LogRhythm的下一代SIEM

責編:gltian |2019-06-18 14:07:41信息安全及事件管理 (SIEM) 平臺在誕生之初便解決了網絡安全中的一個重大問題:防火墻和日志分析器等多種防御性工具產生太多警報,信息技術團隊不得不分別深入分析以核查自身網絡健康狀況。SIEM 將所有這些數據都集中到了一個地方。

時至今日,大多數 SIEM 已過載,且僅收集數據也不再是多有價值的技術。想要在當今威脅多樣化的環境中真正有用,SIEM 需要能夠從多個角度分析威脅,基于嚴重性分類威脅,并能提供緩解問題所需的幫助。真正先進的 SIEM 甚至能夠自動解決這些問題,節省時間,并進一步減少現代企業網絡產生的安全噪音。下面我們來看一看SIEM的領先廠商 LogRhythm。

開始測試

LogRhythm 提供兩個核心產品:旨在與很多現有安全工具一起融入復雜企業環境的 LogRhythm Enterprise,以及為不具備太多網絡成熟度或健壯監視與防御的中小企業準備的 LogRhythm XM。本次測試的是 LogRhythm Enterprise。

LogRhythm 將自己的產品定位在下一代 SIEM 上,多年來一直被 Gartner 魔力象限歸入這一門類。盡管 LogRhythm Enterprise 納入了包括自動化在內的很多非常有用的附加功能,其主界面還是一眼就能看出是 SIEM。

圖1:LogRhythm Enterprise 里有很多非常有用的額外功能,但從主界面上看,該平臺的核心很明顯是企業級 SIEM。

企業版 LogRhythm 由多層功能組成,包括收集、處理、索引和分析。但整個平臺可作為單一設備存在,極大簡化安裝過程。收集器層可額外部署代理,盡管大多數 SIEM 運營并不要求此功能。該平臺幾乎能與其他所有網絡安全工具、硬件或軟件集成,且如有需要還可配置成與特定安全設備協同工作。

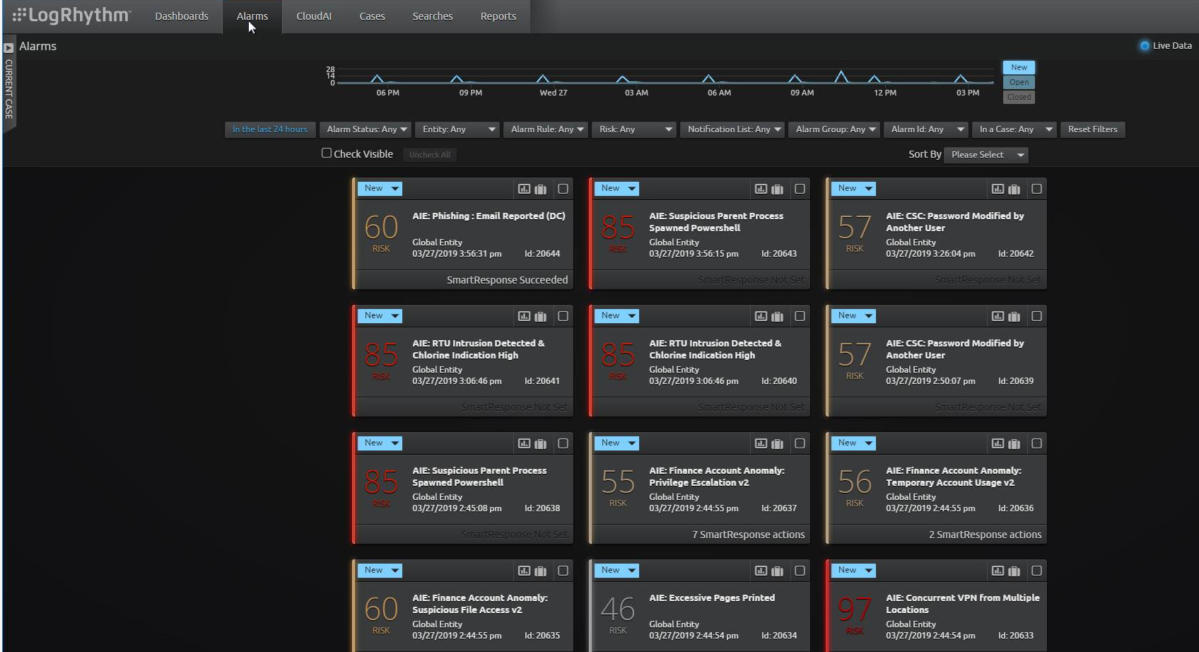

圖形化主界面不僅便利有用,還內置了許多功能。頂部有個下拉菜單,警報可按其來源設備或程序的類型,或者所違反規定的類型分組顯示。舉個例子,用戶可以只查看源自企業 Office 365 進程的問題,或者違反了 HIPAA 法案的那些。

圖2: 管理控制臺可不是只會向用戶拋出一切。事實上,警報數據可按開始受影響的系統、攻擊類型,甚或所違反的合規規則加以查看。

LogRhythm Enterprise 儀表板也是基于角色的,不是每個用戶都享有超級管理員的權限。比如說,如果某個用戶只負責防火墻管理,LogRhythm Enterprise 可被配置為該用戶登錄時只顯示防火墻安全事件,而非整個企業的所有事件。

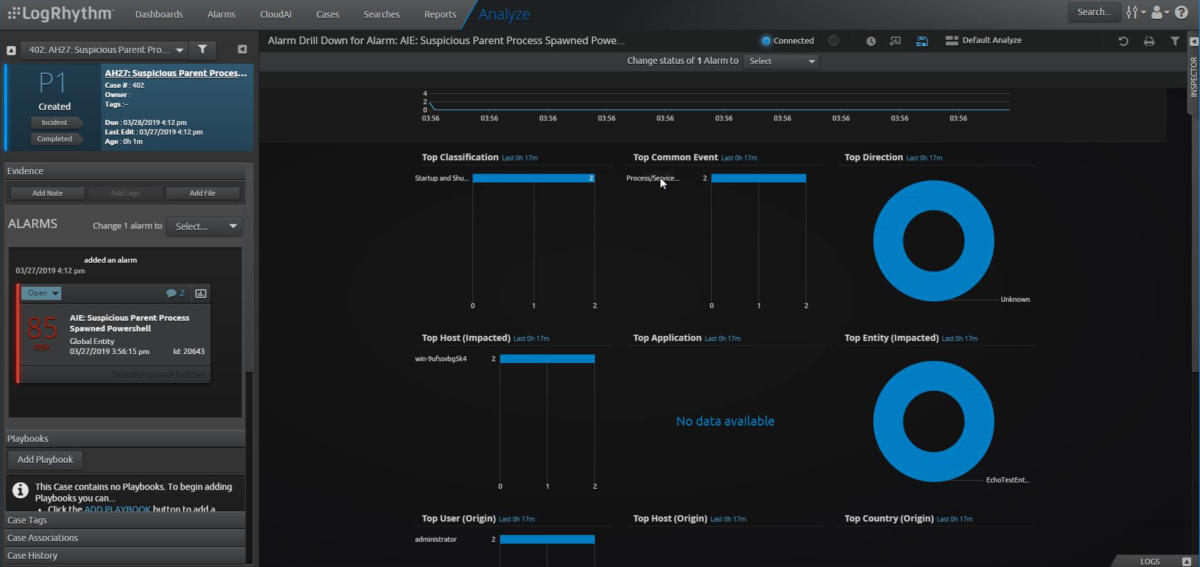

圖3:可使用圖形化界面深入跟蹤警報。權限基于角色,因而能避免創建太多超級管理員賬戶。

警報根據嚴重程度加以評級并標記顏色,每條警報都可以深入其構成元素,比如說可以點進去查看完整日志文件或其他任何信息。如果警報基于多種因素形成,那么抽取所有這些因素加以審查或留待后續響應及清除使用就是非常自然的事了。

盡管是可選項,LogRhythm 還可以自動化緩解警報,并進入到該平臺的 SOAR(安全自動化與編排)部分。

調查

深入調查被標紅的高分警報是個相當簡單的過程,不需多少精力或培訓就能完成。先拉取 LogRhythm 收集到的有關該警報的所有信息,然后點擊小公文包圖標將該警報轉成一個案例,雖然圖標過于可愛,但確實有用。

用于測試的警報源于測試平臺上 PowerShell 的一個事件。而且,控制該 PowerShell 的人將代碼發送給了可能受感染的主機。LogRhythm 完整捕獲了那段代碼,而用戶可以選中被捕獲的代碼并移動到分析器中。分析結果表明測試代碼是要在目標主機上安裝黑帽黑客常用作切入點的 PowerShell Empire。解密出來的明文文件很清楚地反映出了這一點。

圖4: 該程序使用人工智能和機器學習攝入警報的所有組成元素,讓 IT 團隊知道該先修復哪個部分,并能給出完成任務最佳方式的建議。

IT 人員找到可疑行為或文件時會做的操作也可以由 LogRhythm 接手。LogRhythm 查對常見威脅饋送和病毒檢查網站,并向用戶顯示這些資源的報告與響應。因為此時已確信該代碼肯定是攻擊,測試人員便利用 LogRhythm 與 Carbon Black 的集成鎖定了該終端。當然,LogRhythm 可與幾乎任何一種終端管理系統協同工作。鎖定被感染系統的操作確實需要輸入正確的用戶名和密碼,這也是針對惡意管理員的一層額外防護。如果需要的話,還可以添加其他的防護,比如需要更高層級的授權才可以執行更激烈的操作。

鎖定被感染系統后,測試人員建了個單供負責清理的人員擦除硬盤和重裝系統用。但測試工作尚未結束。LogRhythm 隨后被用于搜索網絡上類似攻擊的跡象,可以相同 IP 地址或同樣的技術為關鍵字。

調查結束后,LogRhythm 生成了一份相當詳實的報告,測試人員所做的每一步操作和整個調查的耗時(26分鐘)都被記錄了下來。對剛接觸該平臺的純小白分析師來說,這個耗時已經很不錯了。這些指標可用于評估 IT 員工,對培訓項目甚或設置減少事件響應時間之類的目標而言都很棒。

測試自動化功能

自動化功能評測中使用了由用戶提交到控制臺的可疑網絡釣魚事件。該程序做了人工調查會做的絕大部分事項,包括對比特征庫和威脅饋送檢查該電子郵件的內容。LogRhythm 隔離了該郵件,不僅僅將之從原始收件箱中刪除,而是連同該郵件待過的 32 個位置一并清除了。

系統生成的報告顯示了過程中所有步驟和相應的執行耗時。LogRhythm 此處略有點炫耀的意味,個案耗時在 1 分鐘以內(沒以秒計,所以絕大多數案例的完成時間都會顯示為 1 分鐘)。這么優異的問題修復時間驚艷了測試人員。

測試UEBA

還可以激活一些額外的模塊給核心 Enterprise 產品再添更多功能與安全。其中最為有趣,甚至乍一看有點 “老大哥在看著你” 風格的功能,是 LogRhythm UEBA (用戶及實體行為分析)。該功能基于用戶的危險行為評估用戶,會記錄下用戶平時的操作,然后在發現異常時調高用戶的得分。

舉個例子。有個用戶平時風險得分很低,但最近得分忽然飆高。深入分析之后發現,該用戶經歷了一系列登錄失敗。這一點很是奇怪,因為用戶平時都記得自己的密碼。如今這種一天之內登錄失敗 50 多次的現象很不正常。更奇怪的是,從 LogRhythm 的記錄來看,還是從兩個不同地點發起的登錄嘗試。雖說也有可能是員工下班時忘了退出系統,而在家時又通過 VPN 登錄查看郵件;但測試案例中的第二登錄地點卻是在中東,而該用戶的駐家辦公地點是美國科羅拉多。

事出反常必有妖。調查似乎顯示有海外遠程用戶黑進了賬戶且能訪問賬戶。除了失敗的登錄嘗試,這些人尚未做什么可疑的事情,所以本地網絡安全平臺也尚未標記什么東西。但 LogRhythm UEBA 模塊捕獲到了異常,意識到該行為偏離了正常用戶行為(至少本案例中這種分身兩地同時登錄的情況是不可能的)。事發前捕獲此類行為相當于盡早掐斷網絡殺傷鏈,充分表明該可選模塊對 LogRhythm Enterprise 整體功能的有用性。

結語

LogRhythm Enterprise 無疑是下一代新興平臺,而考慮到它的種種功能,已經幾乎不能被稱之為 SIEM 了。該平臺提供 安全防護,輔助查找及緩解威脅,有時甚至能做到防患于未然。LogRhythm Enterprise 可供 IT 團隊隨心所欲地取用各種功能大展身手,或者自動化大量調查工作。其基于角色的嚴格控制同時確保了該平臺自身不會成為安全風險。

鑒于當今企業網絡的龐大規模及其面臨的諸多攻擊,LogRhythm Enterprise 這樣的工具無疑是必需品。該平臺可查找并緩解威脅,增強其他安全工具的效用,讓 SIEM 再次成為網絡防御的基石。

上一篇:暗網:是威脅也是機會