航空業的安全噩夢:走進波音公司的濕暗后廚

責編:gltian |2019-12-26 14:26:29任何一位航空公司信息主管有幸參觀一下波音公司的安全后廚,一定會惡心得好幾天吃不下飯。

馬航事件以來,從發動機引擎到空管系統和機載娛樂系統 (WiFi),航空業全產業鏈的信息安全問題已經蓋過了航空業的數字化問題。2015 年的黑帽大會上,甚至有黑客曾演示如何用 Android 手機操作一架自動巡航中的客機。在黑客草菅人命的威脅面前,航空公司蹩腳的網站和 APP 用戶體驗完全不值一提。

航空業的信息安全,是人命關天的大問題,但也是曝光率最低,最容易被忽視的 “灰犀牛” 區域。

年末筆者隨手翻看朋友圈,看到某航空公司 CIO 曬了下面這本書:

對預算本就捉襟見肘的航空業信息安全主管們來說,這本書的主題意味著什么,不言而喻。

但筆者想說的是,不管行業形勢多么嚴峻,虧啥別虧了安全!比低成本競爭戰略和名次更重要的是:別翻車。如果你認為這是危言聳聽,那么,我們今天就跟隨一位資深白帽女俠的腳步,參觀一下航空業 “群主”——波音的安全后廚。

波音公司數字安全問題有兩大類:Safety 和 Security,前者的代表是今年波音 737-Max 的飛控軟件漏洞導致空難和停飛,不在本文的探討范圍內;而后者,信息安全問題,似乎是風平浪靜,歲月靜好,直到白帽子女俠克里斯·庫貝克為我們揭開了骷髏新娘的蓋頭。

測試開發網絡公然裸奔、郵件服務器塞滿忙碌的惡意軟件、官網門戶大開(沒有啟用 HTTPS)、發現漏洞的白帽子遭到恐嚇威脅…任何一位航空公司信息主管百忙中抽空瞥一眼波音公司的安全后廚,一定會惡心得好幾天吃不下飯。

安全研究員克里斯·庫貝克 (Chris Kubecka) 在上個月倫敦舉行的航空網絡安全會議上對聽眾說:

波音公司劣跡斑斑的信息安全實踐威脅著全球航空安全甚至國家安全。

庫貝克說,波音公司的測試開發網絡已經公開暴露在互聯網上,而且波音公司至少有一臺電子郵件服務器感染了多種惡意軟件。庫貝克認為,被感染的電子郵件服務器被用于泄露敏感的知識產權,包括民用客機以及波音出售給美軍的飛機中使用的代碼。

久負盛名的安全研究人員,關鍵基礎設施專家,空軍資深人士庫貝卡 (Kubecka) 告訴公民社會組織 (CSO),六個多月來, 她一直在四處奔走呼吁,報告波音公司顯而易見且易于解決的安全問題。她還聲稱,波音公司通過 DEFCON 黑客大會的渠道威脅將對她采取法律和公關抹黑行動。

如果我看到飛機的門壞了,那么向 FAA 報告就不會有麻煩。但是,作為安全研究人員,報告安全漏洞在法律上卻舉步維艱。

庫貝卡說,她于 2019 年 4 月在波音公司的網絡上發現了這些安全問題,但在 7 月無奈發推文之前,找不到任何能夠與波音公司安全聯系的靠譜的聯系人。

當時沒有辦法與任何懂安全的波音公司人員溝通,我不能僅僅以純文本形式發送此安全威脅信息(不使用加密),這是不負責任的。

波音在一份聲明中對公民社會組織表示:

我們衷心感謝庫貝克女士的研究工作所付出的時間和精力,我們將認真對待她提出的關切,因為我們將繼續努力提高 IT 系統和產品的網絡安全性。正如國土安全部本身已經認識到的那樣,庫貝克女士確定的所有問題都不是航空業特有的,也沒有跡象表明波音生產的任何航空系統或產品受到安全威脅影響。

但在故事的另一面,航空業中的信息安全漏洞很可能已經威脅到航空安全,VirusTotal 網站上的證據表明,波音系統已經受到威脅。

在發表了熱情洋溢的 “我沒病,但還是很感謝” 的感謝信后,波音公司私底下擺出的卻是一副臭臉:庫貝克 (Kubecka) 聲稱波音不歡迎她的研究,并試圖讓她保持沉默。

官方恐嚇

繼庫貝克發推文之后,行業威脅情報共享信息小組航空信息共享和分析中心 (A-ISAC) 的董事會成員包括航空公司和飛機制造商的代表,曾與庫貝克聯系。根據收到的電子郵件,A-ISAC 員工道格·布拉夫 (Doug Blough) 也是波音公司的一員,他于8月初在信息安全會議 DEF CON、Black Hat 和 BSides Las 上要求在拉斯維加斯與庫貝克舉行面談。

庫貝卡說,布拉夫于 2019 年 8 月 6 日來到她在拉斯維加斯的酒店房間參加預定的會議,并要求她簽署一份保密協議。她拒絕了。

我試圖向布拉夫強調,我的動機不是犯罪性質,而是出于安全考慮。我曾在(美國空軍)當過軍事飛行員,并且在航空電子方面有一些經驗。

A-ISAC 首席執行官 Jeff Troy 對此說法提出異議。特洛伊說,2019 年 8 月黑帽會議期間,庫貝卡與布拉夫之間的會議在拉斯維加斯的一家咖啡店舉行,討論了此事,但否認曾強迫庫貝卡簽署保密協議,也不曾發出任何威脅。

我們進行了交談,查看了許多記錄和證據,但我不相信這發生了。

特洛伊拒絕對庫貝卡披露的漏洞發表評論,他說限于內部政策,A-ISAC 并沒有就具體漏洞發表任何評論,但他確認 A-ISAC 于今年 7 月確實意識到了該漏洞。

波音公司的一位發言人證實,公司的一名員工,大概是布拉夫,為庫貝卡簡要介紹了幾種 “負責任的” 披露模式,有些包括研究人員與組織之間的保密協議,而有些則沒有,但他否認公司內部有人威脅她。

波音的安全惡習

庫貝卡說,在與 A-ISAC 代表布拉夫在拉斯維加斯交談之后,當天(8月6日)晚些時候,她與國土安全部的代表交談并分享了她的研究成果。波音證實,DHS 隨后在 8 月中旬通過 DHS 的漏洞協調流程與該公司分享了庫貝卡的研究。

CISA 一位負責人表示,作為協調披露過程的一部分,網絡安全和基礎設施安全局 (CISA) 審議通過克里斯·庫貝卡女士提供的報告,CISA 向波音公司提交了該報告,以供審查和潛在的補救措施……。在分析網絡安全風險時,CISA 并未分析這些漏洞可能造成的安全因素。另有特定部門負責此分析——聯邦航空管理局 (FAA)。

FAA發言人表示,波音有責任保護其網絡。

FAA 與飛機制造商合作,以確保關鍵飛機系統免受包含網絡安全漏洞在內的,未經授權的電子接口侵害。制造商必須進行環境掃描,以評估應其設計和產品的網絡風險。完成后,制造商應向 FAA 提出整改措施,作為 FAA 批準過程的一部分,制造商有責任監視其環境,實施安全控制并確保關鍵系統免受惡意活動的侵害。

CISA官員補充說:在整個披露過程中,CISA建起了波音公司與庫貝克女士之間的溝通渠道。

庫貝卡報告說,在一系列相對容易補救的安全問題中,首當其沖的就是波音的測試開發網絡已公開暴露于互聯網,這意味著高明的對手能夠訪問波音軟件的源代碼并構建系統。

想象一下,如果你是敵人,并且滲透了飛行控制軟件,如果有一天發生戰爭,我方的傳感器或檢測方法不起作用。(CSO 證實,目前至少還有一臺波音公司的測試服務器暴露在互聯網上,但不會發布技術詳細信息以避免幫助潛在的攻擊者。)

此外,包括盡職調查的其他基本安全預防措施似乎也沒有得到遵守,包括 Boeing.com 網站首頁上缺少 TLS 證書(以通過 HTTPS 啟用加密的網絡流量),這意味著惡意攻擊者可能將惡意軟件注入到網絡中。根據 netmarketshare.com 的數據,截至上周,超過 90% 的 Web 流量已被加密,這使波音的 “裸奔” 即使在航空業也顯得有些 “鶴立雞群”。如果波音公司這樣規模的公司,官方網站不能正確部署 TLS 證書,那么其他方面的安全問題簡直不敢想象。

隨便舉幾個例子

事實證明,很多。波音公司的電子郵件域也缺少 DMARC(基于域的消息身份驗證,報告和一致性)。DMARC 確保只有合法來源的電子郵件才能到達收件人的收件箱。結果,缺少 DMARC 的保護使得攻擊者很容易冒充來自 boeing.com 的電子郵件,輕易地對波音公司員工、第三方供應商甚至政府客戶展開網絡釣魚活動。在 DHS 下令所有聯邦機構從 2018 年 1 月開始采用安全措施之后,所有聯邦政府機構現在都必須使用 DMARC,眾所周知,這些機構已經算是安全措施的 “后進生” 了。

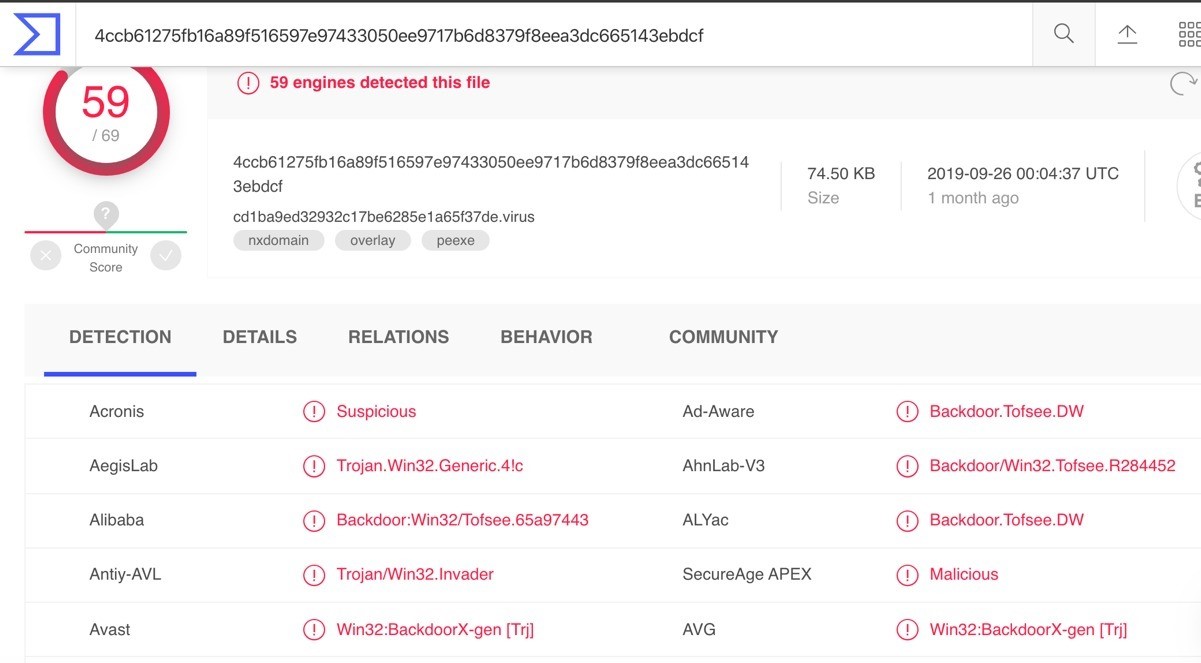

庫貝克發現的最令人震驚的啟示是,波音公司至少有一臺電子郵件服務器已經感染了多種惡意軟件。根據由 Google 控制的 Virus Total 惡意軟件數據庫,波音公司的一臺電子郵件服務器上的多個惡意軟件正在回傳數據。(下圖)

紅色數字表示判定該可執行文件為惡意軟件的防病毒引擎的數量

與波音電子郵件服務器通信的惡意軟件的許多實例之一

由于電子郵件服務器明顯被入侵并且缺乏 DMARC 保護,庫貝卡懷疑受感染的電子郵件服務器被用于泄露敏感的知識產權,包括民用客機以及波音出售給美軍的飛機中使用的代碼。

甚至,波音公司的供應商門戶網站 Aviation ID 也存在很多安全問題,包括跨站點腳本 (XSS) 漏洞以及不良的憑證和身份驗證標準。有問題的門戶網站登錄代碼由外包商 Exostar 提供,其軟件廣泛用于航空,航天和國防領域。Exostar 的網站擁有英國國防部,英國國防部,波音,巴西航空工業公司,洛克希德·馬丁公司,諾斯拉普·格魯曼公司,雷神公司以及許多其他公司的客戶。

漏洞披露程序的漏洞

在過去的幾周中,波音公司啟動了漏洞披露程序 (VDP),以使善意的安全研究人員更輕松地共享發現。波音在一份聲明表示:與行業發展方向和我們與安全研究界的廣泛合作一致,波音公司最近發布了一個漏洞披露政策,以使第三方能夠安全、負責地向公司報告安全漏洞。

波音公司的一位發言人證實,簽署了 “研究人員參加波音公司的漏洞披露政策并不需要保密協議”。這是向前邁出的積極一步。但是,新 VDP 的其他方面令人擔憂。

頗具諷刺意味的是,波音的 VDP 網頁未使用 TLS 證書加密(以啟用 HTTPS),這意味著攻擊者可以識別正在查看該網頁的人員,修改網頁以更改漏洞匯報的電子郵件地址 (VulnerabilityDisclosure@boeing.com)。此外,發布在波音網站上的 PGP 密鑰是無效的公共密鑰。CSO 嘗試使用該密鑰向波音發送測試消息,但是其公鑰格式錯誤,并且未被識別為有效的 PGP 公鑰。

不知道是不是受了波音漏洞事件的刺激,CISA 上周發布了一份指導草案,要求所有民間機構設立對安全人員友好的漏洞披露規則,這是業界首個為白帽子 “撐腰” 的官方引導政策。