記一次詭異的網(wǎng)站篡改應(yīng)急響應(yīng)

責(zé)編:gltian |2021-12-07 10:44:15概述

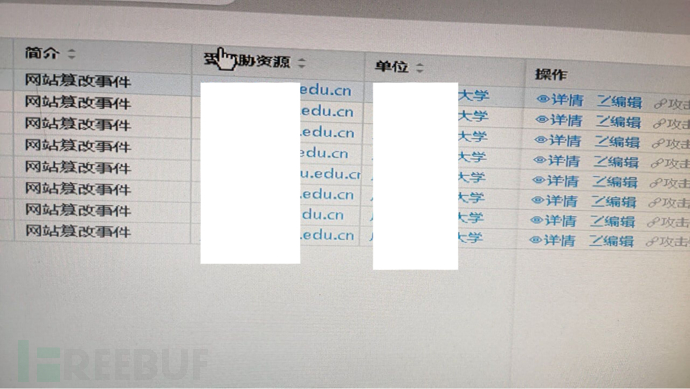

2021年1月6日下午的16點(diǎn)左右,照例下班前把安全設(shè)備都看了一遍,一刷新系統(tǒng)蹦出幾條某某大學(xué)下的大量二級(jí)域名網(wǎng)站被篡改的告警,隨后經(jīng)過(guò)人工驗(yàn)證所有告警的二級(jí)網(wǎng)址均存在被篡改頁(yè)面,并隨即報(bào)告給了值班客戶,隨后應(yīng)客戶要求興(hao)高(bu)采(qing)烈(yuan)地到了現(xiàn)場(chǎng)做應(yīng)急處置,至于為什么稱之為詭異請(qǐng)看下述分析。

事件分析

到達(dá)現(xiàn)場(chǎng)后,隨之跟網(wǎng)絡(luò)相關(guān)負(fù)責(zé)人溝通,得知被篡改的所有二級(jí)域名網(wǎng)站都是部署在同一臺(tái)服務(wù)器上的,服務(wù)器分前臺(tái)服務(wù)器和后臺(tái)服務(wù)器,并且服務(wù)器出到互聯(lián)網(wǎng)的話得經(jīng)過(guò)兩臺(tái)waf防火墻,且內(nèi)網(wǎng)部署有深X服EDR和明X態(tài)勢(shì)感知,網(wǎng)站都已部署防篡改安全防護(hù)做的很充足,需要部署的點(diǎn)幾乎都上了設(shè)備,經(jīng)詢問(wèn)網(wǎng)絡(luò)相關(guān)負(fù)責(zé)人得知安全設(shè)備并無(wú)任何告警,之前也有用EDR查殺過(guò)病毒但也無(wú)任何異常,這就比較詭異了。

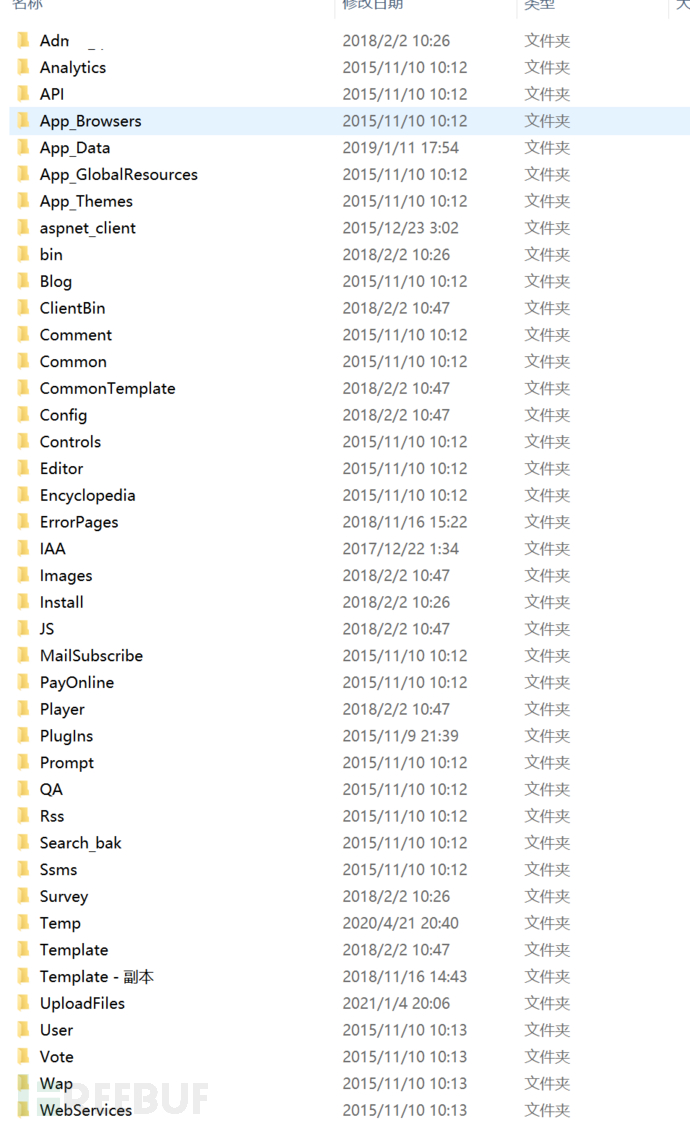

經(jīng)過(guò)勘察,站群架設(shè)在IIS中間件服務(wù)器上,同時(shí)運(yùn)行著18個(gè)網(wǎng)站,直呼好家伙。

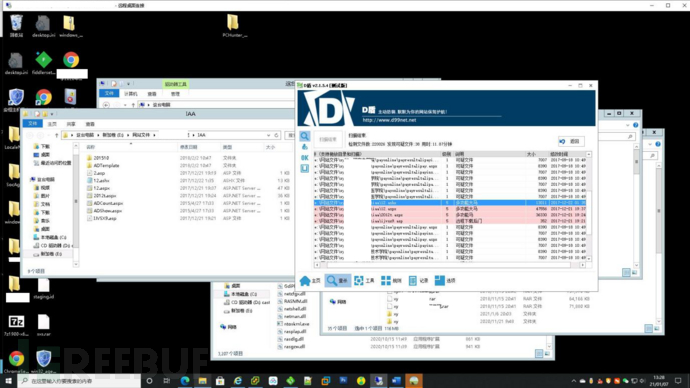

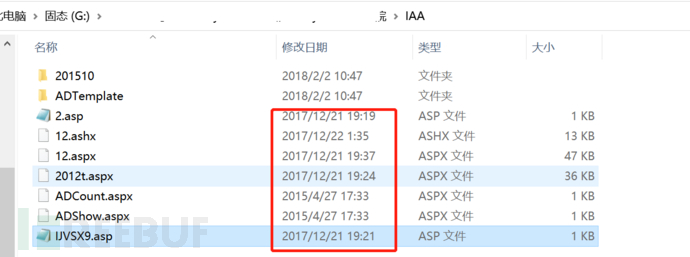

頁(yè)面發(fā)生了篡改說(shuō)明攻擊者已經(jīng)拿到了服務(wù)器一定的權(quán)限那么很有可能會(huì)留存有webshell后門(mén)文件,因?yàn)榫W(wǎng)站文件過(guò)多,老規(guī)矩一上來(lái)就先利用D盾對(duì)這18個(gè)網(wǎng)站的目錄進(jìn)行后門(mén)文件的查殺,在查殺的同時(shí)也可以利用這個(gè)時(shí)間去找找其他可疑的點(diǎn),過(guò)了許久查殺出了在某個(gè)二級(jí)學(xué)院網(wǎng)站目錄下的IAA目錄共有12.ashx、12.aspx、2012.aspx、ijvsx9.asp四個(gè)后門(mén)文件,其他站群并無(wú)疑似webshell的文件。

查看后門(mén)創(chuàng)建時(shí)間,均為2017年12月21日,后門(mén)創(chuàng)建時(shí)間久遠(yuǎn),但發(fā)生篡改是在1月6號(hào),這不科學(xué)啊難道不是同一批入侵者?難道入侵者篡改了頁(yè)面把后門(mén)給清理了?還是說(shuō)這幾個(gè)后門(mén)文件被入侵者有意的修改了日期呢?小小的腦袋大大滴疑問(wèn)。

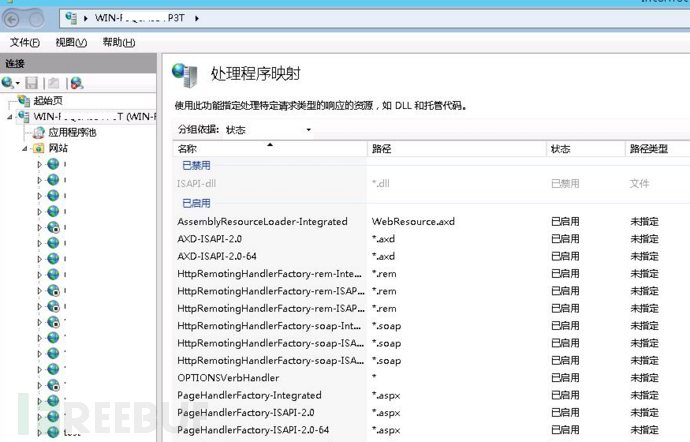

進(jìn)一步的分析,并未發(fā)現(xiàn)網(wǎng)站根目錄下發(fā)生篡改告警時(shí)生成的后綴目錄或者文件,所以說(shuō)被篡改的不是網(wǎng)站內(nèi)原有的文件或生成新的頁(yè)面文件,而且網(wǎng)站上都部署了防篡改系統(tǒng),經(jīng)過(guò)驗(yàn)證在根目錄創(chuàng)建文件并不成功防篡改生效這就很詭異,很像是網(wǎng)站的全局動(dòng)態(tài)文件劫持的手法。

定位問(wèn)題

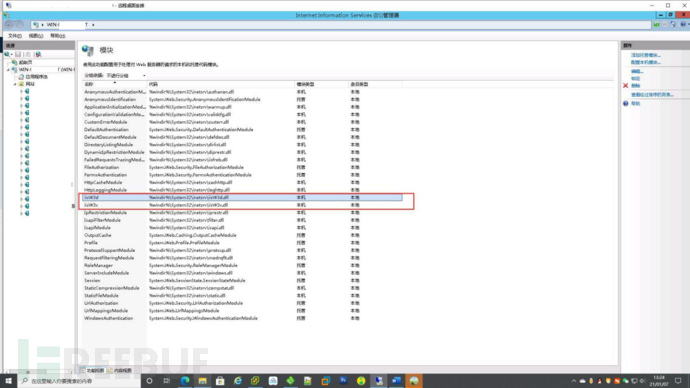

果不其然在進(jìn)一步的排查IIS當(dāng)中,在IIS的引用模塊處發(fā)現(xiàn)兩條可疑的dll文件分別為iisW3d.dll、iisW3x.dll。

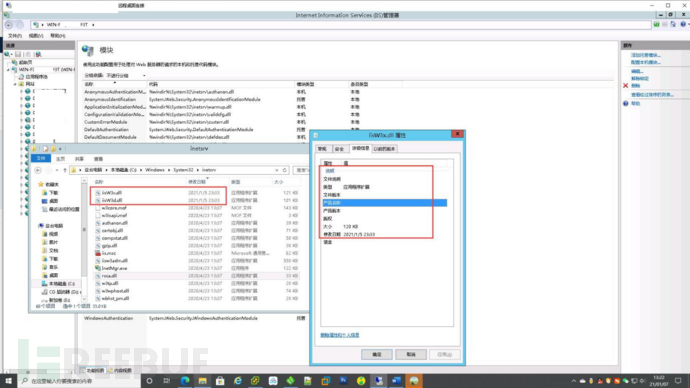

定位根據(jù)文件的路徑定位到所在的C盤(pán)Windows\System32\inetsrv目錄下,發(fā)現(xiàn)這兩個(gè)dll并無(wú)任何信息任何的數(shù)字簽名,dll的修改的時(shí)間為1月5號(hào)23:33分也就是發(fā)生篡改的前一天,將兩個(gè)dll文件下載至本地并利用奇安信天擎查殺顯示為木馬文件。

網(wǎng)絡(luò)日志排查

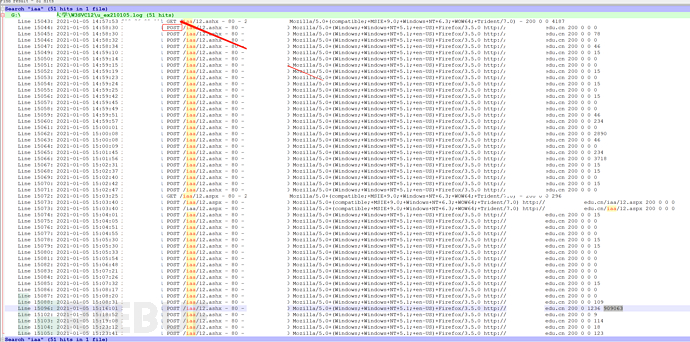

綜合上述分析已知4個(gè)后門(mén)文件都在IAA目錄下,通過(guò)這一信息對(duì)IIS的網(wǎng)絡(luò)日志從1號(hào)至6號(hào)進(jìn)行搜索關(guān)鍵詞IAA,僅在5號(hào)有IAA目錄的訪問(wèn)日志,在5號(hào)14:57分開(kāi)始先是GET訪問(wèn)12.ashx后門(mén)文件,這應(yīng)該是入侵者驗(yàn)證確認(rèn)該后門(mén)是否還存在,隨后確定了后門(mén)還存在后在進(jìn)行POST的數(shù)據(jù)傳輸行為。

總結(jié)

通過(guò)以上分析,網(wǎng)頁(yè)防篡改功能確實(shí)已經(jīng)開(kāi)啟了但防護(hù)的僅僅只是WEB目錄,經(jīng)過(guò)驗(yàn)證后門(mén)是可以實(shí)現(xiàn)通過(guò)WEB跨目錄到C盤(pán)下的操作的,入侵者也是利用了這點(diǎn)植入惡意的dll文件劫持IIS達(dá)到了篡改網(wǎng)站的目的,這點(diǎn)也說(shuō)得通了為什么部署了網(wǎng)站防篡改后網(wǎng)頁(yè)還是一樣會(huì)遭受到篡改的原因。

因?yàn)楹箝T(mén)文件存在過(guò)于久遠(yuǎn)無(wú)法從現(xiàn)有的相關(guān)日志去進(jìn)行溯源后門(mén)是如何被上傳的,也從網(wǎng)絡(luò)安全的管理人員的口中得知網(wǎng)站之前做過(guò)一次遷移估計(jì)是遷移前就存在了后門(mén)文件,隨后刪除了兩個(gè)惡意dll文件重啟IIS網(wǎng)站就得以恢復(fù)。

整改建議:

1、網(wǎng)站上存留久遠(yuǎn)后門(mén)文件,建議每周對(duì)網(wǎng)站整個(gè)目錄進(jìn)行webshell后門(mén)查殺。

2、網(wǎng)站防篡改雖然生效,但在驗(yàn)證后門(mén)文件時(shí)可以通過(guò)后門(mén)文件進(jìn)行跨目錄操作,跨目錄修改文件,建議對(duì)目錄進(jìn)行訪問(wèn)限制,根據(jù)實(shí)際情況配置防篡改所保護(hù)的目錄不單單只保護(hù)網(wǎng)站目錄。

3、服務(wù)器上存有惡意文件EDR卻無(wú)告警,建議核查服務(wù)器上是否已安裝EDR客戶端,若安裝了客戶端是否在開(kāi)啟的狀態(tài)。

4、1月5號(hào)時(shí)有連接后門(mén)傳輸數(shù)據(jù)等高危操作明X態(tài)勢(shì)感知并未告警,建議核實(shí)態(tài)勢(shì)感知是否能監(jiān)測(cè)到網(wǎng)站服務(wù)器的網(wǎng)絡(luò)訪問(wèn)流量,功能是否生效。

- 360助力“奧運(yùn)冠軍之城”七臺(tái)河,培育新質(zhì)人才

- 智能創(chuàng)新 加速前行 | Fortinet發(fā)布2025年第一季度財(cái)報(bào)

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開(kāi)啟數(shù)智未來(lái)

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營(yíng)聯(lián)運(yùn)”認(rèn)證!

- 280萬(wàn)人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬(wàn)元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬(wàn)元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書(shū)