5G容易遭受對抗性攻擊:可拖慢手機(jī)網(wǎng)速甚至斷網(wǎng)

責(zé)編:gltian |2022-07-08 15:44:49位于歐洲中部的列支敦士登大學(xué)的學(xué)術(shù)研究人員稱,只需利用一種極為簡單的網(wǎng)絡(luò)干擾策略,惡意黑客就能在毫不知曉內(nèi)部情況的情況下破壞5G網(wǎng)絡(luò)的流量,即便對方部署了先進(jìn)防御措施。該研究團(tuán)隊(duì)稱,攻擊的關(guān)鍵在于使用對抗性機(jī)器學(xué)習(xí)(ML)技術(shù),這類技術(shù)不依賴于任何先驗(yàn)知識(shí)或?qū)δ繕?biāo)網(wǎng)絡(luò)的前期偵察。

在7月4日發(fā)表的研究論文中,該團(tuán)隊(duì)描述了新一代5G網(wǎng)絡(luò)可能面臨的一類全新對抗性機(jī)器學(xué)習(xí)攻擊。這篇論文題為《荒野網(wǎng)絡(luò):5G網(wǎng)絡(luò)基礎(chǔ)設(shè)施面臨對抗性實(shí)例》,由Giovanni Apruzzese、Rodion Vladimirov、Aliya Tastemirova和Pavel Laskov共同撰寫。

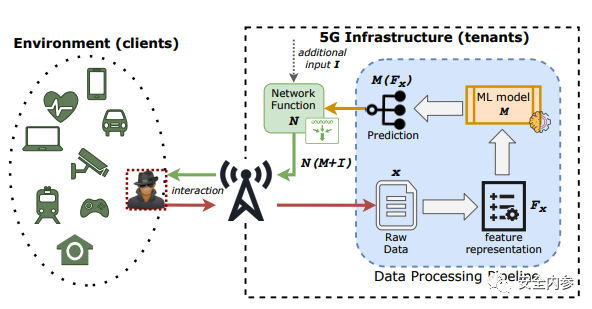

隨著5G網(wǎng)絡(luò)技術(shù)的部署,越來越多設(shè)備借此進(jìn)行流量傳輸,過去傳統(tǒng)的網(wǎng)絡(luò)數(shù)據(jù)包管理方法不再適用。研究人員指出,為了解決這個(gè)問題,不少電信運(yùn)營商開始利用機(jī)器學(xué)習(xí)模型,對流量進(jìn)行分類和優(yōu)先級(jí)排序。

事實(shí)證明,這些機(jī)器學(xué)習(xí)模型正是5G網(wǎng)絡(luò)體系中的軟肋。只要混淆這些模型并重新調(diào)整其優(yōu)先級(jí)排序,惡意黑客即可實(shí)現(xiàn)流量篡改。研究人員提到,通過利用垃圾流量淹沒網(wǎng)絡(luò),這種名為“近視攻擊”可以“拿下”5G移動(dòng)設(shè)備。

圖:近視攻擊威脅模型

研究人員寫道,這種攻擊方式的基本思路是對數(shù)據(jù)集做出輕微篡改。通過執(zhí)行一系列簡單操作,如附有額外數(shù)據(jù)的數(shù)據(jù)包請求等,機(jī)器學(xué)習(xí)模型將會(huì)獲得預(yù)期之外的信息。隨著時(shí)間推移,這些有毒請求將逐步改變機(jī)器學(xué)習(xí)軟件的行為、阻止合法網(wǎng)絡(luò)流量,并最終拖慢甚至中止數(shù)據(jù)流傳輸。

雖然這一攻擊手段的真實(shí)效果,具體取決于5G網(wǎng)絡(luò)類型以及實(shí)際部署的機(jī)器學(xué)習(xí)模型,但研究人員的實(shí)驗(yàn)室測試提供了令人心憂的結(jié)果。在6次實(shí)驗(yàn)測試中,他們在沒有運(yùn)營商、基礎(chǔ)設(shè)施或機(jī)器學(xué)習(xí)知識(shí)的情況下成功了5次。

Apruzzese在采訪中表示,“只需將垃圾數(shù)據(jù)附加至網(wǎng)絡(luò)數(shù)據(jù)包中,即可輕松實(shí)現(xiàn)攻擊。事實(shí)上,其中一次測試甚至證明,即使網(wǎng)絡(luò)數(shù)據(jù)包的有效載荷與目標(biāo)ML模型毫無關(guān)系,攻擊也能獲得成功。”

從長期來看,這種攻擊手段造成的影響相對沒那么惡劣。但由此引發(fā)的服務(wù)中斷和網(wǎng)絡(luò)傳輸減緩,還是會(huì)給那些希望使用5G網(wǎng)絡(luò)的用戶帶來困擾。

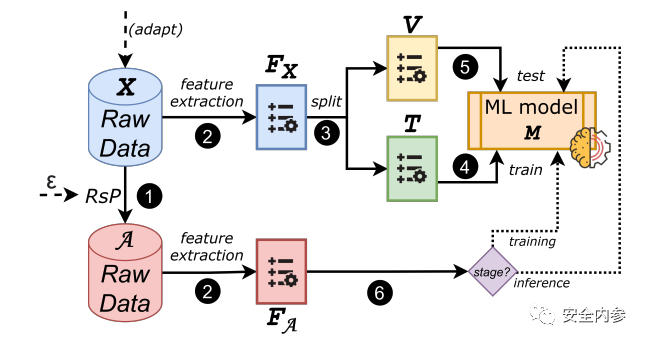

研究團(tuán)隊(duì)解釋道,這項(xiàng)研究的最大意義,在于提醒人們必須找到一套更加強(qiáng)大的模型,用于測試和解決未來5G網(wǎng)絡(luò)內(nèi)實(shí)際部署的機(jī)器學(xué)習(xí)模型中的種種漏洞。

圖:論文提出5G機(jī)器學(xué)習(xí)安全評(píng)估框架的工作流程

研究團(tuán)隊(duì)寫道,“5G范式催生出一類新的有害對抗性ML攻擊。這類攻擊的準(zhǔn)入門檻較低,而且現(xiàn)有對抗性ML威脅模型無法對其做出定性。此外,這也提醒我們必須對這類漏洞做出主動(dòng)評(píng)估。”

一段時(shí)間以來,對抗性機(jī)器學(xué)習(xí)與人工智能(AI)一直是信息安全社區(qū)的關(guān)注重點(diǎn)。雖然人們認(rèn)為野外出現(xiàn)的真實(shí)攻擊數(shù)量極少,但已經(jīng)有多位專家警告稱,算法模型可能極易受到有毒數(shù)據(jù)的影響,最終被惡意黑客玩弄于股掌之間。

參考資料:techtarget.com

來源:安全內(nèi)參

- Pwn2Own 2025柏林黑客大賽:冠軍團(tuán)隊(duì)斬獲32萬美元

- AI驅(qū)動(dòng)時(shí)代,安全跨越鴻溝的困境和機(jī)遇

- 曝光:國內(nèi)某打印機(jī)官方軟件感染竊密木馬超半年

- 2025CSDI:大模型引領(lǐng)智能研發(fā)與IT組織變革

- 360助力“奧運(yùn)冠軍之城”七臺(tái)河,培育新質(zhì)人才

- 智能創(chuàng)新 加速前行 | Fortinet發(fā)布2025年第一季度財(cái)報(bào)

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運(yùn)”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)