含富士康固件的安卓設(shè)備藏后門

責(zé)編:mhshi |2016-10-14 13:43:40包含富士康固件的某些安卓設(shè)備可能會因OS 引導(dǎo)裝載程序內(nèi)的調(diào)試功能遭受攻擊。該功能是一個“后門”,允許入侵者通過USB訪問脆弱的手機繞過驗證程序。該后門名為“Pork Explosion”。

引導(dǎo)裝載程序(啟動Android OS的代碼)中存在“后門”的原因是,多個OEM允許富士康生產(chǎn)并供應(yīng)某些電子固件,用來粘合Android設(shè)備所有部件。

富士康調(diào)試功能即是“后門”

美國安全專家Jon Sawyer 8月底發(fā)現(xiàn),用于啟動Android設(shè)備的固件不需要經(jīng)過適當(dāng)?shù)尿炞C程序。

Jon Sawyer稱,通過物理訪問設(shè)備,便能通過USB將設(shè)備連接到電腦,并使用特定軟件在啟動程序過程中與設(shè)備交互。

這類軟件更可能是富士康調(diào)試器,但Sawyer能創(chuàng)建自己的客戶端并運行命令進入“出廠測試模式”。

該測試模式(又名“后門”)能通過Fastboot訪問。Fastboot是處理啟動命令的協(xié)議。Sawyer稱,訪問后門的啟動命令為 “reboot-ftm”,并只能使用定制軟件發(fā)送到設(shè)備,而不通過Android或OEM特有的Fastboot接口。

Sawyer稱,“顯然,調(diào)試功能是 “后門”,但并不應(yīng)該出現(xiàn)在現(xiàn)代設(shè)備中,這是富士康部件的重大疏忽。”

通過USB訪問“后門”,禁用SELinux

Sawyer表示,更糟糕的是,當(dāng)用戶進入“出廠測試模式”,便是“root”用戶,可以完全控制手機,并且主要的Android安全組件SELinux會被完全禁用。

“簡言之,通過USB可以完全控制,輕松劫持,不需要注冊訪問設(shè)備。該漏洞完全繞過設(shè)備的驗證和授權(quán)控制。這是取證數(shù)據(jù)提取的主要目標。”

Sawyer補充道,“由于具有在密碼保護或加密設(shè)備上獲取root shell的能力,Pork Explosion對在取證數(shù)據(jù)提取、蠻力加密密鑰或不需重置用戶數(shù)據(jù)解鎖設(shè)備引導(dǎo)裝載程序方面具有價值。手機廠商未意識到此后門已經(jīng)置入他們的產(chǎn)品。”

受影響設(shè)備數(shù)量未知

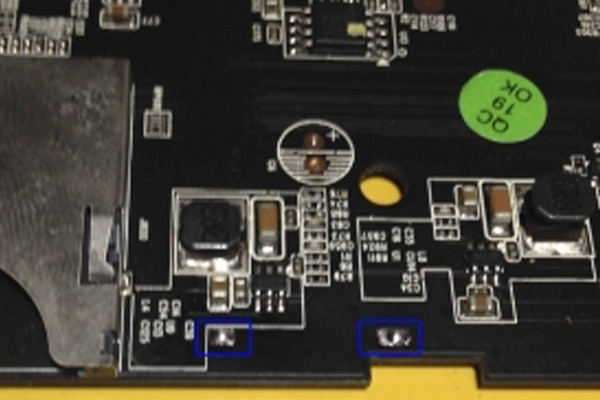

“Pork Explosion”后門影響了大量設(shè)備。不幸的是,受影響的OEM和智能手機模型尚不清楚。Sawyer提供一些信息檢測檢測Android設(shè)備是否受Pork Explosion后門影響:

“若想檢測設(shè)備,可以查看“ftmboot”和“ftmdata”分區(qū)。Ftmboot分區(qū)連接傳統(tǒng)的Android內(nèi)核/內(nèi)存虛擬盤圖像,該分區(qū)禁用了SELinux,并且adb作為root運行。Ftmdata分區(qū)在ftm bootmode期間安裝在/data上。這些分區(qū)只是說明設(shè)備易受攻擊的一個標志。”

- 蟬聯(lián)領(lǐng)導(dǎo)者!Fortinet再獲Gartner企業(yè)級WWLAN魔力象限認可

- 國產(chǎn)大模型的數(shù)據(jù)安全風(fēng)險與技術(shù)治理路徑

- 2025年護航新型工業(yè)化網(wǎng)絡(luò)安全專項行動啟動

- 黑客入侵水壩運營系統(tǒng),私自完全打開閥門數(shù)小時

- WinRAR目錄穿越漏洞 (CVE-2025-6218) 安全風(fēng)險通告

- 生成式人工智能的網(wǎng)絡(luò)安全風(fēng)險及應(yīng)對策略

- 面向2035年電磁頻譜作戰(zhàn)的技術(shù)方向

- 力推創(chuàng)新普惠,ISC.AI攜手光華基金會啟動“閱讀Agent”創(chuàng)作賽事

- 國內(nèi)某安全廠商零信任SDK因侵害用戶權(quán)益遭工信部通報

- 勒索軟件攻擊致患者死亡案首次披露