上周,REvil勒索軟件團伙對MSPs(管理服務提供商)及其客戶開展了看似成功的大規模勒索軟件攻擊,但他們索要贖金的策略和程序上出現了問題,導致他們獲得很少的支付贖金,攻擊收效甚微。

通常,當一個勒索軟件團伙實施攻擊時,他們會進行網絡入侵,竊取數據并刪除相應數據備份,最后對受害者的設備進行加密。

當受害者看到數據被竊取,備份被刪除,設備被加密時,他們幾乎走投無路,只能選擇支付贖金。

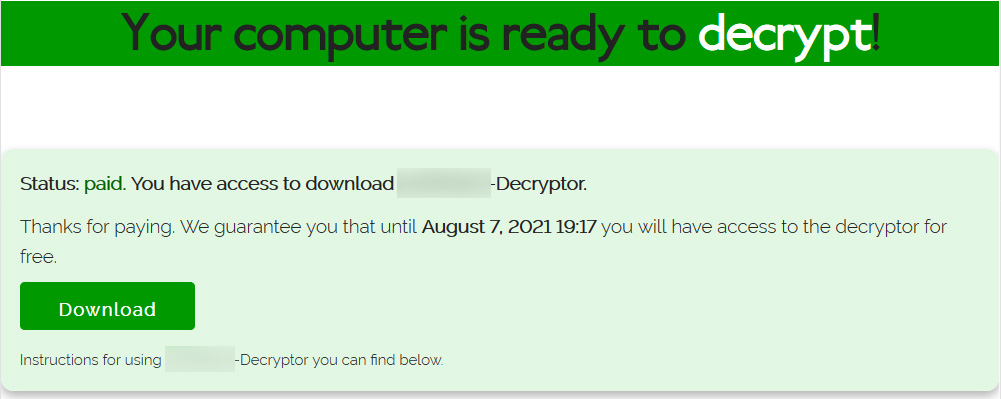

然而,負責這次攻擊的REvil下屬團隊,選擇放棄典型的策略和程序。他們利用Kaseya內部的VSA服務器中的一個0day,在沒有訪問受害者網絡的情況下實施了大規模、廣泛的攻擊。這一攻擊策略導致了歷史上最嚴重的勒索軟件攻擊,在一次攻擊中,大約1500家企業的數據被加密。然而,這次攻擊只有兩家公司支付了贖金解密被加密的數據。

原因很簡單,本次攻擊中,勒索團隊沒有刪除相應數據備份,也沒有竊取數據,因此他們的操作對受害者的影響很小,受害者可以通過備份數據恢復服務。

一些網絡安全研究員告訴我們,本次事件的受害者是幸運的,因為該團隊沒有辦法自由訪問相應網絡,只擁有自動刪除備份的權限,因此無法對受害者公司造成嚴重威脅。

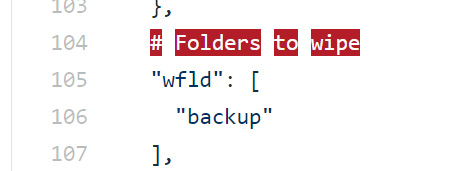

例如,Emsisoft的首席技術官Fabian Wosar提取了在攻擊中使用的一個REvil勒索軟件樣本的配置,它顯示REvil做了一個初步的嘗試,刪除了包含“backup”字符串的文件夾中的文件。

然而,這種方法似乎沒有成功,本次事件的一個受害者告訴我們,他們的數據備份沒有受到影響,所以他們選擇恢復數據而不是支付贖金。

在本次Kaseya攻擊中,攻擊者選擇通過針對軟件而不是直接進入MSP的網絡來嘗試影響每一個Kaseya客戶端。為了獲得較大的攻擊范圍,他們犧牲了在MSP控制級別上加密/清除備份的操作,導致本次攻擊事件的影響極小。

雖然這一漏洞被成功利用確實令人印象深刻,但本次攻擊沒有達到一次MSP攻擊通常會造成的破壞程度,即備份被故意刪除或加密,而且不支付贖金就沒有其他辦法能恢復數據的程度。

受影響的MSPs將在一段時間內恢復他們的服務,但到目前為止,幾乎沒有需要支付贖金的客戶,那些最終支付贖金的受害者很可能只是因為他們沒有足夠的備份來恢復數據。

本文翻譯自 原文鏈接?。

來源:安全客