-

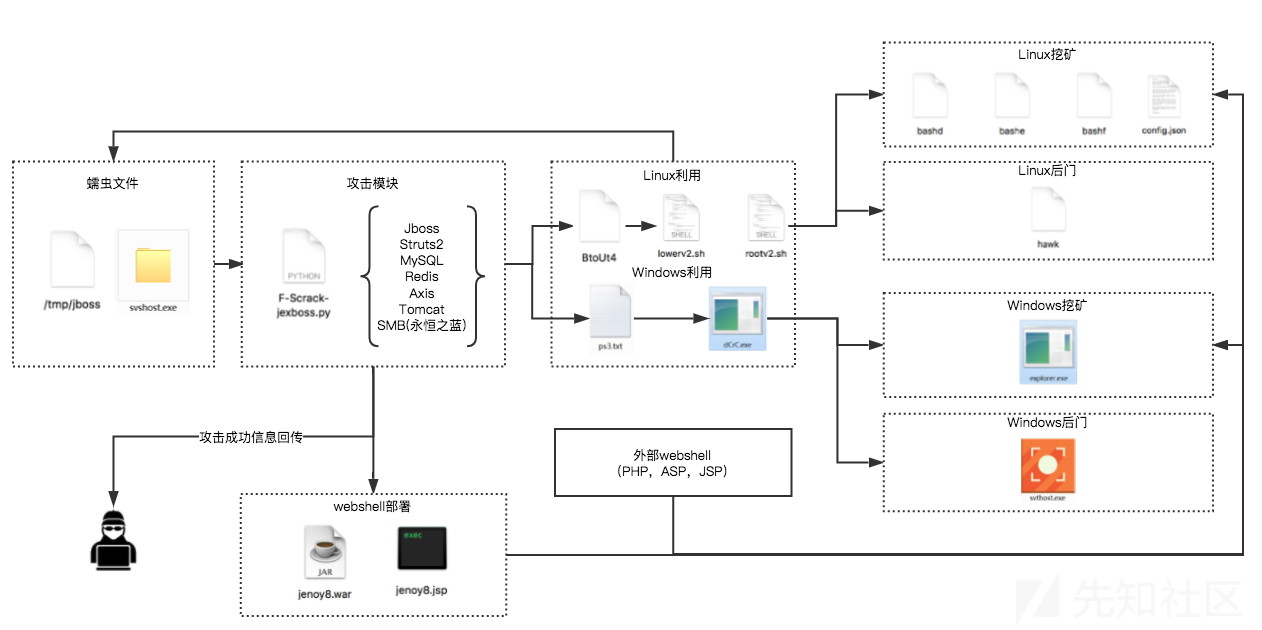

JbossMiner 挖礦蠕蟲分析

JbossMiner 挖礦蠕蟲分析本文將以“JbossMiner”的核心代碼為基礎,分別從掃描、入侵、利用、挖礦等功能進行展開,完整分析并還原整個過程。

-

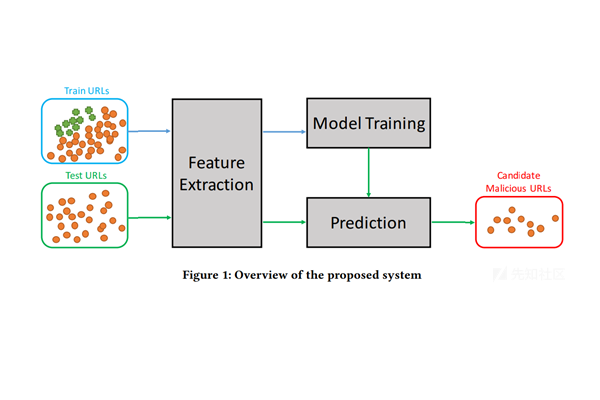

基于PU-Learning的惡意URL檢測

基于PU-Learning的惡意URL檢測本文描述了一種基于PU-Learning(正例和無標注學習)的潛在惡意URL檢測系統。實驗結果表明,我們所開發的系統能夠有效地發現潛在的惡意URL攻擊。該系統既可以作為現有系統的輔助部署,也可以用來幫助網絡安全工程師有效

-

FaceBook的存儲型XSS漏洞

FaceBook的存儲型XSS漏洞此報告了多個FaceBook wall上的存儲型XSS。這些存儲型XSS漏洞也出現在WordPress中,這些漏洞現已在WordPress上修復!

-

RottenSys 事件分析報告

RottenSys 事件分析報告360安全團隊在進行相關技術分析后,確認“RottenSys”主要是通過一家名為“Tian Pai”的電話分銷平臺來進行傳播的,攻擊者在該環節上通過“刷機”或APP(再root)的方式,在手機到達用戶手中前,在目標上安裝

-

GetAlName - 從SSL證書發現子域名

GetAlName - 從SSL證書發現子域名GetAlName它是一個小腳本,用于發現可直接從HTTPS網站為您提供DNS名稱或虛擬服務器的SSL證書提取主題替代名稱的子域。

-

Tenda AC15路由器中的硬編碼帳戶 - CVE-2018-5768

Tenda AC15路由器中的硬編碼帳戶 - CVE-2018-5768發現Tenda AC15路由器包含各種不必要的帳戶,其中包含令人難以置信的弱密碼。 請注意,這些帳戶不允許訪問Web界面,但也不能從所述界面進行配置。 這意味著如果不訪問設備(如telnet或ssh),用戶將無法更改這些

-

MikroTik RouterOS中發現了可遠程利用的緩沖區溢出漏洞

MikroTik RouterOS中發現了可遠程利用的緩沖區溢出漏洞Core Security的安全專家已經披露了一個緩沖區溢出漏洞的詳細信息,該漏洞影響了MikroTik RouterOS的最新版本6.41.3之前的版本。

-

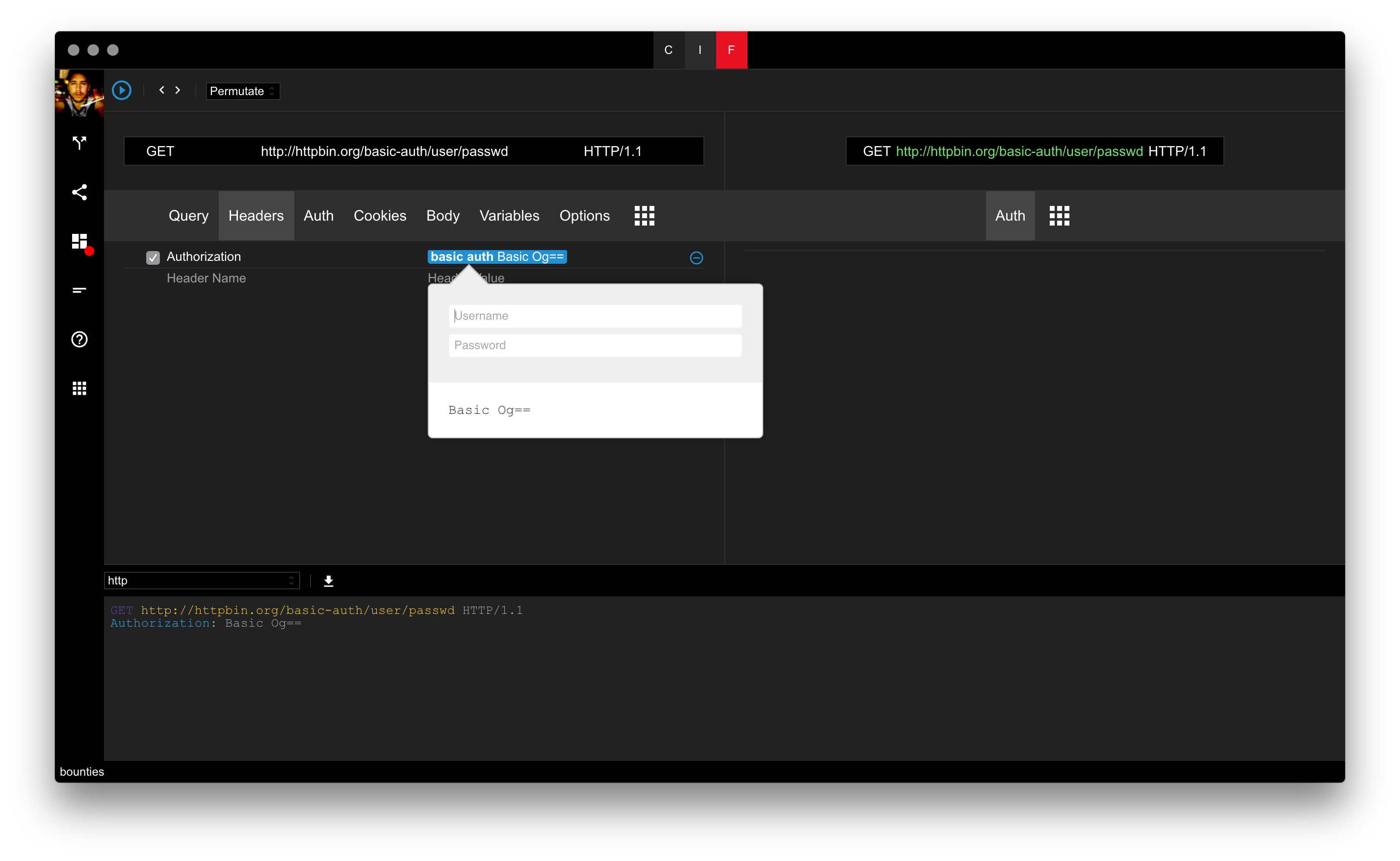

如何利用暴力攻擊破解密碼

如何利用暴力攻擊破解密碼在這篇文章中,我們將從實戰的角度出發,介紹針對不同類型的Web應用程序的暴力攻擊方法。與此同時,我們還將借助現成的免費網絡安全工具,如AppBandit攻擊代理或某些在線Fuzzer來展示攻擊過程

-

如何在未Root的Android設備上解密數據庫

如何在未Root的Android設備上解密數據庫根據SalvationDATA數字取證專家的研究結果,我們可以在未Root的Android設備上解密WhatsApp的加密數據庫,并且也能在Android以及iOS設備上恢復已刪除的WhatsApp消息。

-

CVE-2017-13253: 多個Android DRM服務中的緩沖區溢出

CVE-2017-13253: 多個Android DRM服務中的緩沖區溢出外媒最近披露了一個緩沖區溢出漏洞,影響到谷歌的多種Android DRM服務。