Hacking Team:WP8 監控代碼分析

責編:admin |2015-07-20 14:05:22最近Hacking Team被黑客入侵,近400GB的資料泄漏,在安全界炒的沸沸揚揚.其中泄漏的資料包括:源代碼,0day,資料入侵項目相關信息,相關的賬戶密碼,數據及音像資料,辦公文檔,郵件及圖片。

Hacking Team在意大利米蘭注冊了一家軟件公司,主要銷售入侵及監視功能的軟件。其遠程控制系統可以監測互聯網用戶的通訊,解密用戶的加密,文件及電子郵件,記錄各種通信信息,也可以遠程激活用戶的麥克風及攝像頭。其產品在幾十個國家使用

在源代碼中有各個操作系統平臺的遠程控制軟件源碼,RCS(Remote Control System)。經過我們的分析,發現其監控內容不可謂不詳盡。Android,blackberry,ios,windows,window phone,symbian均有與之對應的監控代碼。

在源碼中,rcs為前綴的源碼文件是其遠控功能,包括代理 控制 監控數據庫 隱藏ip 等,而針對特定平臺架構的是以core前綴命名。其中和相關window phone監控代碼在core-winphone-master.zip文件中。其主要用于實時手機系統的系統狀態信息如(電池狀態,設備信息,GPS地址位置),聯系人,短信記錄,日歷日程安排,照片;同時還能錄音,截取手機屏幕,開啟攝像頭,話筒等功能,由此可見監控信息的詳細程度令人害怕。

01 WP8監控源碼分析

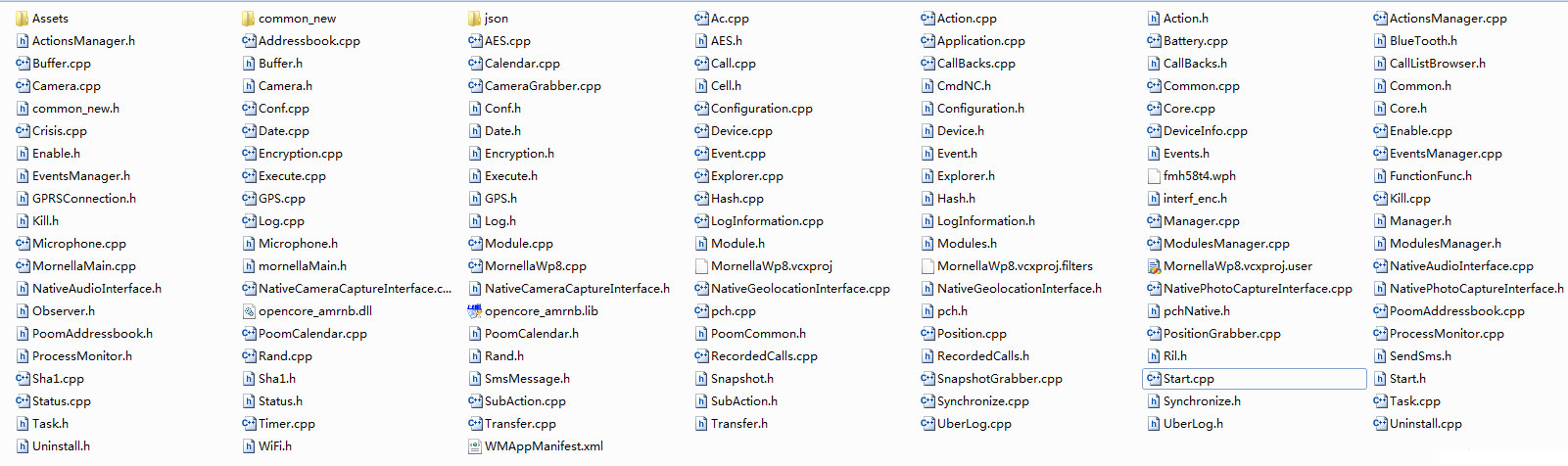

core-winphone-master\MornellaWp8\MornellaWp8下是其主要核心代碼,主要文件如下:

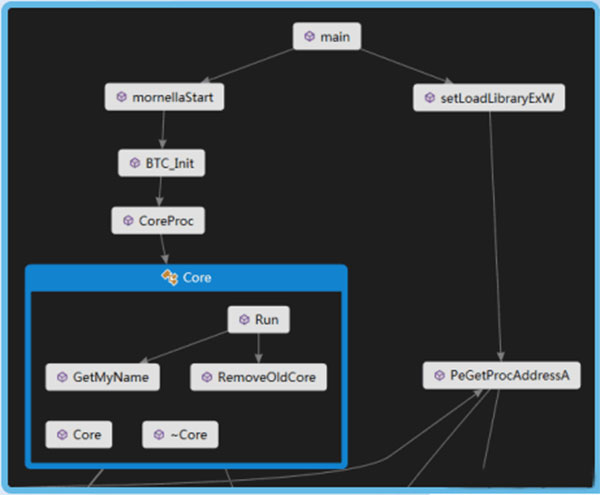

通過觀察源碼流程圖可以看出,整個監控項目源碼的邏輯還是比較復雜的,但是深入之后,發現其還是設計的比較巧妙

通過觀察源碼流程圖可以看出,整個監控項目源碼的邏輯還是比較復雜的,但是深入之后,發現其還是設計的比較巧妙

01-1 程序框架分析

1.項目主要分為3大塊Modules,Events,Actions,主要的功能Modules核心監控代碼在此處,Event等待監控事件的到來并調用對應的監控模塊,Action主要負責一些行為的啟動和停止

程序啟動流程如下:

main->mornellaStart->BTC_Init->CoreProc->Core->Task

setLoadLibraryExW分支主要負責加載一些API函數的地址,做一些初始化工作

最后Task創建了3大模塊的管理對象ModulesManager,EventsManager,ActionsManager

并在Task::TaskInit()中啟動了events

01-2 Event模塊分析

01-2 Event模塊分析

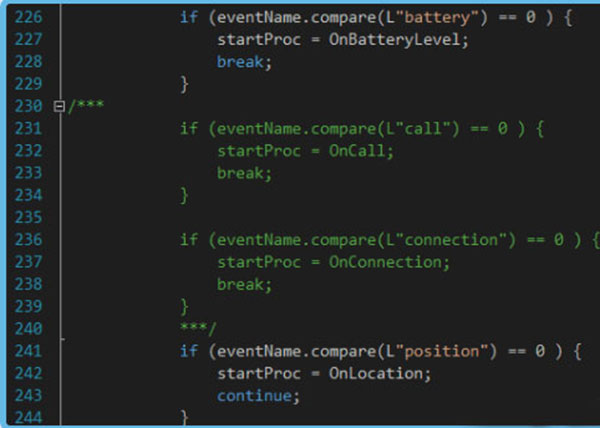

Event主要負責以下事件的監控,例如短信,日歷日程安排,聯系人,地址位置,電池狀態,進程信息,計時器狀態等信息

所有的event均以json格式發送,并調用conf.cpp下的ParseEvent進行解析,源碼部分邏輯被注釋上了,經過搜索發現被注釋上的功能最后沒有相關的實現代碼.

所有的event均以json格式發送,并調用conf.cpp下的ParseEvent進行解析,源碼部分邏輯被注釋上了,經過搜索發現被注釋上的功能最后沒有相關的實現代碼.

01-3 Action模塊分析

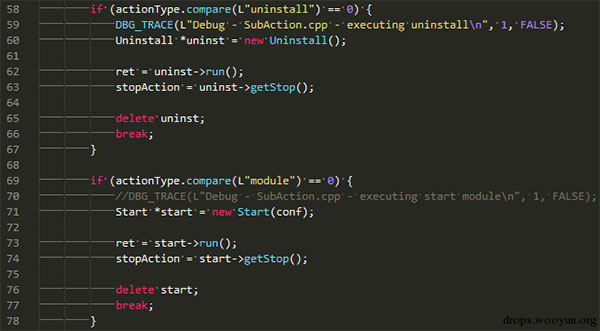

Action模塊主要是3個類 ActionManage,Action,SubAction其中ActionManage主要維護一個Action隊列,Action是抽象的接口,而執行的實體主要是SubAction。

SubAction主要處理synchronize,execute,uninstall,module,event,sms,log,destroy等行為的執行

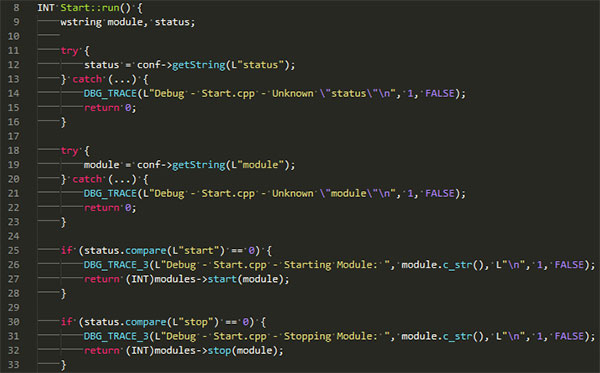

而在處理module時用了start類進行啟動,Start首先初始化了一個ModulesManager對象,然后在調用conf對獲取對應的module信息,并調用ModulesManager->start()啟動對應的模塊。

01-4 Module模塊分析

Module模塊同上面的模塊結構保持一致,也是一個ModuleManage負責維護一個Modules隊列。

進行外層調度,Module類是一個抽象的接口,負責統一調用接口,主要的模塊接口如下.

這些模塊,完成了獲取設備信息(如:操作系統版本,設備ID,電量,應用程序列表,進程列表,可用磁盤空間,內存信息,處理器架構),聯系人,一些社交帳號信息,同時還能開啟攝像頭,話筒,截取手機屏幕等功能

1.獲取的設備信息,代碼主要在DeviceInfo.cpp中

2.獲取聯系人的以及社交網站的帳號密碼,代碼主要在PoomAddressBook.cpp中

3.日歷日程安排,代碼主要在PoomCalendar.cpp中

4.截圖功能(代碼在SnapshotGrabber.cpp中,但是該部分代碼已經被注釋)

5.開啟攝像頭(代碼在NativePhotoCaptureInterface.cpp中)

其主要通過WP的PhotoCaptureDevice API接口來實現,當你在啪啪啪的時候,你的攝像頭被開啟,那是種什么樣的感覺呢?

02 感染途徑

Window在新推出的WP8上做了很多對非越獄用戶的保護,只能安裝應用商店中的軟件,但是WP8可以通過一個鏈接訪問應用商店中的某個APP, 當被攻擊者被欺騙的安裝了該APP應用,該APP遍可以通過WP提權的漏洞來提升運行權限,即可執行高權限代碼,帶來的后果非常嚴重,所以我們要警惕一些 釣魚欺詐的應用。

而對于越獄用戶,別人可以直接把應用捆綁在越獄工具,在越獄的過程中,即可捆綁安裝他們的APP應用,如果這個應用是惡意的,那么后果可想而知,然而在越獄后的WP系統安全性也將大打折扣.所以我們最好不要輕易的越獄。

Hacking Team是擁有微軟的企業證書的,而具有企業證書的公司可以將自己的應用提交到商店供人下載,不用授權即可安裝,不論是否越獄都可以安裝上去,然而從應用商店下載的程序,用戶一般都會認為是安全的。

由于Window Phone用戶較少,反饋的問題可能也比較少,相關的開發維護人員也相應的比較少,可能會存在一些不為人知的安全漏洞,可以突破Window Phone8的安全限制,將惡意程序安裝上去,還可能存在某些已經安裝的應用存在漏洞,利用這些具有漏洞應用結合提權漏洞,將惡意的應用安裝到設備上。

03 小結

通過Hacking Team泄漏的這些資料來看,Hacking Team團隊還是具備非常專業的水平,但是強如Hacking Team的公司都被入侵了,你手機里面的那些私密照片還保險么?

建議:

1.不要隨意安裝不知名的應用

2.及時更新系統的安全補丁

3.社交帳號設置復雜的密碼

4.給私密的照片加密