阿里云2018DDoS攻擊態勢報告:峰值已經以T為單位

責編:gltian |2019-03-29 14:12:352018年,阿里云安全團隊監測到云上DDoS攻擊發生近百萬次,日均攻擊2000余次。目前阿里云承載著中國40%網站,為全球上百萬客戶提供基礎安全防御。可以說,阿里云上的攻防態勢是整個中國攻防態勢的縮影。阿里云安全團隊基于2018.1.1-12.31阿里云上的DDoS攻擊數據,從DDoS攻擊事件、僵尸網絡中控、DDoS肉雞等多個維度做了統計分析,希望為政府和企業客戶提供參考價值。

概述

經過有關部門以及企業的聯合整治,相比2017年DDoS攻擊次數降低了約22%。雖然DDoS攻擊在數量上有減緩的態勢,但經過數據分析發現,DDoS的攻擊手法更加多樣,針對同一用戶DDoS攻擊的平均次數有所增加。

2018年針對企業用戶的DDoS攻擊中,單一攻擊流量的DDoS攻擊比例減少10%,應用層的攻擊比例增加了30%。更多的DDoS攻擊使用混合流量,表明攻擊者企圖通過組合攻擊的方式找到防護方的弱點,任意一種流量的漏過都可能導致防護層后面的服務癱瘓。同時,攻擊者增加應用層的攻擊流量,這要求應用層流量分析必須準確且自動化的產出清洗策略,這給流量清洗服務帶來更大的挑戰。DDoS攻擊手法的變化,對流量清洗服務的準確性和自動化能力提出更高的要求,是企業和DDoS防護廠商需要提高注意的地方。

另外,2018年針對同一用戶的DDoS攻擊次數增加了21%,表明攻擊者更有恒心達到其訴求,所以在遭到DDoS攻擊時需要及時識別到風險并做好風險管理預案。抱有僥幸心理接受風險的做法可能意味著承受比以前更大的損失。

1. 攻擊態勢

1.1 攻擊趨勢

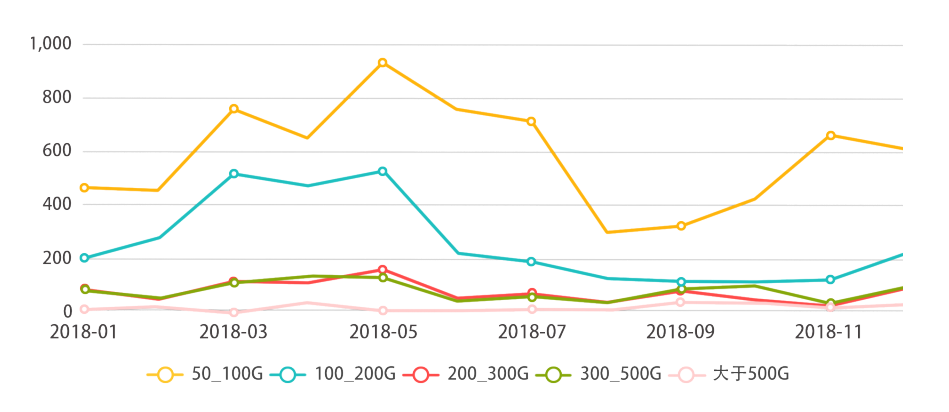

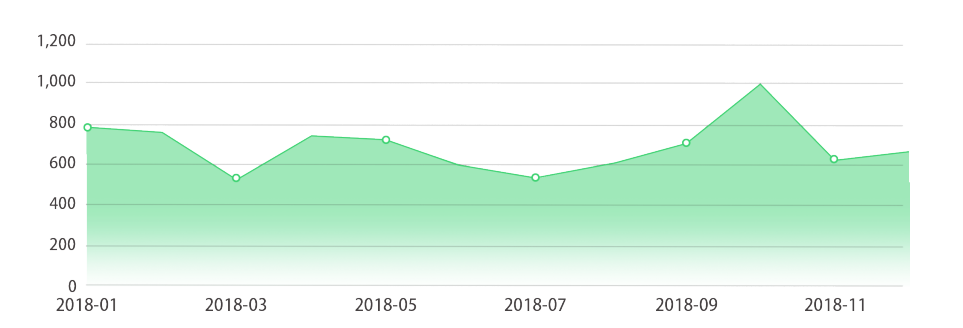

阿里云安全團隊統計了2018年峰值流量超過50Gbps以上的DDoS事件分布,如圖2-1所示;同時統計了2018年DDoS攻擊月度峰值流量趨勢,如圖2-2所示。從圖中可以看出,2018年DDoS峰值流量大于50Gbps事件有1.6萬次,與2017年相比有大幅度降低。2018年,阿里云安全團隊為某游戲客戶成功抵抗了峰值流量超過1Tbps的DDoS攻擊,DDoS攻擊進入Tbps 時代。

由此不難看出,雖然DDoS大流量攻擊數量有所下降,但攻擊強度和目的性有所增強。

圖1-1 2018年峰值流量大于50Gbps事件分布

圖1-2 2018年DDoS攻擊峰值流量趨勢

1.2 攻擊行業分布

網站和游戲行業是主要的DDoS攻擊目標,兩者共占據DDoS攻擊目標的46.85%。網站因為基數大占比最高,游戲由于對網絡質量要求高,也容易成為被攻擊的目標。另外統計還發現DDoS攻擊更容易發生在16:00-20:00的時間段,游戲行業更容易在周一遭到攻擊。

圖1-3 DDoS事件行業分布

圖1-3 DDoS事件行業分布

1.3 攻擊種類分布

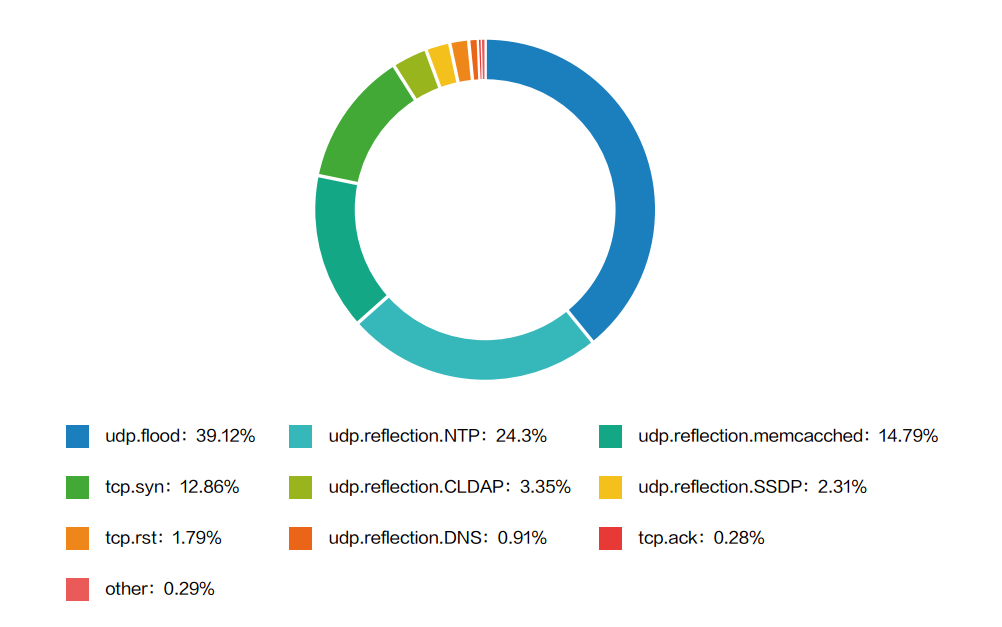

當前存量反射源最多的攻擊類型分別是SSDP、DNS、CLDAP、Memcached。UDP Flood仍然是最常見的攻擊類型,但是由于UDP Flood 易清洗已經有下降的趨勢。Memcached反射攻擊因為放大倍數大,存量反射源多已經成常見的攻擊手法。

圖1-4 2018 DDoS攻擊種類分布

1.4 攻擊目的端口分布

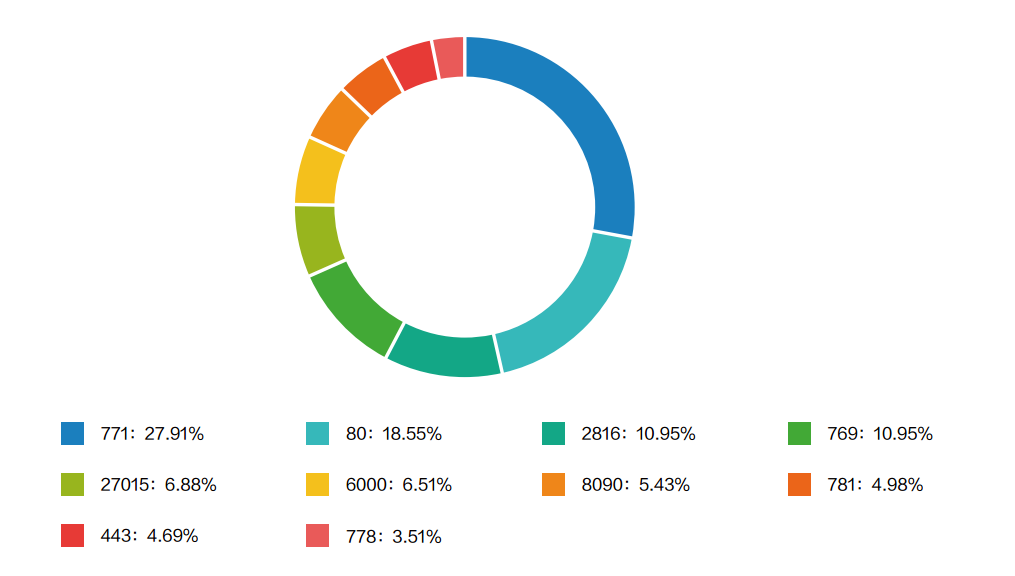

Web服務和游戲端口的DDoS攻擊仍是主要的攻擊目標,分別占比23%和13%,分布情況整體與行業DDoS攻擊事件相符合。

圖1-5 DDoS攻擊目的端口分布

1.5 核心觀點

相比去年,2018年DDoS攻擊的事件數趨于緩和,但DDoS攻擊帶來的挑戰卻越來越大。主要表現在以下幾個方面:

1). TCP類型的攻擊在DDoS攻擊威脅中占據著更重要的比重。得益于運營商、云廠商、IDC等各方對于DDoS反射源的治理加強,UDP反射類型攻擊在整個DDoS攻擊中的占比有下降的趨勢,而基于肉雞的TCP類型的攻擊方式則得到了加強。這種變化將使得攻防雙方的對抗變得更為激烈。

2). 應用層攻擊對抗越來越激烈。應用層攻擊變化越來越多,攻擊者也通過變化攻擊特征和手法,來繞過傳統DDoS防御規則,因此若完全依靠于DDoS防御專家手工分析攻擊報文來調整防御策略,那專家疲于救火,根本無法滿足響應時間要求,導致用戶業務恢復時間長。此時,智能防護能力顯得愈發重要,能夠基于用戶業務歷史情況產生符合用戶業務的基線,同時智能判斷攻擊情況,根據攻擊特征自動調整策略,確保快速防護,使用戶業務得到秒級恢復,并確保不影響用戶業務連續性。

3). 游戲等行業依然是攻擊發生最頻繁的區域。利潤豐厚、對網絡質量要求高、同質競爭激烈是這些行業的特點。為了贏得更多的用戶,賺取更多的利潤,行業內部激烈的惡意競爭使得DDoS攻擊長盛不衰。

4). 攻擊峰值已經以T為單位。隨著新的DDoS攻擊方式涌現,DDoS已經進入了T級峰值時代,并且在不斷刷新記錄。

5).DDoS攻擊中,IoT設備的數量明顯提升。隨著物聯網的普及,越來越多的智能硬件走進千家萬戶。但是不管是生產廠家,還是普通民眾,信息安全意識都還相對薄弱。智能硬件的聯網為黑客發起更大規模的攻擊創造了絕佳機會。我們相信在未來比較長的一段時間內,這一趨勢不會有明顯的改變。

2. DDoS僵尸網絡分析

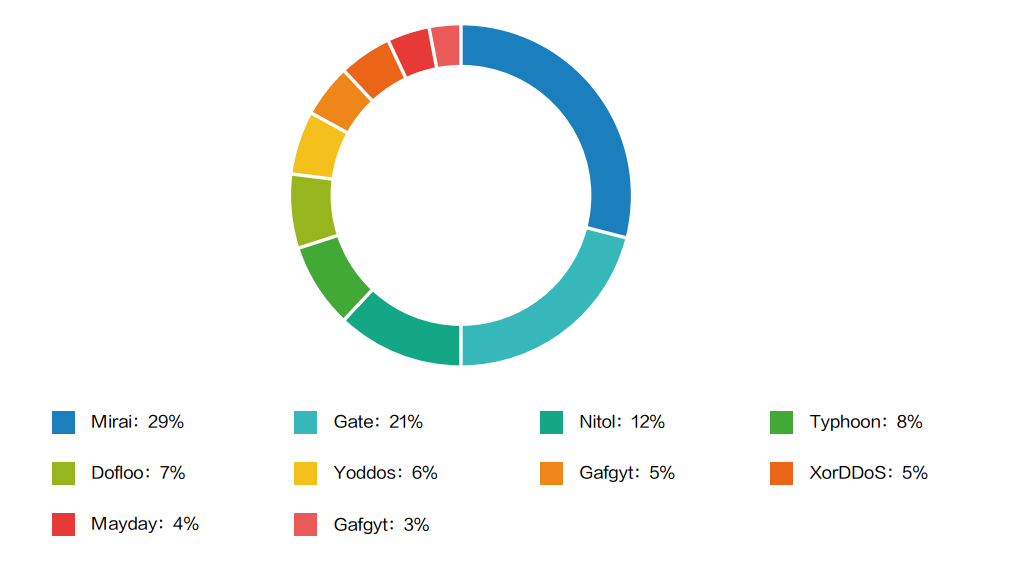

2.1 木馬家族分布

隨著移動互聯網的普及,在TOP10的木馬家族中,Mirai、Dofloo和Gafgyt是針對IoT的木馬病毒,已經占據DDoS木馬的的44%。

圖2-1 DDoS木馬家族分布

2.2 CnC地區分布

針對國內進行DDoS攻擊的僵尸網絡中,71%來自中國大陸,來自美國和香港地區的分別占13%和6%。

圖2-2 CnC國家和地區分析

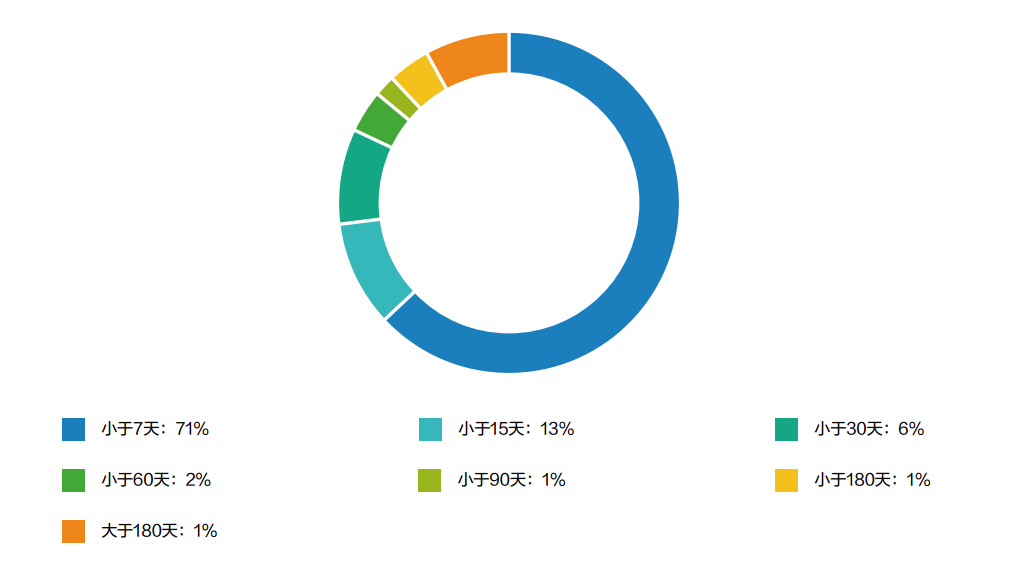

2.3 CnC存活時間分布

通過對CnC的存活時間進行分析發現,CnC的更新很頻繁。63%的CnC存活時間不超過1周。

圖2-3 CnC存活時長分布

3. DDoS肉雞分析

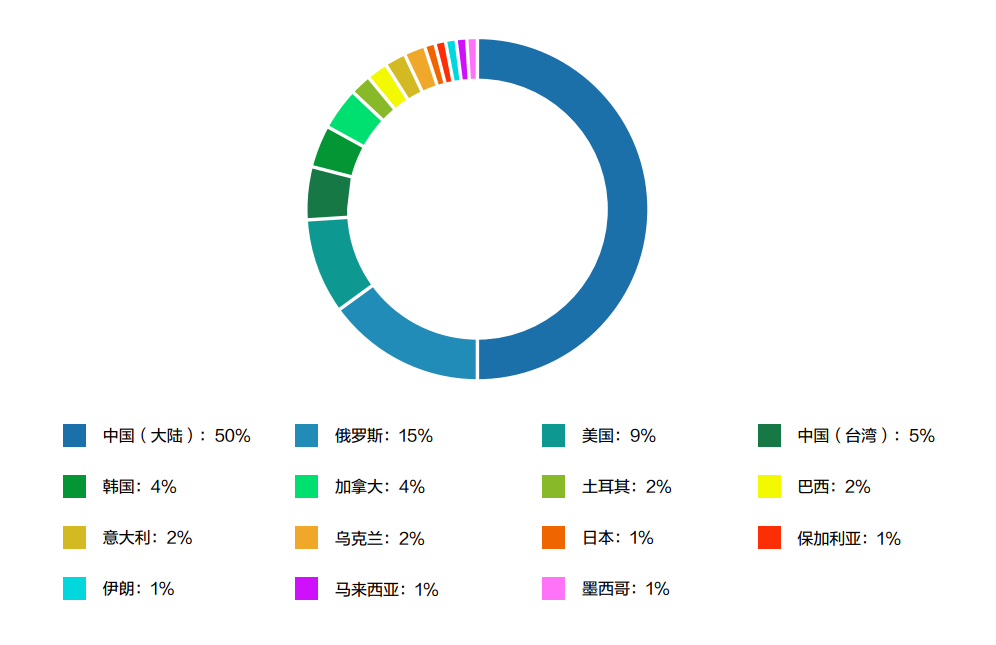

3.1 UDP反射源國家分布

當前針對中國進行攻擊的UDP反射源有50%來自中國大陸,俄羅斯和美國分別占15%和9%。主要因為這三個國家的互聯網行業相對發達,能做UDP反射攻擊的資源更多。

圖3-1 UDP反射源國家及地區分布

3.2 肉雞國家分布

在2018年對國內發起DDoS攻擊的肉雞IP中,62%來自中國大陸。2018年12月300G以上攻擊事件中,43%都有一定比例海外攻擊流量。阿里云安全團隊建議當遭到大流量DDoS攻擊時,可以結合攻擊流量的運營商來源進行海外流量的封堵,以緩解大流量攻擊。

圖3-2 肉雞國家分布

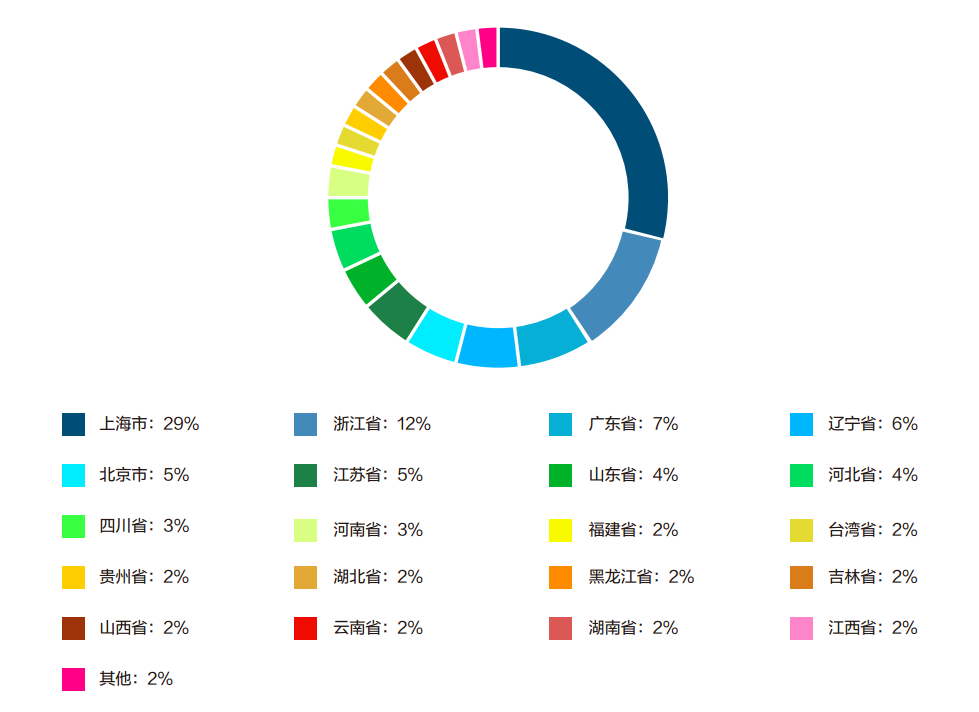

3.3 肉雞省份分布

2018年共發現國內肉雞IP 100萬以上。由于互聯網行業比較發達,上海和杭州占據國內肉雞總量的41%。

圖3-3 肉雞省份分布

3.4 DDoS攻擊運營商流量分布

2018年發生的DDoS攻擊中有29%的流量來自海外,其中19%的攻擊流量來源是美國。在國內的DDoS攻擊流量中,中國電信是主要的DDoS攻擊流量來源。

圖3-4 DDoS 流量運營商分布

4. 典型案例

4.1 DDoS事件匯總

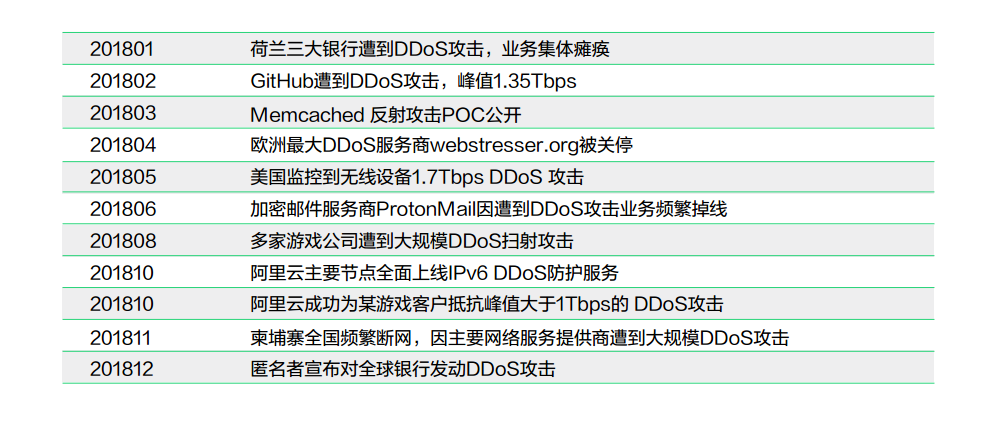

DDoS主要是針對互聯網服務可用性的攻擊,由于越來越多的企業開始基于互聯網提供服務,因此DDoS攻擊帶來的影響也越來越大。2018年幾乎每個月都有影響巨大的DDoS攻擊事件發生。表4-1匯總了2018年影響較大的DDoS攻防事件:

表4-1 2018 DDoS大事件匯總

4.2 流量最大案例

2018年9月,阿里云云盾高防產品接入了一個游戲客戶。業務上線后不久,該客戶就頻繁遭到DDoS攻擊,平均每天要遭受兩次10G左右的DDoS攻擊,在阿里云DDoS高防的防護下,對業務并未產生影響。

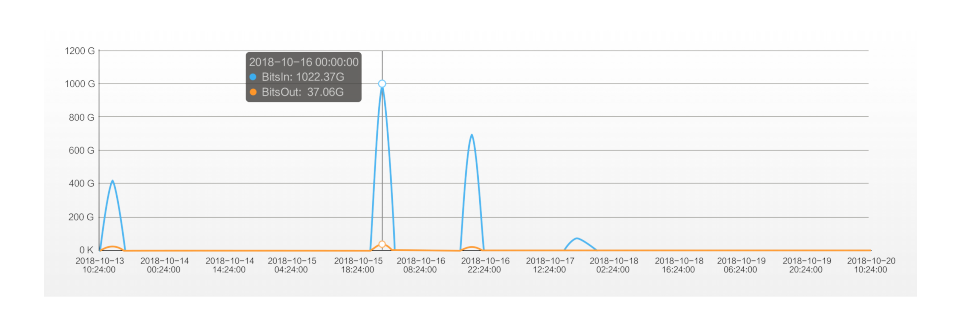

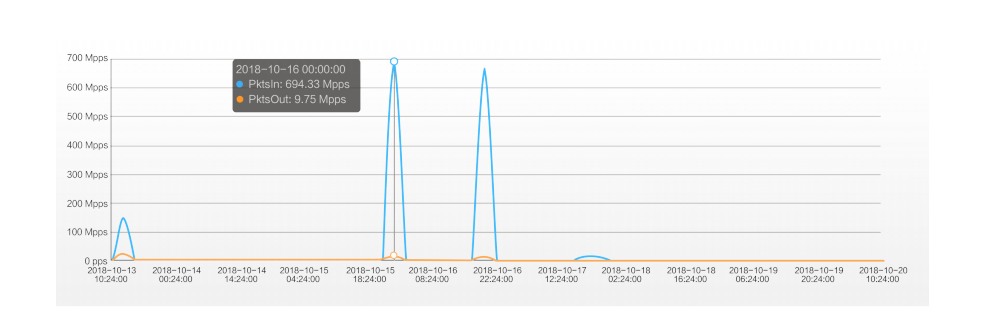

10月13日,阿里云監測到該客戶遭受的攻擊峰值流量達到了430Gbps;3天后,攻擊者調動了更多資源,希望一次性將業務置于死地;10月16日凌晨,該客戶再次遭受DDoS攻擊,流量峰值達到1.022Tbps,pps峰值則達到了6.9億。收到攻擊告警之后,阿里云安全團隊檢查攻擊情況及客戶業務狀況,云盾高防運行平穩,攻擊流量在可控范圍內,攻擊手法為大流量SYN_flood攻擊,含SYN畸形包、SYN小包等,與此同時,大流量攻擊還未停止。后續3天,又發生了幾次600G左右攻擊,均未對業務造成威脅。

圖4-2 2018年阿里云遭受的最大攻擊峰值

圖4-3 2018年阿里云遭受的最高包速率峰值

4.3 連接最大案例

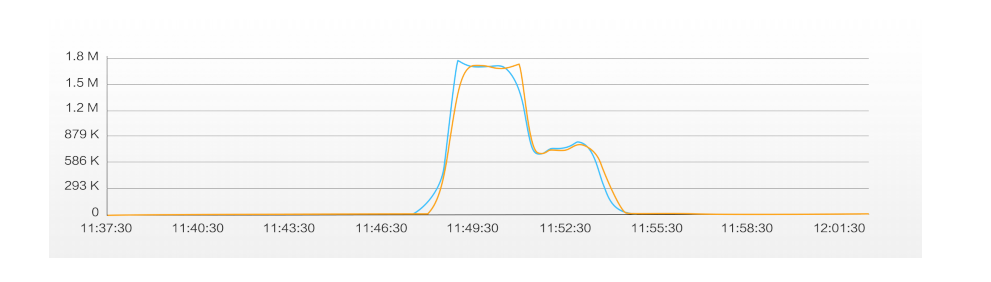

游戲行業一直是DDoS攻擊的重災區,阿里云上的游戲客戶同樣面臨著大流量攻擊和連接耗盡型攻擊的威脅。2018年7月14日11:47,某游戲客戶遭受到大規模的四層連接耗盡型攻擊,云盾高防通過智能防護模塊檢測到四層業務攻擊并啟動自動防護功能,通過高頻次肉雞處置模塊和惡意內容檢測模塊下發處置,CC攻擊流量被完全壓制,客戶業務恢復正常。收到攻擊告警之后,從攻擊數據看,黑客動用了20萬+的肉雞資源,攻擊手法為建連之后向服務器發起高頻率的惡意請求,并帶有隨機Payload,攻擊新建峰值超過了170Wcps。

圖4-4 2018年阿里云遭受攻擊的最高包速率峰值

圖4-5 CC攻擊Payload

圖4-6 CC攻擊Payload

4.4 專家觀點

DDoS攻擊防護的形勢在發生著變化。一方面是反射源的治理,防護手段的演進;另一方面物聯網大軍正逐漸加入到DDoS的這個戰場,攻擊手法也日趨復雜化,攻守雙方的勢力一直保持著動態平衡。如何打破這種平衡,贏取這場戰爭的勝利,阿里云安全專家給出的建議如下:

1). 抵抗住第一波攻擊,這很重要。從攻防對抗的經驗來看,抵抗住黑客的第一波攻擊至關重要。如果第一次攻擊得手能夠給攻擊方帶來更多信心,反之多次攻占不下,則會使攻擊方信心逐漸喪失。通過尋求專業的DDoS防御團隊,永遠是被攻擊者成本最低、最有效的選擇。

2). 防守方需要有更成熟的流量調度機制和應對方案。DDoS攻擊峰值越來越大,不斷地刷新記錄,這對于防護方是一個嚴峻的考驗。僅僅依靠單個節點來化解動則上T的攻擊已經變得越來越不現實。這時就需要新的應對方案和更成熟的流量調度機制,通過近源清洗、流量壓制等技術手段,降低威脅,來力保城門不失。

3). 防守方需要思考如何更快速地恢復業務。防守方是被動的,因為攻擊者永遠在暗處。也許通過事后溯源追查能夠找到幕后真兇,但是在攻防對抗過程中,我們不清楚攻擊者會通過何種方式利用服務的何種弱點發起攻擊。這時防守方就需要考慮如何扭轉這種被動局面。隨著大數據技術的發展,機器學習的引入,也許能夠給我們帶來一些機會。通過對正常業務進行建模,來快速檢測異常,以及采用智能化的技術手段,快速識別惡意行為并進行處置。通過一系列自動化、智能化的手段,快速恢復業務,也是防護方努力的方向。

黑客發起DDoS攻擊,往往是通過侵害別人的正當利益,來使得自己獲益。阿里云DDoS團隊誕生之初就致力于消滅互聯網上的DDoS攻擊,只有真正的防御住DDoS攻擊,才能消滅互聯網的DDoS,這也是我們一直努力追求的目標。

作者:阿里云安全實驗室