基于零信任構(gòu)建云原生安全底座

責(zé)編:gltian |2023-07-13 16:53:37在2023年RSA大會上,來自SUSE NeuVector的高級安全工程師Tracy Walker為我們分享了一種在K8S環(huán)境中阻止0Day攻擊的透明(對業(yè)務(wù)和環(huán)境無影響)方法——零信任原則,并且使用開源工具NeuVector進(jìn)行了演示。本文基于Tracy的零信任觀點(diǎn)結(jié)合SUSE的整體方案,嘗試挖掘出更多的安全新思路。

一、背景介紹

Tracy的分享主要是圍繞零信任為何能防御0Day攻擊展開,如圖1所示,簡單來說就是基于CVE等已知掃描檢測手段無法發(fā)現(xiàn)未知攻擊。零信任,默認(rèn)拒絕所有動作,只有在允許的列表里才會被授權(quán),已知、未知盡在掌握。筆者在這里想要聊一聊Tracy使用的開源工具——NeuVector。

圖1?傳統(tǒng)控制和零信任控制對比

SUSE相信大家都很熟悉了,是一家全球性的開源軟件公司,提供企業(yè)級的Linux操作系統(tǒng)和相關(guān)的解決方案。而Tracy分享的理念的基礎(chǔ)支撐其實(shí)是來自NeuVector。接下來請和筆者一起來扒一扒NeuVector的歷史。

NeuVector由黃飛(Fei Huang)和段磊(Gary Duan)于2015年在美國加利福尼亞州聯(lián)合創(chuàng)立。創(chuàng)立之初公司專注于容器安全,具體就是網(wǎng)絡(luò)監(jiān)測和容器防火墻。公司創(chuàng)立后發(fā)展迅速,于21年被SUSE收購。此舉極大地增強(qiáng)了Rancher的安全合規(guī)板塊,從此NeuVector也正式成為SUSE的一部分,大概也是由此開始 ,NeuVector貼上零信任標(biāo)簽。

二、什么是零信任

傳統(tǒng)的網(wǎng)絡(luò)安全模型通常采用邊界防御,即在內(nèi)部網(wǎng)絡(luò)和外部網(wǎng)絡(luò)之間建立防火墻來保護(hù)內(nèi)部資源。然而,隨著網(wǎng)絡(luò)邊界的模糊化和攻擊技術(shù)的不斷演進(jìn),邊界防御已經(jīng)不足以提供足夠的安全性。如圖2所示,黃飛在一次網(wǎng)絡(luò)研討會中也表明,隨著業(yè)務(wù)云化的不斷推進(jìn),安全模型也逐步向零信任演進(jìn)。

圖2?安全模型的演進(jìn)

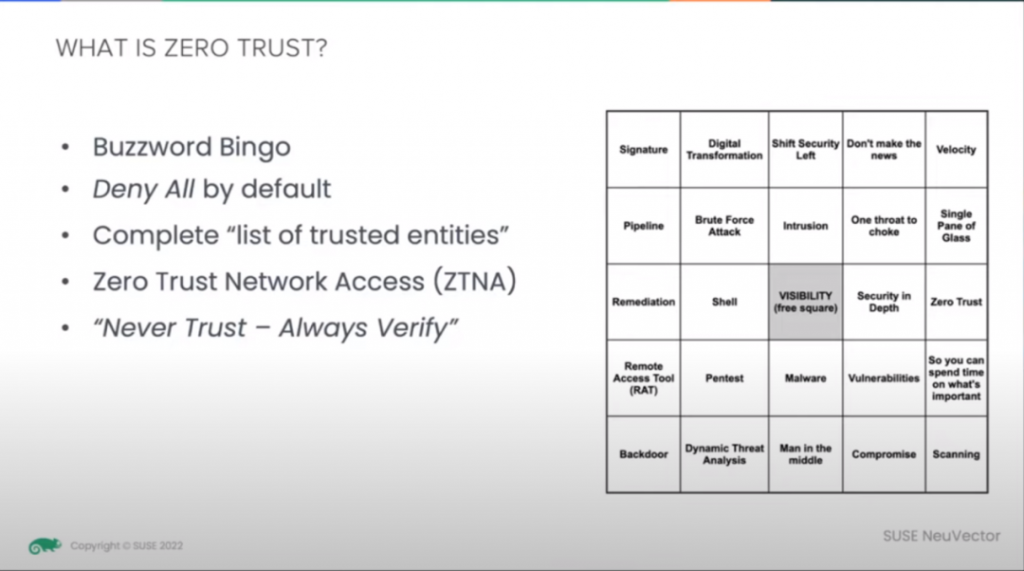

正如Tracy在一次網(wǎng)絡(luò)研討會中所說的那樣,零信任(Zero Trust)的核心原則是“永遠(yuǎn)不信任,始終驗(yàn)證”。它基于一種假設(shè),即無論是內(nèi)部用戶、外部用戶還是設(shè)備,都不能被默認(rèn)信任。

圖3 ?Tracy Walker關(guān)于零信任的解釋

零信任(Zero Trust)是一種安全模型,不是一個具體的產(chǎn)品或技術(shù)。它的核心理念是不信任任何設(shè)備、用戶或應(yīng)用程序,并將訪問控制和安全策略放在應(yīng)用程序?qū)用妗A阈湃伟踩P驼J(rèn)為,每個用戶和設(shè)備都可能成為攻擊者,因此必須對它們進(jìn)行身份驗(yàn)證、授權(quán)和訪問控制,以保護(hù)敏感數(shù)據(jù)和應(yīng)用程序。這種基于認(rèn)證和授權(quán)的精細(xì)訪問控制可以減少攻擊者的潛在影響范圍,并提供更高的安全性。

因此,零信任安全模型強(qiáng)調(diào)了持續(xù)的身份驗(yàn)證、訪問控制和監(jiān)控,以確保只有經(jīng)過驗(yàn)證和授權(quán)的用戶和設(shè)備能夠獲得訪問權(quán)限。它不僅僅關(guān)注網(wǎng)絡(luò)邊界,而是將安全性擴(kuò)展到應(yīng)用程序、數(shù)據(jù)和用戶層面,從而提供更全面的安全保護(hù)。

三、NeuVector和零信任的關(guān)系

NeuVector的產(chǎn)品提供了基于容器的安全解決方案,幫助用戶保護(hù)他們的容器環(huán)境。它包括實(shí)時威脅檢測、入侵檢測和預(yù)防、運(yùn)行時安全策略、自動響應(yīng)等功能,可以幫助用戶識別和防止各種攻擊,包括內(nèi)部和外部攻擊、未知攻擊和高級威脅等。

NeuVector的產(chǎn)品可以作為實(shí)現(xiàn)零信任安全模型的一部分,提供對容器環(huán)境的實(shí)時安全保護(hù)和威脅檢測。但是,實(shí)現(xiàn)零信任安全模型還需要其他技術(shù)的支持,如多因素身份驗(yàn)證、數(shù)據(jù)加密等。

四、構(gòu)建零信任云原生安全底座的方案

4.1 SUSE的安全底座組件

NeuVector加入SUSE大家庭后,結(jié)合其他產(chǎn)品如SUSE Linux、Harvester和Longhorn等基本可構(gòu)成一個可信安全環(huán)境,筆者將其稱為零信任云原生安全底座(簡稱安全底座)。如圖4所示,筆者在NeuVector網(wǎng)絡(luò)研討會中也發(fā)現(xiàn)他們關(guān)于此的介紹,接下來我們來簡單了解下該方案的組成以及這些產(chǎn)品在安全底座中的作用:

圖4 ?SUSE零信任環(huán)境結(jié)構(gòu)

NeuVector:是一個容器防火墻解決方案,用于保護(hù)容器化應(yīng)用程序的安全。它通過深度數(shù)據(jù)包檢測(DPI)和容器運(yùn)行時保護(hù),提供容器級別的入侵檢測和防御,監(jiān)控和阻止惡意流量和攻擊。NeuVector幫助確保容器環(huán)境的安全性,并提供對容器網(wǎng)絡(luò)流量的可見性和控制。

Rancher:是一個開源的容器管理平臺,提供了集群管理、應(yīng)用程序編排、監(jiān)控和日志、身份認(rèn)證和訪問控制等功能,幫助用戶簡單且快速地部署一個可行的安全底座。

SUSE Linux,Harvester:SUSE Linux作為一個企業(yè)級Linux操作系統(tǒng),提供了可靠、安全和可擴(kuò)展的基礎(chǔ)設(shè)施,用于構(gòu)建和部署應(yīng)用程序。它提供了強(qiáng)大的安全功能和工具,包括訪問控制、身份驗(yàn)證、文件加密等,以幫助建立安全的基礎(chǔ)架構(gòu),為環(huán)境提供了 一個減少攻擊面的系統(tǒng)鏡像;Harvester是一個基于Kubernetes的開源虛擬化平臺,為容器化應(yīng)用程序提供了高性能和簡化的虛擬機(jī)管理解決方案。它利用Kubernetes的自動化和可伸縮性,提供了可靠的虛擬化基礎(chǔ)設(shè)施,幫助構(gòu)建安全的應(yīng)用環(huán)境。

Longhorn:Longhorn是一個開源的分布式塊存儲系統(tǒng),為容器化環(huán)境提供持久化存儲解決方案。它通過提供數(shù)據(jù)加密、快照和恢復(fù)等功能,保護(hù)存儲在容器中的數(shù)據(jù)的安全性和可靠性。

將這些組件組合在一起,可以構(gòu)建一個強(qiáng)大的零信任安全底座。通過NeuVector提供的容器防火墻功能,SUSE Linux提供的安全基礎(chǔ)設(shè)施,Harvester提供的虛擬化管理和Longhorn提供的數(shù)據(jù)存儲,可以實(shí)現(xiàn)對容器化環(huán)境的全面安全保護(hù)和管理。這種組合可以幫助用戶快速建立一個基于零信任原則的安全底座,確保應(yīng)用程序和數(shù)據(jù)的安全性和保密性。

4.2?SUSE的零信任實(shí)踐

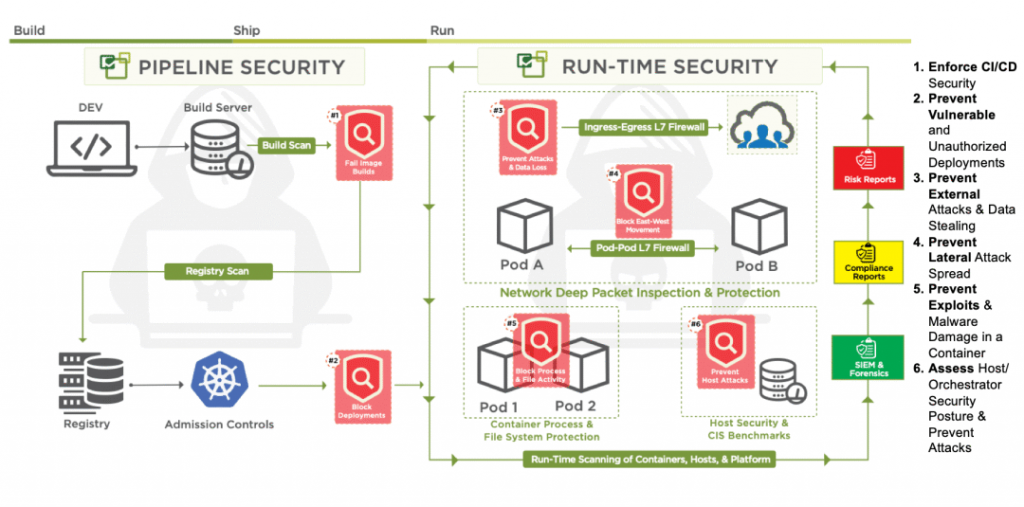

如圖5所示,通過以上組件的結(jié)合,NeuVector針對零信任在云原生環(huán)境下的實(shí)踐控制項做了梳理。接下來筆者將以最小化攻擊面為例做一些簡要的說明:

圖5 云原生應(yīng)用的實(shí)用零信任控制

4.2.1?生命周期中的漏洞、風(fēng)險、狀態(tài)管理

筆者理解,如圖6所示,這需要在應(yīng)用程序的整個生命周期中,對漏洞和風(fēng)險進(jìn)行管理,確保及時修補(bǔ)和更新,以減少潛在的攻擊面。筆者將從以下幾個方面簡要分析:

圖6 ?NeuVector全生命周期安全圖

操作系統(tǒng)和虛擬化:這其實(shí)由SUSE的SUSE Linux,Harvester所提供。

代碼層:由于官方有關(guān)于Sonatype Nexus的集成描述,筆者猜測,NeuVector結(jié)合了Sonatype Nexus能夠做到CI/CD階段檢測項目中使用的組件是否存在已知的安全漏洞供應(yīng)鏈掃描并添加準(zhǔn)入規(guī)則來保障項目組件的安全性。

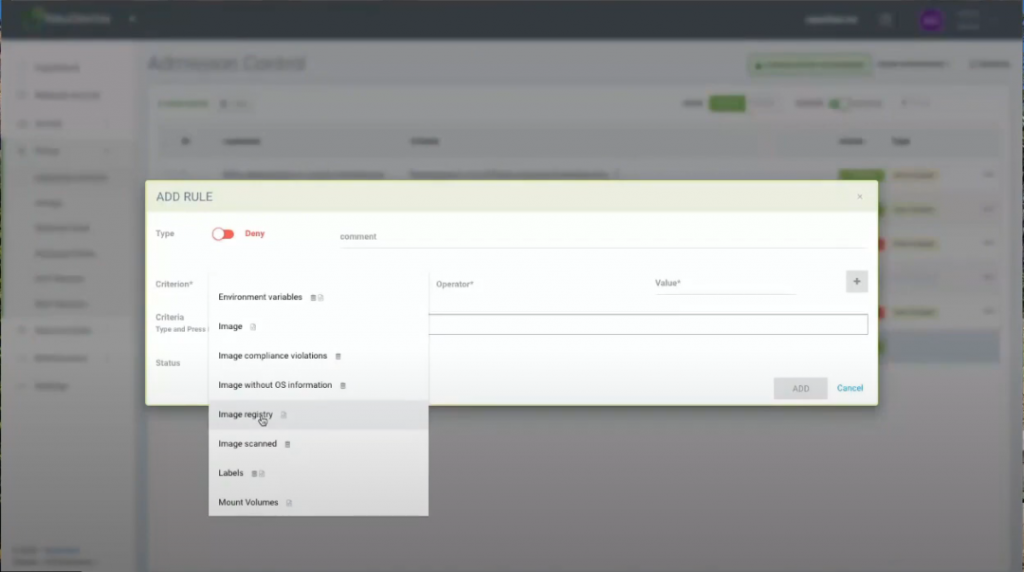

鏡像層面:NeuVector的自動響應(yīng)規(guī)則結(jié)合JFrog Xray鏡像掃描能力,NeuVector允許根據(jù)JFrog Xray的掃描結(jié)果配置自動響應(yīng)規(guī)則。根據(jù)鏡像中發(fā)現(xiàn)的安全漏洞或合規(guī)性問題,可以定義特定的規(guī)則和操作來保護(hù)容器環(huán)境。如圖7所示,可以設(shè)置規(guī)則,如果鏡像中存在高危漏洞,則自動拒絕該鏡像的引用, 將被掃描過的鏡像倉庫定義為合法倉庫,僅允許合法倉庫被使用等。

圖7 鏡像規(guī)格準(zhǔn)入控制

運(yùn)行時:將進(jìn)程和文件系統(tǒng)監(jiān)控與第7層網(wǎng)絡(luò)檢查結(jié)合使用,對網(wǎng)絡(luò)、數(shù)據(jù)包、零日攻擊和應(yīng)用攻擊(如 DDoS 和 DNS)的唯一實(shí)時識別和阻止,可以在不中斷正常容器會話的情況下阻止未經(jīng)授權(quán)的容器活動或來自容器的連接,其實(shí)也就是透明的意思,對正常環(huán)境沒有影響。

4.2.2?默認(rèn)拒絕

所有實(shí)體都被默認(rèn)視為不受信任,需要經(jīng)過驗(yàn)證和授權(quán)才能訪問資源和服務(wù),這里其實(shí)就是容器防火墻的默認(rèn)拒絕策略。

4.2.3 強(qiáng)制執(zhí)行最低權(quán)限訪問

采取最小權(quán)限原則,只授予實(shí)體所需的最低權(quán)限,以減少潛在的風(fēng)險和攻擊面。這里包含三個方面的內(nèi)容,數(shù)據(jù)的采集和規(guī)則的生成以及應(yīng)用。

NeuVector表明其使用的是第7層網(wǎng)絡(luò)檢測技術(shù)而不是eBPF和Istio技術(shù)去做流量采集也不是。沒有使用Istio的原因是,Istio無法對已經(jīng)加密的流量做分析(如HTTPS協(xié)議的請求),這很容易獲取不到明文或者給攻擊者留下偽裝的途徑,而Istio Egress Gateway則需要額外添加網(wǎng)絡(luò)策略確保所有出口流量都流經(jīng)網(wǎng)關(guān),這將增加配置的復(fù)雜性。關(guān)于為何沒有使用eBPF,筆者沒有在官方資料中找到明確的原因,只在網(wǎng)絡(luò)研討會議中看到他們認(rèn)為在網(wǎng)絡(luò)側(cè)做流量分析能夠獲取的更加全面,筆者猜想還有另外一個原因是eBPF對系統(tǒng)版本是有強(qiáng)制要求的,這意味著舊版本的系統(tǒng)環(huán)境將無法使用這一技術(shù),這將非常不友好。基于第7層深度數(shù)據(jù)包檢測的技術(shù)其實(shí)也就是DPI(Deep Packet Inspection)可以識別多種應(yīng)用層協(xié)議,關(guān)于加密協(xié)議的流量識別,在官方介紹里簡要說明是通過對允許的NDS的跟蹤,聯(lián)系上下文信息間接解析流量內(nèi)容。由此基于DPI技術(shù)NeuVector可以做到如圖8所示的包含Istio等所有流量的解析和追蹤。

圖8 ?NeuVector對Istio流量的可視化

通過對詳細(xì)流量的解析,NeuVector很容易獲取環(huán)境的行為原始信息,原始信息匹配如圖9所示的各類規(guī)則可以生成對應(yīng)類型的安全事件。

圖9 策略規(guī)格

原始信息結(jié)合開放策略代理(OPA)生成CRD策略(這就是NeuVector宣稱的安全即代碼),并應(yīng)用到環(huán)境中使策略生效。

五

總結(jié)

在關(guān)注這次RSA議題之前,筆者也和相關(guān)同事討論過零信任云安全底座的事情。當(dāng)時筆者傾向于在內(nèi)核級別去做云場景下的零信任,筆者期望在內(nèi)核層之上不做過多關(guān)注,只從最底層處去做限制。對Tracy的這次分享的背后挖掘也拓寬了筆者的視野。針對NeuVector的零信任云原生安全底座解決方案,筆者有以下兩點(diǎn)疑慮:

第一,當(dāng)企業(yè)決定將 NeuVector真正運(yùn)用在實(shí)際環(huán)境中時候,如何判斷哪些策略該被允許將是一個讓人頭疼的問題。盡管他們宣稱環(huán)境擁有一定的一致性,因此可以導(dǎo)出規(guī)則到其他環(huán)境,但針對云場景下數(shù)以萬計的微服務(wù),誰來做合法性的判斷,誰又能做這將是個未知數(shù)。雖然Tracy宣稱他們沒使用機(jī)器學(xué)習(xí)技術(shù),但筆者感覺使用機(jī)器學(xué)習(xí)自動判斷服務(wù)的哪些動作是合法的,從而自動給出策略建議也許是一個不錯的方案。

第二,假如攻擊者已經(jīng)早于NeuVector對環(huán)境做了控制,例如攻擊者已經(jīng)掌握集群的部分CRD資源管理權(quán)限,又或者攻擊者做到了內(nèi)核級別的劫持,那NeuVector基于CRD發(fā)出的所有控制策略將形同虛設(shè)。基于此,筆者還是保留基于內(nèi)核層做控制的建議。

由于篇幅有限,非常遺憾沒有針對NeuVector的底層原理進(jìn)行說明,如有興趣的朋友可以關(guān)注官方渠道進(jìn)行交流。

參考文獻(xiàn)

[1] SUSE.Zero-Trust Security for Kubernetes and Container Workloads

[2] SUSE.Zero Effort Zero Trust for Blocking Zero Days in Kubernetes

[3] https://neuvector.com/about/events/

[4] https://neuvector.com/wp-content/uploads/2020/08/NeuVectorPipeline.png

[5] https://neuvector.com/products/integrations/

[6] Neuvector. How to Enforce Egress Container Security Policies in Kubernetes, OpenShift, and Istio

[7] Neuvector. Use Cloud-Native Tools OPA and CRD to Protect Applications from Pipeline to Production

來源:綠盟科技

- 2025CSDI:大模型引領(lǐng)智能研發(fā)與IT組織變革

- 360助力“奧運(yùn)冠軍之城”七臺河,培育新質(zhì)人才

- 智能創(chuàng)新 加速前行 | Fortinet發(fā)布2025年第一季度財報

- ISC.AI 2025正式啟動:AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運(yùn)”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織