大規模“斷網”,烏克蘭移動網絡巨頭Kyivstar遭黑客定向攻擊

責編:gltian |2023-12-15 13:47:34概述

奇安信威脅情報中心關注到最近烏克蘭最大的移動網絡運營商Kyivstar遭受定向網絡攻擊,導致服務中斷,影響到烏克蘭境內多地用戶。隨后疑似親俄羅斯黑客組織聲稱對此負責,目前相關方正對該攻擊展開調查,背后攻擊團伙可能與Sandworm APT組織有關。我們根據當前網絡上的公開信息,整理了該攻擊事件的有關信息和造成的影響。

Kyivstar攻擊事件

Kyivstar遭受網絡攻擊

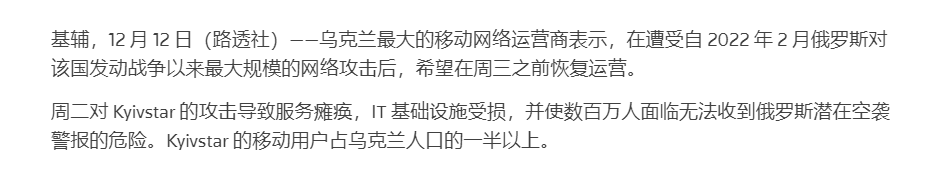

2023年12月12日,烏克蘭最大的移動網絡運營商Kyivstar表示遭到網絡攻擊[1],導致相關網絡服務癱瘓,“使數百萬人面臨無法收到俄羅斯潛在空襲警報的危險。”

報道中提到,Kyivstar的CEO認為此次襲擊是與俄羅斯戰爭的“結果”。攻擊“嚴重損壞了基礎設施,訪問受到限制”,為應對攻擊,只能“物理上關閉Kyivstar以限制敵人的訪問”。

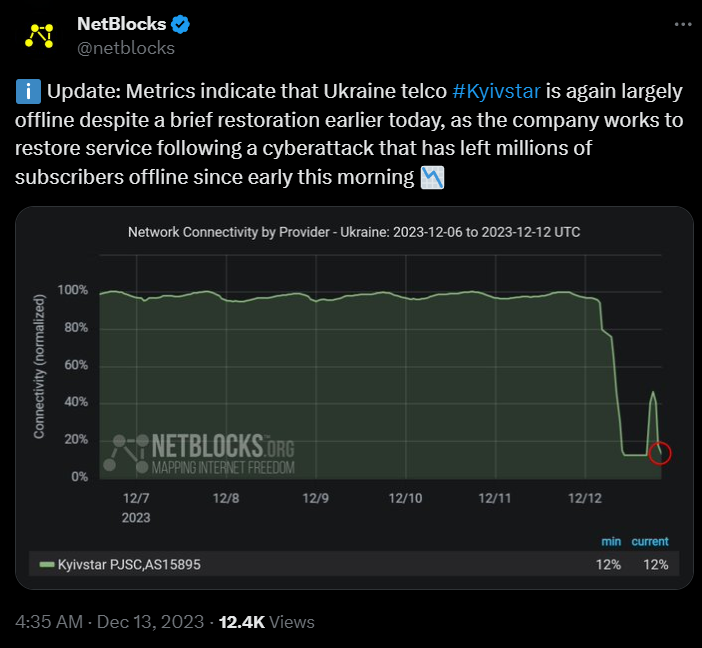

NetBlocks組織監測到Kyivstar網絡連接情況在12月12日出現斷崖式下跌[2],印證了網絡攻擊對Kyivstar的影響。

俄羅斯黑客組織聲稱對此負責

目前暫不能明確攻擊者的具體身份,但已有兩個黑客組織發布與此相關的聲明,相較而言Solntsepek組織聲明的可信度較高一些。

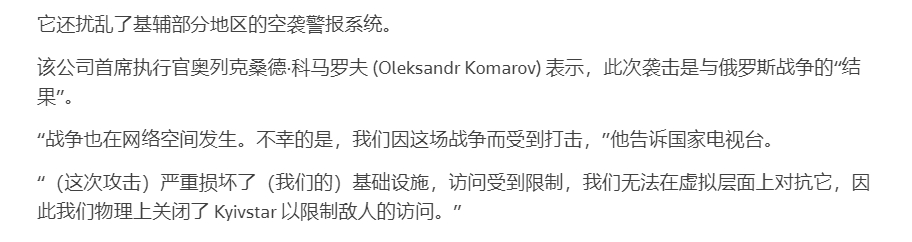

親俄黑客組織Killnet在12月12日聲稱,對烏克蘭移動運營商和銀行進行了攻擊[3],但未提及被攻擊單位的具體名稱,并且沒有提供其參與的任何細節或證據。

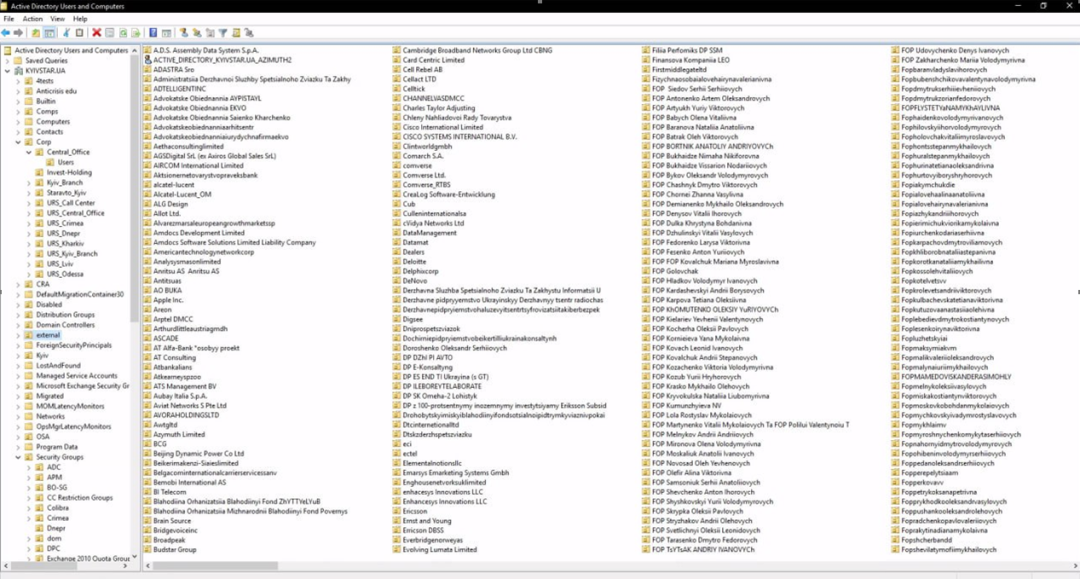

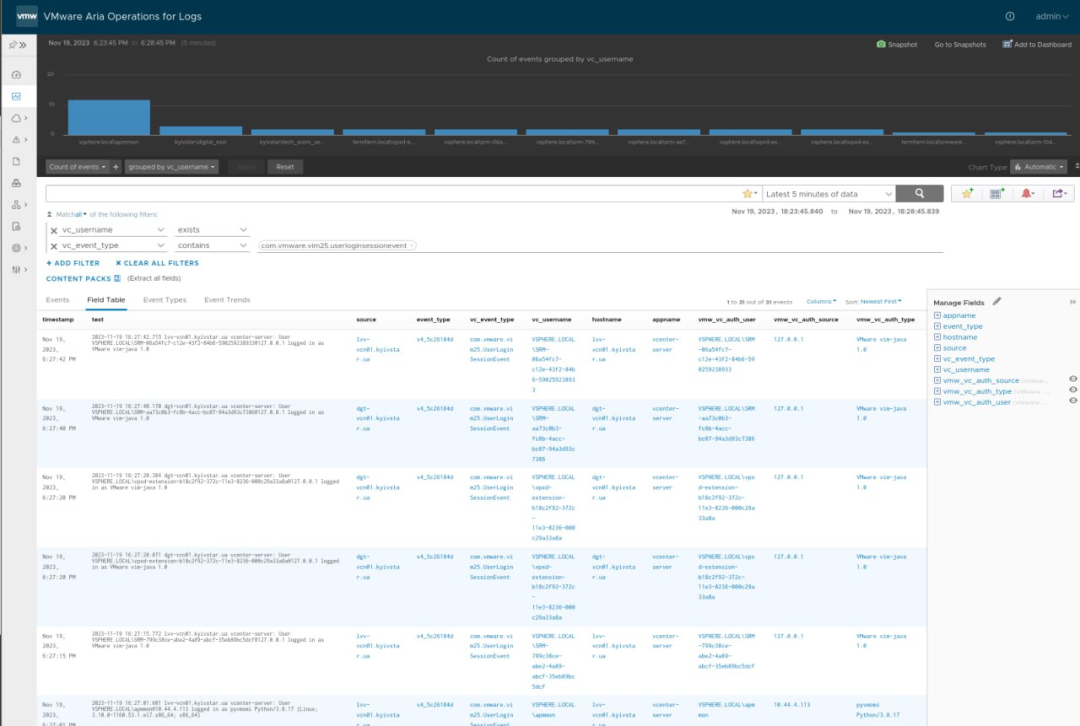

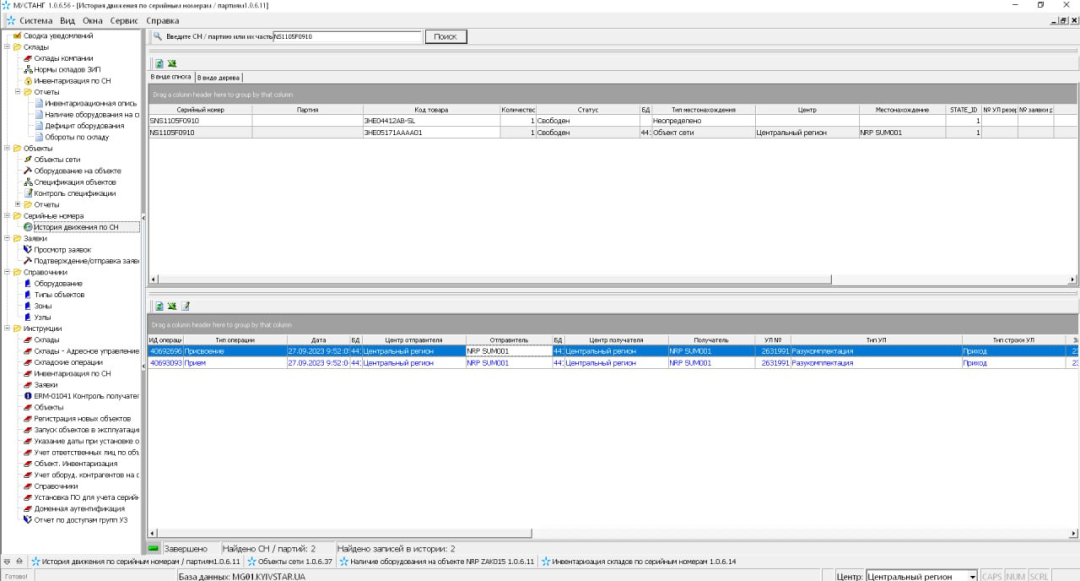

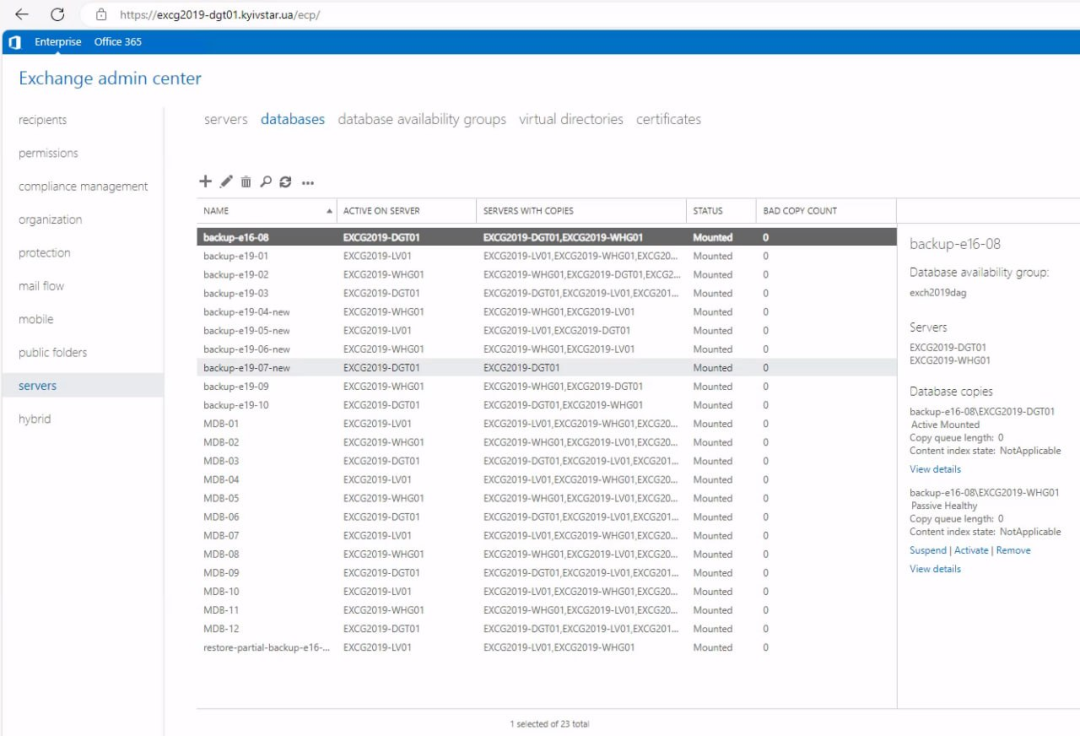

12月13日,黑客組織Solntsepek聲稱“對Kyivstar的網絡攻擊負全部責任”,并發布據稱攻陷的Kyivstar相關系統的截圖[4]。

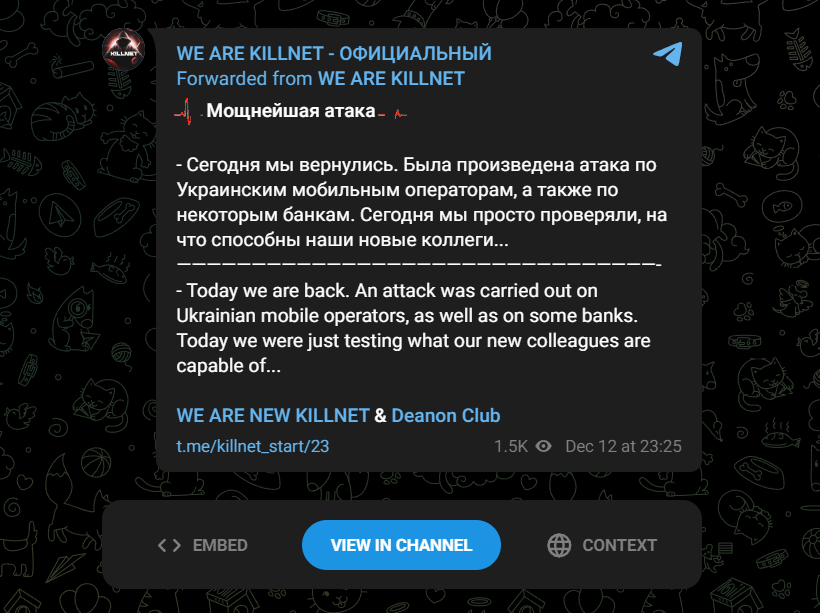

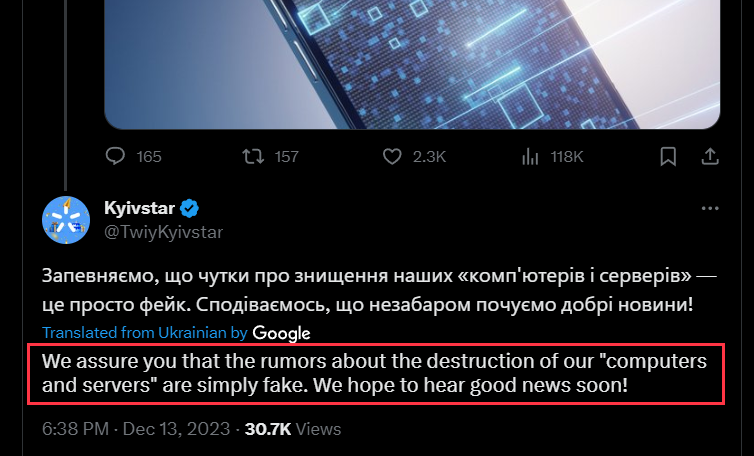

Solntsepek在聲明中稱破壞了10000臺電腦和4000多臺服務器,而在12月13日晚些時候,Kyivstar在其官方twitter賬號回應此說法為謠言[5]。

Solntsepek目前公開的5張截圖如下,涉及多個服務器管理界面,其中一張出現與Kyivstar有關的Exchange服務器域名”excg2019-dgt01.kyivstar.ua”。

烏克蘭開始調查攻擊事件

攻擊者使用的具體手法暫時未知,不過Solntsepek在13日發布的聲明信息暗示此次攻擊可能和Kyivstar公司員工有關[6]。

12月13日,烏克蘭國家特殊通信和信息保護局(SSSCIP)發布通告,表示CERT-UA和烏克蘭安全局(SSU)正在調查此次網絡攻擊事件[7],攻擊“導致該公司技術網絡的基本服務被封鎖,造成多項服務中斷”。

Kyivstar逐步恢復服務

Kyivstar周二晚間表示,固定電話服務已部分恢復,并正在努力在周三之前恢復其他服務[1]。

12月13日晚,Kyivstar的移動服務在烏克蘭部分地區恢復,但另一些地區的網絡仍未恢復。Kyivstar的CEO表示“網絡的恢復正在逐步且非常謹慎地進行,因為仍然可能出現一些困難”。

事件影響

Kyivstar為烏克蘭最大的移動運營商,擁有2430萬移動用戶以及超過110萬家庭互聯網用戶,Kyivstar的移動用戶占烏克蘭人口的一半以上。12月12日周二發生的網絡攻擊導致該公司多項服務中斷,截止到13號晚上服務仍未能完全恢復。

NetBlocks的監測數據表明,烏克蘭境內的所有區域都受到Kyivstar服務中斷的影響,首都區域影響最為嚴重,同時空襲警報網絡和銀行業也受到牽連[9]。

Kyivstar在12日的短暫恢復后,網絡連接情況又出現下滑[10],隨后保持低連接狀態[11],由此可見恢復網絡服務的工作仍面臨一些困難。

Kyivstar官方表示用戶的個人信息未受此次攻擊事件影響[12]。

黑客組織Solntsepek在聲明這提到他們此次行動的動機是“因為該公司為烏克蘭武裝部隊、國家機關和執法機構提供通信服務”,而烏克蘭方面聲稱,Kyivstar系統故障未影響烏克蘭軍方,因為軍方使用了不同的連接系統[13]。

攻擊團伙信息

國外媒體在對Kyivstar攻擊事件的報道?[14]中提到,烏克蘭SSSCIP和Mandiant的相關人員認為Solntsepek團伙與Sandworm APT組織有關。

參考鏈接

[1].https://www.reuters.com/technology/cybersecurity/ukraines-biggest-mobile-operator-suffers-massive-hacker-attack-statement-2023-12-12/

[2].https://twitter.com/netblocks/status/1734550734824214858

[3].https://t.me/killnet/23

[4].https://t.me/s/solntsepekZ/1283

[5].https://twitter.com/TwiyKyivstar/status/1734885432029028540

[6].https://understandingwar.org/backgrounder/russian-offensive-campaign-assessment-december-13-2023

[7].https://cip.gov.ua/en/news/fakhivci-cert-ua-doslidzhuyut-kiberataku-na-merezhu-telekom-operatora-kiyivstar

[8].https://suspilne.media/638838-mobilna-mereza-kiivstaru-zapracuvala/

[9].https://twitter.com/netblocks/status/1734609057707888746

[10].https://twitter.com/netblocks/status/1734673235281600537

[11].https://twitter.com/netblocks/status/1734931981819895959

[12].https://twitter.com/TwiyKyivstar/status/1734885428891988191

[13].https://nv.ua/ukr/sboy-v-rabote-kievstar-ne-povliyal-na-deystviya-ukrainskih-voennyh-suhoputnye-voyska-50375823.html?utm_source=telegram

[14].https://www.wired.com/story/ukraine-kyivstar-solntsepek-sandworm-gru/

來源:奇安信威脅情報中心