6款較流行的開源漏洞掃描工具推薦及特點分析

責編:gltian |2024-04-10 14:26:54未修補的漏洞是網絡犯罪分子最容易攻擊的目標之一。企業中很多的數據安全事件往往由于已知的漏洞造成的,盡管相關的安全補丁已經發布,但許多企業由于種種原因并不能及時發現并修補這些漏洞。

當組織想要開展全面且持續的漏洞掃描工作時,通常需要得到廣泛的安全社區支持。在此過程中,安全人員可以借助一些的流行開源漏洞掃描工具。由于它們具有開放源代碼的特性,用戶可以自由地查看、修改和定制這些工具,以滿足自身的安全需求。此外,這些工具會經常更新和改進以適應不斷變化的漏洞威脅。本文收集了6款目前較熱門的開源漏洞掃描工具(詳見下表),并從功能性、兼容性和可擴展性等方面對其應用特點進行了分析。

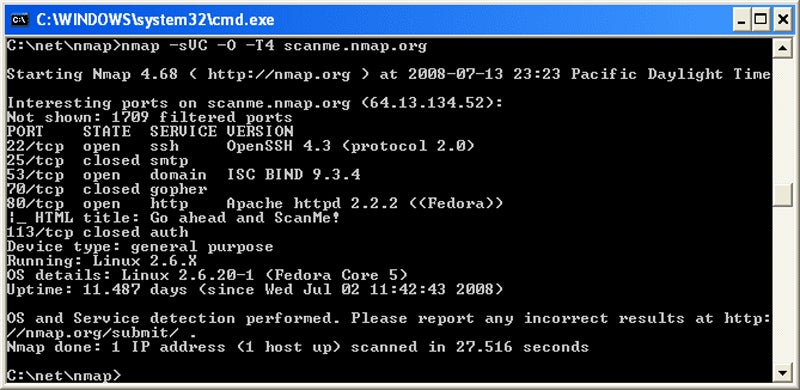

1、Nmap

Nmap是一款非常流行的自動化安全測試工具。它可以在各種主流操作系統上運行,并快速掃描大型網絡。它通常會檢測以下信息:網絡上有哪些主機可用,主機在運行什么服務,主機在運行哪些操作系統版本,使用哪種類型的數據包過濾器和防火墻,以及發動攻擊之前需要的其他有用情報。此外,Nmap的說明文檔也很全面,還有針對命令行和GUI(圖形化操作界面)版本的眾多教程,很容易上手。

主要特點

?快速查詢開放端口,基于可用的 TCP 和 UDP 服務分析協議、應用程序和操作系統。

?擁有龐大的活躍用戶群,也被大多數網絡和網絡安全認證計劃所接受。

?對使用者友好,使用命令行控件自動執行漏洞掃描或將結果導出到票證系統或安全工具中。

?包含一個不斷增長的檢測腳本庫,可用于增強網絡發現和漏洞評估的功能。

?可基于協議請求的端口響應進行掃描,適用于所有具有開放端口的計算機、物聯網設備、網站、云系統和網絡設備。

不足

?沒有正式的客戶支持選項

?使用時需要一定的經驗或編程能力

?并非所有選項在 GUI 版本中都可用

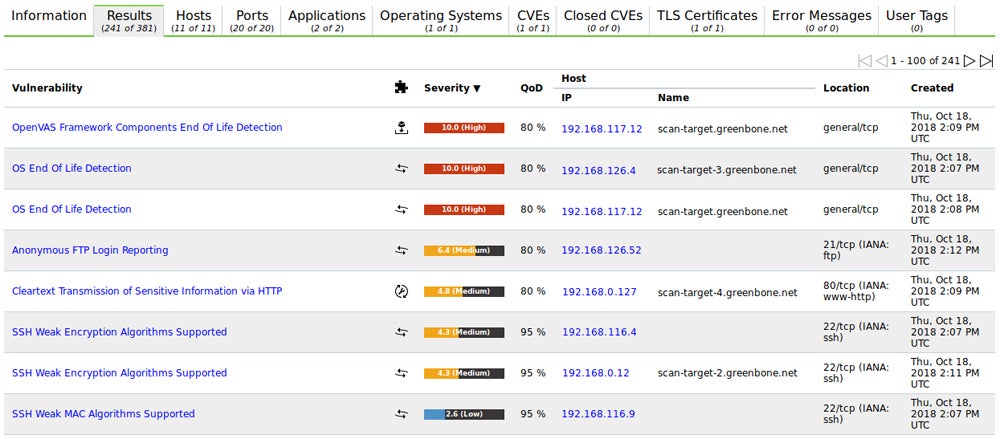

2、OpenVAS

OpenVAS是一個較全面的開源滲透測試軟件。在世界各地的滲透測試專家的幫助下,它得到了不斷的支持和更新,從而使其保持最新狀態。OpenVAS的其他特性還包括提供未經身份驗證的測試、目標掃描和web漏洞掃描。需要說明的是,OpenVAS工具的漏洞掃描能力最初是從Nessus產品派生而來,后者現在是Tenable公司的非開源商業化產品。

主要特點

?幾乎每天都會更新威脅信息源,并定期提供產品更新和功能更新。

?免費版本的功能就非常全面,并在企業版本中提供更多功能和特性,同時提供客戶支持。

?能夠對終端、服務器和云等多種系統進行常見漏洞和曝光(CVE)的掃描。

?產品得到主流網絡安全社區的支持,能夠在許多不同的認證課程中教授。

?可以為每個漏洞提供額外的上下文信息,用于漏洞修復或攻擊路徑解釋。

不足

?對于初學者來說專業門檻較高

?在同時進行多個掃描任務時,可能會導致程序崩潰

?一些高級掃描功能需要使用付費版本

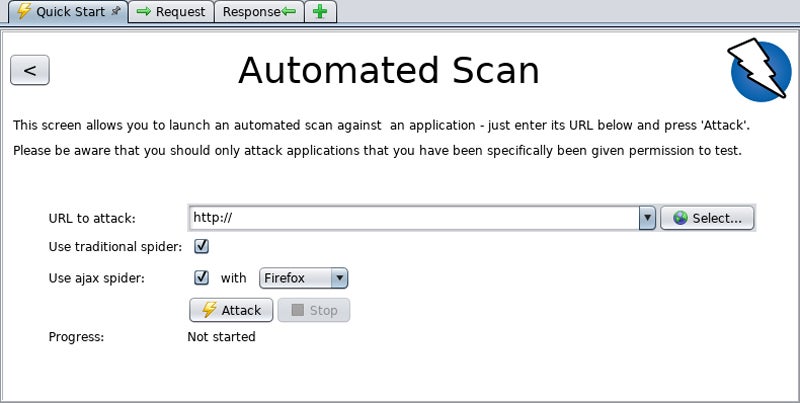

3、ZAP

Zed Attack Proxy (ZAP)是一款用戶友好的滲透測試工具,能找出網絡應用中的漏洞。它不僅提供自動化掃描器,也為想要手動查找漏洞的用戶提供了一套工具。ZAP通常預裝在Kali Linux上,它能夠將自身置于測試人員的瀏覽器和Web應用程序之間,攔截請求以充當”代理”。通過修改內容、轉發數據包和模擬其他用戶行為,ZAP也可以對應用程序進行漏洞掃描測試。

主要特點

?可執行常見的動態應用程序安全測試 (DAST),特別是針對跨站點腳本?(XSS) 漏洞,還能夠執行一些新型的測試工作,例如模糊測試;

?可提供 API 和 docker 集成以實現快速部署,并與 DevSecOp 工具集成,實現對開發團隊的自動化工單管理;

?通過Crash Override開源獎學金的支持,ZAP擁有多名全職開發人員,不再與OWASP有關聯;

?經常被滲透測試人員使用,可以很好地了解黑客可能發現的漏洞。

不足

?某些掃描功能需要額外的插件

?需要一些專業知識才能使用

?相比其他工具,誤報率較高

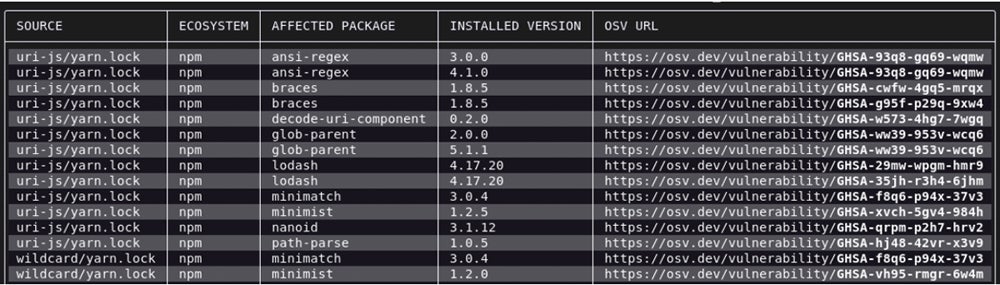

4、OSV-Scanner

OSV-Scanner是一款由谷歌公司開發的開源漏洞掃描工具,提供專門的軟件組成分析(SCA),可用于掃描靜態軟件,以確保開源軟件的編程代碼安全漏洞,并保護開源軟件清單(SBOM)。在掃描項目時,OSV-Scanner 首先通過分析清單、軟件材料清單(SBOM)和代碼提交哈希值來確定正在使用的所有依賴項。這些信息用于查詢 OSV 數據庫,并報告與項目相關的漏洞。漏洞通過表格的形式或基于 JSON 的 OSV 格式(可選)進行報告。

主要特點

?能夠定期擴展支持的編程語言列表,包括C/C++、Dart、Elixir、Go、Java、JavaScript、PHP、Python、R、Ruby和Rust。

?可以從大量信息源中獲取漏洞,包括Debian、Linux、Maven、npm、NuGet、OSS-Fuzz、Packagist、PyPl和RubyGems。

?允許API、可腳本化和與GitHub集成的調用,以實現漏洞掃描自動化。

?使用JSON存儲有關受影響版本的信息,以便與開發人員工具包進行集成。

?檢查目錄、軟件清單(SBOM)、鎖定文件、基于Debian的Docker鏡像或在Docker容器中運行的軟件。

不足

?只檢查開源庫中有的漏洞

?產品較新,尚未被納入到主流的認證教育中

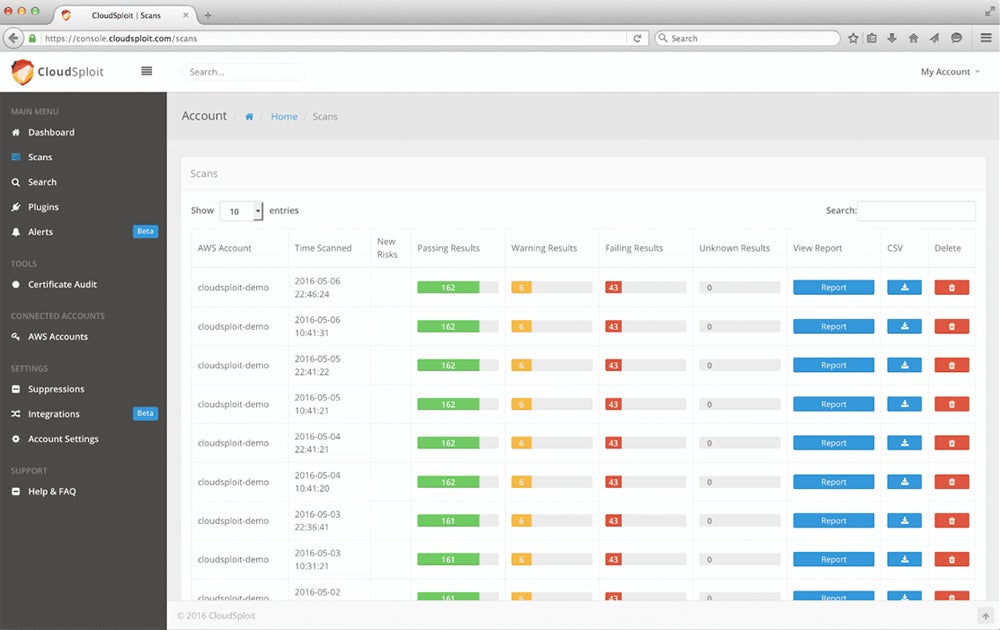

5、CloudSploit

CloudSploit是一款開源的云基礎設施掃描引擎,目前被Aqua公司收購并繼續對其進行維護,以使用戶能夠下載、修改并享受這個專業工具的好處。CloudSploit可以根據用戶需求進行掃描,也可以配置為持續運行,并向安全和DevOps團隊發送漏洞警報。該工具不僅檢查已知的云和容器部署漏洞,還能夠檢查常見的配置錯誤問題。

主要特點

?可持續掃描AWS、Azure、Google Cloud、Oracle Cloud等環境,以便對云基礎設施的更改進行警報。

?通過安全人員常用的工具(如Slack、Splunk、OpsGenie、Amazon SNS等)發送實時警報和結果。

?可從命令行、腳本或構建系統(Jenkins、CircleCL、AWS CodeBuild 等)調用 API。

?提供了廣泛的云支持,包括針對主要公共云平臺(阿里云、AWS、Azure、Google Cloud 等)的插件嚴重程度。

不足

?某些功能需要付費使用

?必須與其他安全工具一起使用

?專注于公有云基礎設施安全性

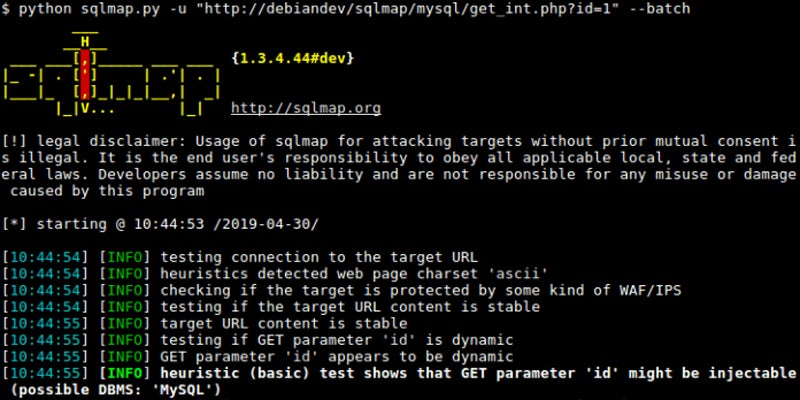

6、sqlmap

sqlmap是一款專注但功能強大的免費數據庫漏洞掃描工具。盡管其適用范圍有限,但在一些需要進行嚴格合規和安全測試的數字化業務場景中,數據庫漏洞測試往往是至關重要的組成部分。SQLmap能夠自動化查找與SQL注入相關的威脅和攻擊的過程。相比其他的web應用程序滲透測試工具,SQLmap具有較強大的測試引擎和多種注入攻擊識別能力,并支持多種數據庫服務器,如MySQL、Microsoft Access、IBM DB2和SQLite。

主要特點

?可通過DBMS憑據、IP地址、端口和數據庫名稱直接連接到數據庫進行漏洞掃描測試。

?支持可調用的(代碼或GitHub)集成,可執行任意命令,檢索標準輸出并生成報告。

?可掃描多種類型的SQL注入,包括:基于布爾的盲注、基于時間的盲注、基于錯誤的注入、基于UNION查詢的注入、堆疊查詢和帶外注入等。

?自動識別和使用密碼哈希進行具有許可訪問權限的測試,還可以進行密碼破解。

?支持超過30個數據庫管理系統。

不足

?沒有圖形用戶界面,需要通過命令行

?只針對數據庫中的漏洞

?需要一定的數據庫專業知識才能有效使用

參考鏈接:

https://www.esecurityplanet.com/applications/open-source-vulnerability-scanners/

來源:安全牛