量子危機提前!近百萬比特量子計算機一周內可破解RSA加密算法

責編:gltian |2025-05-27 14:13:13無聲的革命往往在實驗室的玻璃門后悄然展開。然而谷歌最新研究顯示,這場量子計算的革命的影響開始向外震蕩——可能會動搖互聯網安全的根基。

5月21日,谷歌量子人工智能部門(Google Quantum AI)在arXiv上發表以“How to factor 2048 bit RSA integers with less than a million noisy qubits ”(如何利用不足100萬個含噪量子比特分解2048位RSA整數)為題的論文。研究表明,采用不足100萬個含噪量子比特的量子計算機,可在不到一周時間內破解2048位RSA加密密鑰(當前網絡數據安全的主流標準),這一數值僅為作者本人在2019年預測的約2000萬量子比特的1/20!

這項研究由谷歌量子研究科學家Craig Gidney完成,或將重新定義威脅全球最廣泛應用公鑰密碼系統所需的技術門檻。

此項研究或將促使專家重新評估:1)部署后量子密碼的緊迫性;2)在當前擬議硬件上實施此類攻擊的實際可行性。更廣泛而言,該研究也表明:雖然量子比特數量、門保真度和錯誤率等因素至關重要,但通過算法創新和軟硬件協同優化,同樣能推動量子計算實現量子優勢等里程碑式的突破!

因數分解資源需求持續下降

1994年,Shor算法的提出向世界宣告了量子計算對傳統密碼體系的潛在威脅。該算法能夠高效分解整數,這意味著基于整數分解難題的RSA密碼體系在量子計算面前不再安全。此后,眾多學者致力于探索量子分解整數的成本,早期研究普遍認為,分解n位整數至少需要1.5n個邏輯量子比特。然而,隨著研究的深入,所需的量子比特估算量正在持續下降。

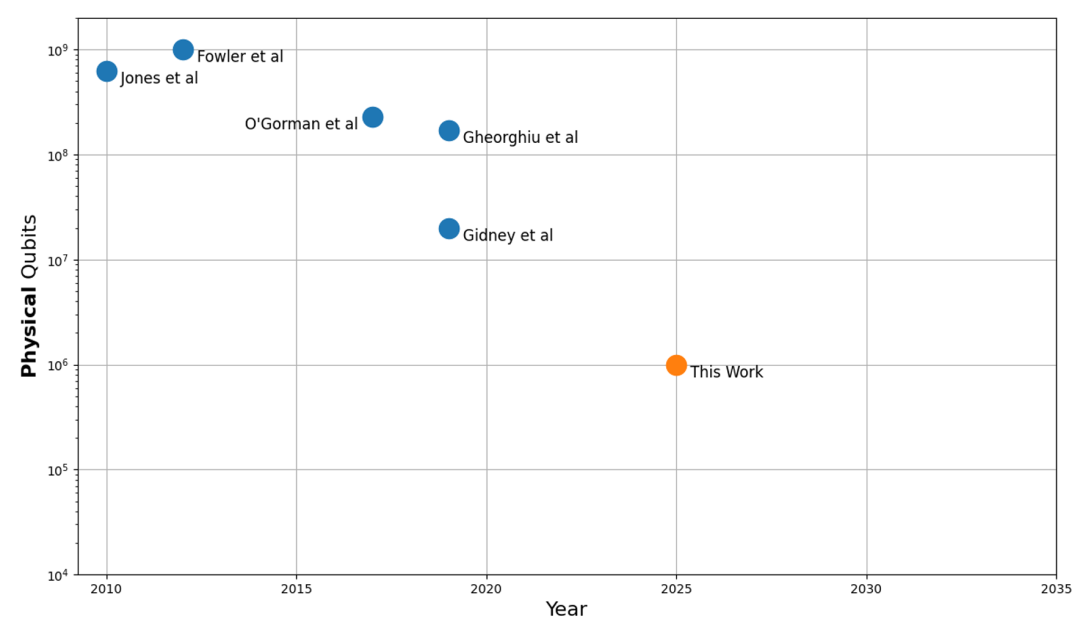

例如,2012年估算破解2048位RSA密鑰需10億個物理量子比特;2019年基于相同物理假設(采用比谷歌當前量子計算機略優的糾錯水平),該數值降至2000萬。

圖:基于相同物理假設條件下破解2048位RSA整數所需物理量子比特的歷史估算,包含容錯、路由和蒸餾等開銷。

作者指出,以往研究的成本估計普遍偏高,限制了量子計算機的實際應用規模。當下向抗量子密碼系統過渡的規劃,需要評估現有易受攻擊密碼系統遭受量子攻擊的成本。本研究的目標是通過優化算法大幅降低量子分解2048位RSA整數所需的量子比特數量,并為量子安全密碼體系的部署提供更準確的時間預估。

算法優化與糾錯改進

在2019年Gidney(本文作者)與Eker?合作發表的論文中,他們曾估算:一臺具備2000萬個含噪量子比特的量子計算機可在8小時內完成2048位RSA整數的因數分解。本文中,作者顯著降低了所需量子比特數量,估算表明:采用不足100萬個含噪量子比特的量子計算機可在一周內完成對2048位RSA整數的分解。本文沿用與2019年的研究相同的假設條件:量子比特呈方形網格排列且僅支持近鄰連接,統一門錯誤率為0.1%,表面碼周期時間為1微秒,控制系統響應時間為10微秒。

論文指出,本次研究較2019年的估算實現了20倍資源縮減,主要得益于算法優化與糾錯改進。

· 算法層面,采用近似模冪算法(Chevignard、Fouque與Schrottenloher,2024),原方案操作量增加1000倍,經優化后僅增加2倍;

· 糾錯層面,其一是利用共軛表面碼(yoked surface codes, Gidney、Newman、Brooks、Jones, 2023)存儲閑置邏輯量子比特,通過雙重糾錯層將閑置邏輯量子比特存儲密度提升3倍(谷歌量子人工智能團隊2023年發現最優組合);

其二是通過魔態制備技術(magic state cultivation, Gidney、Shutty、Jones ,2024)縮減特定量子操作的工作空間。作者指出,這些改進同樣適用于化學與材料模擬等量子計算領域。

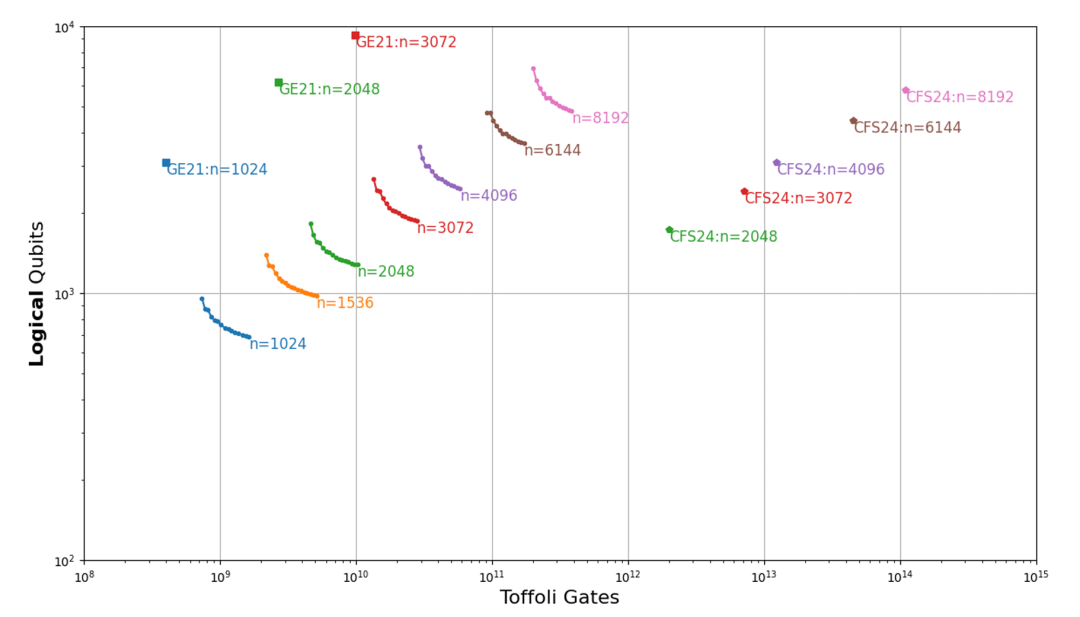

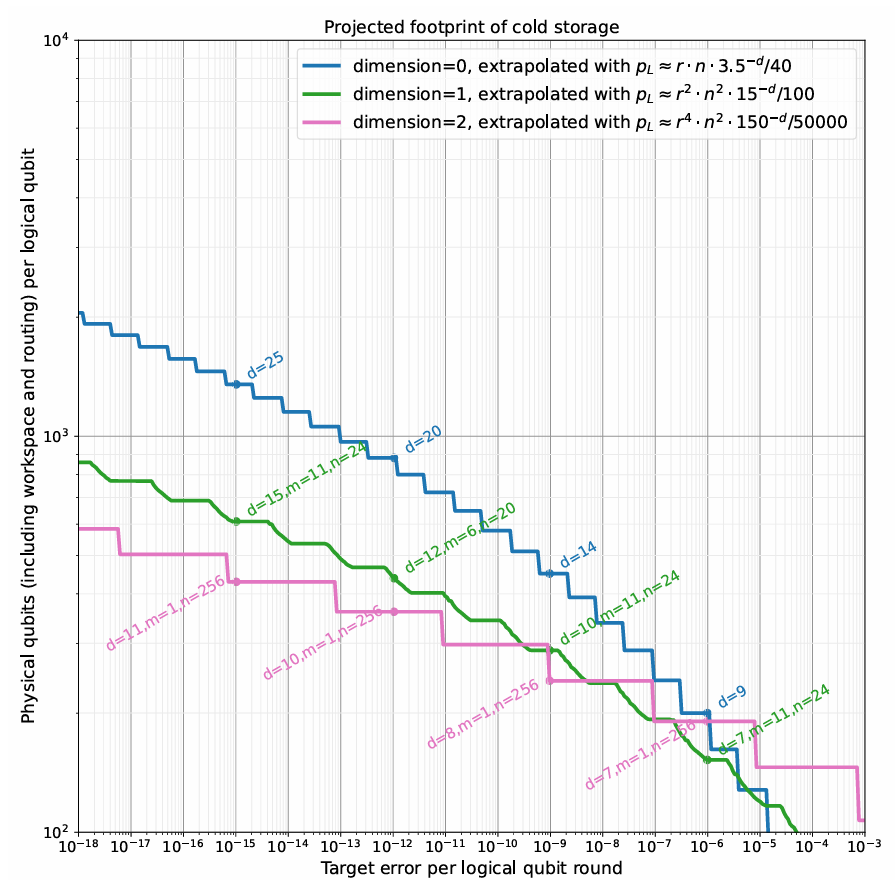

圖2:本文針對不同n值分解n位RSA整數的Toffoli門數與邏輯量子比特數的帕累托前沿

運行時間的延長主要歸因于需要執行更多的Toffoli門操作,且使用的魔態工廠數量較少。盡管如此,相較于Chevignard、Fouque、Schrottenloher 2024年的方案,作者將Toffoli門的數量減少了100倍以上。

此外,本文提出一系列算法優化方法,包括近似剩余算法、近似周期查找、Eker?-H?stad周期查找改進以及算法優化策略,在減少量子比特數量的同時,將Toffoli門數量相較于以往研究降低100多倍,降低量子計算的門電路復雜度和運行時間,提高量子分解整數算法的效率和可行性。

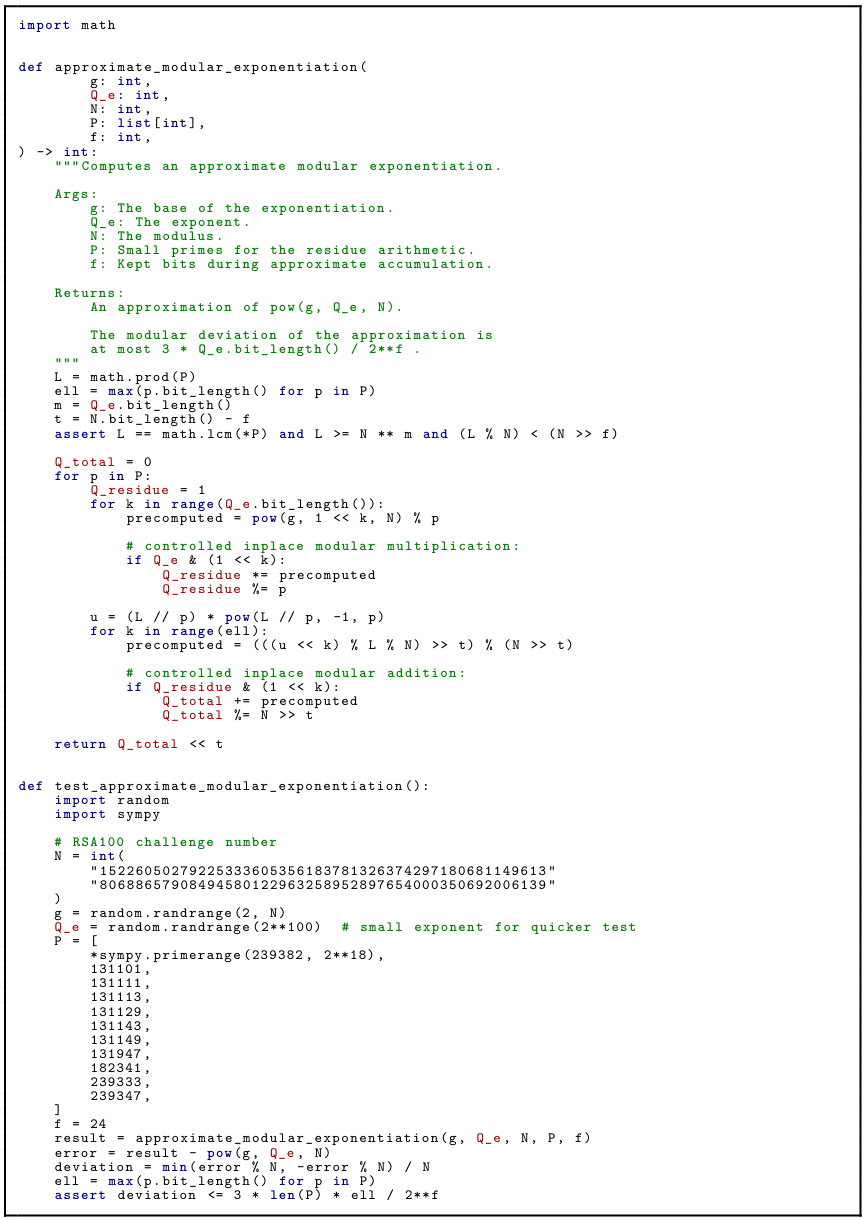

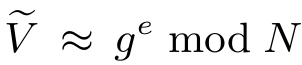

圖3:使用本文方法計算 的Python代碼示例

的Python代碼示例

圖4:掩碼對周期查找影響的小規模示例

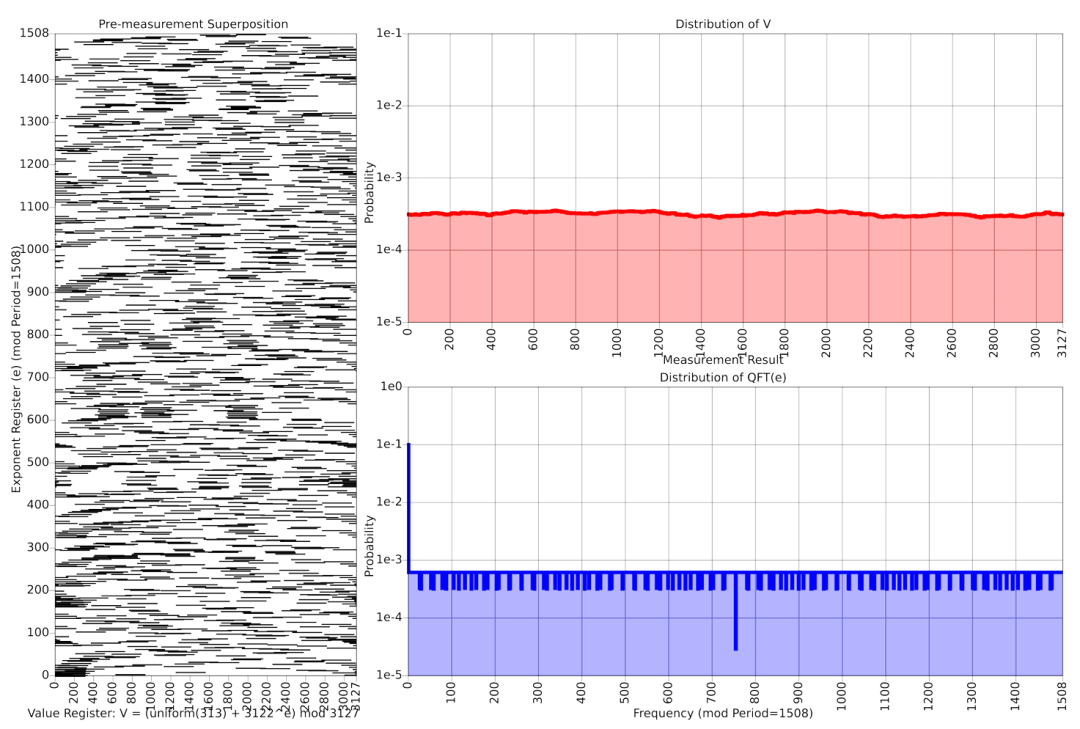

圖5:通過蒙特卡羅采樣估計疊加掩碼對成功率的抑制作用

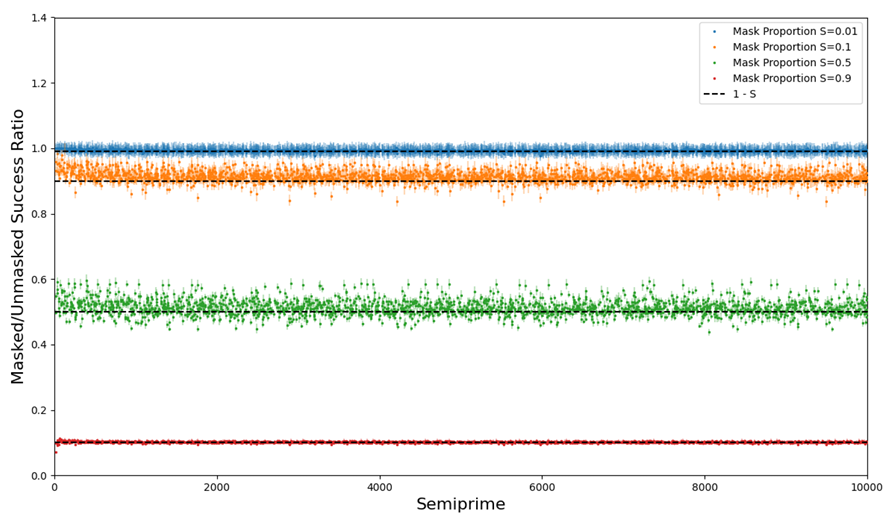

圖6:常規表面碼與級聯一維/二維奇偶校驗碼軛合表面碼的存儲成本預測(均勻去極化噪聲下)

少于百萬物理量子比特的意義:大幅縮小當下與未來的差距

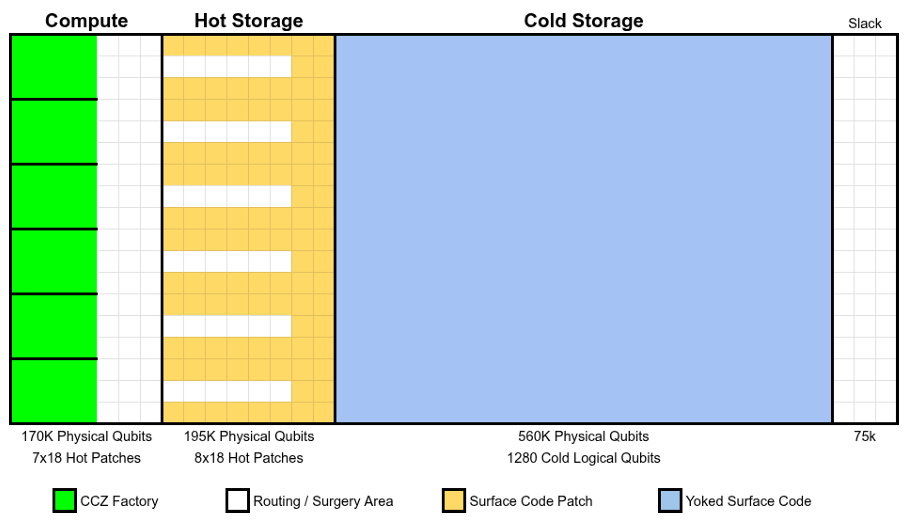

利用這些技術,作者估計分解RSA-2048所需的物理量子比特數將少于100萬。然而,根據論文所述,這需要量子計算機能夠以1微秒的表面碼周期持續運行五天,且門錯誤率不超過 0.1%,如此性能水平遠超當今系統,但對于未來規劃中的設備而言并非毫無可能。這種量子計算機需要一個能夠在10微秒內響應的強大控制系統,并分別使用熱存儲區和冷存儲區來管理活躍量子比特和閑置量子比特。一個小型計算區域將通過魔態蒸餾管理交互并生成高保真邏輯門(如Toffoli門和CCZ門)。

運行時間假設計算機能夠在涉及超過65億次Toffoli門操作的過程中避免或管理邏輯錯誤。計算布局分為三個區域:處理邏輯操作的計算區、支持活躍量子比特使用的熱存儲區,以及為高密度閑置邏輯量子比特設計的冷存儲區。這些假設反映了最新可擴展量子計算機方案中的硬件發展趨勢。

圖7:n=2048、s=8時的物理布局模型

盡管估計的硬件尚未存在,但該研究縮小了當今的量子計算系統與假設中可以執行攻擊的機器之間的差距。如今,超導和離子阱量子計算公司已展示了部分所需技術,包括表面碼和基本晶格手術操作。IBM、Quantinuum和PsiQuantum等公司也發布了多年路線圖,目標是在2030年代初實現具有數十萬至百萬量子比特的系統。

作者強調,盡管量子計算機破譯加密算法所需資源大幅減少,但這種威脅仍處于假設階段。能夠執行此類攻擊的硬件尚未問世,且該估計基于理想化的容錯和模塊化操作。此外,他指出:“如果不改變本文所做的物理假設,我認為沒有辦法將所估計的量子比特數量再減少一個數量級。”

向PQC遷移迫在眉睫

作者在論文的結尾指出:“展望未來,我贊同NIST內部報告草案‘2030年后逐步淘汰易受量子計算攻擊的加密算法,并于2035年后全面禁用’的建議,本研究再次印證了遵循該時間表的緊迫性。這并不是因為我認為2030年前會出現足夠強大的量子計算機,而是我不愿將安全保障寄托于技術發展的遲緩。”

通過為可能具備真實攻擊能力的量子計算機提供具體參數,這項研究也為硬件設計者提供了評估準備度的目標。此前的估計范圍過于廣泛,通常指向數千萬量子比特和數年運行時間。現在我們有了更實際的數字,問題不再是可行性,而是時間。

這篇論文包含大量附錄,提供了Python代碼、電路布局和主要組件的模型,包括算法電路和晶格手術操作。這些工程級細節使該研究超越了理論進展——一旦硬件跟上,它們為實現提供了近乎藍圖的指導。

目前尚無合理依據宣稱十萬個含噪量子比特即可分解2048位RSA整數。但密碼學界有句箴言:“攻擊手段總會不斷精進”。

技術、資金、意識都是遷移阻礙

即使是PQC布局最完善的美國,也仍存在諸多問題。

5月14日,據聯邦新聞網報道,作為多年數據安全保護計劃的一部分,美國正在敦促聯邦機構在政府采購流程中納入后量子密碼學標準,以防止敏感數據遭未來量子計算攻擊的威脅。

網絡安全與基礎設施安全局(CISA)、國家網絡主任辦公室(ONCD)、國家標準與技術研究院(NIST)及國家安全局(NSA)正主導后量子密碼學推廣工作。CISA戰略技術部副主任Garfield Jones表示,這些機構近期已與600多名聯邦IT官員召開會議,探討后量子密碼學的實施路徑。

“考慮到‘現在竊取,未來解密’的威脅,遷移工作刻不容緩,”聯邦調查局(FBI)網絡技術分析行動部主任Todd Hemmen在AFCEA會議上表示,“當前數據可能成為未來攻擊武器,但過渡過程仍需審慎規劃——這涉及全局性變革,時間壓力雖大,但不可倉促決策。”

除技術整合難題外,資金缺口也成為遷移障礙。OMB預估聯邦政府全面過渡將耗資71億美元(不含國防部及情報界涉密系統)。“在資源分配與高層支持方面,后量子密碼的推廣阻力更大,”國務院技術應用戰略高級顧問Landon Van Dyke坦言,“它不像能登上頭條的顛覆性技術,也無法直觀展示成果。我們只能警示‘若不行動,后果嚴重’,但決策者仍會質疑投資回報。”

參考鏈接

[1]https://arxiv.org/html/2505.15917v1

[2]https://security.googleblog.com/2025/05/tracking-cost-of-quantum-factori.html

[3]https://macholevante.com/news-en/182294/the-encryption-crisis-revealed-quantum-leap-threatens-digital-security-faster-than-anyone-thought/

[4]https://www.newscientist.com/article/2481513-breaking-encryption-with-a-quantum-computer-just-got-20-times-easier/

[5]https://federalnewsnetwork.com/cybersecurity/2025/05/agencies-explore-post-quantum-cryptography-in-acquisitions/

[6]https://csrc.nist.gov/pubs/ir/8547/ipd