蘋果iOS設備上的VPN是一場騙局?

責編:gltian |2022-08-19 14:17:09VPN是互聯網原始叢林中搭建起的“安全隧道”,但是蘋果iOS系統曝出的VPN數據泄露漏洞意味著這個管道已經“跑冒滴漏”多年。

iOS曝出VPN數據泄露漏洞

近日,一位資深計算機安全研究人員Michael Horowitz爆料稱,蘋果公司的iOS設備(例如iPhone手機和iPad)并沒有像用戶預期的那樣通過VPN完全路由所有網絡流量,多年來蘋果公司對該漏洞心知肚明。

Michael Horowitz在最新發布的博文中言辭激烈地控訴:“iOS上的VPN是一個騙局”。

Horowitz寫道,(iOS設備上運行的)任何第三方VPN一開始似乎都可以正常工作,為設備提供新的IP地址、DNS服務器和新流量的隧道。但是在激活VPN之前建立的會話和連接并不會終止,并且Horowitz在高級路由器日志記錄發現中,設備仍然可以在VPN隧道建立且處于活動狀態時將數據(不通過VPN)發送到外部。

換句話說,用戶通常認為VPN客戶端會在建立安全連接之前終止現有連接,以便可以在隧道內重新建立它們。但Horowitz說,iOS上的VPN似乎無法做到這一點,這一發現得到了2020年5月的一份類似報告的支持。

“數據從VPN隧道以外流出iOS設備,”Horowitz寫道:“這不是經典/傳統的DNS泄漏,而是數據泄漏!我測試了多個VPN提供商的多種類型的VPN軟件確認了這一點。我測試的最新版本的iOS是15.6。”

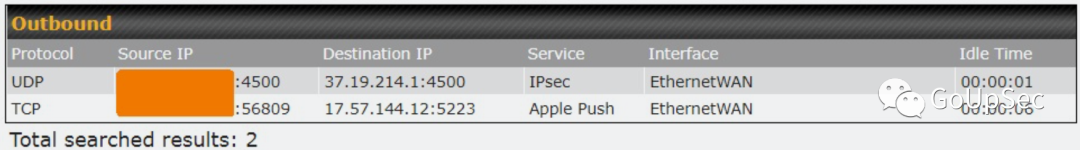

安全博主Michael Horowitz的日志顯示,一臺連接VPN的iPad同時連接了他的VPN提供商(37.19.214.1)和Apple Push(17.57.144.12)。與蘋果服務器的連接在VPN之外,如果被ISP或其他方看到,可能會暴露用戶的IP地址。

隱私公司Proton此前報告了一個iOS VPN繞過漏洞,該漏洞至少始于iOS 13.3.1。與Horowitz的帖子一樣,Proton的博客指出,VPN通常會關閉所有現有連接并在VPN隧道內重新打開它們,但這在iOS上并沒有發生。大多數現有連接最終會轉入VPN隧道,但有些連接,如蘋果公司的推送通知服務,可以(在VPN隧道外)持續傳輸數小時。

危險的隧道外鏈接

隧道外連接持續存在的主要安全隱患是,如果數據未加密將存在泄露風險,并且ISP和其他方可以看到用戶的IP地址及其連接的內容。

Proton確認VPN繞過漏洞在iOS 13的三個后續更新中持續存在。Proton表示,蘋果公司添加了一個功能以阻止現有連接,但似乎對Horowitz的測試結果沒有影響。

Horowitz于2022年年中在iPad iOS 15.4.1上測試了ProtonVPN的應用程序,發現它仍然允許與蘋果公司的推送服務建立持久的非隧道連接。根據Horowitz的說法,Proton添加的Kill Switch功能可在VPN隧道丟失時阻止所有網絡流量,但事實上并不能防止泄漏。

Horowitz使用不同的VPN提供商和iOS應用程序(例如OVPN,運行WireGuard協議)在iOS 15.5上再次進行了測試。結果他的iPad仍繼續向Apple服務和亞馬遜AWS云服務發出請求。

對于個人隱私高度敏感的人群來說,在蘋果公司未能徹底解決該問題之前,如果你不想在啟動VPN前手動關閉所有連接,Proton給出了一個同樣有效的解決方法:先連接到VPN服務器,然后打開飛行模式,然后再將其關閉。此時之前所有連接都將在VPN隧道內重新建立,但Proton表示這個方法并不能保證100%的成功率,因為“iOS的飛行模式功能非常混亂”。

蘋果iOS的VPN數據泄露漏洞表明:VPN,尤其是商業VPN產品,仍然是互聯網安全和隱私的一個復雜因素。選擇“最佳VPN”對于用戶來說始終是一件撓頭的事情。VPN可能因漏洞、未加密的服務器、貪婪的數據經紀人或被Facebook這樣的科技巨頭控制而成為安全隱患。

參考鏈接:

https://www.michaelhorowitz.com/VPNs.on.iOS.are.scam.php

來源:GoUpSec