烽火18臺系列之八——Webshell,隱藏在網(wǎng)站之下的潘多拉魔盒

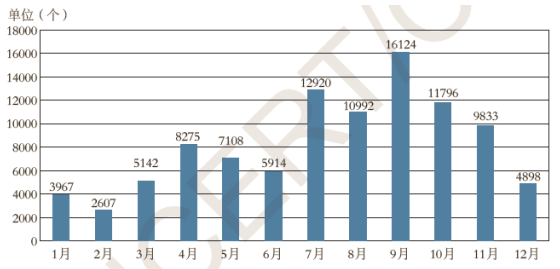

責編:gill |2016-08-25 10:08:19近年來網(wǎng)站被植入后門等隱蔽性攻擊呈逐年增長態(tài)勢,國家互聯(lián)網(wǎng)應急響應中心發(fā)布的《2015年中國互聯(lián)網(wǎng)網(wǎng)絡安全報告》中指出,“2015年CNCERT/CC共監(jiān)測到境內(nèi)75028個網(wǎng)站被植入后門,其中政府網(wǎng)站有3514個。”

你知道或者不知道的Webshell

對于Webshell在這里我會簡單介紹一下,更詳細的內(nèi)容大家可以百度或者查看公眾號‘唯品會應急響應中心’之前發(fā)布的一篇《Webshell技術總結(jié)》的文章,其中有很全面的介紹。

1、什么是Webshell

“Web”的含義是需要服務器開放web服務,“shell”的含義是取得對服務器某種程度上的操作權(quán)限,常常被稱為匿名用戶(入侵者)通過網(wǎng)站端口對網(wǎng)站服務器的某種程度的操作權(quán)限。類似于個人電腦的cmd模式。

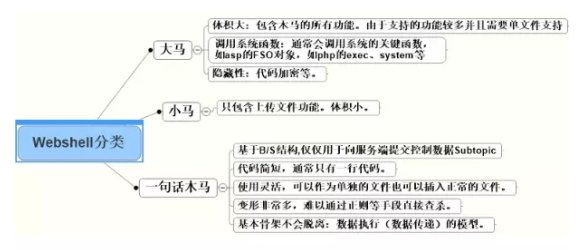

2、Webshell的分類

· 你發(fā)現(xiàn)并利用了一個網(wǎng)站的漏洞

· 得到了Web權(quán)限但沒有系統(tǒng)權(quán)限

· 希望下一次能夠優(yōu)雅地連接系統(tǒng)

如果你通過漏洞成功的在網(wǎng)站中植入了Webshell,那么一個“魔盒”就成功的存在于網(wǎng)站之下,而開啟它的“鑰匙”就掌握在你的手中。你可以通過它,獲取服務器系統(tǒng)權(quán)限、控制“肉雞”發(fā)起DDos攻擊、篡改網(wǎng)站、網(wǎng)頁掛馬、作為用于隱藏自己的代理服務器、內(nèi)部掃描、植入暗鏈/黑鏈等等。

盛邦安全對于檢測Webshell的一些建議

處置一:人工處置

1、定期檢查服務器上是否存在不認識文件;

雖然大馬通常有.asp、.jsp、.php等多種形式,但其通常都是要植入到網(wǎng)站的文件目錄下。理論上只要確保目錄中不存在未知文件即可防范大馬。

缺點:顯而易見,對于自己編輯的簡單網(wǎng)站檢查起來比較可行,但多數(shù)情況下,此類方法費事費力,很難實現(xiàn)。

2、安裝網(wǎng)頁防篡改軟件(非網(wǎng)關模式)

網(wǎng)頁防篡改解決Webshell問題的原理與人工檢查類似,都是盡可能確保網(wǎng)站目錄下不會被隨意修改。

處置二:基于文件的Webshell分析

◆檢測是否包含Webshell特征,例如常用的各種函數(shù)。

◆檢測是否加密(混淆處理)來判斷是否為Webshell

◆文件hash檢測,創(chuàng)建Webshell樣本hashing庫,進行對比分析可疑文件。

◆對文件的創(chuàng)建時間、修改時間、文件權(quán)限等進行檢測,以確認是否為Webshell

◆沙箱技術,根據(jù)動態(tài)語言沙箱運行時的行為特征進行判斷

處置三:基于流量的檢測方式

◆基于payload的行為分析,不僅對已知Webshell進行檢測,還能識別出未知的、偽裝性強的Webshell。

◆對Webshell的訪問特征(IP/UA/Cookie)、payload特征、path特征、時間特征等進行關聯(lián)分析,以時間為索引,還原攻擊事件。

◆便于部署,只需要鏡像流量進行分析。

處置三與處置四的核心之一均是特征庫的大小及更新頻度,無論是文件特征還是Webshell的傳輸特征。

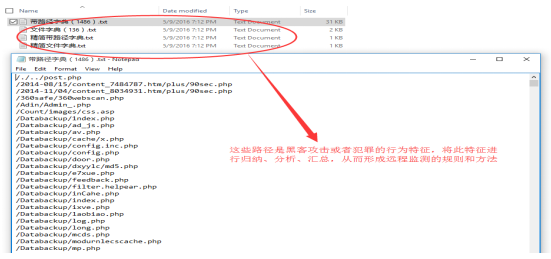

處置四:基于日志的Webshell分析

分析日志的手段往往用于被攻擊后的溯源階段,最主要的原因就是WEB日志過多,分析起來非常繁瑣。而且有些黑客會在攻擊后刪除日志,這樣就只能借助外置的審計類設備進行溯源。

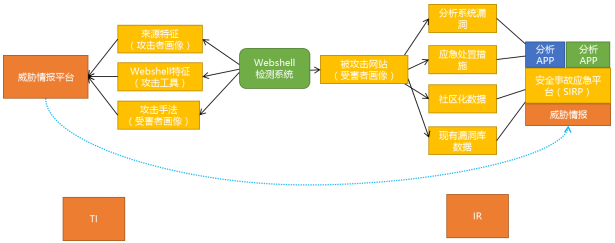

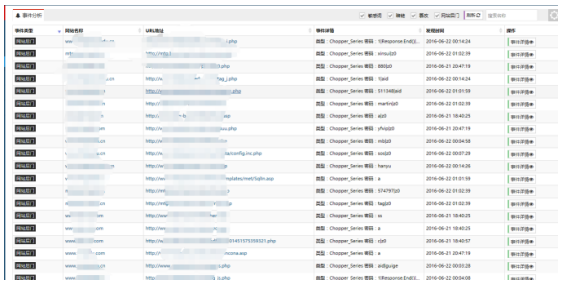

烽火臺的Webshell檢測

WebRAY烽火臺監(jiān)控預警與態(tài)勢感知平臺在設計之初就將Webshell的檢測作為核心能力,結(jié)合盛邦安全在Web領域的研究,深度集成Webshell檢測引擎。該引擎主要利用基于文件以及基于流量兩種檢測技術。并通過下圖所示的威脅情報自研系統(tǒng),建立情報及行為分析模型庫,以此為核心來保障Webshell檢測的全面性及準確性。

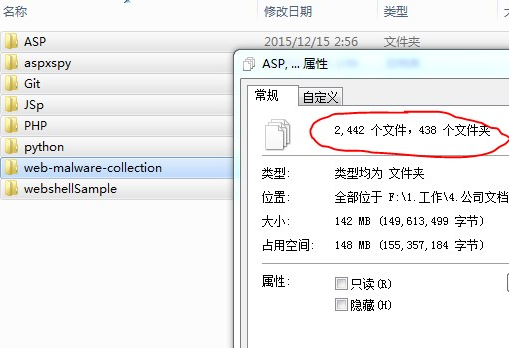

1、基于文件特征的檢測:

通過收集常用的Webshell工具,對其進行分析,提取相應文件特征。然后基于這些特征進行檢測。同時還包括處置三中的幾種檢測方式:是否加密、文件的創(chuàng)建時間、修改時間、文件權(quán)限等。同時對于灰色文件啟用沙箱檢測。

烽火臺對于基于文件特征的Webshell檢測提供兩種模式:本地查殺、遠程掃描查殺。本地查殺需要在服務器上安裝插件進行檢測;對于不便于安裝插件的客戶,烽火臺提供遠程掃描檢測,為實現(xiàn)更好的效果對爬蟲進行了改進:爬蟲要能識別、積累各種WebShell的特征,并作為爬取必須項;同時具備登錄掃描功能,使掃描結(jié)果更全面。

烽火臺可部署在網(wǎng)絡出口交換機處,通過流量鏡像分析是否存在Webshell的傳輸特征。其核心是對于Webshell發(fā)起惡意行為的分析及建模能力,更新周期為每月更新。

從安全的演變階段劃分,無論是用上傳型小馬帶大馬還是比較流行的直接在cms中植入Webshell等植入形式,都是因為事前存在漏洞。在烽火臺系列文章中,也多次提及了漏洞的危害性,而這方面更應該審視的是漏洞檢測的全面性,應包括系統(tǒng)漏洞、Web漏洞、中間件漏洞、數(shù)據(jù)庫漏洞,從而保證不存在短板。而Webshell、篡改等問題的監(jiān)測及檢測均屬于感知與偵測范疇。在態(tài)勢感知中,及時性、準確性則是主要的考量標準,而基于威脅情報的檢測能大大提高了感知的能力,對于解決隱蔽性、高級的新型威脅有更好幫助。

- Accelerate 2025北亞巡展正式啟航!AI智御全球?引領安全新時代

- GDPR的七年之癢:2024-2025 GDPR處罰與執(zhí)法數(shù)據(jù)全景分析

- 印度成功在多芯光纖 (MCF) 上實現(xiàn)了量子密鑰分發(fā)

- 量子危機提前!近百萬比特量子計算機一周內(nèi)可破解RSA加密算法

- 公安機關公布網(wǎng)絡攻擊來源為中國臺灣民進黨當局有關黑客組織

- 國家安全部發(fā)布使用AI應用保密安全指南

- 首次!OpenAI o3模型找到Linux內(nèi)核零日漏洞

- 零售巨頭因勒索攻擊運營中斷數(shù)月,預計損失近30億元

- Pwn2Own 2025柏林黑客大賽:冠軍團隊斬獲32萬美元

- AI驅(qū)動時代,安全跨越鴻溝的困境和機遇