360揭批臺APT組織“三流”技術 直擊其網絡攻擊下的真實企圖

責編:gltian |2025-06-05 13:35:256月5日,廣州市公安局天河區分局發布懸賞通告,公開通緝網絡攻擊廣州市某科技公司致重大損失案件的20名犯罪嫌疑人。經360數字安全集團與國家計算機病毒應急處理中心、計算機病毒防治技術國家工程實驗室聯合開展技術溯源,已鎖定此次網絡攻擊源頭為臺灣民進黨當局“資通電軍”。隨后,三方機構聯合發布《臺民進黨當局“資通電軍”黑客組織網絡攻擊活動調查報告》,起底臺APT組織的攻擊行徑以及技戰術特點,直指其針對大陸地區和港澳地區重要行業和單位實施長期網絡攻擊破壞活動,妄圖破壞社會公共秩序、制造混亂局面。

臺APT組織長期“作惡”:緊盯我國關鍵基礎設施領域

報告顯示,2022年至2024年期間,多個臺 APT 組織多次將攻擊矛頭指向我國關鍵基礎設施領域單位,發起大規模網絡攻擊,且活動頻率與范圍顯著擴大。

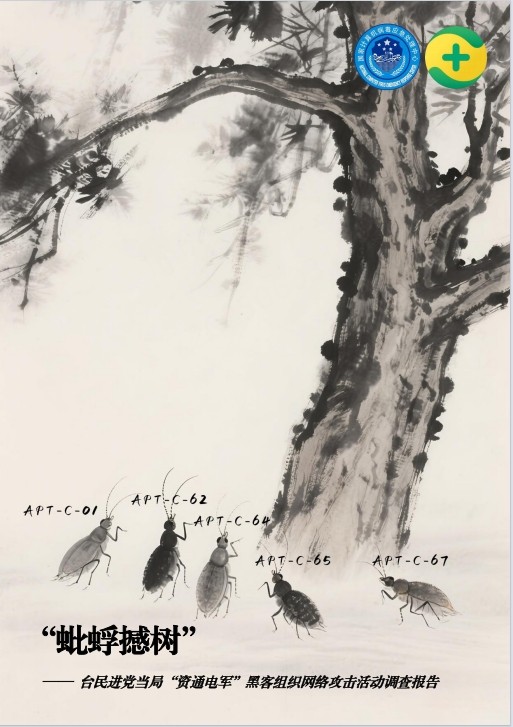

事實上,360對中國臺灣APT情況掌握較早,已獨立發現并命名了5個中國臺灣APT組織,分別是APT-C-01(毒云藤)、APT-C-62(三色堇)、APT-C-64(匿名者64)、APT-C-65(金葉蘿)和APT-C-67(烏蘇拉),這些組織均由臺灣民進黨當局支持,受臺當局“國防部”下屬“資通電軍”部隊指揮。

各組織攻擊目標各有側重,APT-C-01聚焦政府、國防軍工、科研教育等領域,重點搜集國防科技成果、中美關系、兩岸關系和海洋活動等敏感信息;APT-C-65以國防軍工、航空航天、能源等為目標,實施數據竊取與滲透破壞;APT-C-67主要攻擊大陸和港澳地區的物聯網系統,尤其是視頻監控系統,今年4月對廣州某科技公司實施網絡攻擊的正是該組織。盡管各組織在攻擊目標、技戰術和活動周期性規律上有差異,但都服務于“倚外謀獨”的政治訴求,妄圖破壞社會公共秩序、制造混亂。

技術能力透視:“三線水平”暴露無遺

從技術層面看,臺APT組織能力有限。近年來,它們利用公開網絡資產探測平臺,針對大陸10余個省份的1000余個重要網絡系統(涉及軍工、能源、水電、交通、政府等)開展大規模網絡資產探查,搜集基礎信息和技術情報,并通過發送釣魚郵件、公開漏洞利用、密碼暴力破解、自制簡易木馬程序等低端手法實施多輪次網絡攻擊。

360安全團隊憑借十余年實戰對抗經驗,全面掌握其武器庫和技戰術特征,建立起基于行為模式分析的戰術推演模型。在深入分析臺APT組織相關攻擊案例后發現,其攻擊技戰術處于較低水平,主要表現在:依賴已知漏洞攻擊,缺乏自主漏洞發現和利用能力以及高級零日漏洞儲備;高度依賴公開資源,缺乏自主網絡武器和技戰術開發能力;反溯源能力弱,相關組織人員缺乏專業化能力。

360集團創始人周鴻祎在央視采訪中指出,臺灣省APT組織技術水平整體處于全球APT組織中的“三線水平”。其攻擊手法簡單粗暴,騷擾破壞意圖明顯,具有強烈政治意味,試圖竊取我國國防外交等領域的重大決策及敏感數據信息。這類攻擊本質是“低成本騷擾”,雖技術水平不高,但政治目的明確,試圖制造恐慌、干擾社會秩序,為“倚美謀獨”提供情報支撐,暴露了臺當局在網絡空間的脆弱攻擊性。

溯源臺“資通電軍”:政治化操弄的危險走向

此次攻擊的幕后推手——臺“資通電軍”部隊(全稱“國防部資通電軍指揮部”)成立于2017年,前身為臺“國防部”“老虎小組”網絡部隊,旨在整合軍方、“政府”與民間技術力量,實施所謂“網絡作戰反制”,被外界稱為“臺灣省最神秘的部隊”。

經過溯源,360對臺“資通電軍”部隊的組織架構、人員情況、主要任務、工作地點、支撐單位進行了起底。報告顯示,該部隊由多名少將級軍官主導,近三年超30家企業為其提供技術培訓與軟硬件支持。臺當局將資源投入到對抗性的網絡攻擊中,這種“危險行徑”給臺灣省帶來不可預估的安全風險。

結語

360安全團隊憑借十余年實戰對抗經驗,構建起覆蓋“武器庫分析-行為模式建模-溯源定位”的完整技術鏈條:通過持續追蹤臺APT組織攻擊特征,建立基于行為模式的戰術推演模型,并結合威脅情報共享機制,實現對相關攻擊的快速識別與精準反制。這種技術壓制能力,客觀呈現了“業余化攻擊”與“專業化防御”的差距。

此前,360已多次披露美國國安局和中央情報局等情報機構對我國關鍵基礎設施單位的攻擊竊密行為。截至目前,360累計發現并披露了58個境外APT組織,占國內所有發現APT總數的90%以上。

隨著大模型的發展,APT攻擊已進入“AI 時代”。我國政府、各大中小企業、科研機構以及重要基礎設施單位等,如何擁抱智能化,以人工智能對抗人工智能,快速看見并處置尤為重要。

為此,360安全專家建議:盡快組織開展APT攻擊自檢自查工作,并逐步建立長效的防御體系;同時,發展實戰應用的安全大模型,賦能高級威脅獵殺各個環節,實現全面系統化、智能化防治,抵御AI時代的高級威脅攻擊。