商業銀行集權類系統安全防御思考與實踐

責編:gltian |2025-06-03 17:41:08隨著商業銀行數字化轉型進程,大量集權類系統被建設和運用到IT開發、運維、安全管控等領域,降低手工操作風險,提升安全性、自動化程度和效率。然而因為權限集中、數據集中、跨網絡訪問等特點,集權類系統也成為黑產APT攻擊及攻防演習中攻擊隊的關注重點和突破口。為防范集權類系統引發的網絡安全、數據泄露、APT入侵風險,近年來光大銀行針對各種攻擊場景,持續研究集權類系統防護方法,構建了從基礎安全防護、網絡層防護到應用層防護的防御體系,全面加強集權類系統安全防御能力。

集權類系統安全風險分析及防護難點

1. 安全風險分析

集權類系統安全風險主要體現在三個方面。一是大量集權類系統數據集中,員工賬戶信息、云、服務器、應用系統管理信息等,易成為內網滲透的信息收集點。二是訪問控制繞過,部分集權系統具有跨網絡區域訪問能力,可能成為攻擊者跳板,幫助其從實現互聯網→集權系統Agent部署的DMZ→集權系統Sever所在網絡域→集權系統Agent部署的內網區域的入侵。三是利用特權操作,可直接向受管理的主機/終端下發文件,或執行命令。一旦攻擊者控制集權系統的服務器端,則可能大面積下發惡意文件和惡意指令,實現對大批目標、甚至靶標系統的控制。

2. 安全防護難點

基于上述安全風險,集權類系統安全防護體現出三個難點。

“燈下黑”:集權類系統往往具有監控、管理屬性,又為科技部門管理,容易處于安全管控視野盲區。

“隱藏深”:集權類系統為便于開展監控與管理,可能會建立跨網絡區域、覆蓋各系統主機/終端的傳輸通道,借助其進行網間跨域、網內橫向滲透更有隱蔽性。

“未知威脅”:部分攻擊者為求事半功倍,會提前預備、收集常用集權類系統0Day漏洞,因此傳統的基于特征的防護規則可能失效。

光大銀行集權類系統防御實踐

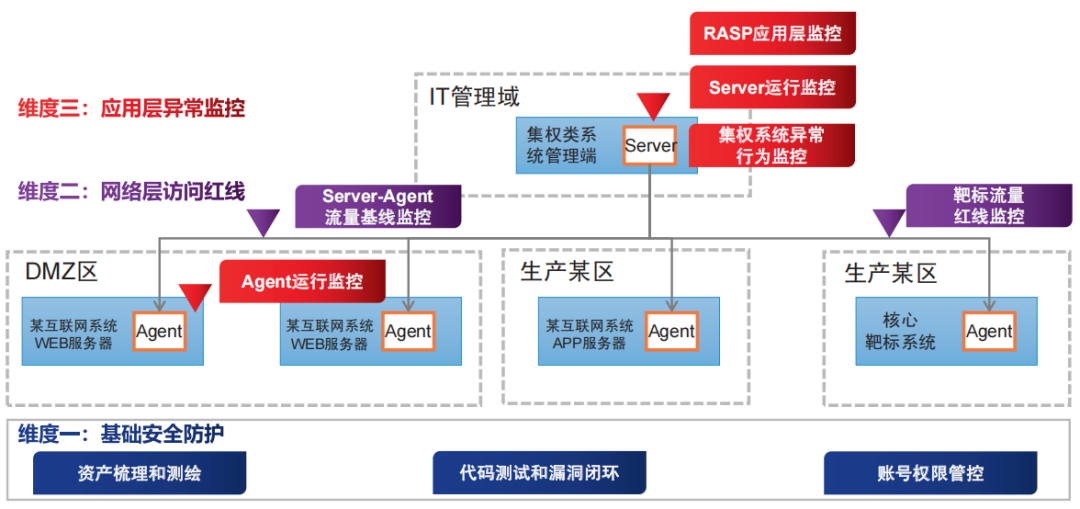

為有效應對集權類系統攻擊風險,針對性解決上述防護難題,光大銀行從基礎安全防護、網絡層防護、應用層防護三個維度構建安全防護體系(見圖1)。

圖1 集權系統安全防護體系

1. 強化集權類系統基礎安全防護,防范“燈下黑”

(1)集權類系統資產梳理與測繪。從集權類系統特點出發,梳理集權類系統資產范圍。梳理維度包括:一是從管理類別,可包括主機運行監控類、主機安全監控類、云/服務器/網絡設備/終端管理類;二是從管控結構,可包括有Agent型、無Agent型;三是從管控能力維度,包括可查看數據、可下發文件、可執行命令等類型。梳理方法包括:人工排查上報和資產測繪自動掃描發現兩類。

(2)代碼測試和漏洞閉環。一是定期對集權系統開展系統漏洞掃描、滲透性測試、源代碼及開源組件掃描等工作,防范漏洞安全風險。二是持續跟蹤集權系統安全漏洞情報,并及時開展應急響應和漏洞閉環管理。

(3)嚴管賬號權限。集權類系統應加強身份認證及訪問控制,對賬號權限進行嚴格管控:一是提高身份認證強度,如要求必須通過變更云桌面才可訪問集權類系統管理服務端,同時設立雙因素(例如口令+OTP令牌)等認證方式,避免因靜態口令泄露導致身份認證管控失效。二是嚴格執行“最小授權”,可將集權類系統與CMDB等資產系統關聯,動態更新資產—管理員—權限映射信息,避免權限變化未及時同步。三是加強離職/轉崗人員賬號權限管理,可通過人力系統對接自動化刪除配合人工定期審計方式,及時禁用或更改離職/轉崗人員賬號授權。

2. 構建基于“白環境”的網絡訪問紅線,防范“隱藏深”

(1)針對Agent-Server間通信的監控基線。針對集權系統攻擊跨網絡域橫向移動的風險,可在傳統網絡訪問控制基礎上,針對集權系統Agent和Server間的通信建立訪問基線。即通過分析Agent和Server正常通信特征,包括通信頻度、通信時間點、數據包大小、通信協議等,建立正常訪問基線,一旦通信特征與基線偏離則生成告警。

(2)針對集權類系統訪問重要系統的紅線監控。對于銀行核心系統等重要系統,可參考軍隊“軍事禁區”管理思想,劃定重點保護安全紅線區域。如采用基于無監督學習的深度自編碼器算法模型,通過學習網絡全流量數據中集權類系統訪問核心系統時的正常訪問流量的指紋表征特征建立“白環境”,從而識別異常訪問行為。

3. 構建基于應用層異常特征的防護堡壘,防范“未知威脅”

(1)基于RASP的運行態異常行為檢測。RASP(運行時應用自我保護)可在應用程序內部實時監測和分析應用的運行狀態,通過對接口或關鍵函數的異常調用行為、內存訪問行為或惡意命令執行行為等,識別并阻止包括0Day漏洞在內的多種安全攻擊。光大銀行將RASP代理插入集權類系統Server端及Agent端,如攻擊者嘗試使用0Day從集權系統應用層向系統層發送惡意命令執行攻擊語句,則可被RASP監測發現并阻斷。

(2)集權類系統運行狀態監控。針對主機或端點上部署的集權系統的Server和Agent,開展運行異常監控。例如HIDS的Agent內存占用率一般低于40M、CPU占用率一般低于1%,當上述指標出現波動告警,可能意味著Agent正在遭受攻擊,或者已被攻擊者利用為跳板,需進一步開展分析研判。

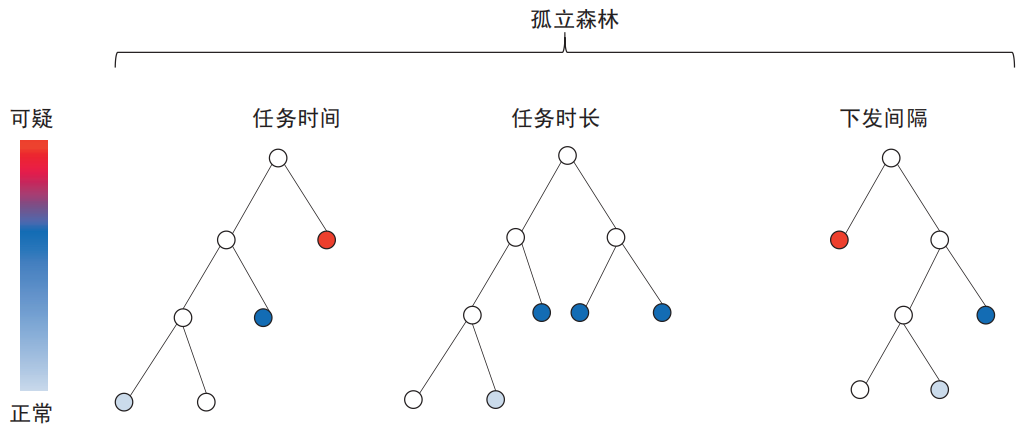

(3)集權類系統異常操作行為模型。除上述檢測外,還可針對攻擊者入侵后異常操作行為檢測的方式,實現對未知威脅的發現。一般來說,當攻擊者獲取到集權類系統Server端權限后,可能會向其管控的服務器下發惡意指令或惡意文件,或在Server端進行非常規操作。因此可通過對Server端異常行為監控,以發現攻擊行為。具體包括:一是異常行為監測規則,主要監測維度有集權系統賬戶登錄/登出異常監測、操作命令異常監測、惡意命令(如刪庫刪表、重啟關機、刪除文件等)紅線禁止等。二是建立異常操作行為模型,通過對集權系統管理員日常操作行為的學習,掌握日常操作行為習慣(如慣用命令行、命令行長度、常規變更時點等),進而篩選出存在惡意攻擊行為的可能。三是建立異常任務下發模型,集權類系統在進行任務下發時,一般有固定時間點(如集中變更日、非營業時間)、任務時長、下發任務規則(如下發間隔、是否分批、是否散列)等,可通過模型學習常規任務下發方式,以發現阻止異常任務/文件/指令下發情況(見圖2)。

圖2 基于孤立森林算法的異常任務下發模型樣例

除上述安全防護手段外,還有一些更為基礎,但也容易被忽視的安全要求值得注意。

集權系統特權賬號管理:對于Admin、Root等特權賬戶應嚴格控制人員范圍或直接禁用。

特權賬號三員分立:由不同人員擔任系統管理員、審計管理員、安全管理員,相互制約監督。

集權類系統的操作建議接入堡壘機,納入常規生產運維管理范疇。

實踐總結

通過持續開展集權類系統安全防御工作,光大銀行構建了層層遞進,可覆蓋基礎安全、網絡層到應用層的安全防護體系。對集權類系統進行重點保護,對其行為進行全面監測和嚴格管控,確保外部攻不進、內部出不去,切實保障銀行網絡和數據安全。

(此文刊發于《金融電子化》2025年2月下半月刊)