burp suite 使用

責編:admin |2014-12-26 13:20:56Burp Suite是Web應用程序測試的最佳工具之一,其多種功能可以幫我們執行各種任務.請求的攔截和修改,掃描web應用程序漏洞,以暴力破解登陸表單,執行會話令牌等多種的隨機性檢查。本文將做一個Burp Suite完全正的演練,主要討論它的以下特點.

1.代理–Burp Suite帶有一個代理,通過默認端口8080上運行,使用這個代理,我們可以截獲并修改從客戶端到web應用程序的數據包.

2.Spider(蜘蛛)–Burp Suite的蜘蛛功能是用來抓取Web應用程序的鏈接和內容等,它會自動提交登陸表單(通過用戶自定義輸入)的情況下.Burp Suite的蜘蛛可以爬行掃描出網站上所有的鏈接,通過對這些鏈接的詳細掃描來發現Web應用程序的漏洞 。

3.Scanner(掃描器)–它是用來掃描Web應用程序漏洞的.在測試的過程中可能會出現一些誤報。重要的是要記住,自動掃描器掃描的結果不可能完全100%準確.

4.Intruder(入侵)–此功能呢可用語多種用途,如利用漏洞,Web應用程序模糊測試,進行暴力猜解等.

5.Repeater(中繼器)–此功能用于根據不同的情況修改和發送相同的請求次數并分析.

6.Sequencer–此功能主要用來檢查Web應用程序提供的會話令牌的隨機性.并執行各種測試.

7.Decoder(解碼)–此功能可用于解碼數據找回原來的數據形式,或者進行編碼和加密數據.

8.Comparer–此功能用來執行任意的兩個請求,響應或任何其它形式的數據之間的比較.

1)Proxy(代理)

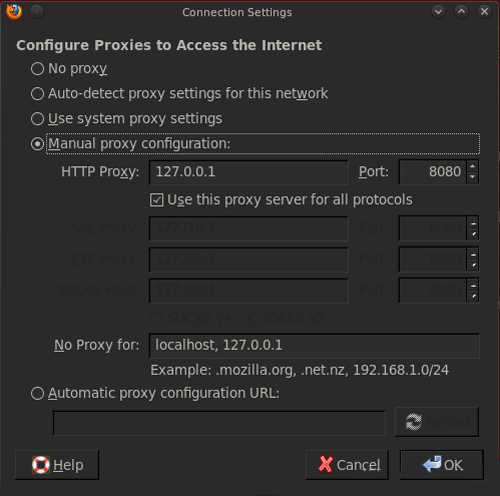

代理功能使我們能夠截獲并修改請求.為了攔截請求,并對其進行操作,我們必須通過Burp Suite配置我們的瀏覽器.

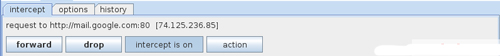

一旦在瀏覽器上設置好之后,就打開Burp Suite,去Proxy項進行Intercept(截斷),需要確保intercept is on.

打開alerts標簽,可以看到代理正運行在8080端口.我們可以在Proxy–>options下來修改這個配置.

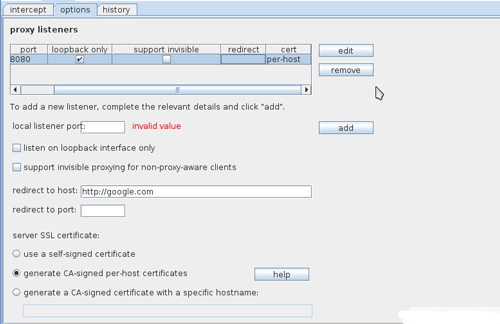

打開Proxy下的options標簽

在這里我們可以編輯代理正在監聽的端口,甚至添加一個新的代理監聽.Burp也有向SSL保護網站提交證書的選項.默認情況下,Burp創建一個自簽名的證書之后立即安裝.”generate CA-signed per-host certificates”選項選中之后Burp的證書功能將生成一個我們能夠鏈接的證書簽署的特定主機.在這里我們關心的唯一事情是,當一個用戶鏈接到一個SSL保護的網站時,能后減少網站警告提示的次數.

如果我們不選中”listen on loopback interface only”選項,意味著Burp Proxy可以作為一個網絡上其它系統的代理。這意味著在同一網絡中的任何計算機都可以使用Burp Proxy功能成為代理,并中繼通過它的流量.

“support invisible proxying for non-proxy-aware client”選項是用于客戶端不知道他們使用的是代理的情況下.這意味著代理設置不是設置在瀏覽器,有時候設置在hosts文件中.在這種情況下,和將代理選項設置在瀏覽器本身所不同的是Burp需要知道它是從一個非代理客戶端接收流量的.”redirect to host”和”redirect to port”選項將客戶端重定向到我們在該選項后設置的主機和端口。

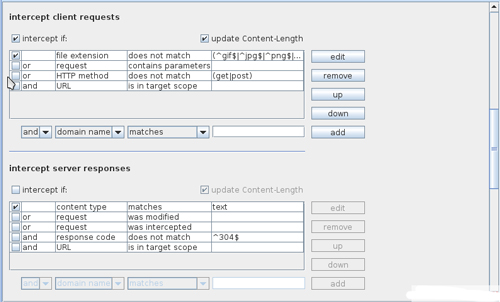

同樣,我們可以攔截請求,并根據我們指定的規則返回響應.

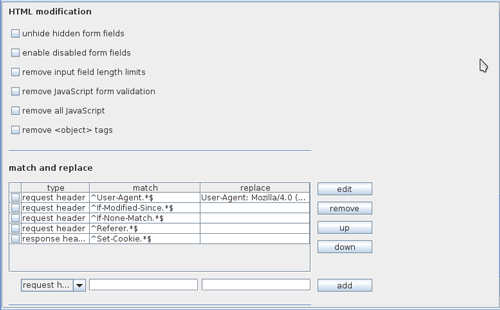

這里有個選項用來修改從響應中接收到的html網頁。我們可以取消隱藏的表單字段,刪除javascript等。還有一個選項用自定義字符串替換掉尋找到的特定的模式.我們需要用指定正則表達式。Burp將解析請求或者響應以期望能夠尋找到這種模式,將會用自定義的字符串來替換它.

2)Spider(抓取)

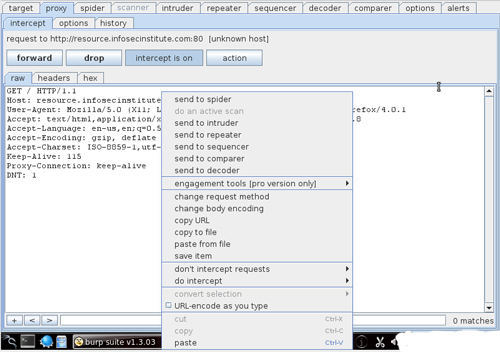

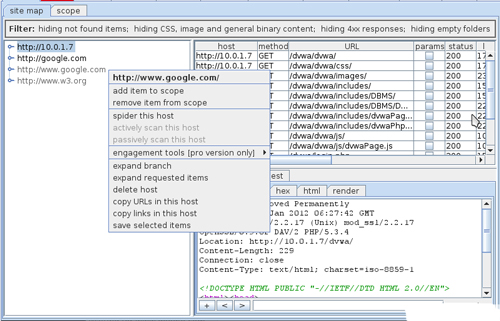

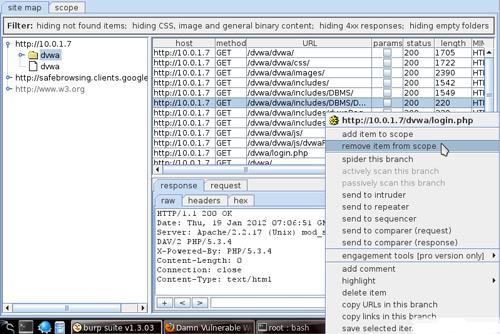

Burp Spider用來映射Web應用程序.它會自動抓去Web應用程序的鏈接,提交它發現的所有登陸表單,從而詳細的分析整個應用程序.這些鏈接會傳遞給Burp Scanner,進行詳細的掃描.在這種情況下,我們將使用上DVWA(Damn Vulnerable Web Application).只是需要DVMA使用你的瀏覽器,確保Burp Suite上的inerrcept is on,并且得到Brup截取的請求,右鍵單擊攔截的請求,選擇”Send to Spider”發送給蜘蛛.

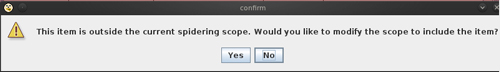

接下來會彈出一個警告彈窗讓我們”add item to scope(添加項目到作用域)”.點擊”Yes”.一個范圍將在我們運行的測試目標上定義好.

我們能夠在site map–>target標簽看到一個url已經添加進作用域.我們也能看到一些其它的目標已經在目標列表中添加好了.Burp會自動使用代理瀏覽我們定義好的目標網頁.我們可以使用單擊右鍵–>”add item to scope(添加項目到作用域)”添加任何項目到我們的作用域.

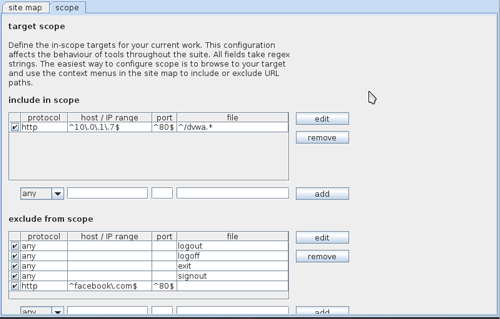

進入Scope標簽,我們能夠看到DVWA應用已經添加到作用域.

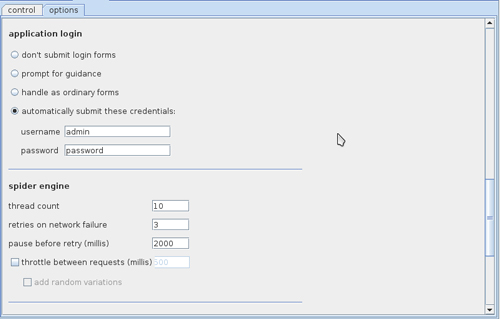

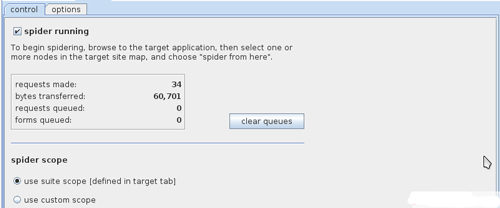

接下來我們進入Spider標簽,點擊”options(選項)”,我們可以設置各種選項當運行Burp檢測應用程序的時候.我沒有可以讓Burp檢查robotx.txt文件(check for the robots.txt),它會嘗試抓去網站管理員不允許搜索引擎索引的目錄.另外一個重要的選項是”passively spider as you browse(被動蜘蛛瀏覽)”。基本上Burp Spider可以以被動和主動模式運行,選擇這個就要求Burp Spider保持新的內容和鏈接進行掃描,因為我們瀏覽應用程序的時候使用了Burp proxy。

另外一個重要的選項是”application login(應用程序登陸)”.一旦Burp Spider提交一個登陸表單的時候就開始爬行(抓取).它可以自動提交我們提供給它的證書.我們同樣可以設置admin/password憑證,設置好之后,他們會做為DVWA中的憑證.因此Burp Spider可以自動提交那些信息憑證,并且保持爬行抓取的狀態希望能夠獲得更多的新的信息.你也可以在thread(線程)項來修改線程數.

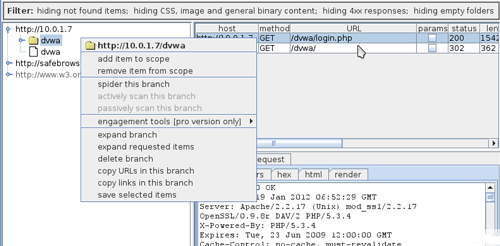

需要開始爬行抓去Web應用程序,只需要右鍵點擊目標展開目標.然后在展開的dvwa項上單擊鼠標右鍵選擇”Spider this brach”

這樣就會啟動Burp Spider,在Spider control標簽下我們會看到正在做出的請求,我們也可以為Burp Spider自定義一個范圍.

一旦運行完成之后,我們在dvwa分支上會看到很多新的URL,這些URL為我們提供了很多有關Web信用程序的信息.然后我們就可以發送這些鏈接給Burp Scanner來進行漏洞掃描.Burp Scanner只有在專業版上才有這個功能.

3)Intruder(入侵)

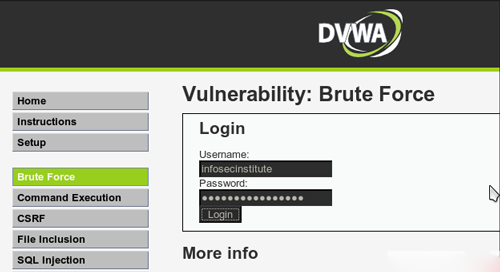

Burp Intruder可以用于利用漏洞,模糊測試,暴力猜解等。在這種情況下我們將使用Burp Suite的Intruder對DVWA進行暴力猜解攻擊.瀏覽到DVWA,單擊”Burp Force(暴力猜解)”,隨便輸入username和password,確保Burp Suite上的”intercept is on(監聽是打開的)”.然后點擊登陸.

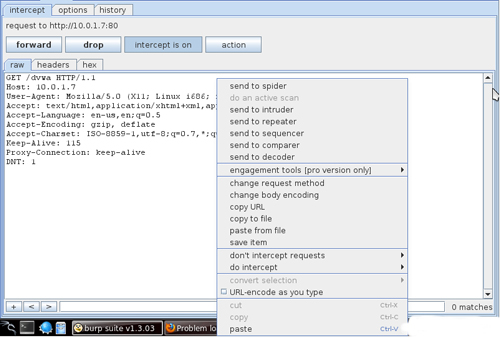

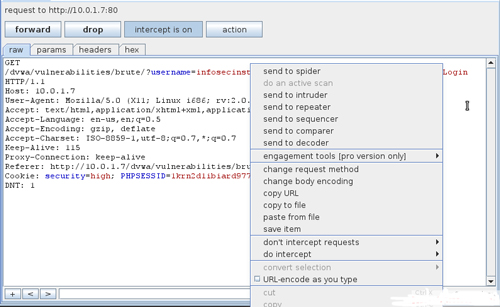

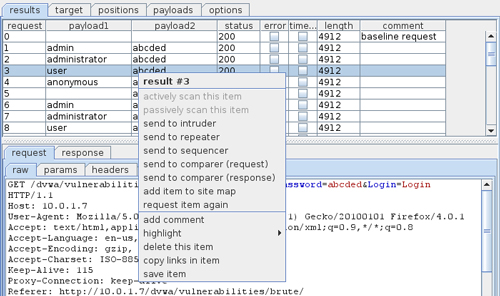

登陸請求將被Burp Suite監聽攔截到,然后右鍵單擊”send to intruder(發送給入侵者功能)”

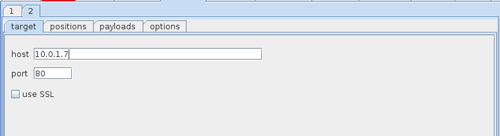

以上的操作會將請求信息發送給intruder功能.進入intruder標簽,配置Burp Suite來發起暴力猜解的攻擊.在target標簽下可以看到已經設置好了要請求攻擊的目標

Burp Suite使用詳解

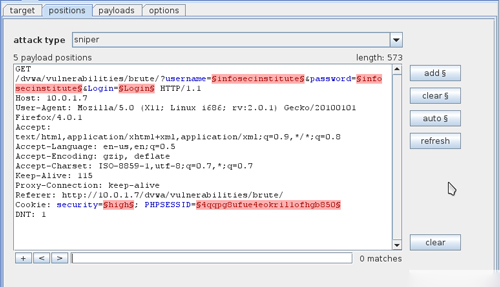

進入positions(選項)標簽,我們可以看到之前發送給Intruder的請求.一些重要的信息用其它顏色顯示.基本上是由Burp Suite進行猜解,是為了弄明白暴力猜解的這些請求中什么是發生改變的. 這種情況下只有用戶和密碼是不停的發生改變.我們需要相應的配置Burp.

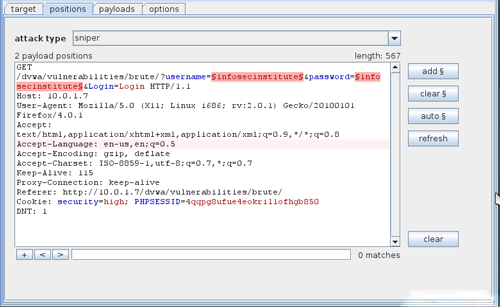

單擊右邊的”clear”按鈕,將會刪除所有用不同顏色演示的重要的信息.接下來我們需要配置Burp在這次攻擊中只把用戶名和密碼做為參數.選中本次請求中的username(本例中用戶名是指”infosecinstiture”)然后單擊”Add(添加)”.同樣的將本次請求中的password也添加進去.這樣操作之后,用戶名和密碼將會成為第一個和第二個參數.一旦你操作完成,輸出的樣子應該如下圖所示:

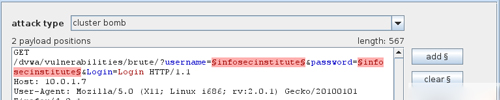

接下來我們需要設置這次攻擊的攻擊類型,默認情況下的攻擊類型是”Sniper(狙擊手)”,在本例中,我們將使用”Cluster Bomb(集束炸彈)”的攻擊類型.有四種攻擊類型,分別是singer,battering ram,pitchfork,cluster bomb.下圖中我們看到的我們的攻擊類型是”Cluster Bomb’

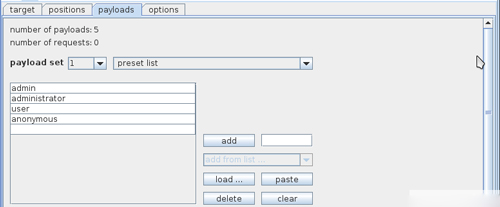

進入payload標簽,確保”payload set”的值是1,點擊”load(加載)”加載一個包含用戶名的文件 。本例中我們使用一個很小的文件來進行演示.加載之后用戶名文件中的用戶名會如下圖所示

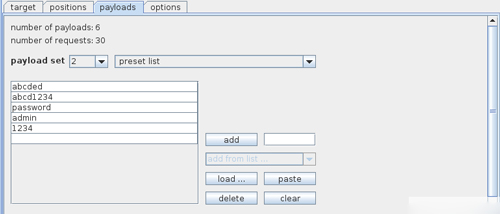

同樣設置”payload set”的值為2,點擊”load”加載一個密碼字典文件。

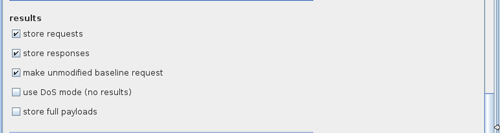

進入”options”標簽,確保results下的”store requests”和”store responses”已經選擇.

Burp Suite使用詳解

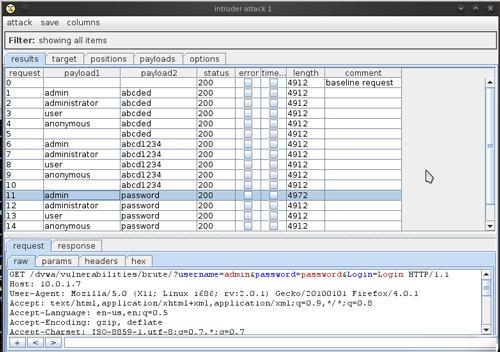

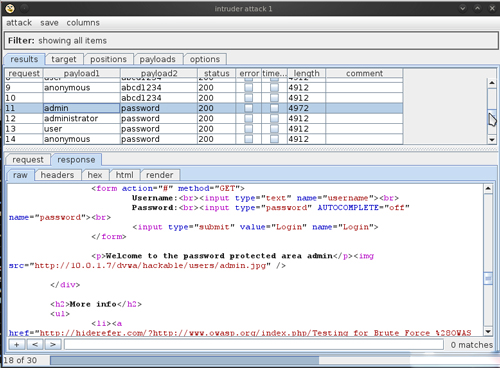

點擊左上角的”Intruder”開始攻擊,會看到彈出一個windows窗口,其中有我們制作好的所有請求。

我們如何確定哪一個登陸請求是成功的呢?通過一個成功的請求相比不成功的,是有一個不同的響應狀態.在這種情況下,我們看到的用戶名”admin”和密碼”password”的響應長度相比其它的請求,有所不同.

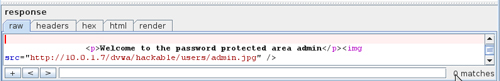

根據不同的響應請求,點擊”request”.如果點擊”response”選項,我們看到文字”welcome the password protected area admin”出現在響應中,這意味著這次請求中使用的username/password是正確的.

Burp的入侵功能是Burp Suite最強大的功能之一.我們要仔細的學習它的使用.

4)Repeater(中繼轉發)

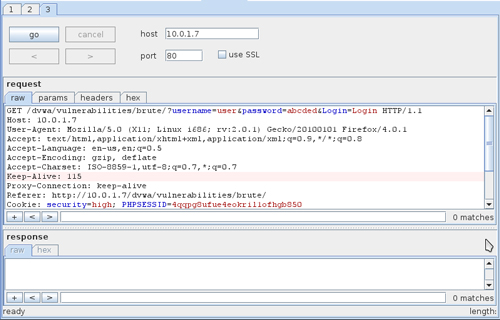

通過Burp Repeater功能,我們可以手動修改一個請求,并且發送出去,來分析返回的響應.我們需要從不同的地方發送請求給Burp Repeater,比如入侵者,代理等.發送一個請求給Repeater,只需要單擊右鍵”send to Repeater”.

WEB安全

點開Repeater標簽,會看到request,也可以看到名為1,2,3的3個標簽.

WEB安全

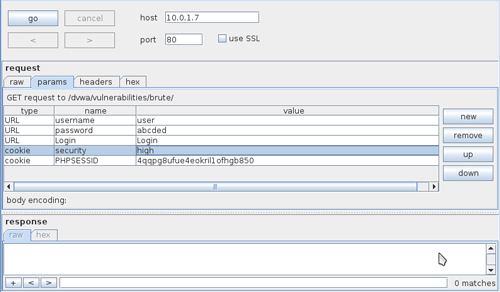

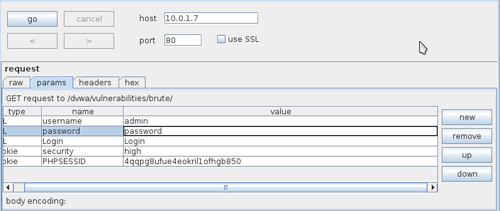

我們也可以看到requestparams,header,hex和raw格式的請求,發送請求之前,我們可以修改其中的任何一個.

Web應用程序滲透測試

只修改Params請求下的username=admin,password=password,點擊go,這樣就會發送這個請求.

Web應用程序滲透測試

我們可以分析response部分返回的響應.

Web安全測試

下一篇:SSL/TLS協議詳解