Nmap高級用法與典型場景

責(zé)編:admin |2015-01-13 13:38:28Nmap高級用法與典型場景目錄:

Nmap高級選項

查看本地路由與接口

指定網(wǎng)口與IP地址

定制探測包

掃描防火墻

掃描路由器

掃描思科路由器

掃描路由器TFTP

掃描路由器操作系統(tǒng)

掃描互聯(lián)網(wǎng)

發(fā)現(xiàn)互聯(lián)網(wǎng)上web服務(wù)器

統(tǒng)計互聯(lián)網(wǎng)主機基本數(shù)據(jù)

掃描Web站點

Nmap提供了四項基本功能(主機發(fā)現(xiàn)、端口掃描、服務(wù)與版本偵測、OS偵測)及豐富的腳本庫。Nmap既能應(yīng)用于簡單的網(wǎng)絡(luò)信息掃描,也能用在高級、復(fù)雜、特定的環(huán)境中:例如掃描互聯(lián)網(wǎng)上大量的主機;繞開防火墻/IDS/IPS;掃描Web站點;掃描路由器等等。

簡要回顧Nmap簡單的掃描方式:

全面掃描:nmap-T4 -A targetip

主機發(fā)現(xiàn):nmap-T4 -sn targetip

端口掃描:nmap-T4 targetip

服務(wù)掃描:nmap-T4 -sV targetip

操作系統(tǒng)掃描:nmap-T4 -O targetip

上述的掃描方式能滿足一般的信息搜集需求。而若想利用Nmap探索出特定的場景中更詳細的信息,則需仔細地設(shè)計Nmap命令行參數(shù),以便精確地控制Nmap的掃描行為。

下面列舉比較實用的高級應(yīng)用場景和技巧。

1 Nmap高級選項

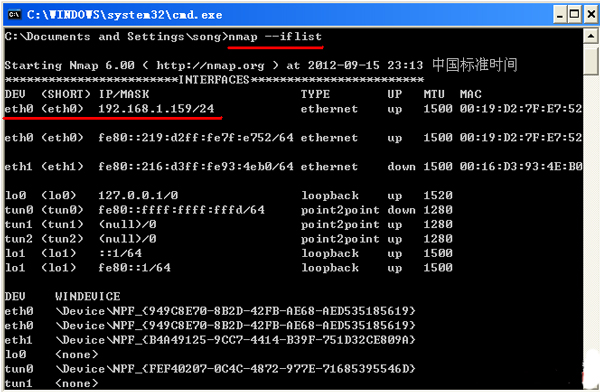

1.1 查看本地路由與接口

Nmap中提供了–iflist選項來查看本地主機的接口信息與路由信息。當(dāng)遇到無法達到目標(biāo)主機或想選擇從多塊網(wǎng)卡中某一特定網(wǎng)卡訪問目標(biāo)主機時,可以查看nmap –iflist中提供的網(wǎng)絡(luò)接口信息。

nmap –iflist

1.2 指定網(wǎng)口與IP地址

在Nmap可指定用哪個網(wǎng)口發(fā)送數(shù)據(jù),-e

示例:

nmap -e eth0 targetip

Nmap也可以顯式地指定發(fā)送的源端IP地址。使用-S

另外可以使用Decoy(誘騙)方式來掩蓋真實的掃描地址,例如-D ip1,ip2,ip3,ip4,ME,這樣就會產(chǎn)生多個虛假的ip同時對目標(biāo)機進行探測,其中ME代表本機的真實地址,這樣對方的防火墻不容易識別出是掃描者的身份。

nmap -T4 -F -n -Pn -D192.168.1.100,192.168.1.101,192.168.1.102,ME 192.168.1.1

1.3 定制探測包

Nmap提供–scanflags選項,用戶可以對需要發(fā)送的TCP探測包的標(biāo)志位進行完全的控制。可以使用數(shù)字或符號指定TCP標(biāo)志位:URG, ACK, PSH,RST, SYN,and FIN。

例如,

nmap -sX -T4 –scanflags URGACKPSHRSTSYNFINtargetip

此命令設(shè)置全部的TCP標(biāo)志位為1,可以用于某些特殊場景的探測。

另外使用–ip-options可以定制IP包的options字段。

使用-S指定虛假的IP地址,-D指定一組誘騙IP地址(ME代表真實地址)。-e指定發(fā)送探測包的網(wǎng)絡(luò)接口,-g(–source-port)指定源端口,-f指定使用IP分片方式發(fā)送探測包,–spoof-mac指定使用欺騙的MAC地址。–ttl指定生存時間。

2 掃描防火墻

防火墻在今天網(wǎng)絡(luò)安全中扮演著重要的角色,如果能對防火墻系統(tǒng)進行詳細的探測,那么繞開防火墻或滲透防火墻就更加容易。所以,此處講解利用Nmap獲取防火墻基本信息典型的用法。

為了獲取防火墻全面的信息,需盡可能多地結(jié)合不同掃描方式來探測其狀態(tài)。在設(shè)計命令行參數(shù)時,可以綜合網(wǎng)絡(luò)環(huán)境來微調(diào)時序參數(shù),以便加快掃描速度。

SYN掃描

首先可以利用基本的SYN掃描方式探測其端口開放狀態(tài)。

nmap -sS -T4 www.2cto.com

掃描輸出為:

All 997 ports are filtered

PORT STATE SERVICE

80/tcp open http

113/tcp closed auth

507/tcp open crs

我們可以看到SYN方式探測到3個端口開放,而有997個端口被過濾。Nmap默認掃描只掃描1000個最可能開放的端口,如果想掃描全部的端口,使用命令nmap -sS -T4-p- www.fakefirewall.com

FIN掃描

然后可以利用FIN掃描方式探測防火墻狀態(tài)。FIN掃描方式用于識別端口是否關(guān)閉,收到RST回復(fù)說明該端口關(guān)閉,否則說明是open或filtered狀態(tài)。

nmap -sF -T4 www.fakefirewall.com

掃描輸出為:

PORT STATE SERVICE

7/tcp open|filtered echo

9/tcp open|filtered discard

11/tcp open|filtered systat

13/tcp open|filtered daytime

23/tcp open|filtered telnet

25/tcp open|filtered smtp

37/tcp open|filtered time

79/tcp open|filtered finger

80/tcp open|filtered http

更多端口,此處省略

ACK掃描

然后利用ACK掃描判斷端口是否被過濾。針對ACK探測包,未被過濾的端口(無論打開、關(guān)閉)會回復(fù)RST包。

nmap -sA -T4 www.fakefirewall.com

Not shown: 997 unfiltered ports

PORT STATE SERVICE

135/tcp filtered msrpc

1434/tcp filtered ms-sql-m

32777/tcp filtered sometimes-rpc17

從結(jié)果可以997個端口是未被過濾的(unfiltered),而3個(135/1434/32777)被過濾了。所以,將ACK與FIN掃描的結(jié)果結(jié)合分析,我們可以找到很多開放的端口。例如7號端口,F(xiàn)IN中得出的狀態(tài)是:open或filtered,從ACK中得出的狀態(tài)是unfiltered,那么該端口只能是open的。

Window掃描

當(dāng)然也可以利用Window掃描方式,得出一些端口信息,可以與之前掃描分析的結(jié)果相互補充。Window掃描方式只對某些TCPIP協(xié)議棧才有效。

window掃描原理與ACK類似,發(fā)送ACK包探測目標(biāo)端口,對回復(fù)的RST包中的Window size進行解析。在某些TCPIP協(xié)議棧實現(xiàn)中,關(guān)閉的端口在RST中會將Window size設(shè)置為0;而開放的端口將Window size設(shè)置成非0的值。

nmap -sW -p- -T4 docsrv.caldera.com

輸出結(jié)果:

PORT STATE SERVICE

7/tcp open echo

9/tcp open discard

11/tcp open systat

13/tcp open daytime

更多端口,此處省略

在采用多種方式獲取出防火墻狀態(tài)后,可以進一步進行應(yīng)用程序與版本偵測及OS偵測。

此處不再贅述!

3 掃描路由器

Nmap內(nèi)部維護了一份系統(tǒng)與設(shè)備的數(shù)據(jù)庫(nmap-os-db),能夠識別數(shù)千種不同系統(tǒng)與設(shè)備。所以,可以用來掃描主流的路由器設(shè)備。

3.1 掃描思科路由器

nmap -p1-25,80,512-515,2001,4001,6001,9001 10.20.0.1/16

思科路由器會在上述端口中運行了常見的服務(wù)。列舉出上述端口開放的主機,可以定位到路由器設(shè)備可能的IP地址及端口狀態(tài)。

3.2 掃描路由器TFTP

nmap –sU –p69 –nvv target

大多數(shù)的路由器都支持TFTP協(xié)議(簡單文件傳輸協(xié)議),該協(xié)議常用于備份和恢復(fù)路由器的配置文件,運行在UDP 69端口上。使用上述命令可以探測出路由器是否開放TFTP。

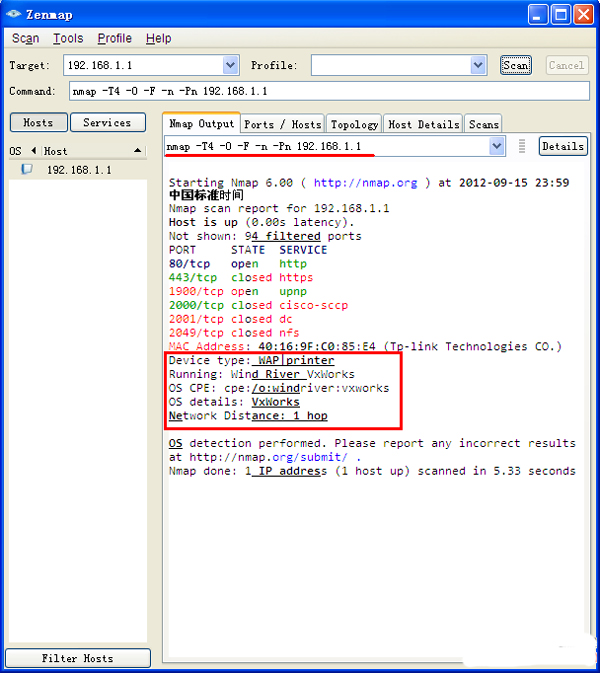

3.3 掃描路由器操作系統(tǒng)

與通用PC掃描方式類似,使用-O選項掃描路由器的操作系統(tǒng)。-F用于快速掃描最可能開放的100個端口,并根據(jù)端口掃描結(jié)果進一步做OS的指紋分析。

nmap -O -F -n 192.168.1.1

4 掃描互聯(lián)網(wǎng)

Nmap內(nèi)部的設(shè)計非常強大靈活,既能掃描單個主機、小型的局域網(wǎng),也可以掃描成千上萬臺主機從中發(fā)掘用戶關(guān)注的信息。掃描大量主機,需要對掃描時序等參數(shù)進行仔細的優(yōu)化。

4.1 發(fā)現(xiàn)互聯(lián)網(wǎng)上web服務(wù)器

nmap -iR 100000 -sS -PS80 -p 80 -oG nmap.txt

隨機地產(chǎn)生10萬個IP地址,對其80端口進行掃描。將掃描結(jié)果以greppable(可用grep命令提取)格式輸出到nmap.txt文件。

可以使用grep命令從輸出文件提取關(guān)心的細節(jié)信息。

4.2 統(tǒng)計互聯(lián)網(wǎng)主機基本數(shù)據(jù)

Nmap的創(chuàng)始人Fyodor在2008年的Black Hat大會發(fā)表一篇演講,講的是如何使用Nmap來掃描互聯(lián)網(wǎng)(Nmap: Scanning the Internet),資料地址:http://nmap.org/presentations/BHDC08/。

Fyodor進行互聯(lián)網(wǎng)掃描的初衷是統(tǒng)計出網(wǎng)絡(luò)經(jīng)驗數(shù)據(jù)并用之優(yōu)化Nmap的性能。例如,根據(jù)統(tǒng)計出每個端口開放的概率,優(yōu)先掃描常見端口,以節(jié)省用戶的時間。

產(chǎn)生隨機IP地址

產(chǎn)生100萬個隨機的IP地址,并將之保存到文件中,方便后續(xù)掃描時作為參數(shù)輸入。

nmap -iR 1200000 -sL -n | grep "not scanned" | awk '{print $2}' | sort -n | uniq >! tp; head -25000000 tp >! tcp-allports-1M-IPs; rm tp

上述命令含義:隨機生成1200000個IP地址(-iR 120000),并進行列表掃描(-sL,列舉出IP地址,不進行真正的掃描),不進行dns解析操作(-n),這樣將產(chǎn)生Nmap列表掃描的結(jié)果。在此結(jié)果中搜出未掃描的行(grep “not scanned”),打印出每一行的第二列內(nèi)容(awk ‘{print $2}’,也就是IP地址),然后對獲取到的IP地址進行排序(sort -n),然后剔除重復(fù)IP地址,將結(jié)果保存到臨時文件tp,再取出前1000000個IP地址保存到tcp-allports-1M-IPs文件中,刪除臨時文件。 www.2cto.com

總之,此處產(chǎn)生了1000000個隨機IP地址存放在tcp-allports-1M-IPs文件中。

優(yōu)化主機發(fā)現(xiàn)

nmap -sP -PE -PP -PS21,22,23,25,80,113,31339-PA80,113,443,10042 –source-port 53 -T4 -iL tcp-allports-1M-IPs

上述命令進行主機發(fā)現(xiàn):使用產(chǎn)生的IP地址(-iL tcp-allports-1M-IPs),指定發(fā)送包的源端口為53(–source-port 53,該端口是DNS查詢端口,一般的防火墻都允許來自此端口的數(shù)據(jù)包),時序級別為4(-T4,探測速度比較快),以TCP SYN包方式探測目標(biāo)機的21,22,23,25,80,113,31339端口,以TCP ACK包方式探測對方80,113,443,10042端口,另外也發(fā)送ICMP ECHO/ICMP TIMESTAMP包探測對方主機。只要上述的探測包中得到一個回復(fù),就可以證明目標(biāo)主機在線。

完整的掃描命令

在準備了必要的IP地址文件,并對主機發(fā)現(xiàn)參數(shù)優(yōu)化后,我們就得到最終的掃描命令:

nmap -S [srcip] -d –max-scan-delay 10 -oAlogs/tcp-allports-%T-%D -iL tcp-allports-1M-IPs –max-retries 1–randomize-hosts -p- -PS21,22,23,25,53,80,443 -T4 –min-hostgroup 256 –min-rate175 –max-rate 300

上述命令用于掃描互聯(lián)網(wǎng)上100萬臺主機全部的TCP端口的開放情況。

使用包含100萬個IP地址的文件(-iL tcp-allports-1M-IPs),源端IP地址設(shè)置為srcip(指定一個IP地址,保證該IP地址位于統(tǒng)一局域網(wǎng)中,否則無法收到目標(biāo)機的回復(fù)包),主機發(fā)現(xiàn)過程使用TCP SYN包探測目標(biāo)機的21,22,23,25,53,80,443,掃描過程將隨機打亂主機順序(–randomize-hosts,因為文件中的IP已經(jīng)排序,這里將之打亂,避免被防火墻檢查出),端口掃描過程檢查全部的TCP端口(-p-,端口1到65535),使用時序級別為4(-T4,速度比較快),將結(jié)果以XML/grepable/普通格式輸出到文件中(-oA logs/tcp-allports-%T-%D,其中%T表示掃描時間,%D表示掃描日期)。

-d表示打印調(diào)試出信息。

–max-scan-delay 10表示發(fā)包最多延時10秒,防止特殊情景下等待過長的時間。

–max-retries 1,表示端口掃描探測包最多被重傳一次,防止Nmap在沒有收到回復(fù)的情況下多次重傳探測包,當(dāng)然這樣也會降低探測的準確性。

–min-host-group 256表示進行端口掃描與版本偵測時,同時進行探測的主機的數(shù)量,這里至少256個主機一組來進行掃描,可以加快掃描速度。

–min-rate 175和–max-rate 300,表示發(fā)包速率介于175和300之間,保證掃描速度不會太慢,也不會因為速率過高引起目標(biāo)機的警覺。

掃描結(jié)果

Fyodor組織的此次掃描得出很多重要結(jié)論,統(tǒng)計出了互聯(lián)網(wǎng)最有可能開放的10個TCP端口。

80 (http)

23 (telnet)

22 (ssh)

443 (https)

3389 (ms-term-serv)

445 (microsoft-ds)

139 (netbios-ssn)

21 (ftp)

135 (msrpc)

25 (smtp)

最有可能開放的10個UDP端口。

137 (netbios-ns)

161 (snmp)

1434 (ms-sql-m)

123 (ntp)

138 (netbios-dgm)

445 (microsoft-ds)

135 (msrpc)

67 (dhcps)

139 (netbios-ssn)

53 (domain)

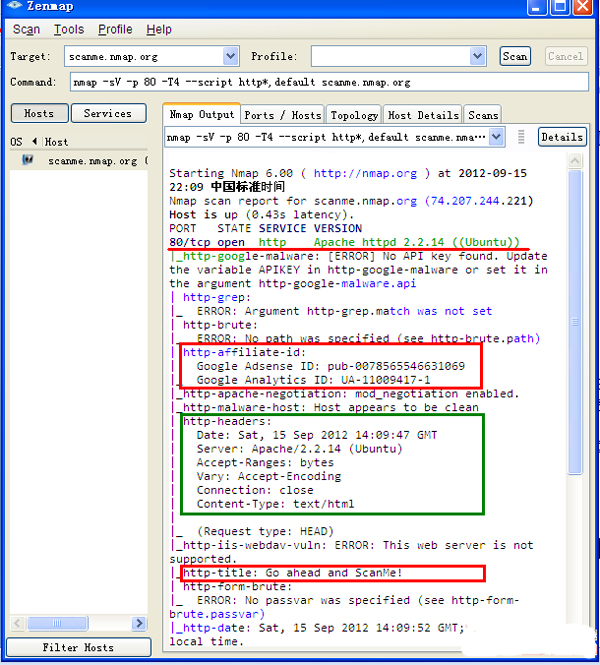

5 掃描Web站點

Web是互聯(lián)網(wǎng)上最廣泛的應(yīng)用,而且越來越多的服務(wù)傾向于以Web形式提供出來,所以對Web安全監(jiān)管也越來越重要。目前安全領(lǐng)域有很多專門的Web掃描軟件(如AppScan、WebInspect、W3AF),能夠提供端口掃描、漏洞掃描、漏洞利用、分析報表等諸多功能。而Nmap作為一款開源的端口掃描器,對Web掃描方面支持也越來越強大,可以完成Web基本的信息探測:服務(wù)器版本、支持的Method、是否包含典型漏洞。功能已經(jīng)遠遠超過同領(lǐng)域的其他開源軟件,如HTTPrint、Httsquash。

目前Nmap中對Web的支持主要通過Lua腳本來實現(xiàn),NSE腳本庫中共有50多個HTTP相關(guān)的腳本。

掃描實例:

nmap -sV -p 80 -T4 –script http*,defaultscanme.nmap.org

上面以掃描scanme.nmap.org的Web應(yīng)用展示Nmap提供Web掃描能力,從圖中可以看到掃描結(jié)果中提供了比較豐富的信息。

首先是應(yīng)用程序及版本:Apachehttpd 2.2.14 ((Ubuntu))

然后搜出了該站點的affiliate-id:該ID可用于識別同一擁有者的不同頁面。

然后輸出HTTP-headers信息,從中查看到基本配置信息。

從http-title中,可以看到網(wǎng)頁標(biāo)題。某些網(wǎng)頁標(biāo)題可能會泄漏重要信息,所以這里也應(yīng)對其檢查。

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧