Linux多個(gè)發(fā)行版GHOST(幽靈)重大漏洞曝光

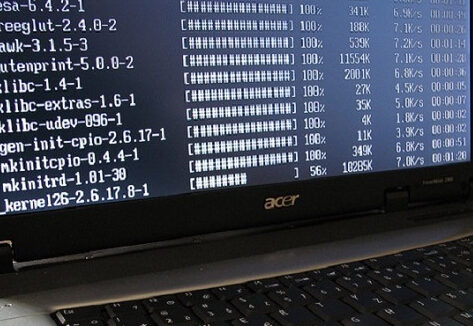

責(zé)編:admin |2015-01-29 17:10:04"GNU C庫(kù)(Glibc)是GNU系統(tǒng)的三大基礎(chǔ)組件(Linux內(nèi)核,GCC編譯器,GLIBC庫(kù)),一個(gè)名為GHOST(幽靈)的glibc高威脅漏洞已經(jīng)曝光。這個(gè)漏洞影響到了自從2000年以來(lái)的幾乎所有的GNU/Linux發(fā)行版,攻擊者對(duì)GNU/Linux進(jìn)行遠(yuǎn)程利用,在glibc中的 __nss_hostname_digits_dots()函數(shù)的堆緩沖區(qū)溢出漏洞造成,這個(gè)函數(shù)由_gethostbyname函數(shù)調(diào)用的。

RedHat的安全通告中也確認(rèn)了是高危遠(yuǎn)程利用,“一個(gè)攻擊者可以遠(yuǎn)程利用拿下對(duì)端進(jìn)程當(dāng)前的權(quán)限。”

有人在*EMBARGO*結(jié)束前就公開了此漏洞信息,目前從Qualys的安全通告中可以看到,這個(gè)漏洞在GLIBC upstream代碼于2013年5月21日已經(jīng)修復(fù),但當(dāng)時(shí)GLIBC社區(qū)只把它當(dāng)成了一個(gè)BUG而非漏洞,所以導(dǎo)致GNU/Linux發(fā)行版社區(qū)沒(méi)有去做修復(fù)工作。

目前Qualys宣稱POC可以在32/64位的GNU/Linux上繞過(guò)ASLR/PIE/NX的防御組合,未來(lái)一段時(shí)間Qualys會(huì)公布POC到Metasploit中,這可能對(duì)于Pentester而言是一個(gè)福音;-)"

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來(lái)

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營(yíng)聯(lián)運(yùn)”認(rèn)證!

- 280萬(wàn)人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬(wàn)元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬(wàn)元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國(guó)美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國(guó)網(wǎng)絡(luò)與信息法治建設(shè)回顧