云控攻擊之“人生在世”木馬分析

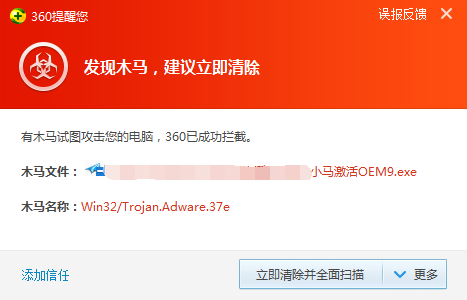

責(zé)編:admin |2015-05-26 15:05:44近期一款名為“人生在世”的木馬家族異常活躍,它隱藏在“小馬激活”、“種子搜索神器迅雷云播版”、“寶寶CF刷槍軟件”、“游戲啟動(dòng)器”等軟件中,具有較強(qiáng)的免殺能力和大規(guī)模傳播能力,目前國(guó)內(nèi)僅360安全衛(wèi)士能夠識(shí)別查殺該木馬家族。

“人生在世”木馬的主要特點(diǎn)是純shellcode類云端控制,木馬的云控代碼藏在幾張美女圖片中,圖片和代碼以“人生在世”這四個(gè)字作為“接頭暗號(hào)”。

此外,該木馬組裝了“貝殼ARP防火墻”和“ADSafe”的兩個(gè)程序,通過(guò)白利用方式(針對(duì)合法軟件的DLL劫持)加載木馬執(zhí)行,并采用文件回寫、驅(qū)動(dòng)保護(hù)、遠(yuǎn)程注入等多個(gè)方式隱藏自身。木馬激活后會(huì)接受云端控制,向受害者電腦安裝大量軟件賺取推廣費(fèi),還會(huì)收集受害者信息,從而進(jìn)一步推送更多惡意程序。

木馬分析

以“小馬激活”工具被捆綁的木馬樣本為例分析:

0x00 逝去的小馬激活

小馬激活工具官方公告:

雖然小馬激活工具已經(jīng)發(fā)了公告和聲明,但怎奈網(wǎng)上浩如煙海的搜索結(jié)果真假難辨。這也就給了居心不良者以可乘之機(jī)。

偽造的小馬激活MD5為:b85507eaf961dae7216b32a99d5ea9dd

所謂的“小馬激活OEM9”模仿得很真實(shí),不僅圖標(biāo)和真的一樣,界面也非常具有迷惑性。并帶有Shenzhen WangTengda Technology Co., Ltd.簽發(fā)的數(shù)字簽名,用以躲避部分安全軟件的查殺。

0x01 云控ShellCode

用戶一旦上當(dāng),點(diǎn)擊“一鍵永久激活Windows和Office”按鈕后,木馬程序便會(huì)啟動(dòng),訪問(wèn)網(wǎng)絡(luò)配置文件。地址如下:

hxxp://so.lyehk.com/yan.txt

hxxp://so.lyehk.com/so.txt

字簽名.png)

通過(guò)讀取在線配置文件,得到一個(gè)“圖片”文件的網(wǎng)址:

通過(guò)讀取在線配置文件,得到一個(gè)“圖片”文件的網(wǎng)址:

hxxp://cdn.pcbeta.attachment.inimc.com/data/attachment/forum/201505/20/142734eg5yntyabgf6yln6.jpg

而下載回來(lái)的jpg文件雙擊后可以正常打開(kāi),看起來(lái)只是個(gè)普通的圖片而已

但實(shí)際上圖片代碼中有大量的病毒代碼。木馬主程序會(huì)將該“圖片”寫入到以下路徑:

C://ProgramFiles/ Files/Common/Filesaaa

完成后,木馬主程序會(huì)從偽造的圖片文件中,搜索“人生在世”的字符串。“人生在世”字符串之后的數(shù)據(jù),即是一個(gè)完整的PE文件。

0x02 加載ShellCode

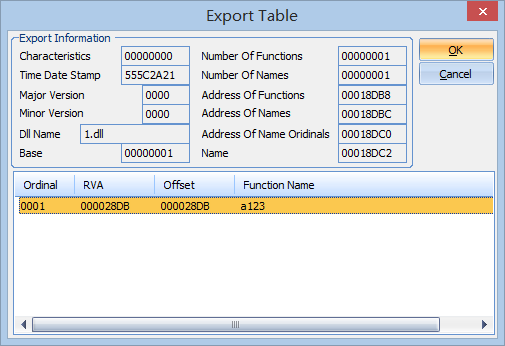

將后面的PE文件解出來(lái),實(shí)際上是一個(gè)dll文件,該dll文件僅有要給導(dǎo)出函數(shù):“a123”

Dll文件MD5:F3546FDE0E5E87F1176BA40790F6CCDE

雖然是個(gè)dll文件,但實(shí)際上木馬主體并沒(méi)有把dll落成磁盤文件,而是直接在內(nèi)存中加載函數(shù)并執(zhí)行。

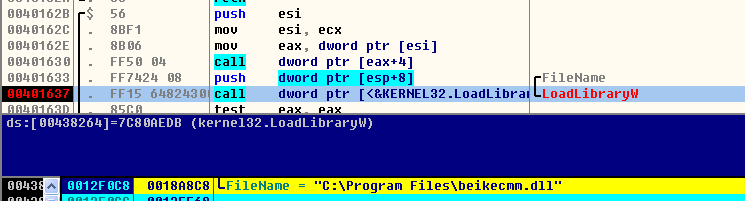

該函數(shù)會(huì)向%ProgramFiles%路徑下釋放ADSafe.exe和beikecmm.dll,并啟動(dòng)ADSafe.exe

被釋放文件MD5分別為:

ADSafe.exe : cb4eabb88e154e6e13b73ef7f6d4f6de

beikecmm.dll : c05ea3bcd40acc001370c1ad02c01985

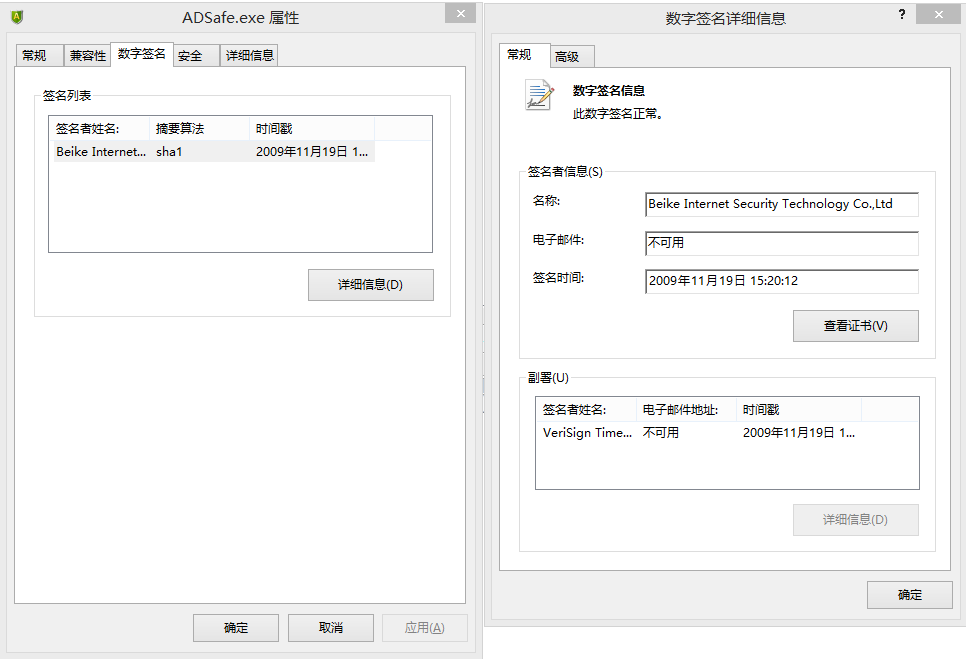

其中ADSafe.exe帶有有效的數(shù)字簽名:Beike Internet Security Technology Co.,Ltd

由于沒(méi)有做足夠的安全校驗(yàn),ADSafe.exe會(huì)直接去動(dòng)態(tài)加載同目錄下的beikecmm.dll,這樣在加載的同時(shí),dll文件的DllMain函數(shù)即被執(zhí)行

0x03 ShellCode * 3

ShellCode Dll執(zhí)行后,會(huì)從自身的資源中再解壓出一段ShellCode,加載到內(nèi)存中執(zhí)行。

而內(nèi)存中的執(zhí)行代碼則如法炮制,去訪問(wèn)另一份在線配置文件,下載偽裝的圖片文件

hxxp://so.lyehk.com/kan.txt

hxxp://cdn.pcbeta.attachment.inimc.com/data/attachment/forum/201505/20/151014y100odo0u5lk0atu.jpg

圖片如下:

當(dāng)然,接頭暗號(hào)依然是–“人生在世”。

解出來(lái)的dll文件MD5為:48f025d14a689e58c1550dfed9cc47ed

同樣是不落成文件,而是第三次直接加載在內(nèi)存中執(zhí)行。

0x04 偽裝術(shù)

此時(shí),加載了三重ShellCode的木馬程序會(huì)向真的ADSafe安裝程序目錄中釋放真的ADSafe主程序和一個(gè)adsCore.dll的dll劫持文件,用以迷惑用戶。并將其添加至啟動(dòng)項(xiàng):

偽裝正常程序的木馬程序:

木馬通過(guò)“正常”位置釋放“正常軟件”并注冊(cè)開(kāi)機(jī)啟動(dòng)項(xiàng)的方式,實(shí)現(xiàn)開(kāi)機(jī)自啟動(dòng)。啟動(dòng)后,注入系統(tǒng)進(jìn)程,隱藏自身工作模塊,繞開(kāi)常規(guī)殺毒軟件的檢測(cè)。

0x05 作惡

之后,該程序通過(guò)網(wǎng)盤下載東方輸入法、QQ瀏覽器、金山毒霸、百度殺毒、百度衛(wèi)士、百度瀏覽器、火絨在內(nèi)的大批推廣軟件,并將安裝結(jié)果打點(diǎn)回傳。

木馬在下次開(kāi)機(jī)啟動(dòng)后,加載起來(lái)的木馬驅(qū)動(dòng),用來(lái)結(jié)束殺軟進(jìn)程:

木馬在下次開(kāi)機(jī)啟動(dòng)后,加載起來(lái)的木馬驅(qū)動(dòng),用來(lái)結(jié)束殺軟進(jìn)程:

木馬查殺

木馬在與殺毒軟件的對(duì)抗中,變得越來(lái)越隱蔽,“人生在世”木馬就是一個(gè)典型。從功能角度來(lái)說(shuō),“人生在世”大量使用云控結(jié)合shellcode的形式,成為真正的“云”木馬,木馬落到本地的僅僅是一個(gè)loader(引導(dǎo)器)模塊,只負(fù)責(zé)在受害者電腦中活下來(lái),并等待云控shellcode下發(fā),功能代碼均由云端直接發(fā)布,具有無(wú)需升級(jí)、實(shí)時(shí)更新的能力。

目前國(guó)內(nèi)僅360殺毒和安全衛(wèi)士能夠全面查殺“人生在世”木馬及其變種,國(guó)內(nèi)其它殺毒產(chǎn)品對(duì)這一家族木馬尚無(wú)法識(shí)別和防御。

根據(jù)VirusTotal掃描結(jié)果顯示,捆綁木馬包目前只有7款殺毒引擎能夠識(shí)別,國(guó)內(nèi)只有360入圍:

木馬工作模塊更是只有5款殺毒軟件能夠檢出:

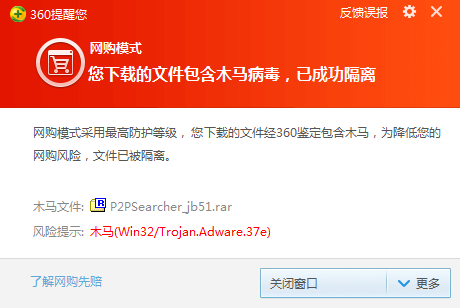

360安全衛(wèi)士可攔截并查殺“人生在世”木馬:

如果發(fā)現(xiàn)電腦莫名其妙多出一些陌生軟件,可以安裝360安全衛(wèi)士進(jìn)行快速掃描,檢測(cè)電腦是否感染了“人生在世”木馬。同時(shí)建議網(wǎng)友們選擇靠譜渠道下載軟件,避免使用來(lái)源可疑的外掛和破解軟件。

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開(kāi)啟數(shù)智未來(lái)

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營(yíng)聯(lián)運(yùn)”認(rèn)證!

- 280萬(wàn)人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬(wàn)元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬(wàn)元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國(guó)美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國(guó)網(wǎng)絡(luò)與信息法治建設(shè)回顧

頁(yè)置頂聲明.png)