lpk.dll木馬分析

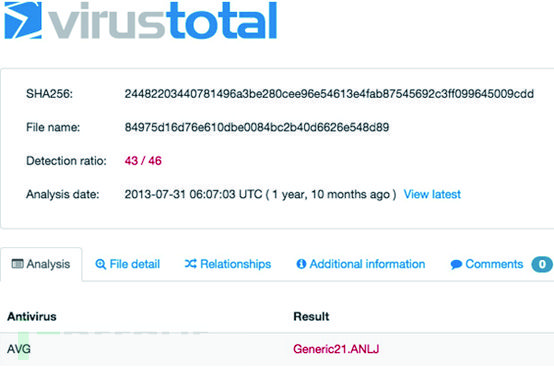

責(zé)編:admin |2015-06-08 13:49:37lpk.dll木馬可以在VirusTotal上找到這個古董級感染型病毒。它的主要特點是感染全盤的exe文件,并且對.rar .zip壓縮包中釋放病毒文件,這些文件都是隱藏和只讀屬性的,這種類型的感染如果不能徹底清除,很快就是死灰復(fù)燃。

病毒分析

以http://v2ex.com/t/196135? 文中提到的病毒樣本為例分析:

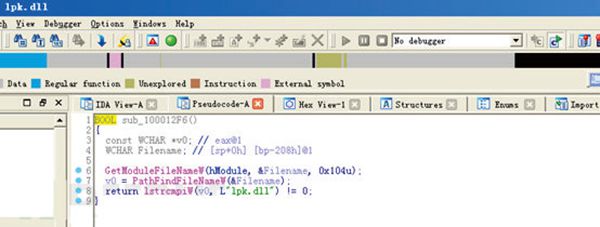

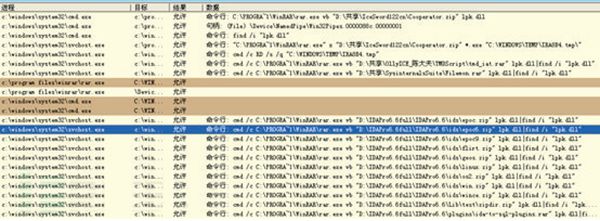

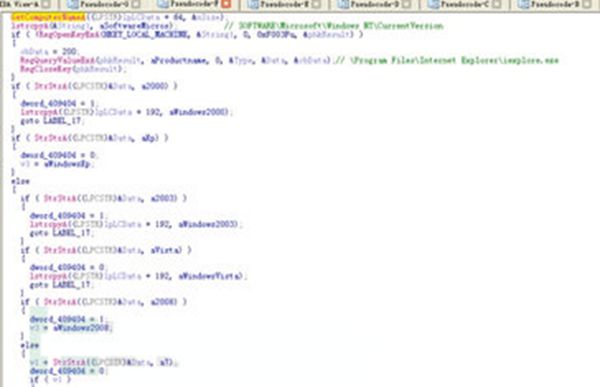

第一步以xp系統(tǒng)為例(win7修改注冊表即可),xp系統(tǒng)本身的lpk.dll文件位于C:\WINDOWS\system32和 C:WINDOWS\system\dllcache目錄下。lpk.dll病毒的典型特征是感染存在可執(zhí)行文件的目錄,并隱藏自身,刪除后又再生成,當(dāng) 同目錄中的exe文件運行時,lpk.dll就會被Windows動態(tài)鏈接,這個病毒加載起來之后立即定位自己的位置,激活惡意代碼:

第二步

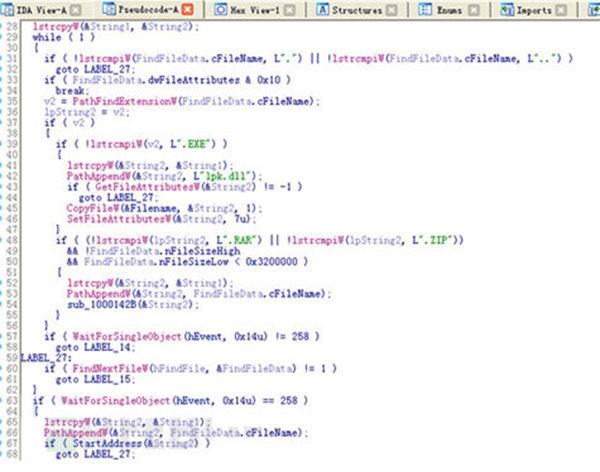

既然已經(jīng)激活惡意代碼了,那么接下來就是開始感染了。感染的步驟是這樣的

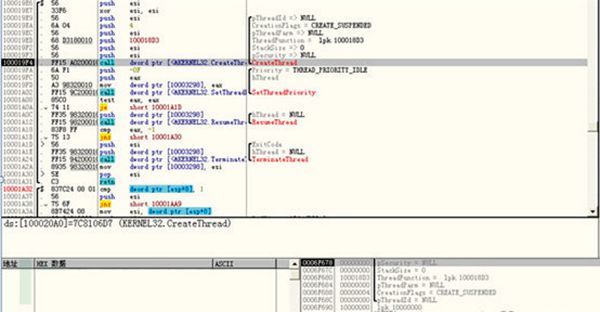

首先,病毒為了保證運行流暢,創(chuàng)建了一個線程,

這個線程負(fù)責(zé)遍歷所有的盤,

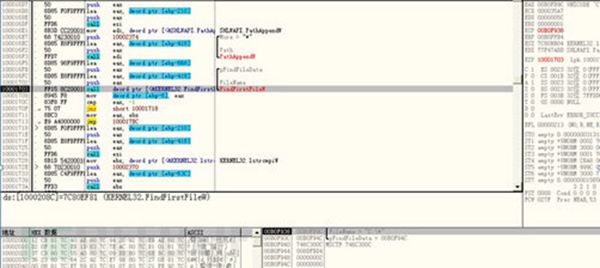

感染所有的exe,并且在exe的當(dāng)前目錄釋放自己,以搜狗瀏覽器為例,病毒將自己放在跟搜狗同一個目錄下,并且將自己的屬性設(shè)置為隱藏和只讀。

確認(rèn)系統(tǒng)安裝winrar之后,遍歷全盤,一個一個的對.rar和.zip文件調(diào)用winrar命令,把病毒文件加入進去壓縮包。命令行參數(shù)如下:

以下就是對exe的感染和對壓縮文件操作部分的代碼:

一旦被感染則全盤都是病毒文件的藏身之地,很難清除干凈,即使系統(tǒng)重做但是如果有文件的病毒殘留沒有被清理干凈則立即就會死灰復(fù)燃。

在做完這些事情之后病毒的感染功能就全部完成了,剩余的就是控制電腦的惡意代碼了。

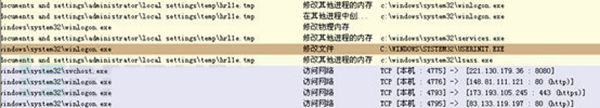

以下就是感染之后 主動連接網(wǎng)絡(luò)的情況:

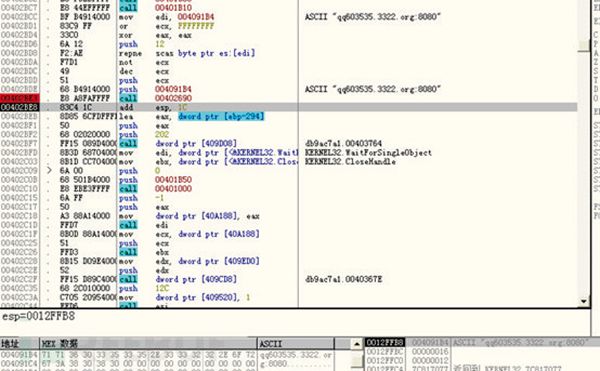

從上面我們可以看到有一個.tmp的文件生成并且不斷的執(zhí)行惡意代碼,這個隱藏的文件就是真正的控制部分,控制部分肯定有域名或者固定ip,順著這個思路,內(nèi)存抓取該文件繼續(xù)分析,通過調(diào)試找到了病毒的真正主人:

揪出這個幕后黑手之后。筆者推測域名當(dāng)中的qq號碼就屬于病毒作者。

繼續(xù)追蹤發(fā)現(xiàn)這個病毒的基本特征:

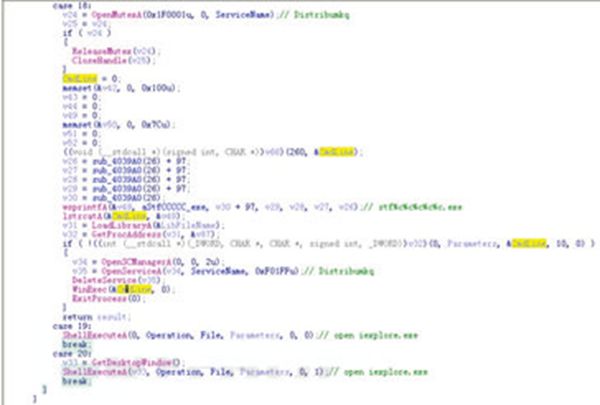

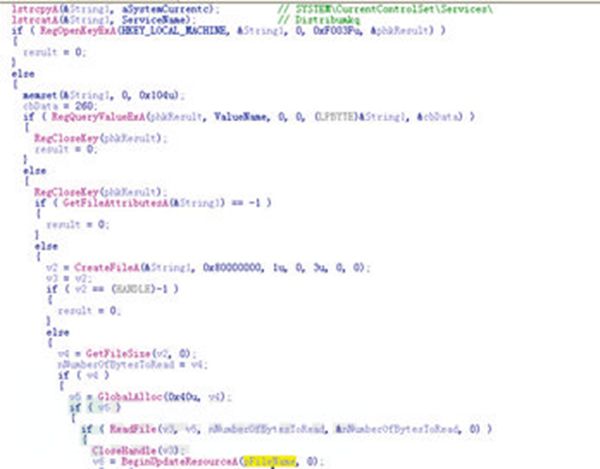

基本的特點就是創(chuàng)建一個名字為Distribumkq的系統(tǒng)服務(wù),插入IE瀏覽器進程,在堆中申請空間通過資源更新的方式寫入自身,并且執(zhí)行。 這些都是遠(yuǎn)程控制惡意代碼的慣用伎倆,在此就不一一詳述了。可以確定的是,這是一個具備控制能力的感染型病毒。

病毒查殺

lpk.dll這類型病毒已經(jīng)非常古老了,從VirusTotal截圖來看,絕大多數(shù)殺毒軟件也都能查殺。當(dāng)然,用百度全家桶的同學(xué)還是要提高警惕,最好認(rèn)真檢查下電腦有沒有異常,如果發(fā)現(xiàn)磁盤中出現(xiàn)很多l(xiāng)pk.dll文件,最好還是裝個靠譜的殺軟清理下。

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧