三星Galaxy手機輸入法曝高危漏洞

責編:mhshi |2015-06-17 18:29:17三星Galaxy手機近日曝高危漏洞,黑客可暗中監控用戶的攝像頭和麥克風,讀取輸入和傳出的短信以及安裝惡意應用程序,影響全球超過6億三星手機用戶。

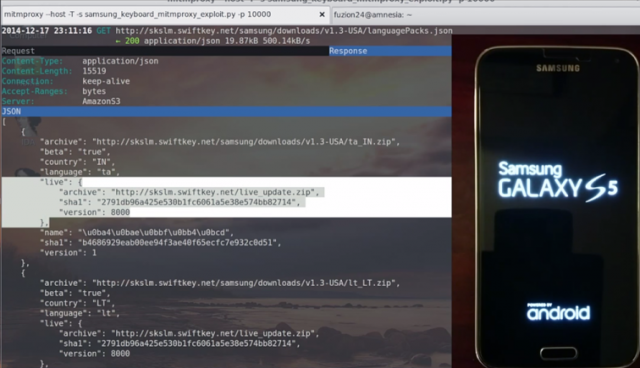

該漏洞存在于三星定制版SwiftKey輸入法的更新機制中,運用于三星Galaxy S6,S5,以及其他幾個Galaxy系列手機中。當下載更新軟件時,三星設備并不會對該可執行文件進行加密處理,這就使得攻擊者有機會修改其上行流量 (如位于同一個Wi-Fi網絡的),用惡意攻擊載荷來替代合法的文件。該漏洞是在周二的倫敦黑帽安全大會上被一名來自nowsecure安全公司的研究員 -Ryan威爾頓所證實的。

手機預裝的三星輸入法,為三星定制版SwiftKey,其會定期查詢授權服務器對于鍵盤APP以及其他附加的語言包是否有效可用。攻擊者在中間人的位置可以冒充服務器并發送一個包含惡意有效載荷的響應,使其注入到一個語言包更新程序中。因為三星手機為更新程序提供了特殊的提升權限,因此惡意有效載荷就能夠有效避開保護系統,進入谷歌的Android操作系統,。

令人驚訝的是,在鍵盤更新過程中ZIP存檔文件的發送并不是通過傳輸層安全加密進行保護的,因此極易受到中間人的篡改。系統設計者要求將這個文件的 內容與之前發送到手機上的清單文件進行匹配,但這個要求對于安全并沒有起到有效的意義。根據這個解決措施,Welton給易受攻擊的手機發送了冒充的清單 文件,其中包含惡意有效載荷的SHA1 hash。他還提供了很多有關潛在漏洞方面的細節等等。

Welton稱無論手機配置什么樣的鍵盤,漏洞都是存在的——即使不用三星的輸入法鍵盤,攻擊仍然可能發生。在攻擊實踐方面,利用這個漏洞對于攻擊者來說需要耐心,因為他們必須等待更新機制啟動時,或是手機開啟,以及間隔時段才可以進行攻擊。

影響范圍

Welton 說他已經確認該漏洞主要活躍在三星Galaxy S6的Verizon和Sprint網絡,Galaxy S5的T-Mobile,以及Galaxy S4 Mini的AT&T。據報道Welton已經向三星,谷歌,以及美國CERT提出此漏洞,該漏洞被命名為“CVE-2015-2865”。這個漏 洞的源頭在SwiftKey提供的軟件開發工具包中,但它也涉及到三星在其Galaxy系列手機中實現它的方式。

在一份電子聲明中,SwiftKey官方寫道:

“我們已經看到關于使用SwiftKey?SDK的三星庫存鍵盤的安全問題報告。我們可以保證,SwiftKey鍵盤APP在谷歌Play?store或蘋果APP?store都可以使用,并不受此漏洞的影響。我們非常重視這方面的報道,目前正在進一步調查。”

研究人員稱,三星已向移動網絡運營商提供了一個補丁,但他無法了解這些主要的運營商是否應用了此補丁。正如ARS在之前已經報道過,運營商一直未能及時提供安全更新。