黑客組織Spring Dragon的APT攻擊分析

責(zé)編:admin |2015-06-24 17:49:59這個攻擊事件來源2012年出現(xiàn)的Elise代碼庫的調(diào)試字符串的特征(d:\lstudio\projects\lotus\Elise…)。

在前幾年,黑客組織Spring Dragon最為人津津樂道的就是對CVE-2012-0158漏洞的利用。而如今他們又開始了釣魚掛馬,利用web漏洞攻擊網(wǎng)站,以及重定向用戶的Flash升級請求到惡意網(wǎng)站進行水坑攻擊。該組織的釣魚工具包里有PDF的exp,Adobe Flash Player的exp,以及從不太出名的Tran Duy Linh工具包提取的CVE-2012-0158漏洞的exp。當(dāng)Spring Dragon的APT行動把大家的注意吸引到越南的黑客事件上時,我們突然發(fā)現(xiàn)他們似乎還準(zhǔn)備了混合使用exp的戰(zhàn)術(shù)來攻擊越南(VN)、臺灣(TW)、菲律賓(PH)等后綴的網(wǎng)站。

攻擊案例

接下來,我們來看看幾個新的攻擊案例

第一個案例

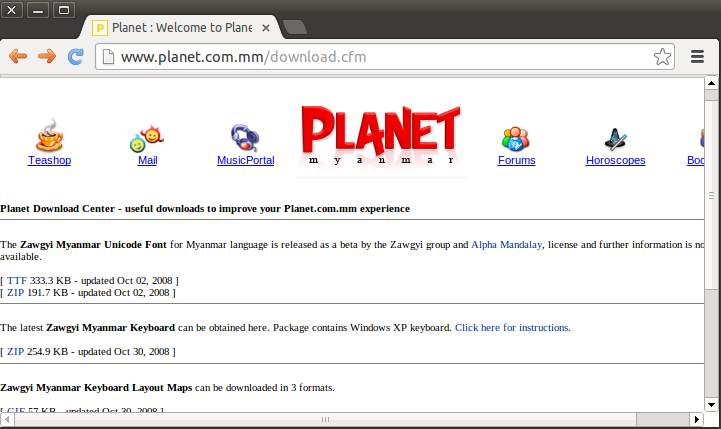

Spring Dragon的黑客手段可不只有交叉釣魚,他們也會滲透WEB網(wǎng)站做壞壞的事。在某次黑客攻擊案例中,他們替換了某網(wǎng)站提供下載的Myanma字體的安裝包。你可以看到,在上面的圖中,在2012年P(guān)lanet Myanmar網(wǎng)站曾提供該字體安裝包的下載,所有的zip文件下載URL都指向一個有毒的zip安裝包:Zawgyi_Keyboard_L.zip。解壓這個zip文件會釋放一個setup.exe,里面附帶了一些后門組件,包括Elise“wincex. dll” (文件MD5值:a42c966e26f3577534d03248551232f3,檢測結(jié)果:Backdoor.Win32.Agent.delp)。

在受害者無意中啟動它時,會向外發(fā)出一個典型的Elise式Get請求:

GET /%x/page_%02d%02d%02d%02d.html

就像上面討論“Lotus Blossom行動”的文章里寫的那樣。

第二個案例

在2014年11月,還有一個黑客攻擊案例是利用CVE-2014-6332漏洞的exp,其中包含一個VBS惡意腳本以及變種payload。在2012年6月,該組織還在這個網(wǎng)站上掛了了某PDF漏洞的exp(CVE-2010-288),文件名為:“Zawgyi Unicode Keyboard.pdf”。其實在早些時候,他們也曾掛了這個PDF漏洞的exp,只是當(dāng)時用的名字不一樣而已。

在2011年11月,他們還曾用“臺灣安保協(xié)會「亞太區(qū)域安全與臺海和平」國際研討會邀 請 函_20110907. pdf”、“china-central_asia.pdf”、“hydroelectric sector.pdf”,以及偽裝成來自政府機構(gòu)的信函名等手段來誘惑人點擊。

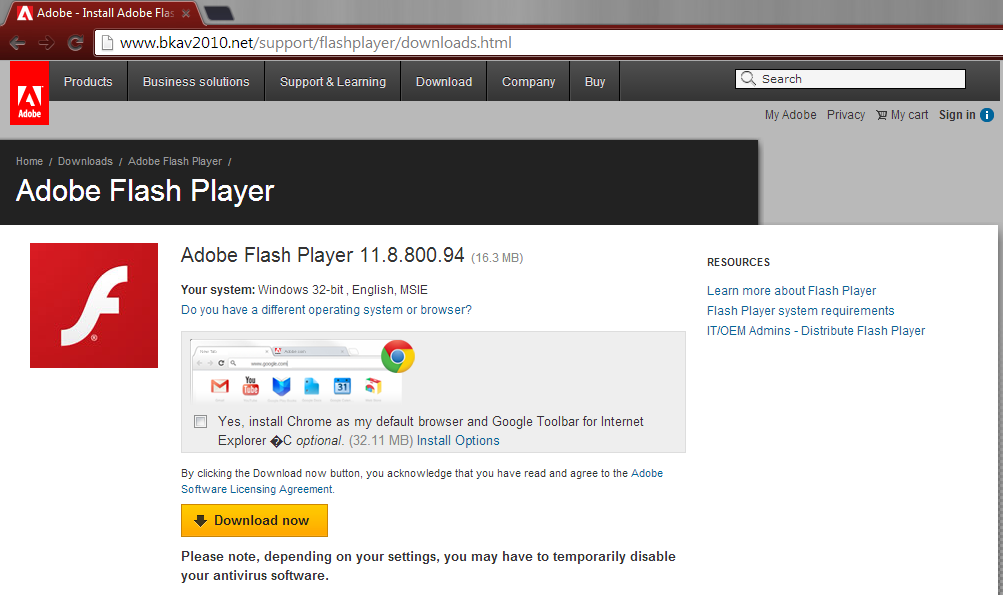

還有就是,我們觀察到Spring Dragon針對政府目標(biāo)進行APT攻擊時,一般會把用戶重定向到下載Flash安裝包的網(wǎng)站。

如圖所示,這個網(wǎng)站將用戶重定向到一個典型Elise后門的flash安裝包下載的網(wǎng)站,后門文件會與“210.175.53.24”主機交互,并向該主機發(fā)出GET請求包:“GET /14111121/page_321111234. html HTTP/1.0”。

至于用戶在網(wǎng)站下載行為的重定向過程如下:

hxxp://www.bkav2010.net/support/flashplayer/downloads.htm

==>

hxxp://96.47.234.246/support/flashplayer/install_flashplayer.exe (Trojan-Dropper.Win32.Agent.ilbq)。

這次黑客攻擊有效地利用了他們過去用爛的CVE-2012-0158漏洞的exp。Spring Dragon通過普通的手法,做出了更多創(chuàng)造性APT攻擊。

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧