烽火18臺系列之十——釣魚網站監控的需求與實戰

責編:mhshi |2016-09-09 14:47:09身邊的網絡釣魚

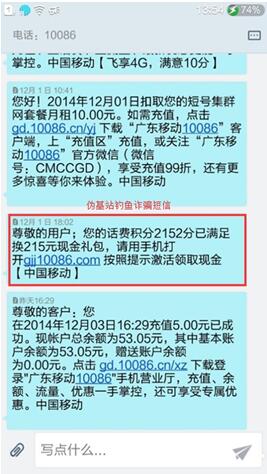

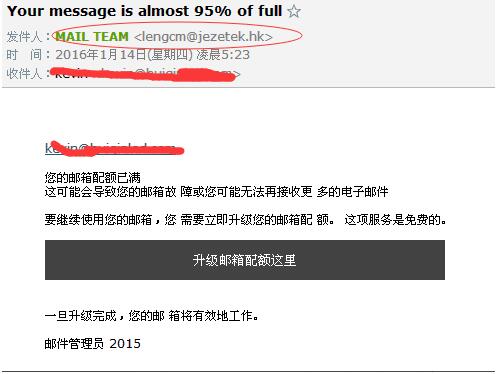

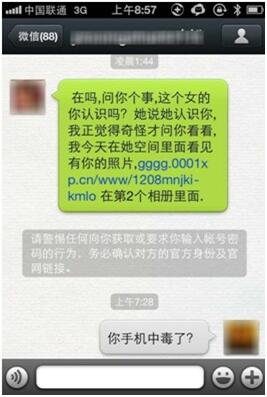

提到釣魚網站,大家再熟悉不過了。如果您是網站運維人員,尤其是金融、電子商務、教育行業的,很有可能就經歷過自己的網站被仿冒的事件。如果作為個人,我敢說您百分百經歷過釣魚事件。比如您一定收到過以下類似信息:

1、運營商良心發現:

2、郵箱都知道我業務多:

3、又或者好久不見的同學的突然問候:

這一切可能都是發生在您身邊的釣魚事件。網絡釣魚已形成龐大的黑色產業,在網上簡單搜索,你就會發現一系列網絡釣魚工具,其仿造的網站也是多種多樣,甚至可以進行定制。下面就是兩個仿冒QQ相關網頁的釣魚軟件,被欺騙者在這里被稱為“小魚兒”……

網絡釣魚的攻擊過程一般為黑客先構建網站(一般為國外地址),再通過郵件、短信等方式大量發送釣魚鏈接,在這一過程多數會使用社會工程學攻擊,將點擊率提高;最后誘導收信人輸入信息。上面這種方式則是人們常提到的網絡釣魚,隨著攻防的不斷演進,網絡釣魚又衍生出多種方式,比如通過重定向方式直接指向仿冒頁面,或利用中間人的方式獲取帳號密碼、個人信息以及交易口令等。

但除此之外,也有一些攻擊者,通過仿冒目標網站,而進行網頁內容的篡改,或抹黑目標網站、或借用目標網站的知名度為其修改的內容做宣傳。站在網站運營者角度,這些行為都大大損害了網站的公信力,都是不能容忍的。本次我們監控到的釣魚攻擊則是第二種情況。

首先我們通過烽火臺-網站監控預警平臺發現了互聯網上存在與某一客戶網站相似度較高的網站(如下圖所示),其卻在一政府網站的域名之下,通過查看,該頁面所顯示的內容是一條新聞,但其標題卻為槍支相關,明顯是惡意行為,我們立即通知客戶進行了處理。通過分析,我們基本還原了本次攻擊過程。黑客首先是利用漏洞入侵了一政府網站,并獲取管理員權限,并在該域名下構建了一孤島頁面,并將仿冒的目標網站的內容進行了復制,并在仿冒的頁面上修改了內容。并且該仿冒頁面的所有欄目支持調轉回原網站。并且網站通過程序調用,在點擊鏈接后會自動彈出QQ好友認證(如圖二)

雖然釣魚網站多數是由黑客進行仿冒產生的,與網站運維人員毫無關系,更多的應該在用戶日常的網絡訪問中加強安全意識,但網站運維人員并不能放任不管,而是應該聯手抵制釣魚網站的產生,對于政府以及監管部門更是應該加強監測能力,避免不法分子借助政府網站的公信力進行欺騙或者宣傳非法內容。

WebRAY烽火臺-網站監控預警系統在產品中增加了網絡釣魚檢測能力,不僅可以對少量網站提供檢測服務,還可用于大范圍網站的網絡釣魚監測。釣魚攻擊有多種形式,目前烽火臺-網站監控預警系統支持以下幾種釣魚檢測方式:

1、 DNS釣魚

原理:DNS釣魚黑客通常是修改某一地區某個運營商的DNS,而WebRAY通過全國20多個站點進行云檢測可以發現是否有異常解析(本地部署無此能力)。或者通過對上一次檢測的DNS進行對比,來識別DNS是否發生了變化。

2、 搜索引擎釣魚

原理:通常黑客會在網站代碼中插入js語句,從而將搜索引擎來的訪問指向某IP。監控平臺通過爬蟲抓取代碼進行代碼檢查,看其是否存在此類語句。

3、 反彈式釣魚

原理:中間人劫持會導致外界的訪問IP出現異常,通過部署在本地的監控平臺,進行流量分析可識別。

4、 仿冒頁面釣魚

原理:通過相關算法,利用搜索引擎在互聯網上發現疑似釣魚網站,并通過頁面相似度對比,來識別是否為釣魚網站,并進行告警。