Sofacy APT組織開發新的Flash漏洞利用框架

責編:mhshi |2016-10-20 14:08:05Palo Alto 網絡公司表示,Sofacy團伙將目標鎖定在烏克蘭國防部以及周邊某國的外交部。

Sofacy網絡間諜小組,又被稱作Fancy Bear、APT28、 Sednit、 Pawn Storm,以及 Strontium。該組織開發了新型黑客工具,并且在今年夏天的攻擊活動中已經投入使用。

Sofacy假借歐洲議會新聞部門的名義騙取收件人的信任,使用釣魚郵件向受害者發送惡意文件。

隱藏在多層office文件中的Flash漏洞利用代碼

該黑客組織通過發送標題為《俄羅斯可能攻擊烏克蘭》的釣魚郵件來吸引目標收件的注意。

據Palo Alto介紹,當受害人打開這些文件時,他們會看到截然不同的內容,只是一些從國際新聞中復制粘貼的文本罷了。而背地里,原始文件會通過嵌入的OLE對象加載另一個word文檔,其中包含Adobe Flash SWF 文件。

這些雙嵌套的office文件會試圖在用戶的個人電腦中利用未打補丁的flash漏洞。

Sofacy 開發新的Flash漏洞利用框架

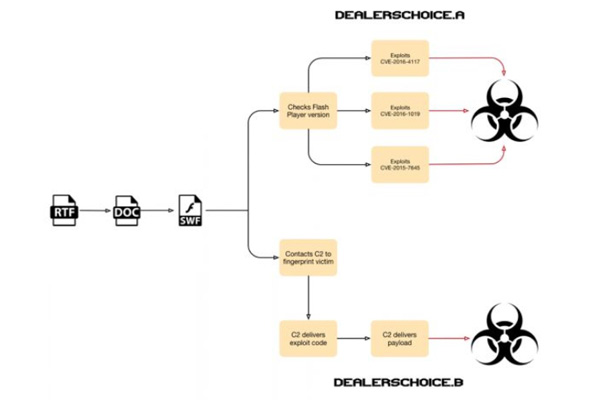

研究人員表示,他們通過調查發現了使用該攻擊策略的兩次攻擊事件,在這兩次攻擊事件中攻擊者部署了兩個不同的嵌入Flash SWF惡意文件變種,將他們統稱為“DealersChoice”。

攻擊者在8月的一周時間內同時部署了兩個版本,DealersChoice.A 和 DealersChoice.B。

兩者之間的差異很明顯。DealersChoice.A是一個自包含的開發包,而DealersChoice.B是一個模塊化的系統,可與在線指令和控制服務器進行通信。

對于DealersChoice.A來說,惡意軟件會分析當前本地系統的Flash版本,并運行其中包含的有效攻擊載荷。而在DealersChoice.B中,初始模塊會首先掃描整個系統并將Flash版本信息發送至服務器。然后將合適攻擊載荷發送至受害者的PC端。

DealersChoice使用的Flash漏洞有CVE-2016-4117、CVE-2016-1019和 CVE-2015-7645。

安全專家懷疑DealersChoice可能是Sofacy開發的新的漏洞利用框架的產物。兩種變種是兩個單獨的工具還是由A進化成了B,這還不得而知 。

基礎設備與以往的Sofacy攻擊相同

Palo Alto 研究人員表示,調查顯示,發送這些釣魚郵件的服務器以及C&C服務器的主機都與Sofacy先前的攻擊活動有關 ,該APT組織使用相同email注冊域名。

他們還說,DealersChoice 是一個漏洞利用代碼開發平臺,這個平臺可以讓Sofacy攻擊小組利用Adobe Flash的漏洞快速開發出漏洞利用代碼。跨平臺漏洞明顯是Sofacy的攻擊重點,因為他們在 DealersChoice中添加了判斷當前操作系統版本的代碼,用來確定攻擊目標的操作系統。”

安全公司還補充道,“這些檢索都是為蘋果公司的OSX操作系統設計的,結合我們發現的Sofacy 的 Komplex OSX 木馬,可以知道該威脅團伙能夠在windows和apple兩種環境中運行自如。”