Mirai殃及越來越多的物聯網設備

責編:mhshi |2016-10-21 14:44:43自從Mirai惡意軟件開發人員在網上公布源代碼后,物聯網設備就成為易受惡意軟件感染的高危受害者。

事實上,有研究稱,被Mirai感染的物聯網設備數量大幅增加。Mirai軟件開發人員聲稱,Mirai惡意代碼感染了超過38萬物聯網設備,但這只是源代碼公開前的數據。

當Mirai源代碼公開后,專家最初并未在意物聯網設備感染增多的可能性。然而,當Brian Krebs網站和網站托管服務提供商OVH遭受大規模DDoS攻擊后,專家便集體重視起來。

Level3 Communications研究小組自那以后便一直監視Mirai的活動,他們得出結論:自從源代碼公開后,被感染的物聯網設備數量翻倍。研究小組監控了Mirai的命令與控制服務器,并確定約有50萬臺物聯網設備被感染。但這只是起初的數據,實際數據可能更高。原因就在于,源代碼公開后,數個新僵尸網絡如雨后春筍般萌芽,導致大量設備被感染。

Level3的研究人員還發現,近10萬bots用于DDoS攻擊監視針對一個目標。

安全專家認為,臺灣升泰科技(AVTECH)、雄邁科技 (XiongMai Technologies)和大華技術(Dahua Technology)生產的設備極易受Mirai感染。

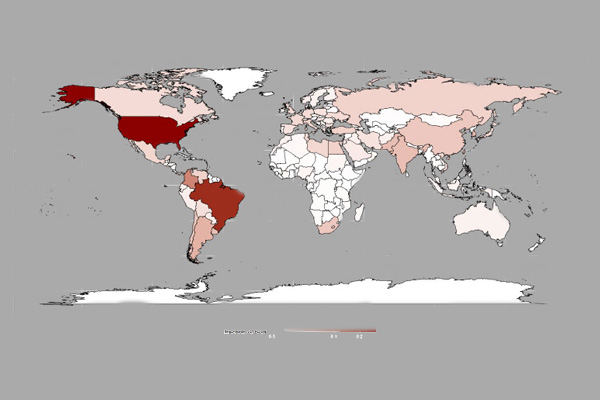

必須指出的是,超過80%的bots實際上是DVR。Mirai惡意軟件能識別并感染大范圍的物聯網設備,包括Linux服務器、路由器、網絡攝像頭和Sierra無線網關。Level3還透露,至少四分之一的被感染設備在美國,其后是巴西,占比23%,哥倫比亞占比8%。

Level3還指出,超過四分之一Mirai bots包含另一個強大惡意軟件Lizkebab或Bashlite。這就意味著,多種惡意軟件以某個特定設備為目標。讓人驚訝的是,使用Bashlite bots發起DDoS攻擊期間,Mirai的命令與控制服務器數次成為目標。

專家見解:

Level3的安全專家指出,隨著最近頻繁出現的新Mirai變種,預計Mirai僵尸網絡的DDoS攻擊活動會增加。某些情況下,新變種在一兩個主機上運行所有的基礎設施,而Mirai原始變種有很多不同的主機,并頻繁更換IP避免檢測或攻擊。

令人驚恐的是,被Mirai感染的僵尸網絡正迅速擴大,并且,自從源代碼公開后,數名開發人員正不斷添加代碼,使其更具攻擊性。

來源:E安全(https://www.easyaq.com/newsdetail/id/1067797986.shtml)