“瘦男孩”(Lanker-Boy)木馬分析報告

責編:admin |2015-04-15 11:43:10一、木馬簡介

網購木馬“瘦男孩”(Lanker-Boy)通過篡改支付訂單數據,以達到劫持受害網友交易資金的目的。該木馬家族最早出現在2014年9月,360QVM組追蹤分析Lanker-Boy傳播路徑估算,國內已有約百萬臺電腦受到該木馬家族的威脅,一些游戲外掛網站和兼職刷單聊天群是Lanker-Boy木馬傳播的主要陣地。

網購木馬最早在2010年前后出現,與早期的網購木馬相比,Lanker-Boy具有更高明的免殺手段,其解密運行惡意代碼的機制使傳統特征碼殺毒引擎不能很好應對,而且該木馬作者以Lanker-Boy的賬號在各大殺毒軟件論壇“主動反饋誤報”,通過社工欺騙手段蒙混過關,木馬也因此具有更強的傳播力和更多的存活空間。

二、“Lanker-Boy”名稱由來

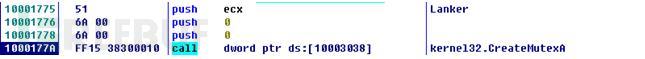

1.為了防止木馬重復感染,木馬作者在樣本中編寫了互斥標記,名為“Lanker”。

2.木馬加密的DLL文件名為Lanker.dll。

3.從2014年11月至2015年1月,木馬作者使用lanker-boy.com域名傳播木馬。

4.從2015年1月至2015年3月,木馬作者使用http://43.252.231.52/lanker.txt云控木馬支付賬戶配置。

5.從2015年1月至今,木馬作者使用Lanker-boy賬號在多家國內殺軟論壇反饋“誤報”,并成功騙取一些殺毒廠商信任,使其去除了原本可以查殺的病毒特征。

三、木馬特點

1)主動上報

傳統情況下,木馬作者會躲避和殺毒軟件的接觸,從而避免木馬被查殺。而“Lanker-Boy”的木馬作者在編寫完木馬后,第一時間將木馬上傳給殺毒廠商,偽裝“游戲大廳”的程序被誤報,要求殺毒廠商刪除病毒特征。而國內某些廠商收到木馬后,不但沒能及時發現,反而去除了原本可以查殺的特征。

根據VirusTotal掃描顯示,截止2015年4月7日,全球安全廠商中僅有360可以查殺“Lanker-Boy”的重要組件Lanker.dll。

2)隱蔽性強

一旦木馬作者成功騙過殺毒軟件,使其刪除特征,后面的惡意行為操作就無法被查殺。

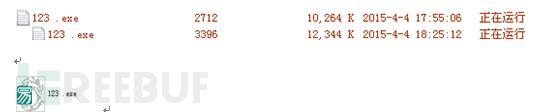

打開木馬壓縮包可看到3個文件:

設置顯示隱藏文件與后綴名后:

木馬主程序為“123 .exe”,其圖標類似普通記事本圖標,目的是誘導用戶點擊。點擊后會加載同目錄下的非PE文件,并解密執行。由于主程序并不涵蓋實際惡意代碼,其它文件又為無實際意義的非PE文件,致使傳統的特征引擎并不能很好得查殺。

3)傳播性強

由于有了前兩個前提條件,再加上普通用戶又很容易被其圖標所迷惑,該木馬就可以在短時間內大量的傳播,據360QVM組統計,國內目前已有約百萬用戶受到該木馬的威脅。

木馬詳細分析

加載過程:

判斷文件名是否包含空格,如不包含則執行正常程序,包含則執行惡意代碼。目的是躲過一些殺毒廠商不嚴格的審核機制。

文件名中不包含空格時:運行該病毒時,會彈出一個偽裝成游戲大廳自動更新的程序。

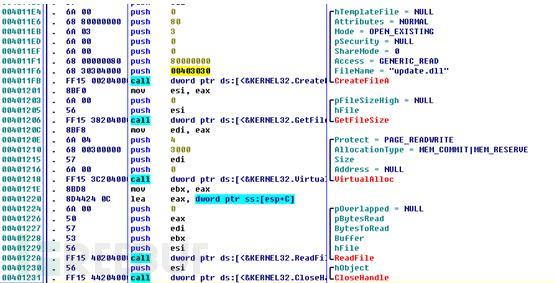

文件名中包含空格時:申請內存,讀入非PE文件update.dll。

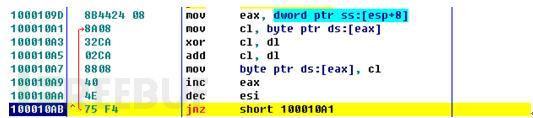

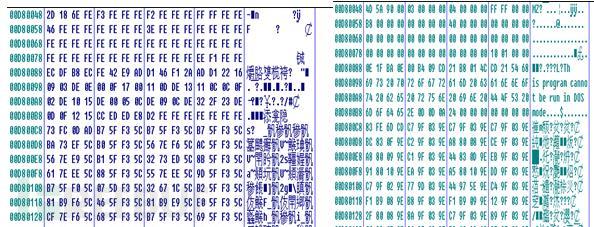

解密update.dll:

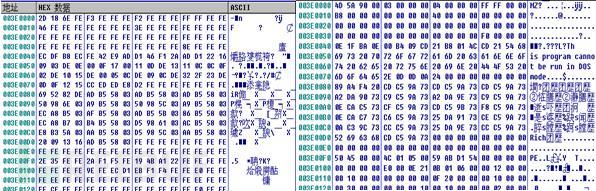

解密前后對比:

解密后的update.dll通過Loadlibiary方式加載:

創建互斥體“Lanker”:

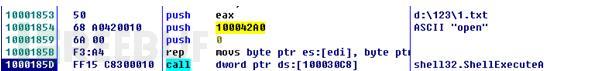

打開正常的文本文件,誘導用戶:

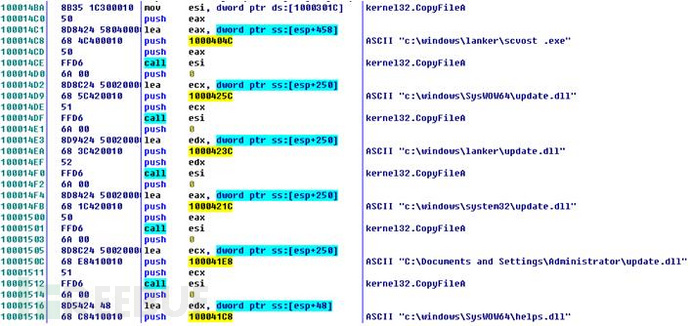

拷貝自身到系統中:

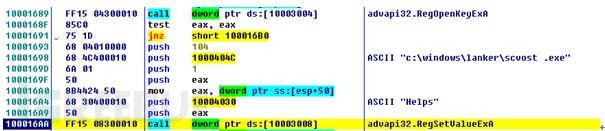

設置開機自啟:

同樣的方法,申請內存,讀入lanker.dll:

解密lanker.dll:

解密前后對比:

解密完成后,木馬掛起創建自身進程,注入代碼到自己的新進程空間中執行:

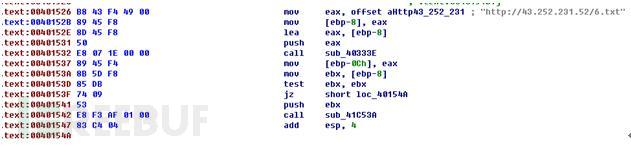

從內存中提取該文件可以看到一個易語言程序,該程序實現了劫持支付的功能,當用戶處于支付寶交易環境時,木馬通過云控配置信息如http://43.252.231.52/6.txt獲取收款賬號:

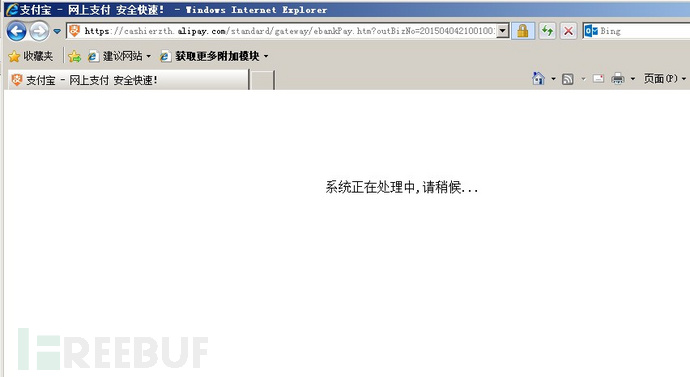

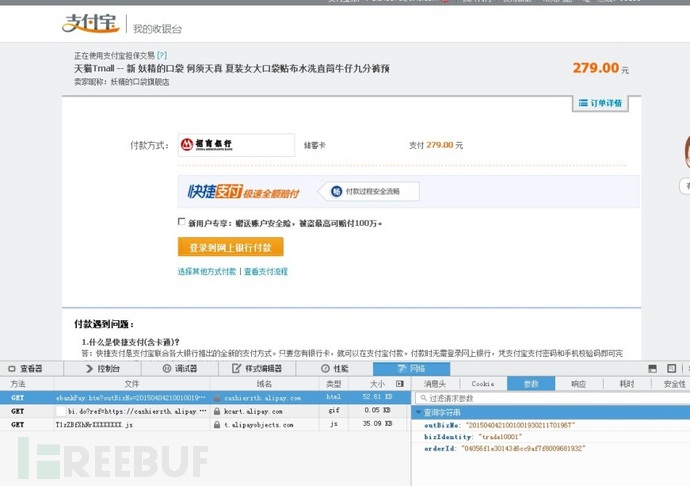

成功獲取到收款賬號后,正常下單后會出現假的提示,其實是在讀取支付參數,準備劫持:

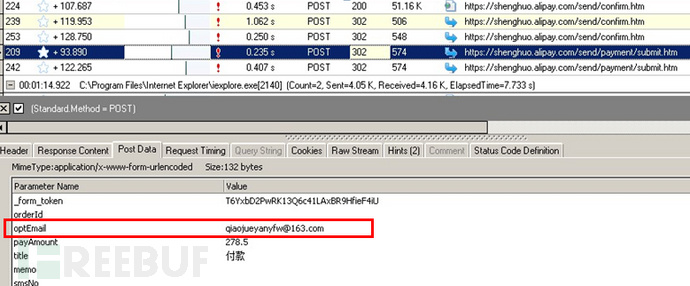

支付被劫持前可以看到收款人信息以及表單內容一切正常:

支付被劫持后,在瀏覽器調試狀態下可以發現,提交的收款人數據參數已經變了,收款人被替換成“qiaojueyanyfw@163.com”或“zxzxcc369@163.com”:

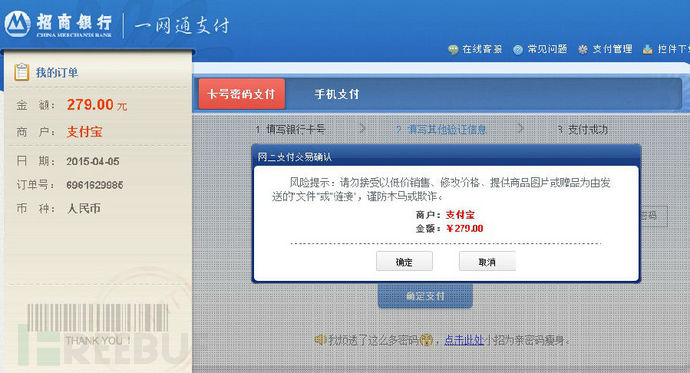

由于木馬都是后臺操作,在用戶看來,網上銀行一切正常:

傳統的支付劫持有2個特點:

A)更改訂單金額,偽裝特價商品騙取用戶

B)更改收款人,支付金額直接打到木馬作者手中

而“Lanker-Boy”木馬通過后臺Post提交參數的方式,用戶從瀏覽器中完全無法看出任何異常,只有在支付之后的交易記錄中,才能發現收款人已被替換。而這個時候為時已晚。

木馬騙取殺毒廠商信任,使其刪除特征:

主動向百度殺毒要求解除“誤報”,騙取信任:

主動向騰訊電腦管家要求解除“誤報”,騙取信任:

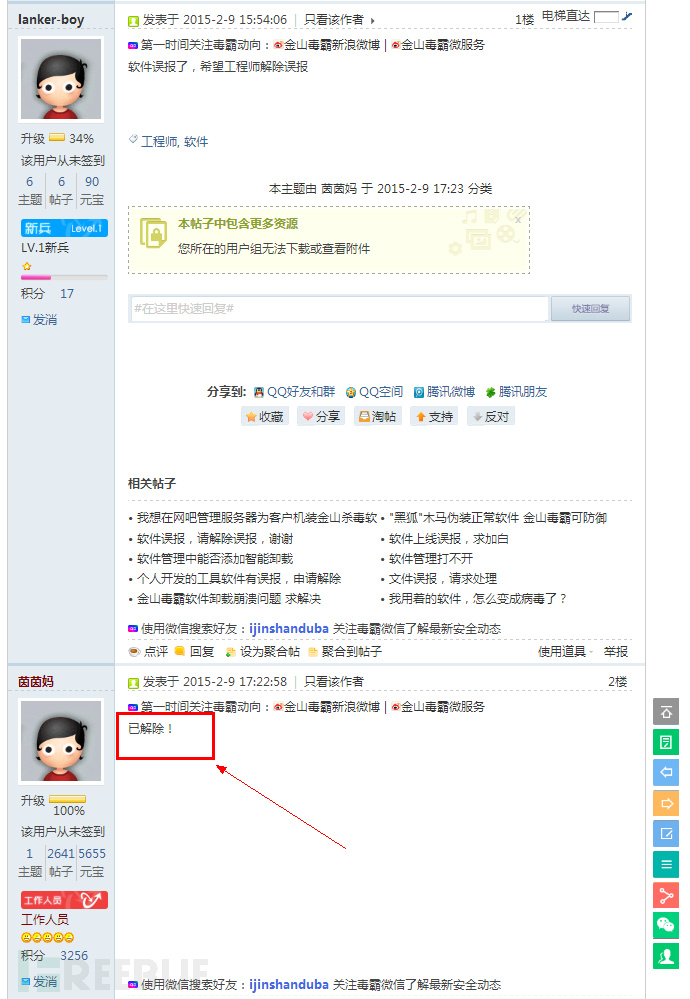

主動向金山毒霸要求解除“誤報”,騙取信任:

在2015年1月20日、2月3日、2月9日和2月23日,金山連續4次刪除特征,為“Lanker-Boy”木馬解除“誤報”:

四、總結

“Lanker-Boy”木馬的出現,打破了以往木馬通過免殺等方式躲避殺毒軟件的常規方法,反其道而行之,采取主動上報、欺騙殺毒廠商刪除“誤報”特征的方法,從而使得一些殺毒廠商降低了警惕,給木馬作者肆意傳播木馬提供了機會,造成用戶重大損失。在木馬技術上,劫持支付過程也更加隱蔽,受感染電腦的用戶會在毫無察覺的情況下,將全部交易金額轉入木馬作者手中。

針對Lanker-Boy的傳播方式,360QVM引擎團隊提醒各安全廠商注意保持高度警惕,對待誤報反饋要嚴格審查并完整分析文件行為,以免被木馬蒙混過關。