黑客可利用掃描儀獲取用戶數(shù)據(jù)

責編:zhzhou |2017-04-25 11:48:33以色列研究人員發(fā)明一項新技術(shù),可利用掃描儀在氣隙系統(tǒng)中通過受控惡意軟件獲取PC數(shù)據(jù)。這個研究由本-古里安大學(xué)網(wǎng)絡(luò)安全研究中心的研究生Ben Nassi和他的導(dǎo)師Yuval Elovici組成。這一新技術(shù)以著名譯碼者Adi Shamir的理論為基礎(chǔ)。

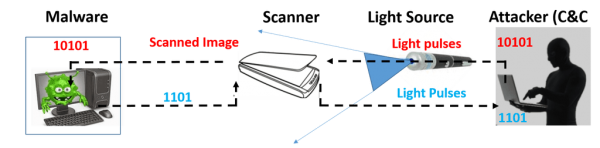

研究人員發(fā)現(xiàn),黑客可利用該方法在氣隙系統(tǒng)中建立運行在目標計算機上的惡意代碼與攻擊者之間的隱蔽通信通道。為了從氣隙系統(tǒng)中傳送數(shù)據(jù),研究者利用掃描儀附近的光源來接收指令。掃描儀可檢測到其玻璃板上的反射光線,將其轉(zhuǎn)換為二進制形式,并進一步生成對應(yīng)圖像。由于掃描儀對于室內(nèi)光線的任何變化皆相當敏感,因此不管是玻璃板上的紙張或者紅外線光源皆會被其捕捉并轉(zhuǎn)換為二進制形式。

研究者利用平板掃描儀向運行在目標受害網(wǎng)絡(luò)上的惡意代碼發(fā)布指令。在研究者發(fā)表的論文中寫到,“光線由攻擊者傳送到平板掃描儀,隨后被安裝在系統(tǒng)中的惡意軟件提取出來。利用這種方法,將掃描儀作為網(wǎng)關(guān),建立起惡意軟件和攻擊者之間的隱蔽通道。并且,攻擊者可遠程控制掃描儀光源。”

研究者往掃描儀的玻璃盤上打一束光,這樣就能向掃描儀傳遞信號。指令以打開和關(guān)閉光源獲得的二進制編碼形式發(fā)送出去。指令包含在特定的二進制序列之間(1001)。研究者稱,攻擊者可通過在掃描儀附近捕獲現(xiàn)有光源的方式通過掃描設(shè)備將命令信號發(fā)送至惡意軟件,例如借助智能燈泡。

測試中,研究人員在距離目標位置900米外的區(qū)域利用安置在玻璃幕墻建筑上的激光裝置,向辦公室內(nèi)的掃描儀傳遞“擦除xxx.doc文件”的指令。在真實攻擊情境下,利用配有激光槍的無人機由窗口處向室內(nèi)發(fā)射激光依然可達到同樣效果。

為成功發(fā)起攻擊,用于解碼的惡意軟件必須已經(jīng)被安裝在網(wǎng)絡(luò)中的目標系統(tǒng)之內(nèi),且掃描儀機蓋必須已經(jīng)打開或者至少部分打開才能夠接收到光線。

然而,在真實的攻擊情境下,惡意代碼可能會感染目標網(wǎng)絡(luò),通過掃描它來搜索掃描儀。為了不被人察覺,最好在晚上或者在周末辦公室沒人時再進行掃描。

至于傳輸速度,命令中的每一bit大約需要50毫秒進行傳輸。也就是說,發(fā)送完整64 bit信息大約需要3秒鐘。惡意軟件能夠在命令序列結(jié)束之后,通過第二次觸發(fā)掃描儀進行信號實時讀取并確認收取。

在測試中,研究人員發(fā)現(xiàn)掃描儀能夠檢測到燈泡亮度的變化,甚至包括幅度僅為5%且持續(xù)時間不超過25毫秒的亮度波動這樣的小幅變化,而這類細微變化受害者根本不會察覺。

為了防范此類攻擊活動,研究人員們表示,企業(yè)與各類組織機構(gòu)應(yīng)斷開掃描儀與內(nèi)部網(wǎng)絡(luò)之間的連接。但這種作法可能有礙目標公司的工作人員辦公。最理想的解決方案為設(shè)置一套代理系統(tǒng),即將掃描儀通過有線連接接入內(nèi)部網(wǎng)絡(luò)中專門用于處理掃描儀數(shù)據(jù)的計算機,而非將其直接接入網(wǎng)絡(luò)。這種設(shè)置代理系統(tǒng)的解決方式可以防止攻擊者建立隱蔽通道。用USB接口線等將掃描儀與電腦直接相連,而不是與整個網(wǎng)絡(luò)相連。代理系統(tǒng)會提供一個應(yīng)用程序編程接口。當接收到掃描請求時,電腦會執(zhí)行掃描任務(wù)并在分類器中輸出信息以檢測惡意掃描請求。

文章來源: http://securityaffairs.co/wordpress/58264/hacking/air-gapped-network-scanner-hack.html

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧