著名系統(tǒng)優(yōu)化工具CCleaner被植入惡意代碼 全球2000萬(wàn)用戶受感染

責(zé)編:admin |2017-09-19 17:20:28近日,有安全研究團(tuán)隊(duì)表示,著名系統(tǒng)優(yōu)化工具CCleaner被發(fā)現(xiàn)植入惡意代碼。大量使用該工具的用戶恐將面臨泄密風(fēng)險(xiǎn)。這是繼Xshell后門事件后,又一起嚴(yán)重的軟件供應(yīng)鏈來(lái)源攻擊事件。據(jù)研究人員估算全球2000萬(wàn)用戶受到感染,但CCleaner官方稱只有227萬(wàn)用戶受到影響。

CCleaner是一款免費(fèi)的系統(tǒng)優(yōu)化和隱私保護(hù)工具。主要用來(lái)清除Windows系統(tǒng)不再使用的垃圾文件,以騰出更多硬盤空間,并且還具有清除上網(wǎng)記錄等功能。

目前國(guó)內(nèi)下載站點(diǎn)仍在分發(fā)存在后門的版本。瑞星在此提醒廣大使用該工具的用戶,及時(shí)卸載有問(wèn)題的版本,下載CCleaner最新版本,避免隱私泄露的風(fēng)險(xiǎn)。

CCleaner最新版本下載地址:https://www.piriform.com/ccleaner/download

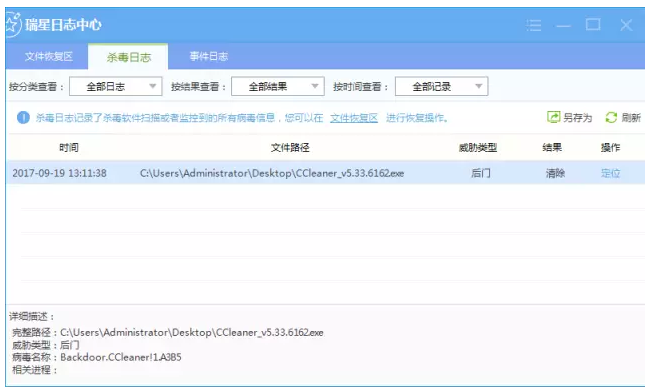

瑞星所有安全產(chǎn)品只要將版本升級(jí)到最新便可對(duì)其查殺。

影響版本

CCleaner ?5.33.6162

CCleaner Cloud version 1.07.3191

事件分析

惡意代碼收集了受害者系統(tǒng)的以下信息:

(1)計(jì)算機(jī)名稱

(2)安裝的軟件列表,包括Windows更新

(3)運(yùn)行的進(jìn)程列表

(4)前三個(gè)網(wǎng)卡的MAC地址

(5)進(jìn)程是否以管理員權(quán)限運(yùn)行的附加信息,是否為64位系統(tǒng)等。

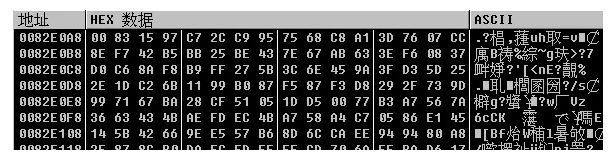

所有收集的信息都通過(guò)base64加密并使用自定義字母編碼。

CCleaner公告稱植入惡意代碼事件,攻擊源來(lái)自哪里、準(zhǔn)備時(shí)間長(zhǎng)短、攻擊者是誰(shuí),目前還在進(jìn)一步調(diào)查中

由于被植入惡意代碼的CCleaner簽名有效,且程序功能完整,惡意代碼隱藏在應(yīng)用程序的初始化代碼CRT(Common Runtime)中,通常由編譯器編譯時(shí)插入。有兩種可能導(dǎo)致此事件:

(1)攻擊者入侵開(kāi)發(fā)人員計(jì)算機(jī),在源碼中留下后門。

(2)攻擊者入侵開(kāi)發(fā)人員計(jì)算機(jī)和下載服務(wù)器。 盜走源碼和數(shù)字簽名,修改后編譯后替換下載服務(wù)器中的程序。

字簽名.png)

圖:有效的數(shù)字簽名

病毒詳細(xì)分析

攻擊者添加了TLS回調(diào)函數(shù),在回調(diào)函數(shù)的線程中執(zhí)行惡意代碼,會(huì)早于main函數(shù)被執(zhí)行

函數(shù).png)

圖:TLS回調(diào)函數(shù)

被加密的shellcode

圖:加密的shellcode

解密shellcode的函數(shù)

.png)

圖:解密函數(shù)

把解密后的shellcode復(fù)制到申請(qǐng)的內(nèi)存中,并跳轉(zhuǎn)執(zhí)行

制并執(zhí)行shellcode.png)

圖:復(fù)制并執(zhí)行shellcode

動(dòng)態(tài)獲取需要用到的函數(shù)地址

態(tài)獲取函數(shù)地址.png)

圖:動(dòng)態(tài)獲取函數(shù)地址

解密完成后,創(chuàng)建線程執(zhí)行惡意功能

建線程執(zhí)行惡意功能.png)

圖:創(chuàng)建線程執(zhí)行惡意功能

獲取網(wǎng)卡信息

卡信息.png)

圖:獲取網(wǎng)卡信息

進(jìn)程所屬用戶組是否為管理員權(quán)限

程權(quán)限.png)

圖:判斷進(jìn)程權(quán)限

獲取計(jì)算機(jī)用戶名

算機(jī)信息.png)

圖:獲取計(jì)算機(jī)信息

異或加密獲取到的受害者機(jī)器信息

圖:異或加密獲取的信息

base64編碼后

圖:base64編碼

拼湊控制服務(wù)器IP

器IP.png)

圖:拼湊控制服務(wù)器IP

連接控制服務(wù)器

器.png)

圖:連接控制服務(wù)器

發(fā)送編碼后的受害者計(jì)算機(jī)信息

送編碼后的信息.png)

圖:發(fā)送編碼后的信息

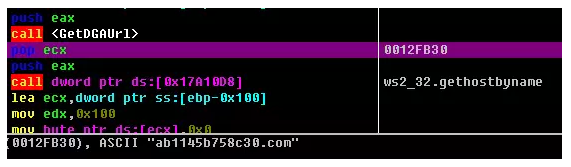

如果默認(rèn)的控制服務(wù)器連接失敗,還可以通過(guò)DGA算法生成域名

圖:DGA算法生成域名

IOC:

MD5:

75735DB7291A19329190757437BDB847

EF694B89AD7ADDB9A16BB6F26F1EFAF7

IP:

216.126.225.148

DGA 域名:

| 域名 | 生效月份 |

| ab6d54340c1a.com | 2017年2月 |

| aba9a949bc1d.com | 2017年3月 |

| ab2da3d400c20.com | 2017年4月 |

| ab3520430c23.com | 2017年5月 |

| ab1c403220c27.com | 2017年6月 |

| ab1abad1d0c2a.com | 2017年7月 |

| ab8cee60c2d.com | 2017年8月 |

| ab1145b758c30.com | 2017年9月 |

| ab890e964c34.com | 2017年10月 |

| ab3d685a0c37.com | 2017年11月 |

| ab70a139cc3a.com | 2017年12月 |

來(lái)源:瑞星

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開(kāi)啟數(shù)智未來(lái)

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營(yíng)聯(lián)運(yùn)”認(rèn)證!

- 280萬(wàn)人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬(wàn)元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬(wàn)元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國(guó)美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國(guó)網(wǎng)絡(luò)與信息法治建設(shè)回顧