暴風等知名軟件廣告頁遭“掛馬攻擊” 十多萬用戶被病毒感染

責編:gltian |2018-04-23 13:44:27一、概述

4月13日消息,火絨安全團隊發出安全警報,國內多家知名軟件、網站的廣告頁面遭到病毒團伙的”掛馬攻擊”。用戶訪問該頁面,即會觸發瀏覽器漏洞,導致病毒代碼被自動激活。根據”火絨威脅情報系統”監測和評估,短短兩三天內,被感染用戶數量已經超過10萬,其中暴風影音用戶受影響最大,占比近八成。

廣大火絨用戶無需擔心,”火絨安全軟件”無需升級即可防御此次攻擊。

火絨工程師分析,此次事件是通過IE瀏覽器漏洞 CVE-2016-0189傳播,受影響的版本為IE9-IE11,也就是說這些版本的IE用戶,運行被攻擊的軟件或者網站時,其電腦都會被感染病毒”Tridext”。

病毒團伙將惡意代碼植入到廣告頁中(例如:”美女直播秀”),只要推廣該廣告的網頁和客戶端軟件(例如暴風影音、WPS、風行播放器等)都會遭到掛馬攻擊。該廣告彈出后,用戶即使不做任何操作,其電腦也會立即被感染病毒”Tridext”。

病毒入侵電腦后,會篡改網銀轉賬信息,并且可以隨時通過后門遠程操控用戶電腦,進行其他破壞行為。此外,該病毒還會利用用戶電腦瘋狂”挖礦”;以及強行將用戶添加到一個QQ群中,并禁止退群、舉報等操作。

但是火絨用戶無需擔心,火絨用戶完全不受影響。”火絨安全軟件”的【系統加固】-【隱藏執行可疑腳本】功能可以在無需升級的情況下可徹底防御此次攻擊。

二、詳細分析

近期火絨截獲到一組通過掛馬方式傳播的漏洞利用樣本,暫時火絨發現的最大的傳播途徑是通過在暴風影音廣告中掛馬的方式進行傳播。在無需更新病毒庫的情況下,火絨”系統加固”功能即可對該病毒的漏洞利用所產生的惡意行為進行攔截。如下圖所示:

火絨”系統加固”功能攔截

漏洞利用相關網址,如下圖所示:

漏洞利用相關網址

火絨在已經對本次被掛馬的廣告頁面鏈接添加了惡意網址攔截策略。被掛馬的廣告頁面,如下圖所示:

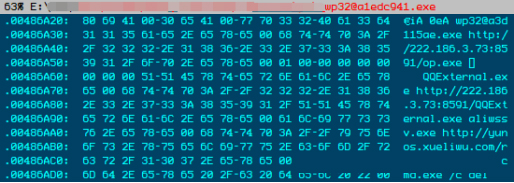

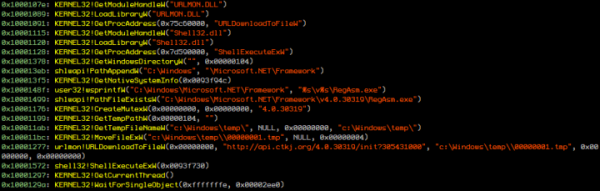

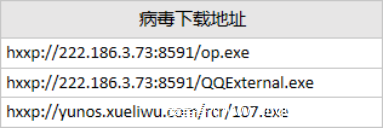

漏洞被觸發后會在遠程C&C服務器地址(hxxp://222.186.3.73:8591/wp32@a1edc941.exe)下載執行下載器病毒,該下載器病毒則會下載執行三個不同的病毒模塊。下載器病毒相關數據,如下圖所示:

下載器病毒相關數據

下載器病毒所使用的下載地址,如下圖所示:

下載器病毒所使用的病毒下載地址

下載器病毒所下載三個病毒樣本分別會執行不同的病毒邏輯,不同病毒模塊與所對應的病毒功能描述,如下圖所示:

病毒對應功能

107.exe

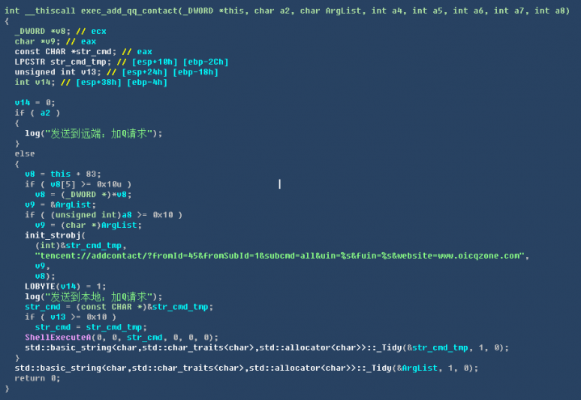

該程序執行后會通過訪問遠程C&C服務器地址(hxxp:// yunos.xueliwu.com/HostR/HostR)請求到動態庫數據,之后將數據寫入到當前目錄名為”security_e66bf5.dll”的文件中。107.exe會將該動態庫數據注入到QQ.exe進程中。動態庫被注入后,會強行使用當前用戶登錄的QQ強行添加指定QQ聯系人或將用戶QQ加入到指定的QQ群中。強行添加QQ聯系人相關代碼,如下圖所示:

強行添加QQ聯系人

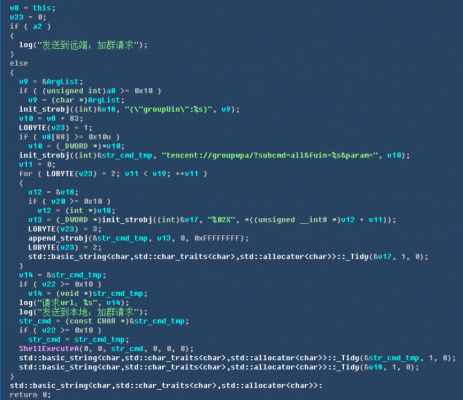

將用戶QQ加入到指定QQ群相關代碼,如下圖所示:

強行添加QQ群

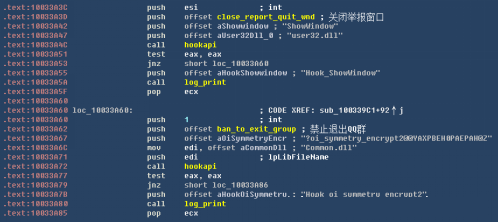

除此之外,動態庫中惡意代碼還會通過Hook API的方式攔截用戶通過QQ舉報或者退出QQ群。如下圖所示:

Hook API禁止退出或舉報QQ群

QQExternal.exe

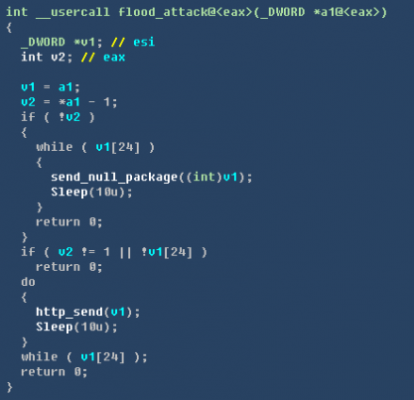

QQExternal.exe會再%windir%Temp目錄下釋放出隨機名(如:ddxiwuk.dat)驅動文件進行加載,該驅動會最終釋放DDoS攻擊病毒。DDos病毒首先會先從C&C服務器地址(hxxp:// www.hn45678.com)請求攻擊數據,之后對指定地址進行DDoS攻擊。相關代碼,如下圖所示:

DDoS攻擊代碼

構造空的攻擊包進行攻擊,相關代碼如下圖所示:

攻擊代碼

op.exe

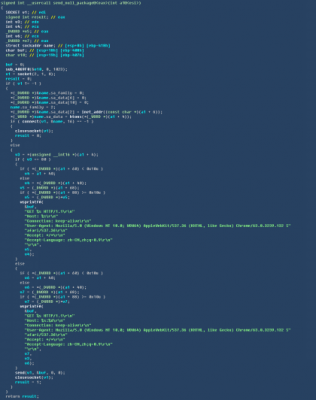

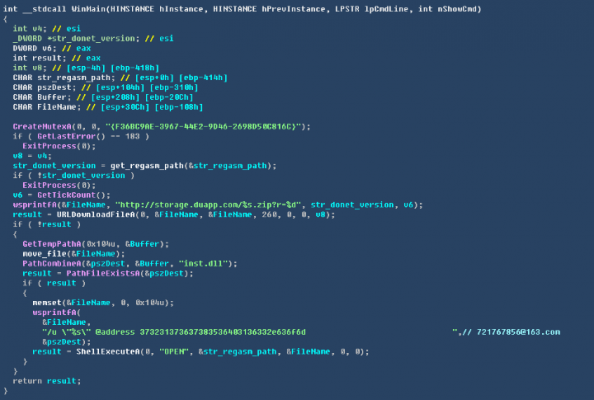

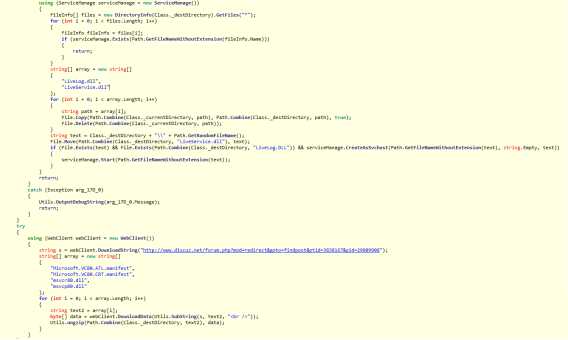

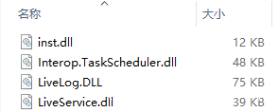

首先,op.exe會通過C&C服務器地址(hxxp://storage.duapp.com)請求到一個壓縮包,壓縮包中包含有4個文件。如下圖所示:

壓縮包中的文件

解壓后會通過指定參數進行調用inst.dll,參數中包含有以十六進制存放的郵箱地址”721767856@163.com”。代碼如下圖所示:

op.exe相關獲取遠程inst.dll代碼

inst.dll動態庫運行會將LiveService.dll注冊為服務項進行啟動,并下載相關的運行時庫。如下圖所示:

注冊服務并下載運行時庫

LiveService.dll啟動后會加載LiveLog.DLL動態庫運行后會通過遠程C&C服務器地址(hxxp://api.ctkj.org)下載執行后門病毒動態庫。該后門病毒運行后會下載執行挖礦病毒、遠控后門等惡意行為。如下圖所示:

下載執行init動態庫

三、附錄

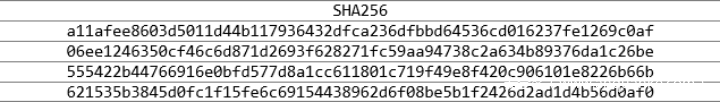

文中涉及樣本SHA256: