從安全效果來看一款優秀的NGFW

責編:gltian |2018-12-05 15:31:22企業在尋找合適的安全廠商的過程中,很多時候會把安全產品的功能作為一個很重要的標準——比如功能有哪些,采用了哪些很酷炫的技術。這并不是一個錯誤的方向,因為功能很大程度上也能說明一個安全產品的安全能力。

但是,如果只按照功能來選擇安全產品,則會逐漸陷入一些其他問題:比如因為夸大宣傳造成功能與效果的不匹配,又比如產品的能力價值和企業所需要的不同等。因此,在選擇安全產品的時候,不僅僅需要關注產品的使用功能,更需要關注產品能帶來的實際效果以及產品功能與自身業務的匹配度。

在現今的安全形勢下,攻擊的手段層出不窮——尤其是在網絡層的漏洞被黑客逐漸開發殆盡的情況下,應用層的攻擊已經成為了攻擊者的新寵兒。一方面,隨著WannaCry的爆發,勒索病毒借助應用層攻擊傳播,呈現激增趨勢。-另一方面,各種新的應用層漏洞不斷爆發,企業安全防線頻頻失陷,如美國征信巨頭Equifax公司由于遭受Apache Struts漏洞攻擊,造成上億個人信息遭到泄露,使得網站框架的安全再次引起重視。實際上,黑客從來不局限于單一的漏洞攻擊,每一次的安全事件后背往往是多種攻擊手段的結合。

而為了應對這些威脅,絕大部分的企業會選擇購買防火墻產品來構建防御邊界。

Gartner對下一代防火墻的要求是需要“能進行深度包檢測,而不局限于端口和協議的檢測,同時能增加應用層檢測、入侵阻斷,并且能夠集成防火墻自身功能之外的能力”。簡化而言,其重點就在于對于數據包、流量的檢測,不應該局限于端口、協議等,而是應該深入包之中的內容,對包進行解析來發現是否存在威脅。同時,防火墻需要有能夠和本身功能之外的能力——比如威脅情報、端點處置等深度結合,以期獲得更高效的防御效果,同時滿足企業對安全以及一體化解決方案不斷上升的需求。在這種情況下,防火墻的功能同質化越來越嚴重,企業越來越難以通過廠商的功能宣傳來判斷安全效果的優劣。

這里,我們以深信服的下一代防火墻AF為例,以實際的攻擊檢測效果來看一款優秀的下一代防火墻及其功能在安全效果上的表現。

應用層的攻擊防護

下一代防火墻的一大特點之一,就是應用層攻擊檢測能力。隨著攻擊者對應用層的攻擊日益增多,防火墻的防護效果有很大程度需要體現在對于應用層攻擊的防護上,在這里選取了攻擊危害最大的幾類攻擊進行了防護效果驗證,如SQL注入攻擊、Webshell/網站后門攻擊以及針對漏洞的攻擊:

1) SQL注入攻擊

SQL注入攻擊是最為常見也是危害最嚴重的一類應用層攻擊,數據庫幾乎是所有網站的必備系統,因此甚至有黑客戲言,對于網站攻擊,先使用sqlmap跑一下,基本都會有所收獲——可見SQL注入攻擊在攻擊者來看是必然會嘗試的攻擊。SQL注入攻擊主要源于程序在開發過程中未能嚴格按照規范書寫SQL語句和對特殊字符進行過濾,再加上不同環境下編碼的多樣性對于防火墻來說,如何識別變化的SQL攻擊相當重要。

為了驗證防火墻在SQL注入攻擊防護方面的效果,從實際環境中捕獲的大量攻擊樣本中挑選了較為典型的2202條對深信服的AF進行測試驗證,驗證結果是2202條攻擊語句全部被有效攔截,攔截率100%。而同樣的樣本下,對其他同類下一代防火墻產品的測試結果顯示,攔截率僅50%左右。

導致攔截率低的主要原因在于其他同類產品采用的傳統檢測方式只是針對語句進行規則匹配檢測,因此對進行了一定變形的攻擊語句無法有效匹配到規則,從而繞過了防火墻的相應策略,如通過在語句中加入“%0a”字符,擾亂一般基于字段的語句檢測,實現攻擊繞過。

另外一個導致其他同類下一代防火墻產品SQL注入攔截率低的原因在于編碼還原能力較弱,由于Web應用程序、數據庫和防火墻之間數據解釋能力的差異,編碼往往是繞過防火墻的有效方式,如iis環境下的unicode編碼,很多防火墻無法有效還原,因此就無法識別并攔截。

2) Webshell上傳

Webshell的初衷是方便網站管理員進行遠程的命令執行,管理網站系統。然而,這一功能本身類似于后門,因此也會被攻擊者利用,作為進入網站系統并且取得權限的途徑。一般的檢測方式是直接通過關鍵字進行檢測,對webshell內部的命令以及參數進行關鍵字查找,發現可疑的攻擊行為,進行攔截。然而,一旦webshell以多個動態參數進行構建,從而使得通過關鍵字檢測的防御機制失效。

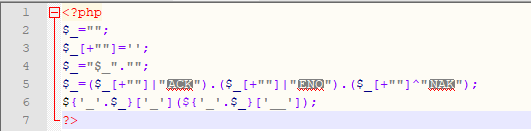

在針對該項的2395個來自實際環境的webshell樣本測試中,深信服下一代防火墻AF成功攔截了2390個,攔截率達99.79%,同樣樣本測試中其他同類下一代防火墻產品的攔截率均在70%以下,例如下圖這種webshell攻擊,由于沒有任何明顯的字符串特征,難以被規則檢測到,從而繞開防御:

3) Struts2 攻擊

Apache Struts作為世界上最為流行的Web服務器框架之一,其安全性對于Web應用而言尤為重要,一旦框架受到攻擊,會給整個應用服務帶來很嚴重的損傷。

在針對Struts2漏洞攻擊防護效果的驗證中,采用了70條覆蓋所有Struts2命令執行漏洞(從S2-001到S2-057的漏洞POC及其相關變形)的攻擊樣本進行驗證,深信服下一代防火墻AF成功攔截64條,攔截率91.42%,其他同類產品的攔截率則不足20%。

針對漏報攻擊的分析發現,導致其他同類下一代防火墻產品攔截率低的主要原因,一是由于采用傳統正則表達式的檢測方式,很容易被八進制編碼變形、Unicode編碼變形以及關鍵詞拆分變形等攻擊變形繞過防火墻策略;二是很多其他同類產品不注重原始框架的漏洞防護,沒有及時采取有效措施對漏洞進行防護。

在上述應用層攻擊的防護中,深信服下一代防火墻的防御效果,得益于研發團隊多年來以攻防對抗方式持續對防御功能進行打磨,不斷優化、不斷創新,更在今年采用了人工智能算法引擎對應用層防護能力進行升級,在協議解析環節智能匹配業務場景、在編碼還原環節具備更完善的攻擊編碼、雙重編碼還原能力、在安全檢測環節采用語法分析加正則的方式,能夠更為用戶的業務提供更為高效的應用層防護能力。

文件殺毒測試

除了應用層攻擊之外,病毒可以說是對終端以及網絡最嚴重的殺手,除了勒索病毒會直接影響整個企業的關鍵數據,木馬病毒、蠕蟲病毒以及廣告程序都會對企業日常的運營造成傷害。以常見的勒索病毒、挖礦病毒來看,除了利用漏洞入侵之外和傳播之外,還會采用諸如釣魚、郵件等方式入侵和傳播,因此考量下一代防火墻的防御效果,也必須關注其文件殺毒能力。

在文件殺毒測試中,測試主機以web方式經過防火墻進行病毒文件傳輸,病毒文件采用50個覆蓋廣告程序、木馬病毒、蠕蟲病毒、勒索病毒和挖礦病毒的樣本文件(所有樣本文件在VirusTotal上分析結果均為超過一半引擎報黑)測試結果顯示,深信服下一代防火墻AF檢測出47個病毒文件,檢測率為94%,而其他同類下一代防火墻產品的檢測率則不足10%。

導致其他同類產品檢測率低的原因主要有這樣結果的原因有三點:

1) 測試病毒樣本多為近期比較活躍的病毒類型,如6月版本Zenis勒索病毒,其他同類產品病毒庫更新滯后,最新的病毒庫仍未更新該病毒防御規則,因此無法查殺。

2) 部分病毒樣本行為特征與其他同類病毒不同,使得防火墻難以檢測發現,如Globelmposter病毒,由于不像其他勒索病毒一樣具備勒索付款的比特幣錢包地址以及回傳信息的“洋蔥”網絡地址,導致其他產品的對應規則失效無法有效檢出。

3) 其他同類產品對部分樣本的惡意行為的誤判,如某個Adware病毒,起惡意行為是在當前進程中創建響應的惡意文件并獲取系統的部分信息,但其他同類產品則將其誤判為正常行為。

在針對病毒文件的檢測中,深信服下一代防火墻應用了其創新研究院的博士團隊研發的SAVE安全智能檢測引擎,該引擎應用AI技術,擁有強大的泛化能力,不依賴于病毒庫,而能夠識別未知病毒或已知病毒的新變種,對當前主流病毒尤其是勒索病毒的檢測效果顯著。

下一代防火墻不僅內置本地SAVE引擎模塊,還可以與云端SAVE聯動,對本地無法判定的文件,在符合相關法律法規的前提下,上報到云端進行云查,同時云端也會將演進更新后的算法模型下發到設備本地,不斷提升防火墻的本地檢測能力。

僵尸網絡防御

事實上,為了讓下一代防火墻給用戶帶來更好的安全效果,除了對應用層防護和病毒查殺能力的不斷創新和優化之外,深信服安全云腦為下一代防火墻提供持續不斷的安全能力更新和威脅情報,讓深信服AF在具體的實戰案例中獲得出色表現。就在不久前,借助云腦和威脅情報能力,深信服下一代防火墻快速幫助客戶定位了失陷主機,及時避免了損失。

11月初,上海某集團在深信服AF上線不久,檢測到內網存在主機感染病毒,僵尸網絡攔截日志顯示該主機正在與外網域名baijin.ddoshack.com進行C&C通信。然而,廠商A的終端防護軟件并未察覺,同時廠商B的安服人員在現場認為是誤報。最終在深信服安全人員的協助下,確認主機感染了zegost病毒,該病毒由深信服云腦在11月初剛剛收錄并下發。確認病毒后,深信服安全人員對病毒及時進行了處置,并對病毒入侵進行了溯源,幫助客戶對安全脆弱點進行有效防護。

在這起事件中,深信服下一代防火墻AF通過僵尸網絡與云腦以及威脅情報的深度結合,最終實現快速響應及時獲取新型威脅的檢測能力,最終做到對病毒的處置及溯源。

綜合而言,我們可以發現,安全能力的更新是一項安全產品能力的重要檢驗指標。該事件中深信服的AF之所以能夠快速發現病毒并進行告警反應,而其他廠商的人員以及產品卻會對此不報或者認為是誤報,一定程度是因為威脅情報的不及時,缺乏對最新威脅的了解,因此在安全效果上大打折扣。同時,深信服AF強大的攻擊鏈可視化能力也為溯源提供了有力的幫助。體現了下一代防火墻如何在實際安全效果上發揮防火墻本身的功能,同時聯動防火墻自身功能以外的能力,更好地進行支持。

從安全效果來看,深信服AF滿足了下一代防火墻的實現價值。首先,深信服AF滿足了對檢測的最低要求——對包進行深度檢測,提供應用層進行保護,而不只是網絡層(比如在應用層有對SQL注入的防御)。但是,他們基于這一點做了更深的一步——如何對包進行深度檢測。不依賴于正則匹配的檢測方式,深信服AF對語法語句進行分析,對絕大部分攻擊語句的變形也進行了防御。

從安全效果來看,成功并且有效地防御了絕大多數的攻擊——包括變形的攻擊。同時,深信服AF對于病毒防護方面也有相當顯著的成果。不僅僅對于流行的勒索病毒進行了防御,也對蠕蟲、木馬、廣告軟件也有持續性的防御能力。深信服AF對于最新病毒的快速反應在于其不依賴于病毒庫更新,而是通過AI引擎技術,同時于云端聯動進行高效監測,從而不會因病毒庫滯后而使形成安全真空期。而另一方面,深信服對僵尸網絡與威脅情報的結合,能夠更有效地發現異常事件,從而進行響應與溯源,體現了下一代防火墻不拘泥于防火墻自身的安全需求。通過對僵尸網絡的發現與響應,以落地的案例證明了下一代防火墻對于額外功能的需求。