從“驅(qū)動人生”APT攻擊事件看企業(yè)安全建設(shè)誤區(qū)

責編:gltian |2018-12-28 13:31:36驅(qū)動人生遭遇APT攻擊事件

2018年12月14日,國內(nèi)Windows平臺下免費驅(qū)動管理軟件“驅(qū)動人生”通過軟件自動升級的方式向用戶推送了后門病毒DTSealer,該程序利用“永恒之藍”高危漏洞進行局域網(wǎng)內(nèi)的大范圍傳播,同時回傳被感染用戶電腦CPU以及IP地址等具體信息到攻擊服務器,之后下載惡意代碼進行執(zhí)行。此次感染面積巨大,半天時間內(nèi)已有數(shù)萬用戶電腦受到感染。

根據(jù)專業(yè)安全機構(gòu)事件回溯,發(fā)現(xiàn)這是一場早有預謀的APT攻擊,攻擊者潛伏時間長達1個多月,并最終選擇在驅(qū)動人生技術(shù)人員團隊出國團建之時忽然爆發(fā)攻擊,利用驅(qū)動人生系列軟件的升級程序進行攻擊,達到構(gòu)建僵尸網(wǎng)絡(luò),安裝云控木馬、組網(wǎng)挖礦等非法目的。

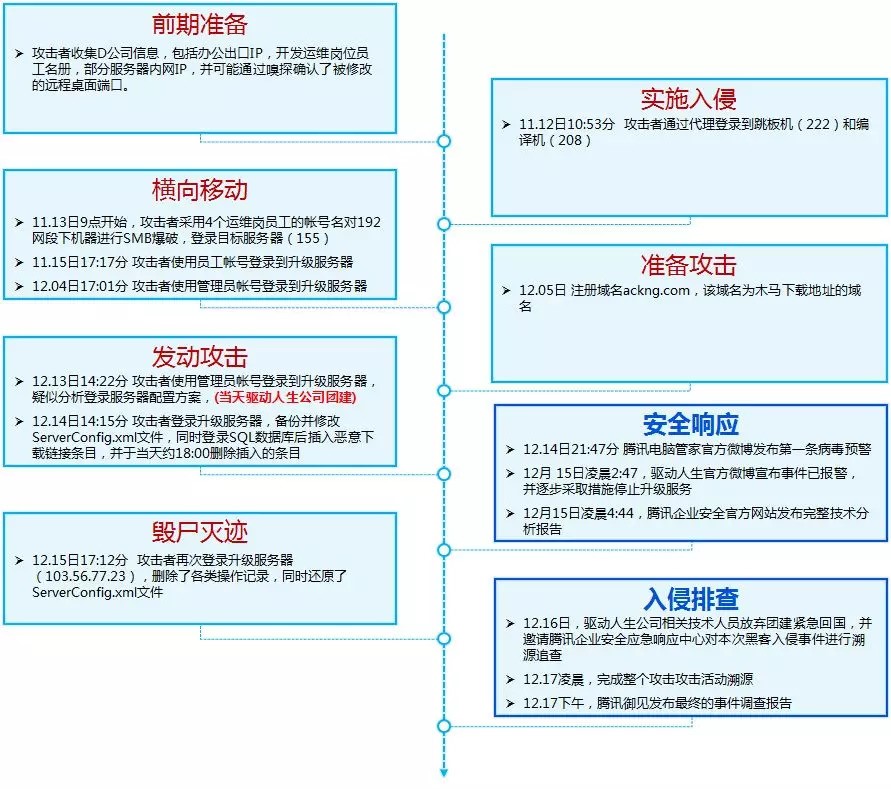

根據(jù)安全機構(gòu)事后還原,得到APT攻擊鏈條如下:

1)前期準備

攻擊者收集驅(qū)動人生公司信息,包括辦公出口IP,開發(fā)運維崗位員工名冊,部分服務器內(nèi)網(wǎng)IP,可能嗅探確認了被修改的遠程桌面端口。

2)實施入侵

11.12日10:53分:外網(wǎng)機器通過代理登錄到跳板機(222)和編譯機(208)。

3)橫向移動

11.13日:從9點開始,對192網(wǎng)段下發(fā)SMB爆破,且針對性使用運維崗員工姓名(LiuXX,SuXX,ChenXX,ZeXX)作為帳號名,主要目標為ZeXX,發(fā)現(xiàn)目標機器(155);

11.15日17:17分:使用ZeXX帳號登錄到升級服務器;

12.4日17:01分:使用administrator帳號登錄到升級服務器;

4)準備攻擊

12.5日:本次攻擊中使用的模仿下載域名ackng.com被注冊。

5)發(fā)動攻擊

12.13日14:22分:再次使用administrator帳號登錄到升級服務器,疑似分析登錄服務器配置方案;

12.14日14:15分:登錄到升級服務器,備份并修改ServerConfig.xml文件,同時登錄SQL數(shù)據(jù)庫后插入惡意下載鏈接條目,并于當天約18:00刪除插入的條目;

6)毀尸滅跡

12.15日17:12分:攻擊者再次登錄升級服務器,刪除了各類操作記錄,同時還原了ServerConfig.xml文件。

事件分析

該次攻擊明顯是一次精心準備的針對驅(qū)動人生公司的APT攻擊活動,攻擊者在進行攻擊前掌握了該公司大量內(nèi)部信息,包括驅(qū)動人生公司內(nèi)部人員的姓名、職位信息;跳板機的帳號密碼(未知渠道泄漏);升級服務器配置策略;甚至包括公司的團建計劃等。

攻擊者在內(nèi)網(wǎng)潛伏長達1個月后,在驅(qū)動人生公司相關(guān)技術(shù)人員出國團建時,發(fā)起攻擊行動:修改配置文件,下發(fā)木馬程序。

從此次事件中,也反映出了企業(yè)長期存在的一些安全問題和誤區(qū),分別體現(xiàn)在如下幾個方面:

1、運維安全不可忽視

此次事件中,暴漏出企業(yè)運維的兩大安全問題:弱口令和密碼復用。

據(jù)透露,此次攻擊事件中,早在事發(fā)一個月前的11.13日,升級服務器被內(nèi)網(wǎng)機器(192.168.xx.208)嘗試過SMB爆破,但并未直接成功。其中值得關(guān)注的是,192.168.xx.208在嘗試SMB爆破時,使用了4位驅(qū)動人生公司員工姓名拼音作為用戶名嘗試,包括一位已離職約半年的員工,這些員工崗位均為后臺開發(fā),運維。而爆破過程中,從爆破開始到結(jié)束,爆破時間極短且爆破次數(shù)極少(20+次),因此安全機構(gòu)猜測,爆破的密碼字典非常有限,反映出攻擊者已熟知這些員工信息。從中暴漏出運維人員使用自身姓名相關(guān)拼音作為口令的弱口令問題,導致攻擊者在進行爆破時具有極高的針對性。

同時,在此次事件中,被攻擊者攻破的跳板機與192.168.xx.208,192.168.xx.155等機器的管理員密碼相同,也就是說,如果有人掌握了該公司跳板機管理員密碼,理論上是可以通過跳板機控制到內(nèi)網(wǎng)多臺其它機器,嚴重暴漏了密碼復用問題,導致安全認證形同虛設(shè)。

2、“重邊界,輕內(nèi)在”的安全建設(shè)誤區(qū)

這是目前很多企業(yè)存在的一個安全建設(shè)誤區(qū),認為只要自己防火墻、IPS、Waf等邊界安全建設(shè)足夠完善,就不會給攻擊者可乘之機,對內(nèi)網(wǎng)安全建設(shè)缺乏意識。導致當這些依賴于規(guī)則或已知策略的邊界安全產(chǎn)品被繞過或失效時,攻擊者進入內(nèi)網(wǎng)后,面對的是一覽無余、一馬平川的攻擊利好局面。

3、內(nèi)網(wǎng)橫向移動行為不可忽視

這其實也是很多企業(yè)存在的一個誤區(qū),認為現(xiàn)在的高級攻擊者非常聰明,不會進行所謂的橫向移動,而是在進行入侵之前就規(guī)劃好內(nèi)網(wǎng)拓撲,直搗黃龍,所以無需對內(nèi)網(wǎng)橫向移動進行過多審計。而實際上,即使是這次這樣的APT攻擊,也會存在小范圍的橫向移動和探測。由于目前各企業(yè)內(nèi)網(wǎng)之復雜程度,再高明的黑客也不可能對所有內(nèi)網(wǎng)細節(jié)了如指掌,他能了解的更多是其目標所在的網(wǎng)段范圍,之后根據(jù)這個范圍進行小范圍探測和移動,而這種移動能否被企業(yè)感知,就成了防范此類攻擊潛伏并爆發(fā)的關(guān)鍵了。

4、威脅情報安全前置不足

說到網(wǎng)絡(luò)攻擊,任何形式的網(wǎng)絡(luò)攻擊都是需要一個過程的,攻擊者一般需要通過前期信息收集、脆弱性分析、探測,最終實施攻擊流程。而上述的這些泄露數(shù)據(jù)的企業(yè)往往是到攻擊者實施攻擊時甚至是之后才會感知到相關(guān)威脅,最終造成相關(guān)損失。換句話說,如果能夠?qū)⒐粽咭鈭D提前感知,通過在其早期信息搜集、脆弱性探測過程中獲取相關(guān)黑客情報,提前做好相關(guān)防范,便可以大幅降低相關(guān)安全和損失風險,這便是威脅情報的理念。然而實際上,目前很多威脅情報的獲取方式不夠前置,甚至是基于內(nèi)網(wǎng)數(shù)據(jù)獲取威脅情報,往往意味著攻擊者早已完成前期信息收集、脆弱性分析和探測,并正在實施內(nèi)網(wǎng)攻擊流程。此時爆發(fā)威脅情報,已與進行應急響應無異,并未做到威脅情報應有的安全前置。

5、攻擊者溯源困難

在此次事件中,溯源到的攻擊者ip均來自于境外,意味著攻擊者采用了跳板或者肉雞進行的攻擊行為,未留下真實個人相關(guān)信息,從中其實也折射出了傳統(tǒng)攻擊溯源手段的痛點:難以獲取攻擊者真人信息,導致針對攻擊者的溯源往往無疾而終。

安全建議

基于上述事件及其分析,針對企業(yè)安全建設(shè),可以提出以下幾項針對性建議:

1、常態(tài)化安全運營建設(shè)

常態(tài)化安全運營,不僅包括針對弱口令、配置基線等運維安全問題,還應對線上下線各類主機資產(chǎn)甚至線上Web服務資產(chǎn)進行全量常態(tài)化安全管理。并通過統(tǒng)一的流程化規(guī)章制度、有效的落地工具實現(xiàn)上述常態(tài)化安全運營的7*24小時自動化巡檢維護,實現(xiàn)安全可視可控。

2、內(nèi)網(wǎng)攻擊感知、溯源建設(shè)

在安全建設(shè)上,企業(yè)不能再沉迷于“固若金湯”的邊界假象,需要在構(gòu)建邊界安全范圍內(nèi)可靠的情況下多多關(guān)注內(nèi)網(wǎng)安全建設(shè)。針對已經(jīng)進入內(nèi)網(wǎng)的攻擊者或病毒,要化被動為主動,具有基于欺騙防御的主動誘捕方式,實現(xiàn)對內(nèi)網(wǎng)入侵、橫向移動、探測的高靈敏度感知,并在此基礎(chǔ)上實現(xiàn)對攻擊者溯源能力的加強。

3、威脅情報前置建設(shè)

為了使攻擊者的覬覦意圖盡早被發(fā)現(xiàn),威脅情報建設(shè)需要更加前置,不再依賴于內(nèi)網(wǎng)數(shù)據(jù)進行威脅情報,盡可能將威脅情報獲取時間點提前到攻擊者在外網(wǎng)進行信息收集、對外業(yè)務探測階段,并盡可能將威脅情報采集與真實業(yè)務相關(guān)聯(lián),獲取更為有效的一手情報。

4、基于行為的威脅檢測能力建設(shè)

有別于傳統(tǒng)邊界安全手段基于已有策略或規(guī)則,企業(yè)在安全建設(shè)過程中可以多多考慮引入基于行為的威脅檢測手段。此類手段的好處在于其不依賴已有規(guī)則,而是基于機器學習和行為模型對各類已知未知攻擊行為都具有甄別能力。進行此類建設(shè),將其應用于威脅檢測,可以獲得相較于傳統(tǒng)手段更加靈敏、豐富的安全保護。

- ISC.AI 2025正式啟動:AI與安全協(xié)同進化,開啟數(shù)智未來

- 360安全云聯(lián)運商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運”認證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風向

- 因被黑致使個人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧