“雙槍”木馬的基礎(chǔ)設(shè)施更新及相應(yīng)傳播方式的分析

責(zé)編:gltian |2019-01-02 17:49:201. 引述

2018.12.23 日,我們的 DNSMon 系統(tǒng)監(jiān)測到以下三個(gè)異常的域名,經(jīng)過研判這些域名屬于?雙槍?木馬的網(wǎng)絡(luò)基礎(chǔ)設(shè)施。考慮到這些域名僅在最近才注冊并啟用,我們認(rèn)為雙槍木馬近期在更新其基礎(chǔ)設(shè)施,建議安全社區(qū)加以關(guān)注。

white[.]gogo23424.com

www[.]src135.com

www[.]x15222.com 雙槍?木馬是目前我們見過的最復(fù)雜的惡意程序之一,最早由 360 安全衛(wèi)士團(tuán)隊(duì)披露,并對其木馬工作原理做了詳細(xì)的技術(shù)分析。雙槍木馬本身集 Rootkit 和 Bootkit(同時(shí)感染 MBR 和 VBR)于一身,還有諸多對抗措施。除此之外,雙槍木馬惡意活動相關(guān)的網(wǎng)絡(luò)基礎(chǔ)設(shè)施十分龐雜,感染路徑繁瑣、傳播手段多樣,涉及的黑灰產(chǎn)業(yè)務(wù)種類也五花八門。

之前對雙槍木馬的公開披露內(nèi)容主要涉及雙槍木馬本身的工作原理、涉及的黑灰產(chǎn)業(yè)以及部分溯源。對其傳播過程的技術(shù)細(xì)節(jié)少有涉及。在雙槍木馬多種多樣的傳播方式中,按照我們的統(tǒng)計(jì),與本次更新相關(guān)的這種傳播方式是感染范圍比較大的,并且之前未見披露。本文將著重分析本次雙槍木馬更新其網(wǎng)絡(luò)基礎(chǔ)設(shè)施的情況,以及相應(yīng)的木馬傳播技術(shù)細(xì)節(jié)。

1.1 域名

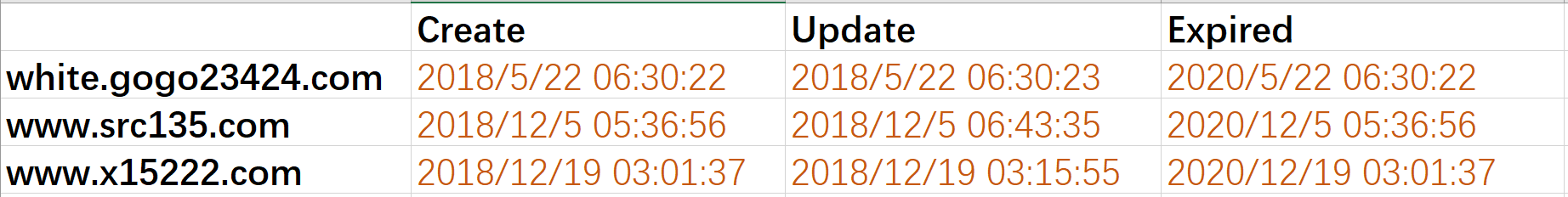

通過分析上述 3 個(gè)域名的 IP 解析情況,我們發(fā)現(xiàn)?white[.]gogo23424.com?與以前用來傳播雙槍木馬的惡意域名?white.shougouji.top?之間存在直接關(guān)聯(lián):

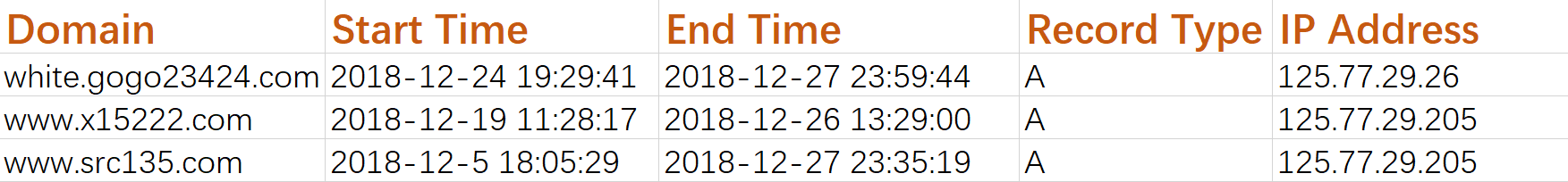

根據(jù)我們的 PassiveDNS 數(shù)據(jù),可以看出這 3 個(gè)異常域名的解析時(shí)間分別如下:

對應(yīng)的注冊時(shí)間信息分別如下表所示:

值得注意這些域名的注冊和解析時(shí)間都發(fā)生在近期,例如?www[.]src135.com?和?www[.]x15222.com?;而?white[.]gogo23424.com?雖然注冊信息早在今年 5 月底,但是實(shí)際提供域名解析也是發(fā)生在近期。

1.2 樣本

近期這些域名上的惡意代碼,正在被大量下載。這些惡意代碼的URL和 md5sum 如下:

hxxp://www.src135.com:802/update.txt

- MD5: 94191b6c57b185289b2eb83108d076e4

hxxp://www.x15222.com:8002/update.txt

- MD5: 3f5473826dcef015dc06b83767744ea0雖然下載上述兩個(gè) URL 看似得到兩個(gè)后綴為?.txt?的文件,但其實(shí)這是兩個(gè)不同的 JPG 圖片,并且在不同的文件偏移處嵌入了 PE 文件。這兩個(gè)PE文件,經(jīng)過分析認(rèn)定,實(shí)際為兩個(gè)功能相近的 DLL 文件:

- 有相同的導(dǎo)出函數(shù)?update()?;

- 有類似的執(zhí)行流程,并且會向發(fā)出部分相同的網(wǎng)絡(luò)請求。

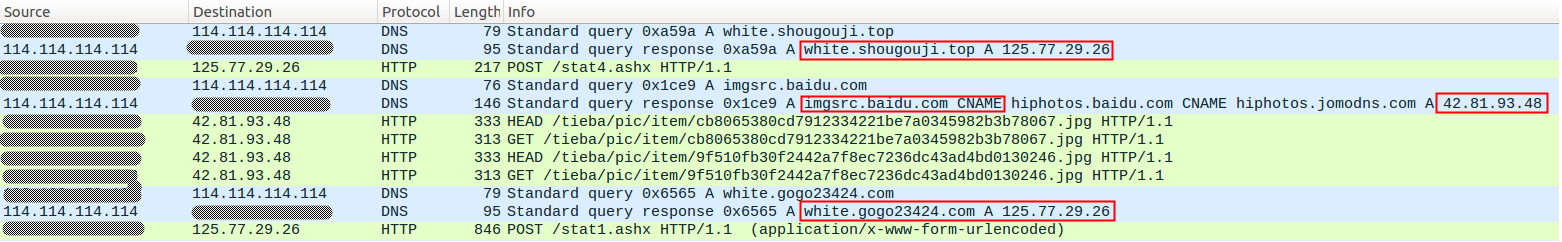

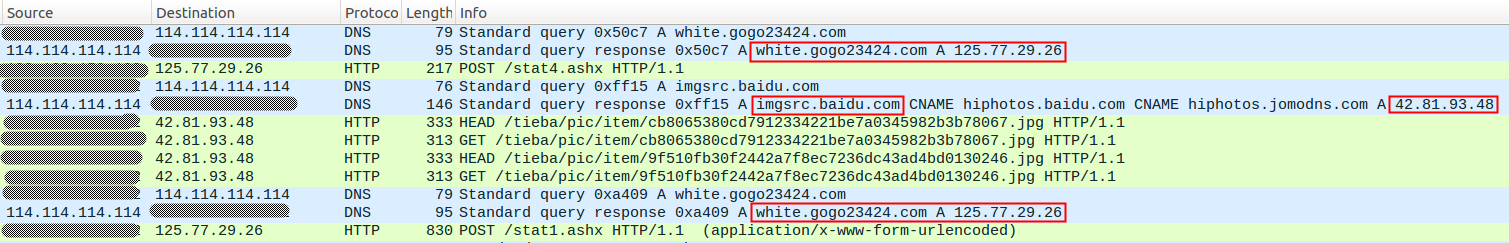

執(zhí)行兩個(gè) DLL 文件,從抓包中可以觀察到它們的網(wǎng)絡(luò)行為序列分別如下:

可以看出:

- 兩個(gè) DLL 文件執(zhí)行的過程中都會先請求訪問域名?white.xxx.xxx?;

- 然后再向百度貼吧圖片服務(wù)器請求兩個(gè)圖片 ;

- 最后再向?white.xxx.xxx?發(fā)出一個(gè) POST 請求。

1.3 上述新的惡意域名可以確認(rèn)屬于雙槍木馬的網(wǎng)絡(luò)基礎(chǔ)結(jié)構(gòu)

根據(jù)我們以前對雙槍木馬部分傳播流程的分析,我們認(rèn)定這是雙槍木馬典型傳播流程中的一個(gè)環(huán)節(jié),這是因?yàn)樾掠蛎木W(wǎng)絡(luò)行為與?雙槍?木馬有以下關(guān)聯(lián)或者類似點(diǎn):

- 域名解析有直接關(guān)聯(lián):如前所述,IP?125.77.29.26?上同時(shí)提供了新舊惡意域名的解析

- white[.]gogo23424.com?與?white.shougouji.top?子域名相同,都是?white;

- 兩個(gè)域名上的下載URL中的URI部分,也遵循了類似的命名規(guī)則(?stat1.ashx / stat2.ashx / stat4.ashx?);

- 都將惡意 PE 文件嵌入到圖片文件中;

- 都濫用了百度貼吧圖片服務(wù)器承載惡意代碼。

結(jié)合我們對雙槍木馬該傳播途徑的分析,可以推斷雙槍木馬背后的團(tuán)伙在更新他們的網(wǎng)絡(luò)基礎(chǔ)設(shè)施。并且可以猜測?white[.]gogo23424.com?可能會部分替代以前的 C2 Domain?white.shougouji.top?,用來承載?雙槍?木馬傳播過程中的云端配置文件以及木馬狀態(tài)統(tǒng)計(jì)服務(wù)。這一點(diǎn)值得安全社區(qū)關(guān)注。

下分詳細(xì)分析?雙槍?木馬本次更新相關(guān)的傳播流程。

2.雙槍木馬傳播流程

2.1 概述

2018 年 9 月初,我們的 DNSMon 系統(tǒng)監(jiān)測到?*.dztworld[.]com?/?*.minding99[.]com?/?white.shougouji.top?等異常域名。通過關(guān)聯(lián)分析,我們定位到了異常域名背后的一批樣本,對其中的典型樣本(比如 MD5:?cfe79da256441e45195d6f47049cb2a8)進(jìn)行深入分析發(fā)現(xiàn),這是一波主要用來傳播雙槍木馬的惡意活動。整個(gè)惡意傳播活動的典型特征有以下幾個(gè):

- 多階段樣本執(zhí)行,至少 4 個(gè)階段的樣本活動才最終下載到雙槍木馬的惡意驅(qū)動文件;

- 利用公共網(wǎng)絡(luò)服務(wù)(比如百度貼吧圖片服務(wù)器)承載云端配置文件和惡意樣本;

- 對抗手段多樣,檢測運(yùn)行環(huán)境上報(bào)云端、對抗殺軟難以檢測、變形 DES 加密算法對抗分析等等;

- 盜用數(shù)字簽名;

- 涉及業(yè)務(wù)種類繁雜,除了傳播雙槍木馬的惡意驅(qū)動程序,還傳播游戲私服驅(qū)動,還會盜竊 Steam 賬號、劫持 QQ 進(jìn)行惡意推廣。

2.2 母體樣本

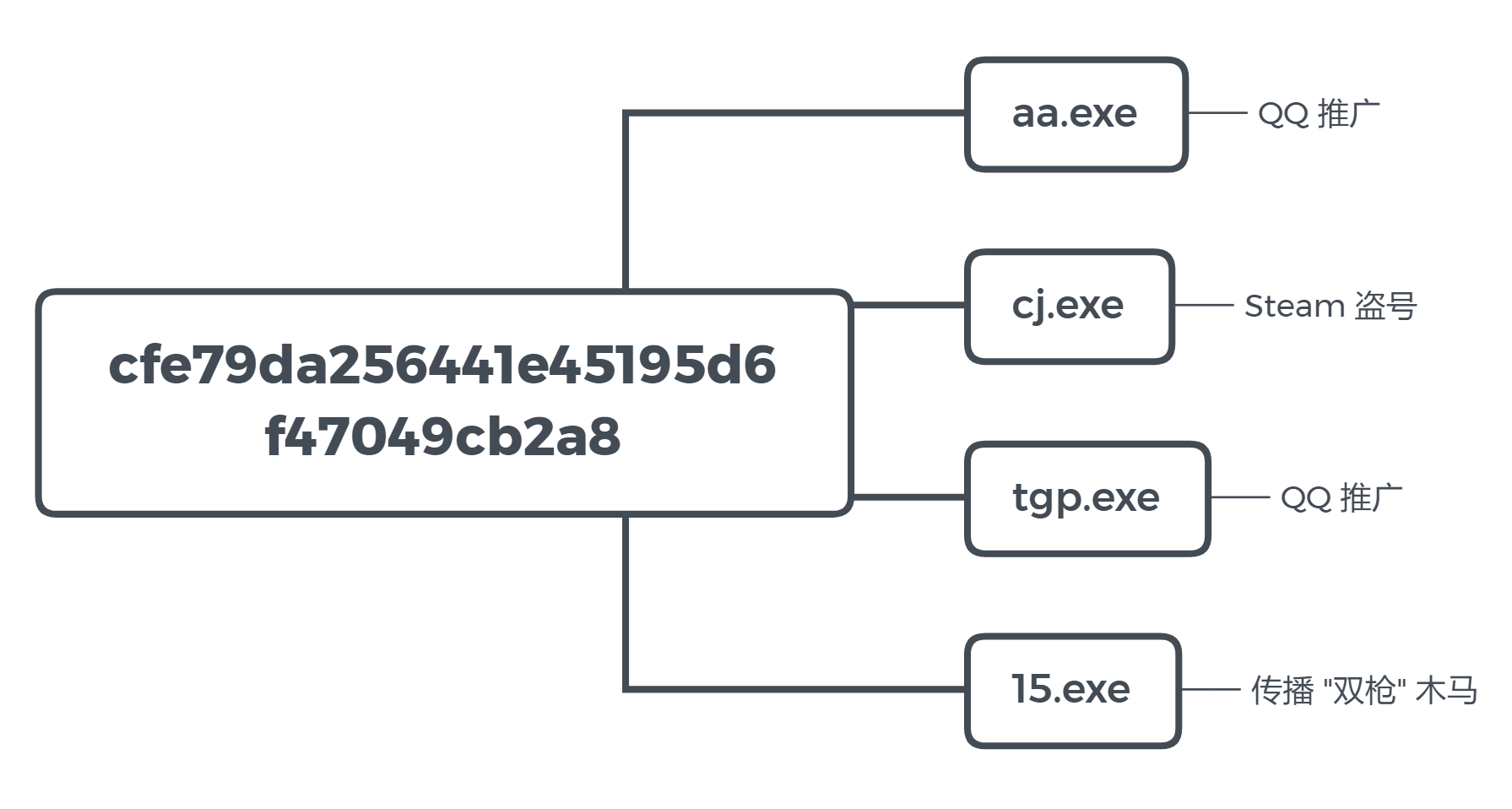

后文以 MD5 為?cfe79da256441e45195d6f47049cb2a8?的母體樣本為例進(jìn)行分析。母體樣本會訪問下面 4 個(gè) URL,下載下一階段要運(yùn)行的惡意程序:

hxxp://69.30.193.66/aa.exe md5=d5f6d28be828225cc429589ec6fa2409 hxxp://69.30.193.66/cj.exe md5=e86a9f5819582493837850a25c28915e hxxp://222.186.138.30:8080/tgp.exe md5=e88b1d3c9bfb95d02e8dcd9931cfe99e hxxp://69.30.193.66/15.exe md5=99d94b61a04a19e74bb5b84c1e75e451

整體結(jié)構(gòu)如下所示:

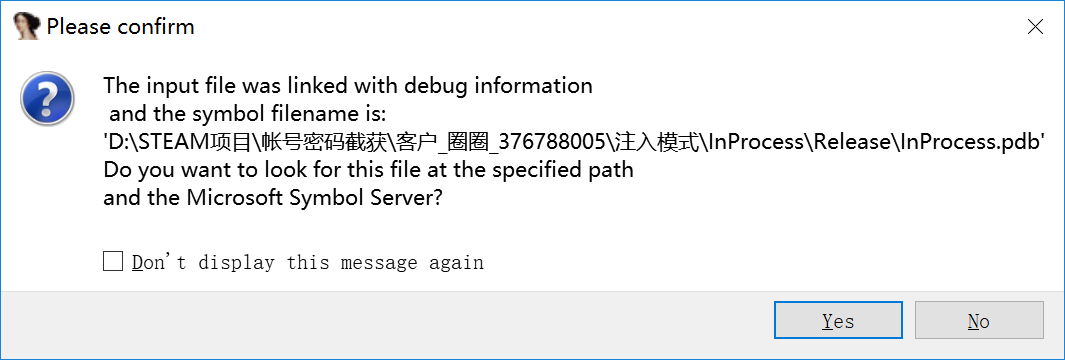

關(guān)于 cj.exe 的?Steam 盜號功能,友商的分析報(bào)告?火絨安全警報(bào):疑似方正集團(tuán)子公司簽名泄露 遭黑客利用盜取Steam賬號?已經(jīng)分析的比較清楚。從樣本的 PDB 文件路徑來看,該惡意程序的功能也可窺見一斑:

關(guān)于 aa.exe / tgp.exe 的劫持 QQ 進(jìn)行惡意推廣功能,友商也有分析。木馬會訪問類似以下的接口來獲取推廣信息,然后呈現(xiàn)在受害機(jī)器上:

據(jù)我們統(tǒng)計(jì)分析,該團(tuán)伙中類似的惡意活動中用到的類似接口,至少曾經(jīng)包括以下幾個(gè):

hxxp://42.51.44.167/api/api

hxxp://42.51.44.215/api/api

hxxp://42.51.32.166/api/api

hxxp://42.51.42.106/api/api

hxxp://42.51.44.168/api/api

hxxp://42.51.39.60/api/api

hxxp://42.51.39.208/api/api

hxxp://42.51.33.3/api/api

hxxp://42.51.32.20/api/api 服務(wù)端接口返回來的 JSON 數(shù)據(jù)中的圖片 URL,打開之后如下(網(wǎng)賺推廣):

我們的重點(diǎn)在最后傳播雙槍木馬的?15.exe。

2.3 雙槍傳播第一階段——15.exe

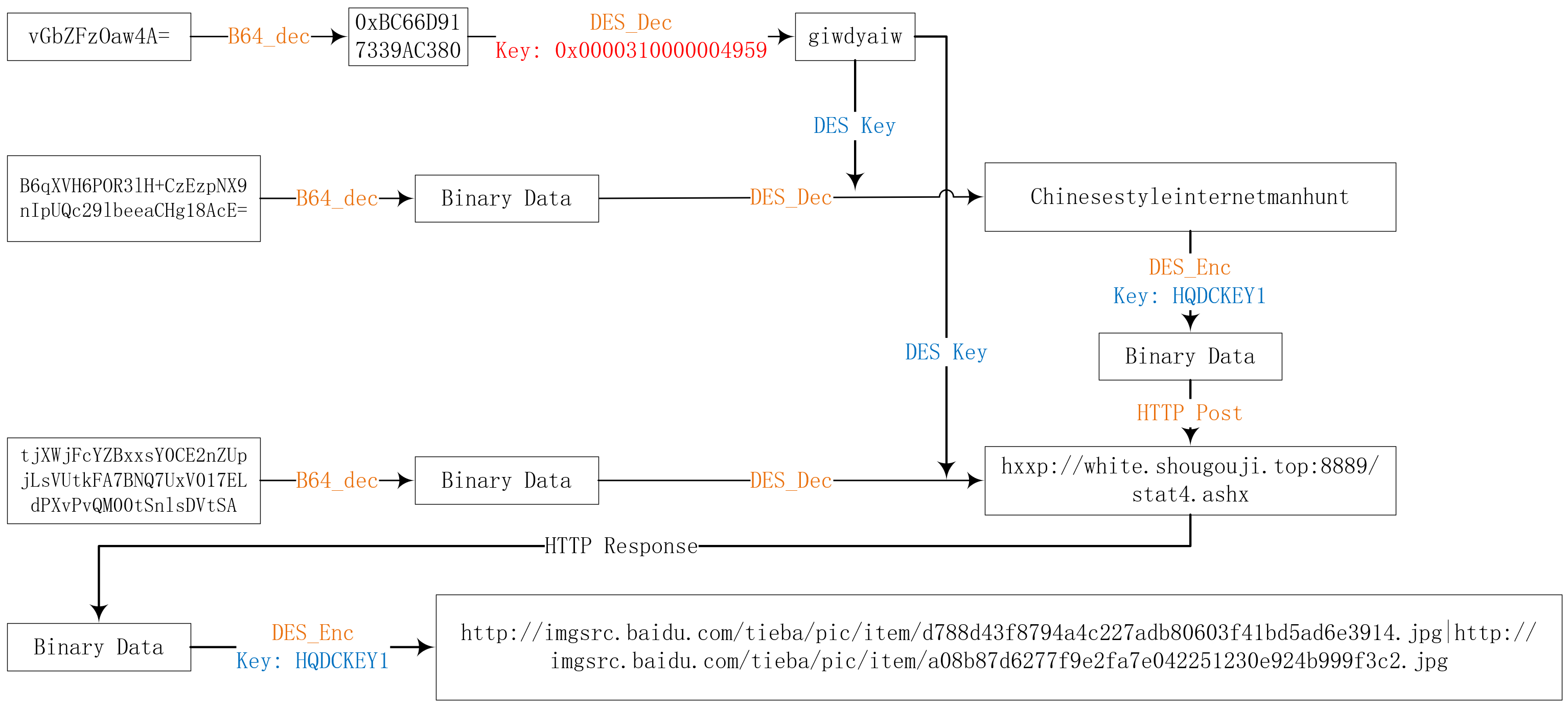

15.exe?其實(shí)是一個(gè)下載器,它會下載百度貼吧圖片服務(wù)器上的被嵌入了惡意代碼的圖片文件,從圖片文件中解析出惡意 PE 文件并執(zhí)行。15.exe?的主要流程如下:

流程說明:

- 解析得到C2 URL(后文簡稱?C2_stat4?):密文字串?tjXWjFcYZBxxsY0CE2nZUpjLsVUtkFA7BNQ7UxV017ELdPXvPvQM00tSnlsDVtSA?經(jīng)過 Base64+變形 DES 解密出 C2 URL?hxxp://white.shougouji.top:8889/stat4.ashx?,DES Key 為?giwdyaiw;

- 將字串?B6qXVH6POR3lH+CzEzpNX9nIpUQc29lbeeaCHg18AcE=?經(jīng)過同上的解密過程,解出字串?Chinesestyleinternetmanhunt?;

- 將步驟2中得到的?Chinesestyleinternetmanhunt?經(jīng)過變形的 DES 加密后,作為 POST Data 發(fā)送到?C2_stat4?,DES Key 為?HQDCKEY1;

- 用變形 DES 來解密從?C2_stat4?獲取到的 HTTP 響應(yīng)數(shù)據(jù),得到如下示例字符串,內(nèi)含兩個(gè)可以進(jìn)一步下載的URL。本步驟中可能會返回不同的數(shù)據(jù),故解出不同的字符串,用到DES Key 是HQDCKEY1:

hxxp://imgsrc.baidu.com/tieba/pic/item/d788d43f8794a4c227adb80603f41bd5ad6e3914.jpg|hxxp://imgsrc.baidu.com/tieba/pic/item/a08b87d6277f9e2fa7e042251230e924b999f3c2.jpg - 訪問步驟?4?中解密出來的兩個(gè)圖片 URL,從兩個(gè)圖片文件的偏移?0x1E30?處開始到文件末尾各自切出數(shù)據(jù),再拼湊在一起,最后再用變形 DES 解密出一個(gè) DLL 文件(后文簡稱此文件為?ReportDLL,此次解密用到的 DES Key 為?HQXCKEY7;

- 起 3 個(gè)同樣的線程,執(zhí)行如下工作:在內(nèi)存中解析這個(gè)?ReportDLL?文件,找到導(dǎo)出函數(shù)?Report()?的地址,導(dǎo)入 DLL 文件需要的 Import Functions,然后執(zhí)行函數(shù)?DLL::Report()?。

補(bǔ)充說明:

- 步驟?1?/?2?中用到的 DES Key,也是經(jīng)過解密得到的:

- 用 Base64 解碼字串?vGbZFzOaw4A=?得到?0xBC66D917339AC380;

- 然后用變形 DES 解密上述二進(jìn)制數(shù)據(jù),才得到?giwdyaiw?,此處用到的 DES Key 為樣本中硬編碼的?0x0000310000004959

- 木馬用?Crypt32.dll::CryptBinaryToStringA()?函數(shù)來實(shí)現(xiàn) Base64 解密,但?Crypt32.dll?和?CryptBinaryToStringA?兩個(gè)字串并不是硬編碼在樣本中,而是由?IYIJIFINIKGAFAGCIFIOIO?和?DDDSECDVDSCTDSDZEUEQEJCPEQDHEJEOEQEDDSDN?兩個(gè)字符串用另外的解密算法分別解密得出,然后再用?LoadLibrary()?和?GetProcAddress()?函數(shù)得到?CryptBinaryToStringA?的函數(shù)地址,最終才會調(diào)用函數(shù)進(jìn)行 Base64 解密。

- 所謂變形 DES,指的是木馬作者修改了 DES 加解密用到的初始化向量中的部分字節(jié)順序,導(dǎo)致按照已有的標(biāo)準(zhǔn) DES 加解密庫/程序不能直接解密,必須按照樣本中的初始化向量來運(yùn)算 DES 算法才可以順利加解密。后文會詳細(xì)解析該算法。

- 步驟?3/4?和步驟?5?中用到的 DES Key(HQDCKEY1?/?HQXCKEY7),也不是硬編碼在樣本中的,而是分別對?1ZGNGIWO?和?7ZGNG]WO?利用另外的解密算法解密得出的。

通過這一階段的分析,據(jù)我們的初步推測,從我們最新監(jiān)測到的 2 個(gè)異常域名?www[.]src135.com?和?www[.]x15222.com下載到的兩個(gè)?update.txt?文件,其中嵌入的 DLL 文件,功能應(yīng)該跟?15.exe?類似。

2.4 雙槍傳播第二階段——ReportDLL

第一階段中通過多重解密得到的 ReportDLL,是第二階段的主要樣本,其主要工作流程包括:

Step 1 監(jiān)測本地環(huán)境、對抗殺軟?:樣本會收集系統(tǒng)信息,包括CPUid/磁盤信息/guid/hostname/MAC地址/進(jìn)程列表/UAC 級別等信息,樣本會檢查當(dāng)前磁盤是否為虛擬磁盤、進(jìn)程/服務(wù)中是否有反病毒軟件。樣本會將收集好的系統(tǒng)信息整理成JSON文件,然后用變形 DES 加密(DES Key 為HQDCKEY1?),示例配置如下:

{

"cpuid": "2",

"disks": "San HARDDISK ATA Device",

"dllver": 20170428,

"exever": 20170807,

"guid": "{4F0C293C-C8D5-4bb2-9249-3E4057E5268B}",

"hddsn": "Sane024ebad-d59c3157",

"hostname": "HanFang-PC",

"iswin64": 0,

"macs": "A0-48-1C-9D-63-F2",

"osver": 61,

"parent": "15.exe",

"process": "[System Process]|System|smss.exe|csrss.exe|wininit.exe|winlogon.exe|services.exe|lsass.exe|lsm.exe|svchost.exe|QQ.exe|spoolsv.exe|FoxitProtect.exe|taskhost.exe|dwm.exe|explorer.exe|SearchIndexer.exe|sppsvc.exe|SogouCloud.exe|notepad.exe|calc.exe|15.exe|conhost.exe",

"sd": 0,

"srvstat": false,

"startby": 702,

"uac": 0

}樣本在這一步檢查的磁盤列表如下:

Richdisk

VXPDISK

Diskless 2000/XP

MZD

NMenu

Virtual Disk

[VSCSICLN]

CGM

vDisk

ZHDisk

VxpDisk

iCafe8 SSD

Icafe8 LTA檢查的進(jìn)程/服務(wù)/驅(qū)動列表如下:

360sd.exe

XxGamesFilter

GpeNetSafe

GameGuard

\\.\TeSafe

\\.\SDriver

\\.\GxWfpFlt

\\.\PowerChange

\\.\xspeed

protectdrv

KKFileMonitor

360tray.exe

QQPCTray.exe

kxetray.exe

rstray.exe

KlDiskCtl

avgntflt

Eamon

SymEvent

mferkdk

QqscfeCnotrol樣本還會檢查注冊表中是否有 VMware 的痕跡:?SOFTWARE\\VMware, Inc.\\VMware Tools。

另外,還會單獨(dú)在系統(tǒng)托盤區(qū)檢查是否有?360安全衛(wèi)士?的托盤圖標(biāo)。如果沒能通過這些檢查,樣本則不會向下執(zhí)行。

Step 2 上報(bào)信息、云端對抗殺軟: 將變形 DES 加密過的系統(tǒng)信息,作為 POST Data 發(fā)送到?hxxp://white.shougouji.top:8889/stat1.ashx,接受服務(wù)端的檢驗(yàn)。目前已知服務(wù)端如果檢測到進(jìn)程列表中有 wireshark 這種“危險(xiǎn)進(jìn)程”,或者 MAC 地址可疑,也或者 Disk 類型可疑,服務(wù)端就不會返回任何數(shù)據(jù),服務(wù)器端是否存在其他檢測邏輯尚不明確。安全研究人員需要在動態(tài)調(diào)試時(shí)手動修改這些數(shù)據(jù),發(fā)送到 C2,才會成功捕獲 C2返回的響應(yīng)。

服務(wù)端返回的數(shù)據(jù)經(jīng)過變形 DES 解密(DES Key 為?HQDCKEY1?),是一份 JSON 格式的配置文件:

{

"TaskGroupId":33,

"TaskId":1108,

"TaskType":1,

"TaskUrls":[

"hxxp://imgsrc.baidu.com/tieba/pic/item/562c11dfa9ec8a137a506533fd03918fa1ecc09e.jpg",

"hxxp://imgsrc.baidu.com/tieba/pic/item/0d338744ebf81a4c6a8cde1add2a6059242da6a2.jpg"

],

"Interface":"DoIt",

"ExecMode":0,

"SaveMode":0,

"SavePath":"",

"SaveFileName":"",

"TaskParameter":[

{

"ParaType":0,

"Parameter":"hxxp://imgsrc.baidu.com/tieba/pic/item/c2cec3fdfc03924586e1a4228a94a4c27d1e2542.jpg|hxxp://imgsrc.baidu.com/tieba/pic/item/e4dde71190ef76c6a9c7be069016fdfaaf516781.jpg",

"FileType":2,

"SaveMode":2,

"SavePath":"C:\\Windows\\Temp",

"SaveFileName":""

}

]

}這份配置文件也是動態(tài)變化的,分析過程中還收到過另一份配置文件,TaskUrls?配置項(xiàng)兩個(gè)圖片URL如下(其他配置項(xiàng)同上):

hxxp://imgsrc.baidu.com/tieba/pic/item/3bf33a87e950352a147a920f5843fbf2b2118b9a.jpg

hxxp://imgsrc.baidu.com/tieba/pic/item/0b55b319ebc4b74532570311c4fc1e178b8215f1.jpgStep 3 解析得到WorkDLL: 解析?Step 2?中獲取到的 JSON 配置文件,訪問?TaskUrls?中的 2 個(gè)圖片 URL,獲取圖片文件,從圖片偏移?0x1E30?處到文件末尾切出加密數(shù)據(jù),拼湊一起,并用變形 DES 解密(DES Key 為?HQXCKEY7),得到一個(gè) DLL 文件(后文簡稱?WorkDll);

對 JSON 配置中的?TaskParameter::Parameter?項(xiàng)里的 2 個(gè)圖片 URL 做同樣的操作,得到一個(gè)驅(qū)動文件(后文簡稱?kemon.sys)。

根據(jù)?Step 2?中的 JSON 配置文件中的?Interface?配置項(xiàng)(DoIt), 找到?WorkDll?中的導(dǎo)出函數(shù)?DoIt()?函數(shù)地址,導(dǎo)入?WorkDll?導(dǎo)入表中的 Library,在內(nèi)存中執(zhí)行?WorkDll::DoIt()?函數(shù)。

Step 4 采集信息: 整理系統(tǒng)信息和木馬運(yùn)行信息,整理成 JSON 格式并以變形 DES 加密,Post 到?hxxp://white.shougouji.top:8889/stat2.ashx?。

第二階段的?ReportDLL?明顯加上了一些對抗分析的措施,在樣本端和 C2 端都有檢查邏輯。安全社區(qū)成員在分析時(shí)需要注意這一點(diǎn)。

2.5 雙槍傳播第三階段——WorkDLL

WorkDll?的工作很簡單:

- 為?kemon.sys?生成 7 個(gè)隨機(jī)英文字符的文件名,以?.sys?為后綴,移動到?C:\Windows\System32\inetsrv\?目錄下;

- 為新的驅(qū)動程序注冊系統(tǒng)服務(wù),加載 kemon.sys 啟動服務(wù)。

2.6 雙槍傳播第四階段——kemon.sys

2.6.1 kemon.sys 對抗分析,安營扎寨做好準(zhǔn)備工作

kemon.sys?功能繁雜,對抗分析手段也多種多樣,比較有特色的比如:

- 所有可用字符串(上百條)都經(jīng)過了自定義加密,運(yùn)行之前會用兩套算法分別解密其中的 ASCII 和 Unicode 密文;

- 會更新自身,每次更新還會把時(shí)間戳設(shè)置成跟 ntdll 相同;

- 注冊 Boot 回調(diào)和 Shutdown 回調(diào)來進(jìn)行一些初始化和隱匿工作;

- 用 CmRegisterCallBack() 方式監(jiān)控注冊表;

- 用 PendingFileRenameOperations 方式實(shí)現(xiàn)開機(jī)啟動。

2.6.2 下一階段工作——獲取雙槍木馬及私服相關(guān)惡意程序

不過我們更關(guān)注樣本的網(wǎng)絡(luò)行為,驅(qū)動程序在做好了一系列對抗、自保措施在失陷主機(jī)安營扎寨之后,就開始了下一階段工作。

在準(zhǔn)備階段,kemon.sys 解密出的上百個(gè)字符串中,有下面一系列 URL:

hxxp://ua.dztworld.com:12338

hxxp://ua.minding99.com:12338

hxxp://ub.dztworld.com:12339

hxxp://ub.minding99.com:12339

hxxp://ba.dztworld.com:12340/Default.html

hxxp://bb.dztworld.com:12340/Default.html

hxxp://bc.dztworld.com:12340/Default.html

hxxp://ba.minding99.com:12340/default.html

hxxp://bb.minding99.com:12340/default.html

hxxp://bc.minding99.com:12340/default.html

hxxp://ub.dztworld.com:12339/no008/no00a/gtmp.txt

hxxp://ub.dztworld.com:12339/no008/no00a/gtmpm.txt

hxxp://ub.dztworld.com:12339/no008/GetUrlKeyMsg.ashx

hxxp://ub.dztworld.com:12339/no008/GetMsg.ashx

hxxp://ub.dztworld.com:12339/no008/jspe.ashx

hxxp://ub.minding99.com:12339/no008/jspe.ashx

hxxp://ub.dztworld.com:12339/no008/jspl.ashx

hxxp://ub.dztworld.com:12339/no008/jspm.ashx

hxxp://ua.dztworld.com:12338/no008/File/d00831.dat

hxxp://ua.dztworld.com:12338/no008/File/a00831.dat

hxxp://ua.minding99.com:12338/no008/File/d00831.dat

hxxp://ua.minding99.com:12338/no008/File/a00831.dat

hxxp://ub.dztworld.com:12339/no008/File/dt0083.dat

hxxp://ub.dztworld.com:12339/no008/File/t0083.dat

hxxp://ub.minding99.com:12339/no008/File/dt0083.dat

hxxp://ub.minding99.com:12339/no008/File/t0083.dat

hxxp://ub.dztworld.com:12339/no008/File/ds0083.dat

hxxp://ub.dztworld.com:12339/no008/File/s0083.dat

hxxp://ub.minding99.com:12339/no008/File/ds0083.dat

hxxp://ub.minding99.com:12339/no008/File/s0083.dat

hxxp://ub.dztworld.com:12339/no008/File/da0083.dat

hxxp://ub.dztworld.com:12339/no008/File/a0083.dat

hxxp://ub.minding99.com:12339/no008/File/da0083.dat

hxxp://ub.minding99.com:12339/no008/File/a0083.dat 接下來依次訪問下面的 URL,只要一個(gè)存活即可:

hxxp://ba.dztworld.com:12340/Default.html

hxxp://bb.dztworld.com:12340/Default.html

hxxp://bc.dztworld.com:12340/Default.html

hxxp://ba.minding99.com:12340/default.html

hxxp://bb.minding99.com:12340/default.html

hxxp://bc.minding99.com:12340/default.html 獲取到響應(yīng),目前收集到兩段不同的?default.html?的 HTTP 響應(yīng),每段響應(yīng)都用 3 組連續(xù)的方括號括起來:

[[[B3652241EBE375617D4415EFDE7B894C3F5294F8D54FA6438E3686644C8D12BDB3AEF00FB23F54BF03E104A616A19EBD9942910013E4B3A196B19732E5DD5A347D4C252F9EBE3A9D0CDAE65C04CCB39066DE181712D13D7819094AF38BC17BE44387A650FD372E5B8B1093E508E4DBEEA62EDA8CE20264954E07437FC651BE98BC53A31868ECFB4B313D435772A67A420002002D4746E1480CFE839908B0A4D5412DC9A7A076F3125978AD51A34598B928CEFBF9A3E48275C82F29D020D9F9A12EC5A06DB5640943FD06608741613018F54B6E38861AFDECBF2821AD086A39CD862C20054D2895DC15134CE24F133AC5352CE1B4E0B2859A1231C4F21C5B20937418F41B6B8BEA367F614DA7F3500EDC28EC71A4570514069DEE9E4F75F2F40272D330F6A9901ADC8D42A42128514AEBD90364AB090C7721CEF77528A5CF837642AA4659F67499CEFB15BA1CE4549DC8685D4C16E9A5CC17BF5B66ECE0EF072F57DF094701DB9BAC4ED0D8708EF52E5E0E3051A62E328DB8]]]

[[[B3652241EBE375617D4415EFDE7B894C3F5294F8D54FA6438E3686644C8D12BDB3AEF00FB23F54BF8FF35A3AB54379EF47EE39FC10944AB7EE582C463D6EDC686A568D1F2B4C949F2F680F4C2E94C5CEBF39A799325C1D6E9938734CDB49B244C5DC5DCFD93FE9CFDA1BF3F0815812DEB2DE10D2AE5871C872A5D35A6C535D4ABC53A31868ECFB4B313D435772A67A420002002D4746E1480CFE839908B0A4D5A0160A207C1170DD5623CC0327B97404F73D94C73BA378428226DA39E674A07EA30BF34632F1A2C8A88BB2C6BA8B655ABA4F9DBEBEDF10F8419847A1375505670B067873285EAD4A88E33E2961BBABFDD52BC336EC13CA681231C4F21C5B20937418F41B6B8BEA367F614DA7F3500EDC28EC71A4570514069DEE9E4F75F2F4023A3DB58A415EDAE3669EE37F1A190D205EF3687DF0A3194EDB7452A1EF5C81954DDA184D8C63857BFDB23C34B1DD384B06B8649F7D9FD0D2037174A7C79CBD6ABC4E39821D714260CF9965D5B8CA3D050E3051A62E328DB8]]]用變形 DES 解密步驟?1?獲取到的響應(yīng),DES Key 為?HQXCKEY7,上述兩段密文分別得到兩組數(shù)據(jù)整理后如下:

##Shttp://imgsrc.baidu.com/tieba/pic/item/730e0cf3d7ca7bcbbb337629b3096b63f624a868.jpg## 9378148AF6604EA1D807D1EDE06EB994

##Shttp://imgsrc.baidu.com/tieba/pic/item/1b4c510fd9f9d72ade7aa11bd92a2834349bbb9e.jpg## 9378148AF6604EA1D807D1EDE06EB994

##Shttp://imgsrc.baidu.com/tieba/pic/item/0824ab18972bd40765b362fb76899e510fb309bb.jpg## 9378148AF6604EA1D807D1EDE06EB994

##Shttp://imgsrc.baidu.com/tieba/pic/item/730e0cf3d7ca7bcbbb337629b3096b63f624a868.jpg## 9378148AF6604EA1D807D1EDE06EB994

##Shttp://imgsrc.baidu.com/tieba/pic/item/1b4c510fd9f9d72ade7aa11bd92a2834349bbb9e.jpg## 9378148AF6604EA1D807D1EDE06EB994

##Shttp://imgsrc.baidu.com/tieba/pic/item/0824ab18972bd40765b362fb76899e510fb309bb.jpg## 9378148AF6604EA1D807D1EDE06EB994

------------------------------------------------------------------------------

##Shttp://imgsrc.baidu.com/tieba/pic/item/5bafa40f4bfbfbed2b24656f75f0f736afc31fa4.jpg## 64AFC96FF3E6E51BDE76779E9E8A678B

##Shttp://imgsrc.baidu.com/tieba/pic/item/d788d43f8794a4c223bfb43b03f41bd5ad6e3905.jpg## 64AFC96FF3E6E51BDE76779E9E8A678B

##Shttp://imgsrc.baidu.com/tieba/pic/item/78310a55b319ebc43e3f25898f26cffc1e17165e.jpg## 64AFC96FF3E6E51BDE76779E9E8A678B

##Shttp://imgsrc.baidu.com/tieba/pic/item/5bafa40f4bfbfbed2b24656f75f0f736afc31fa4.jpg## 64AFC96FF3E6E51BDE76779E9E8A678B

##Shttp://imgsrc.baidu.com/tieba/pic/item/d788d43f8794a4c223bfb43b03f41bd5ad6e3905.jpg## 64AFC96FF3E6E51BDE76779E9E8A678B

##Shttp://imgsrc.baidu.com/tieba/pic/item/78310a55b319ebc43e3f25898f26cffc1e17165e.jpg## 64AFC96FF3E6E51BDE76779E9E8A678B可見?default.html?每次的響應(yīng)解密后是 2組*3條 圖片的 URL,并且是重復(fù)的 2 組 URL,即只有 3 條 uniq URL。經(jīng)過檢查,每次響應(yīng)中的 3 條 uniq URL 下載到的圖片 MD5 相同。即?default.html?每次響應(yīng),去重之后就獲取到 1 個(gè)圖片 URL。

根據(jù)上面的相應(yīng)解密之后獲取到的圖片 URL,下載圖片文件,在圖片文件偏移?0x1E30?處開始到文件末尾切出加密數(shù)據(jù),用變形 DES 解密(DES Key 為?HQXCKEY7),得到如下數(shù)據(jù):

##Shttp://imgsrc.baidu.com/tieba/pic/item/267f9e2f0708283897406d12b599a9014c08f163.jpg##63AAFB03DC50CD59920FC8195F98E3F65/no008/File/a00831.dat

##Shttp://imgsrc.baidu.com/tieba/pic/item/279759ee3d6d55fb16e5c72060224f4a20a4dd91.jpg##626CED471332B6AFDA3D94D0C571A50ED/no008/File/a00861.dat

##Shttp://imgsrc.baidu.com/tieba/pic/item/c83d70cf3bc79f3dc8985536b7a1cd11728b29be.jpg##5899A9DB3276632334956CC8738D47579/no008/File/T0083.dat

##Shttp://imgsrc.baidu.com/tieba/pic/item/f31fbe096b63f624dd1088058a44ebf81a4ca363.jpg##5076EE8464792AE80475EDB129050C27B/no008/File/T0086.dat

##Shttp://imgsrc.baidu.com/tieba/pic/item/024f78f0f736afc31e3f8e63be19ebc4b7451280.jpg##52AF4784BC73BEEBFEE49B9A3F2D048EF/no008/File/A0083.dat

##Shttp://imgsrc.baidu.com/tieba/pic/item/e850352ac65c103883337fc4bf119313b07e8963.jpg##554900D4ACCE5A202F14C225A82E870D0/no008/File/A0086.dat

##Shttp://imgsrc.baidu.com/tieba/pic/item/fcfaaf51f3deb48f8d4b10d8fd1f3a292df57891.jpg##:DDE1426369397CC5FECF00CBD3507504/no008/no00a/ConfigNew.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/d009b3de9c82d158dbcee8b78d0a19d8bc3e4263.jpg##<EC0E4BED4EEDAA41D8D300261947FF1C/no008/no00a/ConfigNew.txt01

##Shttp://imgsrc.baidu.com/tieba/pic/item/6609c93d70cf3bc7b0227ceadc00baa1cd112a91.jpg##<E056E65F2E6C5A389FFE9E29D15F4DC9/no008/no00a/ConfigNew.txt02

##Shttp://imgsrc.baidu.com/tieba/pic/item/c9fcc3cec3fdfc03a93452bed93f8794a4c22663.jpg##<39CAE786DA64D1FC4A39684D58DBB05F/no008/no00a/ConfigNew.txt03

##Shttp://imgsrc.baidu.com/tieba/pic/item/9213b07eca806538db9315159adda144ad3482bf.jpg##<0B3381CF39CDC128C236A360BAF5C2A8/no008/no00a/ConfigNew.txt04

##Shttp://imgsrc.baidu.com/tieba/pic/item/ac345982b2b7d0a2d3b0b59bc6ef76094b369abf.jpg##<1D660AE25855D011C1A6822C84E592EB/no008/no00a/ConfigNew.txt05

##Shttp://imgsrc.baidu.com/tieba/pic/item/79f0f736afc37931624a372fe6c4b74543a91191.jpg##:32EB3529A1119BD3D5B46F3D9708BF00/no008/no00a/ConfigAll.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/0823dd54564e9258c20637e89182d158ccbf4e81.jpg##:51214C7E01D4A5C19E4E599C5051D4DE/no008/no00b/ConfigNew.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/3812b31bb051f819fc69b24cd7b44aed2e73e76c.jpg##:AA9FDA3F42FAF0E07F1E19D921CC1F72/no008/no00b/ConfigAll.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/94cad1c8a786c9175531e33fc43d70cf3bc75781.jpg##:A58028489E70188D6C7EB5D519AFA1F1/no008/no00c/ConfigNew.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/738b4710b912c8fcfbc147cbf1039245d6882181.jpg##:B54A6B1C114BF66E2FE6C2E075C75BCB/no008/no00c/ConfigAll.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/71cf3bc79f3df8dce0453e97c011728b471028bf.jpg##:0ABCF80B7CBDA9710B577204D1ECC881/no008/no00d/ConfigNew.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/7c1ed21b0ef41bd5e92b59f25cda81cb39db3dbf.jpg##<AC67768DFBF04DF84EBEA8D48E0F912C/no008/no00d/ConfigNew.txt01

##Shttp://imgsrc.baidu.com/tieba/pic/item/0e2442a7d933c8958806297ddc1373f0820200bf.jpg##<30ABF0162AF1CD87F9862DFE6AFCE5FC/no008/no00d/ConfigNew.txt02

##Shttp://imgsrc.baidu.com/tieba/pic/item/aec379310a55b319818133734ea98226cffc17bf.jpg##<ACA00521253A3C4F203F8A384EC563A2/no008/no00d/ConfigNew.txt03

##Shttp://imgsrc.baidu.com/tieba/pic/item/0bd162d9f2d3572c87d02dda8713632762d0c382.jpg##<C7BAAA9FF2B1296B29BA5604C43A934B/no008/no00d/ConfigNew.txt04

##Shttp://imgsrc.baidu.com/tieba/pic/item/a1ec08fa513d2697f8e1b95b58fbb2fb4316d882.jpg##<7AA72D110655BA9153004EC9FE2D01B9/no008/no00d/ConfigNew.txt05

##Shttp://imgsrc.baidu.com/tieba/pic/item/e1fe9925bc315c603edadae980b1cb134954776c.jpg##:4691A104242EEF7E8F213BDD196E4E52/no008/no00d/ConfigAll.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/d8f9d72a6059252d1425ac02399b033b5bb5b982.jpg##63AAFB03DC50CD59920FC8195F98E3F65/no008/File/a00831.dat

##Shttp://imgsrc.baidu.com/tieba/pic/item/3ac79f3df8dcd100888149277f8b4710b9122f92.jpg##626CED471332B6AFDA3D94D0C571A50ED/no008/File/a00861.dat

##Shttp://imgsrc.baidu.com/tieba/pic/item/d52a2834349b033b9ff04ddc18ce36d3d539bdb8.jpg##5899A9DB3276632334956CC8738D47579/no008/File/T0083.dat

##Shttp://imgsrc.baidu.com/tieba/pic/item/38dbb6fd5266d01645562f2e9a2bd40735fa356c.jpg##5076EE8464792AE80475EDB129050C27B/no008/File/T0086.dat

##Shttp://imgsrc.baidu.com/tieba/pic/item/d833c895d143ad4b8a61f7c68f025aafa40f066c.jpg##52AF4784BC73BEEBFEE49B9A3F2D048EF/no008/File/A0083.dat

##Shttp://imgsrc.baidu.com/tieba/pic/item/a686c9177f3e6709e52df4f936c79f3df8dc5582.jpg##554900D4ACCE5A202F14C225A82E870D0/no008/File/A0086.dat

##Shttp://imgsrc.baidu.com/tieba/pic/item/d31b0ef41bd5ad6e98d4d5ec8ccb39dbb6fd3c82.jpg##:DDE1426369397CC5FECF00CBD3507504/no008/no00a/ConfigNew.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/f31fbe096b63f624dd1288058a44ebf81a4ca36d.jpg##<EC0E4BED4EEDAA41D8D300261947FF1C/no008/no00a/ConfigNew.txt01

##Shttp://imgsrc.baidu.com/tieba/pic/item/eac4b74543a98226a1ec9a218782b9014a90eb83.jpg##<E056E65F2E6C5A389FFE9E29D15F4DC9/no008/no00a/ConfigNew.txt02

##Shttp://imgsrc.baidu.com/tieba/pic/item/b3b7d0a20cf431ad2acff23f4636acaf2edd9893.jpg##<39CAE786DA64D1FC4A39684D58DBB05F/no008/no00a/ConfigNew.txt03

##Shttp://imgsrc.baidu.com/tieba/pic/item/55e736d12f2eb9386922cbf4d8628535e5dd6f6d.jpg##<0B3381CF39CDC128C236A360BAF5C2A8/no008/no00a/ConfigNew.txt04

##Shttp://imgsrc.baidu.com/tieba/pic/item/91ef76c6a7efce1b616479cca251f3deb48f656d.jpg##<1D660AE25855D011C1A6822C84E592EB/no008/no00a/ConfigNew.txt05

##Shttp://imgsrc.baidu.com/tieba/pic/item/a8014c086e061d95853d863e76f40ad162d9cab9.jpg##:32EB3529A1119BD3D5B46F3D9708BF00/no008/no00a/ConfigAll.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/9922720e0cf3d7cacbdb8e70ff1fbe096b63a983.jpg##:51214C7E01D4A5C19E4E599C5051D4DE/no008/no00b/ConfigNew.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/b2de9c82d158ccbf74a0043c14d8bc3eb1354193.jpg##:AA9FDA3F42FAF0E07F1E19D921CC1F72/no008/no00b/ConfigAll.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/6159252dd42a2834f68b870d56b5c9ea15cebf83.jpg##:A58028489E70188D6C7EB5D519AFA1F1/no008/no00c/ConfigNew.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/37d3d539b6003af3f1976d66382ac65c1038b683.jpg##:B54A6B1C114BF66E2FE6C2E075C75BCB/no008/no00c/ConfigAll.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/8694a4c27d1ed21b4cd59fe3a06eddc451da3f93.jpg##:0ABCF80B7CBDA9710B577204D1ECC881/no008/no00d/ConfigNew.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/b3119313b07eca80b37e88e19c2397dda14483b9.jpg##<AC67768DFBF04DF84EBEA8D48E0F912C/no008/no00d/ConfigNew.txt01

##Shttp://imgsrc.baidu.com/tieba/pic/item/7dd98d1001e93901ca793c3876ec54e736d196b9.jpg##<30ABF0162AF1CD87F9862DFE6AFCE5FC/no008/no00d/ConfigNew.txt02

##Shttp://imgsrc.baidu.com/tieba/pic/item/f703738da9773912c4683467f5198618367ae26e.jpg##<ACA00521253A3C4F203F8A384EC563A2/no008/no00d/ConfigNew.txt03

##Shttp://imgsrc.baidu.com/tieba/pic/item/9d82d158ccbf6c81994d9deeb13eb13533fa40b9.jpg##<C7BAAA9FF2B1296B29BA5604C43A934B/no008/no00d/ConfigNew.txt04

##Shttp://imgsrc.baidu.com/tieba/pic/item/908fa0ec08fa513d86b6ddd8306d55fbb2fbd99c.jpg##<7AA72D110655BA9153004EC9FE2D01B9/no008/no00d/ConfigNew.txt05

##Shttp://imgsrc.baidu.com/tieba/pic/item/dcc451da81cb39dbffecd650dd160924ab183083.jpg##:4691A104242EEF7E8F213BDD196E4E52/no008/no00d/ConfigAll.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/7acb0a46f21fbe09df10721266600c338744ad6e.jpg##63AAFB03DC50CD59920FC8195F98E3F65/no008/File/a00831.dat

##Shttp://imgsrc.baidu.com/tieba/pic/item/aec379310a55b31981d533734ea98226cffc1783.jpg##626CED471332B6AFDA3D94D0C571A50ED/no008/File/a00861.dat

##Shttp://imgsrc.baidu.com/tieba/pic/item/b3119313b07eca80b34b88e19c2397dda144836e.jpg##5899A9DB3276632334956CC8738D47579/no008/File/T0083.dat

##Shttp://imgsrc.baidu.com/tieba/pic/item/55e736d12f2eb9386971cbf4d8628535e5dd6f9c.jpg##5076EE8464792AE80475EDB129050C27B/no008/File/T0086.dat

##Shttp://imgsrc.baidu.com/tieba/pic/item/a6efce1b9d16fdfa517077e8b98f8c5494ee7b9c.jpg##52AF4784BC73BEEBFEE49B9A3F2D048EF/no008/File/A0083.dat

##Shttp://imgsrc.baidu.com/tieba/pic/item/f11f3a292df5e0fe9e513807516034a85edf726e.jpg##554900D4ACCE5A202F14C225A82E870D0/no008/File/A0086.dat

##Shttp://imgsrc.baidu.com/tieba/pic/item/eaf81a4c510fd9f96a6de46f282dd42a2834a4ba.jpg##:DDE1426369397CC5FECF00CBD3507504/no008/no00a/ConfigNew.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/55e736d12f2eb9386917cbf4d8628535e5dd6fba.jpg##<EC0E4BED4EEDAA41D8D300261947FF1C/no008/no00a/ConfigNew.txt01

##Shttp://imgsrc.baidu.com/tieba/pic/item/cdbf6c81800a19d8a77635033efa828ba61e46ba.jpg##<E056E65F2E6C5A389FFE9E29D15F4DC9/no008/no00a/ConfigNew.txt02

##Shttp://imgsrc.baidu.com/tieba/pic/item/d6ca7bcb0a46f21f0d2bef55fb246b600c33ae9d.jpg##<39CAE786DA64D1FC4A39684D58DBB05F/no008/no00a/ConfigNew.txt03

##Shttp://imgsrc.baidu.com/tieba/pic/item/7a899e510fb30f2414ef5d05c595d143ad4b03ba.jpg##<0B3381CF39CDC128C236A360BAF5C2A8/no008/no00a/ConfigNew.txt04

##Shttp://imgsrc.baidu.com/tieba/pic/item/b21bb051f81986184d685e8247ed2e738bd4e68d.jpg##<1D660AE25855D011C1A6822C84E592EB/no008/no00a/ConfigNew.txt05

##Shttp://imgsrc.baidu.com/tieba/pic/item/b7003af33a87e950f8a9426a1d385343fbf2b47e.jpg##:32EB3529A1119BD3D5B46F3D9708BF00/no008/no00a/ConfigAll.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/2fdda3cc7cd98d10e89dbd372c3fb80e7bec906f.jpg##:51214C7E01D4A5C19E4E599C5051D4DE/no008/no00b/ConfigNew.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/f9198618367adab437a5aa4586d4b31c8701e4bb.jpg##:AA9FDA3F42FAF0E07F1E19D921CC1F72/no008/no00b/ConfigAll.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/cf1b9d16fdfaaf510caa30b9815494eef01f7a6f.jpg##:A58028489E70188D6C7EB5D519AFA1F1/no008/no00c/ConfigNew.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/9a504fc2d5628535135e63279def76c6a7ef637e.jpg##:B54A6B1C114BF66E2FE6C2E075C75BCB/no008/no00c/ConfigAll.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/b03533fa828ba61e885779294c34970a304e597e.jpg##:0ABCF80B7CBDA9710B577204D1ECC881/no008/no00d/ConfigNew.txt

##Shttp://imgsrc.baidu.com/tieba/pic/item/d1160924ab18972b9b72b1ccebcd7b899e510a6f.jpg##<AC67768DFBF04DF84EBEA8D48E0F912C/no008/no00d/ConfigNew.txt01

##Shttp://imgsrc.baidu.com/tieba/pic/item/aa18972bd40735fab749ffbf93510fb30f24087e.jpg##<30ABF0162AF1CD87F9862DFE6AFCE5FC/no008/no00d/ConfigNew.txt02

##Shttp://imgsrc.baidu.com/tieba/pic/item/f2deb48f8c5494eef356be1f20f5e0fe99257ebb.jpg##<ACA00521253A3C4F203F8A384EC563A2/no008/no00d/ConfigNew.txt03

##Shttp://imgsrc.baidu.com/tieba/pic/item/6f061d950a7b0208ea818ee76fd9f2d3572cc868.jpg##<C7BAAA9FF2B1296B29BA5604C43A934B/no008/no00d/ConfigNew.txt04

##Shttp://imgsrc.baidu.com/tieba/pic/item/86d6277f9e2f0708afbc9b06e424b899a901f27f.jpg##<7AA72D110655BA9153004EC9FE2D01B9/no008/no00d/ConfigNew.txt05

##Shttp://imgsrc.baidu.com/tieba/pic/item/58ee3d6d55fbb2fbe663e914424a20a44623dc68.jpg##:4691A104242EEF7E8F213BDD196E4E52/no008/no00d/ConfigAll.txt

Note:

這里列出的 72 行 list 是當(dāng)前最新版本。早期我們通過default.html響應(yīng)得到的圖片 URL,只有上述列表的前 42 行。

上述列表中的每行 URL 對應(yīng)后面的文件名。并且部分 URI 在?kemon.sys?中硬編碼存在的,但是向 C2 服務(wù)器直接請求那些 URI ,會發(fā)現(xiàn)都已經(jīng)失效。猜測早期時(shí)可以直接向?<subdomain>.dztworld.com?或?<subdomain>.minding99.com?來獲取到響應(yīng)文件,但后來木馬作者開始濫用百度貼吧的圖片服務(wù)器后,這些URL被逐漸廢棄了。

經(jīng)過排查驗(yàn)證,上述列表中以?.dat?為后綴的文件,都可以直接從相應(yīng)的圖片文件中切出 PE 文件,均為加了 VMP 殼的?雙槍?木馬或游戲私服相關(guān)的惡意程序;而?ConfigXXX.txt?文件,則是與其相配套的配置文件,以變形 DES 解密后如下:

##.gbProtectTdiflt##.1

##.gbProtectTeDrv##.1

##.gbProtectSdDrv##.1

##.tdiver##.1180531

##.GB_IS_JUMP_BACK##.0

##.GB_IS_BYPASS_SUFFIX##.1

##.ApcInjectDLL##.1

##.ApcInjectEXE##.0

##.gbCreateDesktopLnk##.0

##.gbCreateDesktopLnkNew##.0

##.G_NOT_JUMP_TIME##.0

##.G_MAX_JUMP_TIMES##.100

##.G_NEED_CREATE_PROCESS_HOST##.ba.dztworld.com:12337

##.G_NEED_CREATE_PROCESS_PORT##.12337

##.G_B_MONITOR_PAGE_ACTION##.1

##.PatchCode_TE_Amd64##

.##.PatchCode_TE_X86##

.##.PatchCode_TDI_Amd64##

.##.PatchCode_TDI_X86##至此,從 15.exe 開始到現(xiàn)在,終于明確了這一系列操作的最終目的:傳播雙槍木馬和游戲私服相關(guān)的惡意程序。

接下來就是執(zhí)行從百度圖片服務(wù)器上下載到的惡意程序。據(jù)以往分析,雙槍以鎖主頁帶流量為主,游戲私服則主要是傳奇的私服。

3. 變形 DES 加/解密算法

前文多次提到,雙槍傳播過程中的各個(gè)階段都有用到木馬開發(fā)者自己編寫的變形 DES 加/解密算法。由于該算法的存在,導(dǎo)致加密數(shù)據(jù)不能由 DES 的開源實(shí)現(xiàn)直接解密,必須動態(tài)調(diào)試,或者根據(jù)逆向分析自己實(shí)現(xiàn)這一套變形 DES 加/解密算法,才能順利解密該團(tuán)伙加密的數(shù)據(jù)。

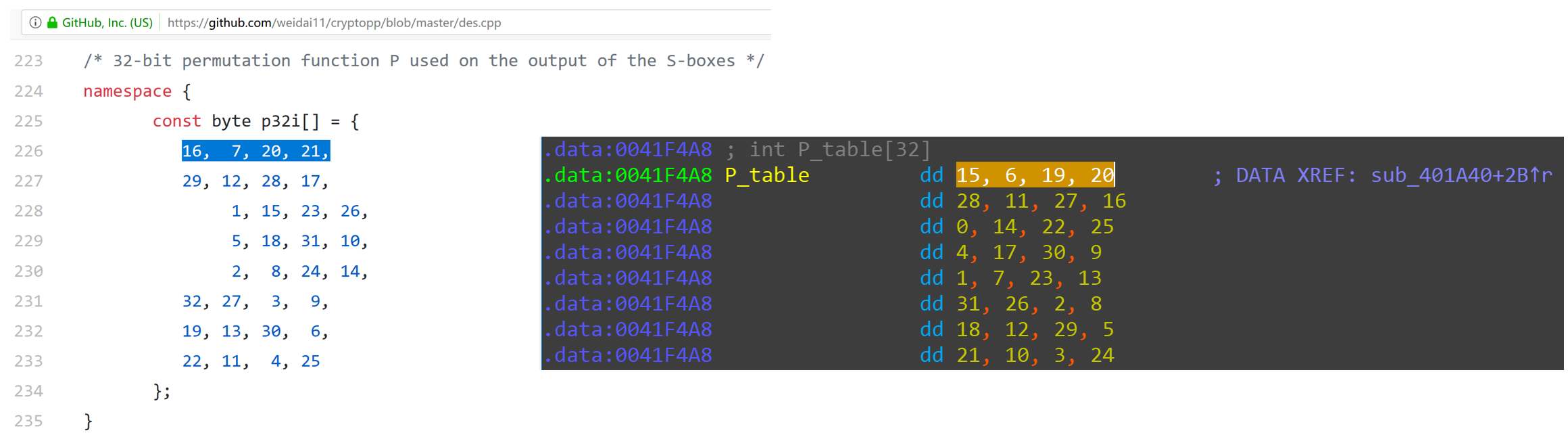

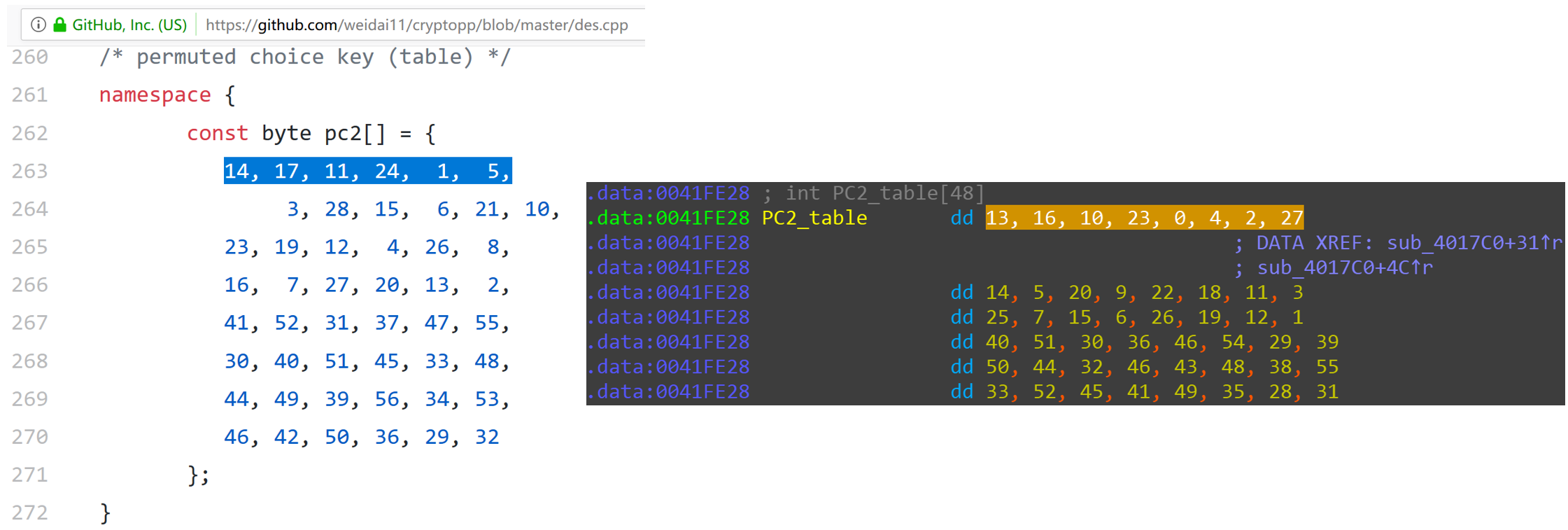

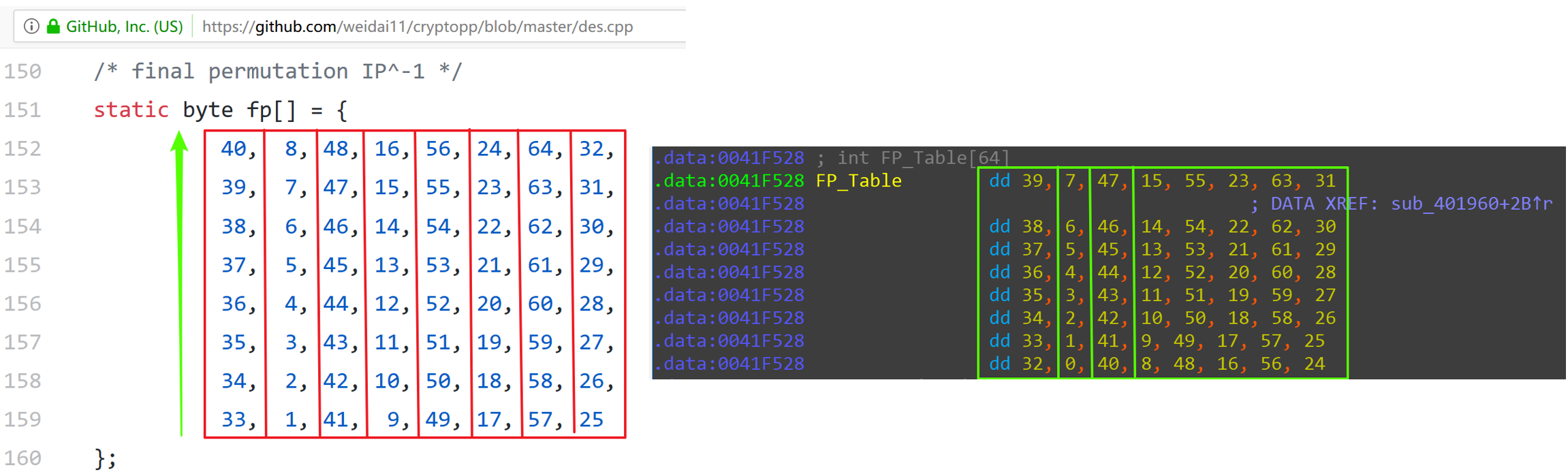

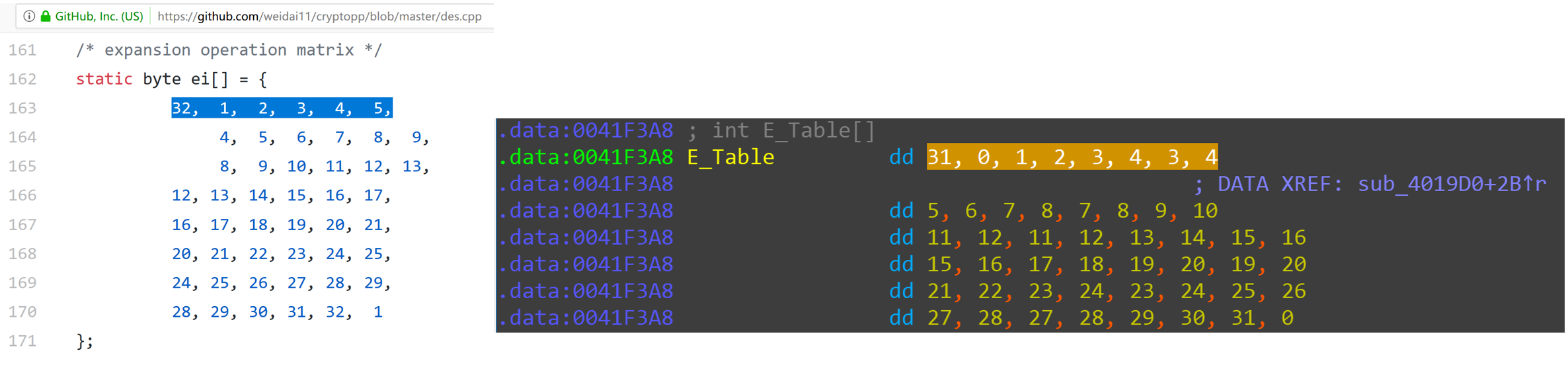

經(jīng)過分析,該變形 DES 算法改動了開源 DES 加/解密過程中用到的幾個(gè)轉(zhuǎn)換向量,而沒有改動體積最大的?S_Box?。為了直觀展示該 DES 算法對開源 DES 實(shí)現(xiàn)中的轉(zhuǎn)換向量的改動,我們以知名開源 C++ 加密庫?CryptoCPP?作對比來詳細(xì)分析。各個(gè)改動的轉(zhuǎn)換向量如下(左為CryptoCPP 的實(shí)現(xiàn),右為木馬中的實(shí)現(xiàn)):

4. 盜用數(shù)字簽名

母體木馬文件?cfe79da256441e45195d6f47049cb2a8?盜用了?Beijing Founder Apabi Technology Limited(北京方正阿帕比技術(shù)有限公司) 的數(shù)字簽名。該數(shù)字簽名在我們分析此樣本的時(shí)候還是有效狀態(tài),目前已被吊銷:

5. 參考資料:

- https://www.freebuf.com/articles/web/140113.html

- https://www.freebuf.com/articles/web/167776.html

- https://www.freebuf.com/articles/system/168789.html

- https://www.freebuf.com/articles/system/175507.html

- http://www.360.cn/n/10439.html

- https://www.freebuf.com/column/187317.html

- https://mp.weixin.qq.com/s/sTN7r5hnluAzs5sNyMaRjA

6. IoCs

Domain:

ua[.]dztworld.com

ub[.]dztworld.com

uc[.]dztworld.com

ua[.]minding99.com

ub[.]minding99.com

uc[.]minding99.com

white[.]shougouji.top

white[.]gogo23424.com

www[.]src135.com

www[.]x15222.com IP:

125.77.29.26

125.77.29.205 URL:

hxxp://42.51.44.167/api/api

hxxp://42.51.44.215/api/api

hxxp://42.51.32.166/api/api

hxxp://42.51.42.106/api/api

hxxp://42.51.44.168/api/api

hxxp://42.51.39.60/api/api

hxxp://42.51.39.208/api/api

hxxp://42.51.33.3/api/api

hxxp://42.51.32.20/api/api MD5:

94191b6c57b185289b2eb83108d076e4 --> update.txt

3f5473826dcef015dc06b83767744ea0 --> update.txt

cfe79da256441e45195d6f47049cb2a8

d5f6d28be828225cc429589ec6fa2409 --> aa.exe

e86a9f5819582493837850a25c28915e --> cj.exe

e88b1d3c9bfb95d02e8dcd9931cfe99e --> tgp.exe

99d94b61a04a19e74bb5b84c1e75e451 --> 15.exe

b001c32571dd72dc28fd4dba20027a88 --> kemon.sys

------------------------------------

Part of image files from imgsrc.baidu.com:

------------------------------------

76853db1e2cc7c75e3e7e47ce09cdfb8 024f78f0f736afc31e3f8e63be19ebc4b7451280.jpg

c855cb91ae6894783bf0c43b64b9ebe2 0824ab18972bd40765b362fb76899e510fb309bb.jpg

bccd1c321cf1d27c053d1e6ccf76dec6 0b55b319ebc4b74532570311c4fc1e178b8215f1.jpg

7a0919b7306afc6bf5b0ff7ca8853fdc 0d338744ebf81a4c6a8cde1add2a6059242da6a2.jpg

c855cb91ae6894783bf0c43b64b9ebe2 1b4c510fd9f9d72ade7aa11bd92a2834349bbb9e.jpg

52052a9e4cc1e85f9c1589b59460141e 267f9e2f0708283897406d12b599a9014c08f163.jpg

f9b5a47ac4f7c297039f6b460db6ed99 279759ee3d6d55fb16e5c72060224f4a20a4dd91.jpg

5ccd23d40e3874028c00dae5717f57ba 38dbb6fd5266d01645562f2e9a2bd40735fa356c.jpg

f9b5a47ac4f7c297039f6b460db6ed99 3ac79f3df8dcd100888149277f8b4710b9122f92.jpg

522ee5811000542d4c0eec97ebfd2473 3bf33a87e950352a147a920f5843fbf2b2118b9a.jpg

5ccd23d40e3874028c00dae5717f57ba 55e736d12f2eb9386971cbf4d8628535e5dd6f9c.jpg

908790c5e0064f0a081965c32de4c6e5 562c11dfa9ec8a137a506533fd03918fa1ecc09e.jpg

7f0341563fd4ce2aae774dec56b54049 5bafa40f4bfbfbed2b24656f75f0f736afc31fa4.jpg

c855cb91ae6894783bf0c43b64b9ebe2 730e0cf3d7ca7bcbbb337629b3096b63f624a868.jpg

7f0341563fd4ce2aae774dec56b54049 78310a55b319ebc43e3f25898f26cffc1e17165e.jpg

f62a4e2edda5e0d7ad9d54c649508c3f 79f0f736afc37931624a372fe6c4b74543a91191.jpg

52052a9e4cc1e85f9c1589b59460141e 7acb0a46f21fbe09df10721266600c338744ad6e.jpg

de8eb1ad23798019705311adafde4ee8 a08b87d6277f9e2fa7e042251230e924b999f3c2.jpg

f457c126893a1a7376be86eeaf28622d a686c9177f3e6709e52df4f936c79f3df8dc5582.jpg

76853db1e2cc7c75e3e7e47ce09cdfb8 a6efce1b9d16fdfa517077e8b98f8c5494ee7b9c.jpg

f9b5a47ac4f7c297039f6b460db6ed99 aec379310a55b31981d533734ea98226cffc1783.jpg

302635d838991abfa8b3b0dab0df3c38 b3119313b07eca80b34b88e19c2397dda144836e.jpg

563571761277a49ee146f58e6dfa6522 b8389b504fc2d562960b83fdea1190ef76c66c9a.jpg

e31e72a3e4dfb949b12e109a102330d8 c2cec3fdfc03924586e1a4228a94a4c27d1e2542.jpg

302635d838991abfa8b3b0dab0df3c38 c83d70cf3bc79f3dc8985536b7a1cd11728b29be.jpg

302635d838991abfa8b3b0dab0df3c38 d52a2834349b033b9ff04ddc18ce36d3d539bdb8.jpg

7f0341563fd4ce2aae774dec56b54049 d788d43f8794a4c223bfb43b03f41bd5ad6e3905.jpg

6c0edbf13c285df627d3045691bfa3ea d788d43f8794a4c227adb80603f41bd5ad6e3914.jpg

76853db1e2cc7c75e3e7e47ce09cdfb8 d833c895d143ad4b8a61f7c68f025aafa40f066c.jpg

52052a9e4cc1e85f9c1589b59460141e d8f9d72a6059252d1425ac02399b033b5bb5b982.jpg

78d41ff236a815bcac9730a79827fd30 dc54564e9258d109fb9acc87dc58ccbf6c814d8d.jpg

c295f2dbf0bd15dac0e902fc4798e108 e4dde71190ef76c6a9c7be069016fdfaaf516781.jpg

f457c126893a1a7376be86eeaf28622d e850352ac65c103883337fc4bf119313b07e8963.jpg

f457c126893a1a7376be86eeaf28622d f11f3a292df5e0fe9e513807516034a85edf726e.jpg

5ccd23d40e3874028c00dae5717f57ba f31fbe096b63f624dd1088058a44ebf81a4ca363.jpg

fd115d376a5ff3ba87dfeb16cbc1772a f603918fa0ec08fa8256769254ee3d6d55fbdab5.jpg

bd26d5a845790c0fe43dc8bad1040f2c fcfaaf51f3deb48f8d4b10d8fd1f3a292df57891.jpg - ISC.AI 2025正式啟動:AI與安全協(xié)同進(jìn)化,開啟數(shù)智未來

- 360安全云聯(lián)運(yùn)商座談會圓滿落幕 數(shù)十家企業(yè)獲“聯(lián)營聯(lián)運(yùn)”認(rèn)證!

- 280萬人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬元

- 推動數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬元

- UTG-Q-017:“短平快”體系下的高級竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書

- 美國美中委員會發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國網(wǎng)絡(luò)與信息法治建設(shè)回顧