六年紅隊實踐經驗分享

責編:gltian |2019-03-14 14:01:59CIO和CISO越來越多地轉向運用紅隊測試來評估公司網絡彈性。紅隊演練是復刻真實黑客所用戰術、技術和流程(TTP)的針對性模擬網絡攻擊。這種演練往往從“一無所知”的角度切入,且不提供即時滿足:通常持續4至6個星期,能收獲對安全風險和可采取措施的更好理解。

紅隊演練的發現與來自滲透測試的發現大為不同。其中關鍵就是紅隊演練的涵蓋面更廣,不僅僅揭示技術層面的漏洞,還有人員和過程的。

獲得模擬攻擊者在安全運營中心(SOC)無法跟蹤的情況下會做些什么的真實數據,對提升SOC技術和磨礪安全團隊成熟度極有價值。

從最近6年對歐洲、美國和亞太地區橫跨金融、零售、監管、醫療、政府和媒體行業的紅隊演練的調查結果來看,模擬攻擊者與目標的互動存在幾個關鍵 “軸點”,這些軸點就是將攻擊從煩人的入侵轉向客戶潛在災難的推動點。

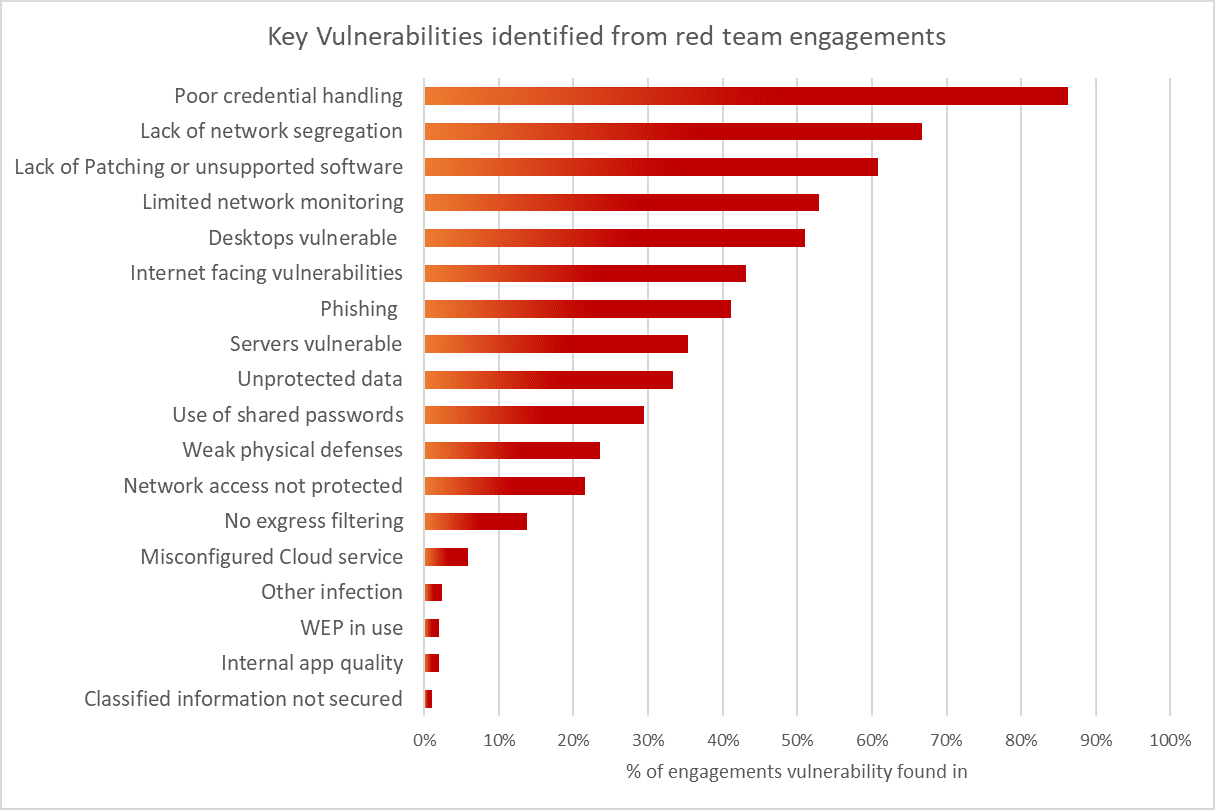

一、糟糕的憑證管理

整理6年紅隊演練統計數據時最令人意外的發現就是:糟糕的憑證管理竟然位列脆弱點榜首。

雖然一些測試中需要獲取域管理員憑證,但大家都沒想到竟然85%的紅隊測試以此為關鍵突破點,比上面列第二位的網絡分隔高出20%。

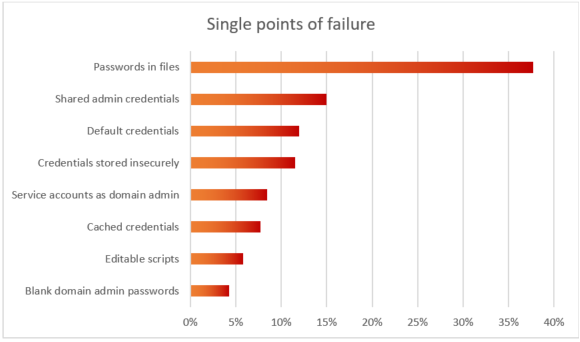

進一步分析該結果又揭示出了紅隊獲取憑證的幾條路徑,分為增大風險類和造成即時故障類。

最常見的單點故障點是域管理員級別的高權限賬戶口令,那些要么被加到登錄腳本里,要么存到共享文件中“以防有人忘記”的。

共享文件夾中的內容通常網絡中的任何人都可以讀取,這就導致了憑證泄露風險。無論是在用戶間還是在賬戶間共享,管理員憑證共享操作都會極大方便紅隊或攻擊者獲取這些憑證。其他問題也都是每個系統管理員都知道自己不應該犯的常見問題。

至于增加風險但不會造成單點故障的問題,紅隊大多指向賬戶配置選項問題。

一個很常見的現象是:高權限賬戶的口令長期不改(甚至沿用5年以上),或者本地管理員給部門轄下每臺PC都設置相同的口令。

但更突出的問題是重要賬戶的口令太過好猜或太好破解——因為不夠復雜。

二、網絡分隔

紅隊測試多半(2/3的概率)能夠從初始入侵點浸染至整個網絡,直到找出目標“寶藏”。

十年前就在談論的脆弱網絡邊界和柔軟內部網絡如今依然成立。證據表明,任意聯網設備都能接入任意系統的環境下,攻擊者最終切入目標系統是注定的。

不過,隨著虛擬桌面基礎設施(VDI)、新軟件工具和先進托管防火墻的興起,公司企業和組織機構無需重構便可解決該問題了。

三、缺乏修復和遺留未受支持的軟件

修復操作排名第三毫不令人意外,但仍是系統管理員的眼中釘,也是攻擊者的巨大機會。即便是做了基礎修復操作(比如設置了Windows更新周期)的企業,也總會有其他脆弱軟件遺留,可供攻擊者利用來提升權限和攻擊其他用戶或系統。最容易被攻擊者用于深入挖掘企業網絡的幾個領域是:

1. 第三方軟件

系統中安裝的所有軟件都需要維護,要應用最新版本及補丁。無論是開源FTP軟件FileZilla、公司管理工具,還是Chrome瀏覽器,所有軟件都需納入修復過程。

2. 業務應用

業務應用往往也置于網上,卻未受到良好的維護和修復。或者根本沒有修復補丁,業務應用依賴過時軟件且公司未采取任何風險緩解操作。

3. 操作系統更新

盡管比第三方和托管應用補丁修復情況稍好,操作系統補丁依然缺乏普遍且一致的應用。

4. 過時操作系統

公司企業中仍能找到 Windows 2003 和XP的身影。都知道這些系統漏洞滿布,但公司企業和組織機構卻仍未成功根除他們的存在。這些系統不僅過時且脆弱,還會阻礙與之聯網的現代系統采用一些最新安全設置。

5. 不再受支持的硬件

與軟件一樣,硬件也會失去支持,變得脆弱,需要修復。不再受支持卻仍未被替換的硬件也能成為攻擊者的寶庫,用以獲取對網絡的更多訪問權。

6. 瀏覽器插件

如果采用現代瀏覽器,這個問題就不是問題。但紅隊仍找到了大量的Flash、過時版本的Java和Adobe產品——可供攻擊者在需要的時候很方便地侵入員工桌面電腦。