Mirai病毒再獲“新技能”,突襲企業(yè)常用物聯(lián)網(wǎng)設(shè)備

責(zé)編:gltian |2019-03-29 10:17:42近日,亞信安全截獲最新Mirai病毒變種,其攻擊目標(biāo)主要是企業(yè)常使用的智能電視以及無(wú)線(xiàn)演示系統(tǒng)。本次變種不僅利用了多個(gè)漏洞,還可以暴力破解使用默認(rèn)密碼的物聯(lián)網(wǎng)設(shè)備以及網(wǎng)絡(luò)。

近兩年,全球發(fā)生了幾起著名的DDoS攻擊事件,法國(guó)托管服務(wù)公司OVH遭遇了前所未有的大型DDoS攻擊,美國(guó)東海岸出現(xiàn)了大面積互聯(lián)網(wǎng)斷網(wǎng)事件,德國(guó)電信遭遇一次大范圍的網(wǎng)絡(luò)故障。隨著研究人員對(duì)事件的深入調(diào)查分析,幕后黑手Mirai惡意軟件浮出水面,因Mirai源碼曝光,吸引了更多的黑客關(guān)注Mirai,隨后Mirai變種不斷增加。本次截獲的Mirai最新變種,亞信安全將其命名為Backdoor.Linux.MIRAI.VWIPI。

Mirai變種技術(shù)細(xì)節(jié)分析

最新Mirai變種利用了27個(gè)漏洞,除了包含之前版本的針對(duì)嵌入式設(shè)備(如IP攝像機(jī),網(wǎng)絡(luò)存儲(chǔ)設(shè)備和路由器)的漏洞,還包括11個(gè)專(zhuān)門(mén)針對(duì)WePresent WiPG-1000無(wú)線(xiàn)演示系統(tǒng)和LG Supersign電視的漏洞。

與之前的版本類(lèi)似,最新的Mirai變種能夠掃描暴露的Telnet端口,并使用受感染設(shè)備的默認(rèn)訪(fǎng)問(wèn)憑據(jù)。它還能夠掃描特定設(shè)備及沒(méi)有打補(bǔ)丁的系統(tǒng),并使用其列表中的漏洞進(jìn)行攻擊。其使用3933端口從命令和控制(C&C)服務(wù)器接收命令,例如HTTP Flood DDoS攻擊。

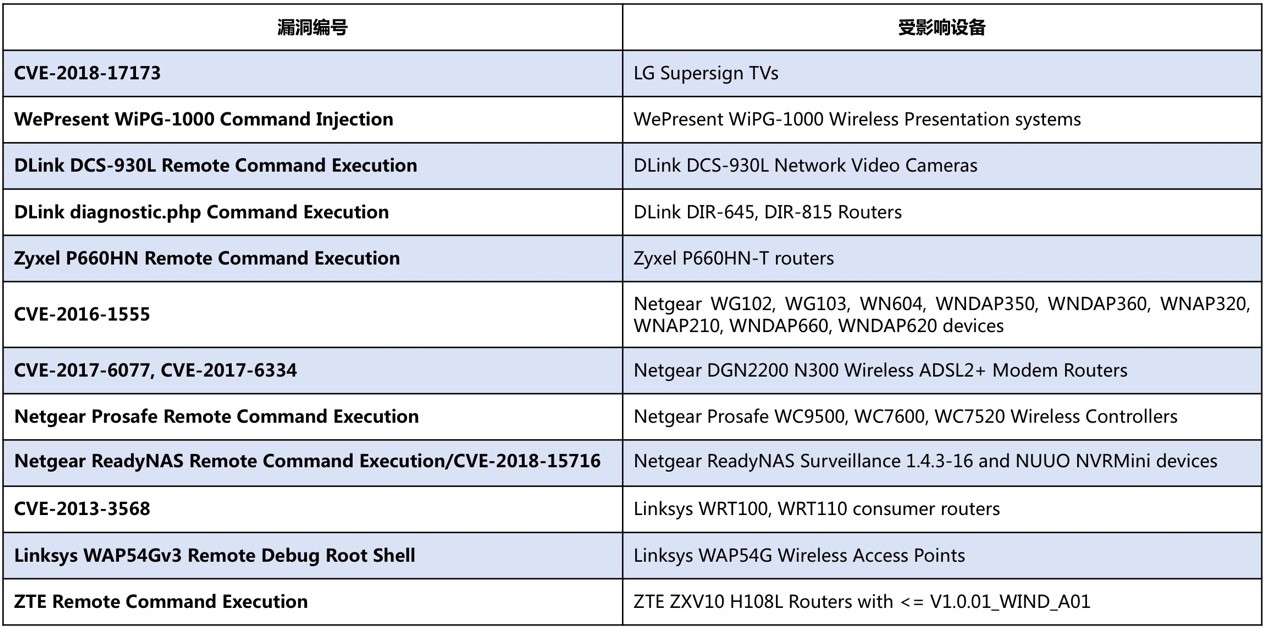

該變種新增加的11個(gè)漏洞,列表如下:

- CVE-2018-17173

- WePresentCmdInjection

- DLinkRCE

- ZyxelP660HN_RCE

- CVE-2016-1555

- NetgearDGN2200_RCE

- NetgearProsafeRCE

- NetgearReadyNAS_RCE

- LinksysWAP54Gv3_RCE

- CVE-2013-3568

- ZTEH108L_RCE

之前的攻擊活動(dòng)中,還利用過(guò)如下漏洞:

- CVE-2017-6884

- GPON Exploits

- AVTechRCE

- JAWS RCE

- DLinkOSInjection

- DLinkcommandphpRCE

- DLinkDSL2750BOSCmdInjection

- VacronNVRRCE

- Netgain ‘ping’ Command Injection

- EnGeniusRCE

- Linksys RCE

- Netgear cgi-bin RCE

亞信安全教你如何防范

打全物聯(lián)網(wǎng)設(shè)備相關(guān)補(bǔ)丁程序;

更改物聯(lián)網(wǎng)設(shè)備默認(rèn)密碼,設(shè)置復(fù)雜密碼。

亞信安全產(chǎn)品解決方案

亞信安全病毒碼版本14.893.60,云病毒碼版本14.893.71,全球碼版本14.895.00已經(jīng)可以檢測(cè),請(qǐng)用戶(hù)及時(shí)升級(jí)病毒碼版本。

亞信安全深度發(fā)現(xiàn)設(shè)備TDA 針對(duì)上述漏洞檢測(cè)規(guī)則如下:

- 2539 AVTECH Authentication ByPass Exploit- HTTP (Request)

- 2713 AVTECH Command Injection Exploit – HTTP (Request)

- 2499 CVE-2016-10174 – NETGEAR Remote Code Execution – HTTP (Request)

- 2755 CVE-2017-6884 Zyxel OS Command Injection Exploit – HTTP (Request)

- 2639 CVE-2018-10562 – GPON Remote Code Execution – HTTP (Request)

- 2544 JAWS Remote Code Execution Exploit – HTTP (Request)

- 2550 DLINK Command Injection Exploit – HTTP (Request)

- 2707 DLINK Command Injection Exploit – HTTP (Request) – Variant 2

- 2754 EnGenius EnShare Remote Code Execution Exploit – HTTP (Request)

- 2692 LINKSYS Unauthenticated Remote Code Execution Exploit – HTTP (Request)

- 2548 LINKSYS Remote Code Execution – HTTP (Request)

- 2452 Wget Commandline Injection

- 2536 Netgear ReadyNAS RCE Exploit – HTTP (Request)

- 2778 ZTE ZXV10 Remote Code Execution Exploit – HTTP (Request)

- 2806 CVE-2016-1555 – Netgear Devices – Unauthenticated Remote Code Execution –

- HTTP (Request)

近年來(lái),利用物聯(lián)網(wǎng)設(shè)備的漏洞攻擊案例時(shí)常發(fā)生,從視頻監(jiān)控設(shè)備、路由器到智能家居,直到近期的企業(yè)智能設(shè)備攻擊,犯罪分子逐漸將目標(biāo)轉(zhuǎn)移到企業(yè),使企業(yè)面臨極其嚴(yán)重的安全風(fēng)險(xiǎn)。亞信安全提醒用戶(hù)注意防范物聯(lián)網(wǎng)病毒攻擊,打全物聯(lián)網(wǎng)設(shè)備相關(guān)補(bǔ)丁程序,更改物聯(lián)網(wǎng)設(shè)備默認(rèn)密碼,設(shè)置復(fù)雜密碼。

##

關(guān)于亞信安全

亞信安全是中國(guó)網(wǎng)絡(luò)安全行業(yè)領(lǐng)跑者,以安全數(shù)字世界為愿景,旨在護(hù)航產(chǎn)業(yè)互聯(lián)網(wǎng)。亞信安全是云安全、身份安全、終端安全、態(tài)勢(shì)感知、高級(jí)威脅治理、威脅情報(bào)技術(shù)領(lǐng)導(dǎo)者,同時(shí)是5G、云計(jì)算、物聯(lián)網(wǎng)、大數(shù)據(jù)、工控、移動(dòng)六大安全場(chǎng)景引領(lǐng)者。在國(guó)內(nèi)擁有3個(gè)獨(dú)立研發(fā)中心,2,000人安全專(zhuān)業(yè)團(tuán)隊(duì)。欲了解更多,請(qǐng)?jiān)L問(wèn): http://www.asiainfo-sec.com

更多媒體垂詢(xún),敬請(qǐng)聯(lián)絡(luò):

| 亞信安全 | 謀信傳媒 |

| 劉婷婷 | 雷遠(yuǎn)方 |

| 電話(huà):010- 58256889 | 電話(huà):010-67588241 |

| 電子郵件: liutt5@aisainfo-sec.com | 電子郵件:leiyuanfang@ctocio.com |

- ISC.AI 2025正式啟動(dòng):AI與安全協(xié)同進(jìn)化,開(kāi)啟數(shù)智未來(lái)

- 360安全云聯(lián)運(yùn)商座談會(huì)圓滿(mǎn)落幕 數(shù)十家企業(yè)獲“聯(lián)營(yíng)聯(lián)運(yùn)”認(rèn)證!

- 280萬(wàn)人健康數(shù)據(jù)被盜,兩家大型醫(yī)療集團(tuán)賠償超4700萬(wàn)元

- 推動(dòng)數(shù)據(jù)要素安全流通的機(jī)制與技術(shù)

- RSAC 2025前瞻:Agentic AI將成為行業(yè)新風(fēng)向

- 因被黑致使個(gè)人信息泄露,企業(yè)賠償員工超5000萬(wàn)元

- UTG-Q-017:“短平快”體系下的高級(jí)竊密組織

- 算力并網(wǎng)可信交易技術(shù)與應(yīng)用白皮書(shū)

- 美國(guó)美中委員會(huì)發(fā)布DeepSeek調(diào)查報(bào)告

- 2024年中國(guó)網(wǎng)絡(luò)與信息法治建設(shè)回顧