一起經典的APT攻擊:從空白郵件到數據滲漏

責編:gltian |2019-07-11 14:42:58這個針對一家大型企業的高級持續性威脅攻擊的故事,始于一系列的空白電子郵件。

現在有越來越多的企業網絡正在成為高級持續性威脅 (APT) 的目標。這篇文章重點介紹了最近一起針對一家規模龐大且安全工作做的不錯的澳大利亞企業的攻擊,該攻擊導致了一次重大的數據泄露。

在悉尼時間7月1日下午12點55分,Olivia Wilson(化名)午休回來,在她的收件箱里發現了一封新郵件,主題是 “我們今晚還開會嗎?”。她習慣性地打開了這封郵件,結果發現里面是空的。Mary 認為這樣的小事不值得向 IT 部門報告,所以她繼續回去做她的工作了。這是一起有針對性的網絡攻擊的第一階段。

到這個工作日結束時,這家公司的員工收到了數百條類似的信息。這是入侵偵察階段的一部分,攻擊者試圖找出哪些郵箱是真實的,哪些收件人可能會回復。

總的來說,這一里程碑也讓犯罪分子了解了組織的 IT 環境,并在某種程度上能夠評估該組織機構的防御能力。例如,入侵者可以查找開放端口,識別容易繞開的沙箱工具,并發現企業網絡中的其他漏洞。此外,他們還可以收集和分析關鍵員工的背景數據。

下一階段的攻擊導致了直接損失,因為攻擊者向員工發送了有針對性的信息。

對 Sam 來說,這是漫長的一天,他迫不及待地想回家,這讓他有些漫不經心。他看到一封兒子的足球教練發來的電子郵件,上面附有最新的訓練時間表。他打開了這個文件,而這個文件與他兒子的教練通常發送的日程表非常相似。這一操作使他無意中啟動了攻擊者的有效載荷 (payload)。

如果這個策略沒有如攻擊者所期望的那樣奏效,他們還有一個 B 計劃。他們之前曾入侵過該公司供應商的一個網站,Sam 經常登錄該網站。因此在他下次登錄時,類似的惡意代碼將被放入他的電腦中。

Sam 不是唯一的目標。魚叉式網絡釣魚郵件被發送到了該組織機構中的 150 多個郵箱里,引誘了數十名員工登錄,從而在不知不覺中讓攻擊者獲得了他們的憑證。此后犯罪分子可以訪問這些郵箱帳戶,并利用這些賬戶擴展攻擊范圍。

只要入侵者能夠訪問企業網絡,他們就可以在已部署的軟件中尋找特定的漏洞,并安裝后門或 RAT 病毒(遠程訪問木馬)。這樣即使重置密碼,也能保持攻擊的持久性。這一活動發生在啟動階段。

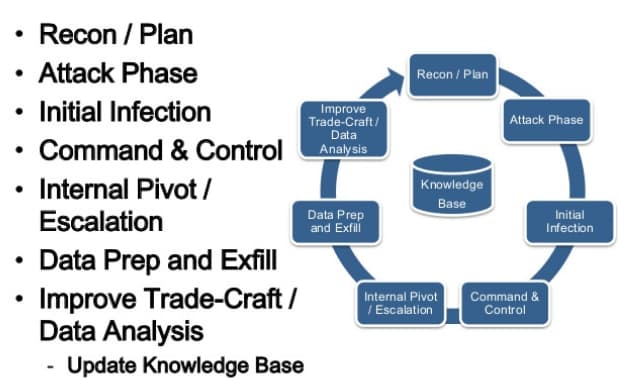

APT攻擊循環

在接下來的幾個月里,攻擊者將持續寄宿在于主機環境中,在公司的網絡中搜索不同類型的信息。他們收集到的所有數據都將被加密,并逐漸傳輸到公司外部而沒有人發現。攻擊者還很有可能試圖消除所有非法入侵的證據,以保證長時間內不被發現。

這類攻擊往往會繞過傳統的防御,比如端點反病毒軟件、防火墻、沙箱和大多數高端 VPN 解決方案。如果該組織從值得信任的供應商那里定制了防御解決方案,那么上面描述的攻擊在偵察階段就會失敗。

請記住,有效的自定義防御解決方案會從多個不同的角度不斷檢查企業網絡。它們能夠監視超過 100 個協議和所有網絡端口,檢測直接攻擊和異常活動,比如已知的和未編目的惡意軟件、記錄在案的攻擊和零日攻擊,以及命令和控制的跡象。

此外,這家出現問題的澳大利亞公司還可以通過一個定制的沙箱來檢查可疑的有效載荷、文件、URL、電子郵件和移動應用程序。鑒于很多組織機構已經采用了基本安全機制,通過自定義保護可以用改進的沙箱來對原有安全工作進行補充。使用它的另一個好處是,內置的取證模塊可以識別和摧毀每個端點上出現的目標惡意軟件毒株。

如今,高級持續性威脅攻擊(例如上面提到的攻擊)正在崛起。尤其令人不安的是,大多數企業(不僅是在澳大利亞)都沒有做好準備,所以現在是時候開始改變了。

上一篇:加密的現實與虛幻

下一篇:宏杉科技入圍中國農業銀行