Carbon Black:是時候放棄洛克希德的殺傷鏈了

責編:gltian |2019-08-28 13:37:34想有效保護網絡安全,就得像網絡罪犯一樣思考。

馬薩諸塞州終端安全專業公司 Carbon Black 稱,應該重新考慮要不要再用洛克希德馬丁的網絡殺傷鏈 (Cyber Kill Chain) 作為理解攻擊周期的網絡安全行業事實標準。

7 月底,Carbon Black 提出了新的 “認知攻擊循環” (Cognitive Attack Loop) 方法,稱 “線性處理網絡安全問題不再有效”。該公司的主旨是:殺傷鏈如今需專注行為理解和戰術、技術與流程 (TTP),而不是入侵指標 (IoC);預防、檢測與響應需在無盡循環中相互反饋補充。

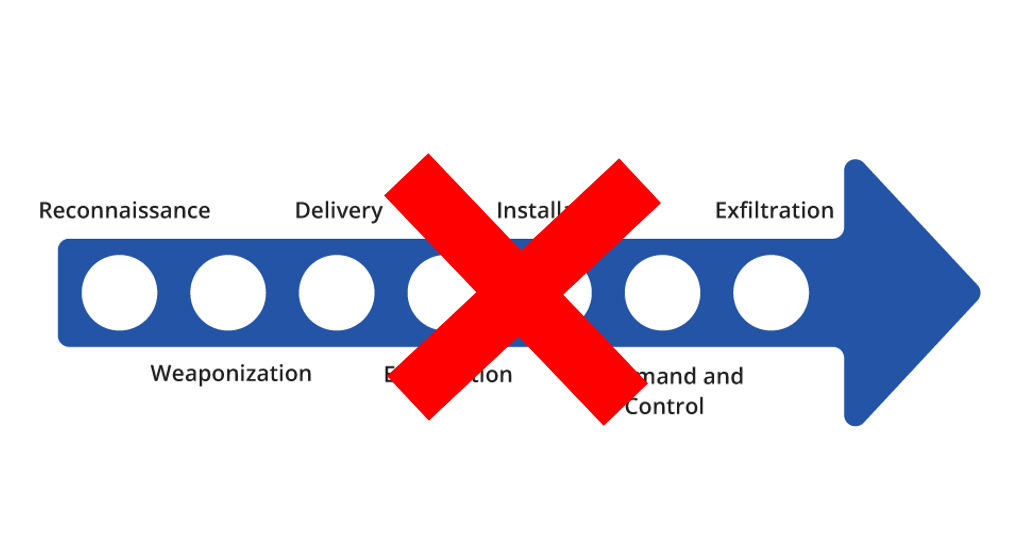

Carbon Black 在題為《網絡犯罪認知》的論文中提出了該模型。論文指出,洛克希德馬丁的殺傷鏈模型太過注重盡可能在攻擊周期早期掐滅攻擊。(殺傷鏈模型將黑客攻擊周期劃分成七個階段,從前期偵察、攻擊載荷投放,一直到命令與控制及其他操作。)

雖然該模型這些年來受到一些安全專家的推崇,有些專家卻也批評稱,偵察和武器化等該模型中的早期階段,因為發生在 IT 團隊的影響范圍之外,是很難防御的。而且,該模型還強化了傳統邊界防御,對阻止內部人攻擊毫無作用。

Carbon Black 援引自身工作來闡述其提出的模型,稱:

我們執行行為威脅研究來發現攻擊者所用最新模式。這些模式覆蓋殺傷鏈全部范圍,讓我們得以不依賴事前收集的具體 IoC,比如散列值或命令與控制 (C2) 功能等以往用于檢測威脅的東西,就能夠抵御更廣泛的威脅(惡意軟件、無文件攻擊、自給自足式攻擊)。

攻擊者如今使用“無文件攻擊、橫向移動、反事件響應”

已經到了該從全新視角審視殺傷鏈模型的時候了。近年來,通過使用無文件攻擊、橫向移動、反事件響應和跳島等手段,攻擊者本事見長。其動態和持續演進的特性體現得淋漓盡致。

Carbon Black 由此提出全新 “認知攻擊循環” 模型,分三個階段,其中第一個階段是 “偵察 & 滲透”。這一階段是攻擊者規劃最佳攻擊路徑的時期。他們要選擇目標,且可能已經擁有了能隨時投入使用的工具箱。

這一攻擊階段里,攻擊者要做的動作包括信息收集,緊接著就是社會工程攻擊,比如網絡釣魚或魚叉式網絡釣魚。

Carbon Black 指出:橫向移動和跳島戰術是攻擊者利用已有執行、命令與控制,將攻擊周期延伸至新目標系統或組織的攻擊方法,這些攻擊方法中往往也包括偵察 & 滲透階段。

第二階段是 “駐留 & 控制”,呈現攻擊者為維護所獲網絡訪問權要做的工作,以及他們如何設立命令與控制功能以便引入新的攻擊或混淆工具。

最后一個階段,“執行 & 滲漏”,描述攻擊者如何執行最終目標,如何在網絡中橫向移動。走到這一步,就是攻擊者訪問最終目標系統以破壞或盜取數據的時候了。為此,攻擊者可能采用令人眼花繚亂的大把方法來從目標系統收集信息,比如 “文件訪問、鍵盤記錄、截屏、開啟攝像頭或麥克風,或者其他任意數據抽取方法。”

Carbon Black 提出,這三個階段形成了反饋環,或者如他們所稱的 “認知防御循環”,基本上就是不斷重復并進化的三步周期。安全防御的目標不是僅僅響應攻擊,而是要以循環往復的方式持續部署戰術、技術和流程。

認知和上下文有助于揭示攻擊意圖。了解攻擊的根源和攻擊者思考方式對此至關重要。

想要有效防衛網絡安全,就得窺探他們的思維,了解促使他們做出攻擊行為的動機。就像撲克牌玩家一樣,攻擊者也是有跡可循的。這些 “跡象” 往往呈現在數據中。防御者可以利用這些跡象,弄清數據含義,在網絡安全攻防戰中占據優勢。

我們需將預防、檢測與響應當成互為補充、相互促進的循環周期,使其在每一次攻擊的磨礪下越變越強。

洛克希德馬丁的網絡殺傷鏈概念:

https://www.lockheedmartin.com/en-us/capabilities/cyber/cyber-kill-chain.html

Carbon Black《網絡犯罪認知白皮書》:

https://www.carbonblack.com/wp-content/uploads/2019/06/CB-WP-Cognitions-of-a-Cybercriminal.pdf